凭借 Microsoft Entra ID P1 或 P2,可以创建可分配角色的组,并将 Microsoft Entra 角色分配给这些组。 此功能简化了角色管理,确保一致的访问,并使审核权限更加简单。 将角色分配给组而不是个人时,可以方便地从角色添加或删除用户,并为组的所有成员创建一致的权限。 还可以创建具有特定权限的自定义角色并将其分配给组。

为何要向组分配角色?

举例而言,Contoso 公司已在多个地理区域雇用人员,以便为其 Microsoft Entra 组织中的员工管理和重置密码。 无需请求特权角色管理员分别为每个人分配“支持管理员”角色,他们可以创建 Contoso_Helpdesk_Administrators 组并向其分配角色。 当用户加入组时,将间接为他们分配角色。 然后,你现有的治理工作流可以处理审批过程和审核组成员身份,以确保只有合法用户才能成为该组成员,并因此为其分配“支持管理员”角色。

如何向组分配角色

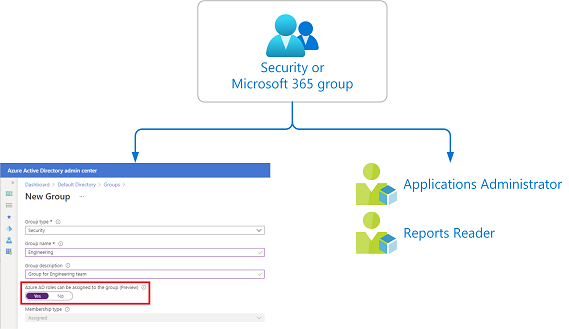

若要向组分配角色,必须在将 isAssignableToRole 属性设置为 true 的情况下,创建一个新的安全组或 Microsoft 365 组。 在 Microsoft Entra 管理中心中,将“可将 Microsoft Entra 角色分配到该组”选项设置为“是”。 无论采用哪种方式,都可以像为用户分配角色那样,为组分配一个或多个 Microsoft Entra 角色。

可分配角色的组的限制

可分配角色的组存在以下限制:

- 对于新组,只能设置

isAssignableToRole属性或者“可将 Microsoft Entra 角色分配到该组”选项。 -

isAssignableToRole属性是不可变的。 一旦创建一个设置了此属性的组,就不能更改此属性。 - 不能将现有组设为可分配角色的组。

- 在单个 Microsoft Entra 组织(租户)中最多可以创建 500 个可分配角色的组。

如何保护可分配角色的组?

如果为组分配了角色,则任何可以管理动态成员资格组的 IT 管理员都可以间接管理该角色的成员资格。 例如,假设为名为 Contoso_User_Administrators 组的分配了“用户管理员”角色。 可以修改动态成员资格组的 Exchange 管理员可以将自己添加到 Contoso_User_Administrators 组中,从而成为用户管理员。 如你所见,管理员可以以你不希望的方式提升他们的特权。

只能为在创建时已将 isAssignableToRole 属性设置为 true 的组分配角色。 此属性是不可变的。 一旦创建一个设置了此属性的组,就不能更改此属性。 不能对现有组设置属性。

可分配角色的组旨在通过以下限制来帮助防止潜在的违规:

- 你必须至少分配有特权角色管理员角色才能创建可分配角色的组。

- 可分配角色的组的成员身份类型必须是“已分配”,不能是 Microsoft Entra 动态组。 自动填充动态成员资格组可能会导致将不需要的帐户添加到该组,从而向其分配给该角色。

- 默认情况下,特权角色管理员可以管理可分配角色的组的成员身份,但你可以通过添加组所有者来委托管理可分配角色的组。

- 对于 Microsoft Graph,需要有 RoleManagement.ReadWrite.Directory 权限才能管理可分配角色组的成员身份。 Group.ReadWrite.All 权限不起作用。

- 若要防止特权提升,必须至少分配特权身份验证管理员角色才能更改凭据、重置 MFA 或修改可分配角色组的成员和所有者的敏感属性。

- 不支持组嵌套。 不能将组添加为角色可分配的组的成员。

使用 PIM 来使组符合角色分配的条件

如果不希望组成员长期拥有某个角色的访问权限,可以使用 Microsoft Entra Privileged Identity Management (PIM) 使该组符合角色分配的条件。 然后,该组的每个成员便可以激活角色分配并在固定的一段时间内保持这种状态。

注意

对于那些用于提升为 Microsoft Entra 角色的组,我们建议你要求对符合条件的成员的分配执行审批流程。 如果分配未经批准即可激活,你可能容易遭受特权较低的管理员带来的安全风险。 例如,支持管理员有权重置符合条件的用户的密码。

不支持的方案

不支持以下方案:

- 向本地组分配 Microsoft Entra 角色(内置或自定义)。

已知问题

下面是可分配角色的组的已知问题:

- 仅Microsoft Entra ID P2 许可客户:即使在删除组后,它仍显示为 PIM UI 中角色的合格成员。 在功能上没有问题;它只是 Microsoft Entra 管理中心中的一个缓存问题。

- 使用新的 Exchange 管理中心通过动态成员资格组进行角色分配。 旧的 Exchange 管理中心不支持此功能。 如果需要访问旧的 Exchange 管理中心,请将符合条件的角色直接分配给用户(而不是通过可分配角色的组来分配)。 Exchange PowerShell cmdlet 按预期方式工作。

- 如果将管理员角色分配给可分配角色的组而不是单个用户,则组的成员将无法在新 Exchange 管理中心访问规则、组织或公用文件夹。 解决方法是将角色直接分配给用户而非组。

- Azure 信息保护门户(经典门户)尚未通过组识别角色成员身份。 你可以迁移到统一的敏感度标签平台,然后使用 Microsoft Purview 合规门户通过组分配来管理角色。

许可要求

使用此功能需要 Microsoft Entra ID P1 许可证。 用于即时角色激活的 Privileged Identity Management 需要 Microsoft Entra ID P2 许可证。 若要根据需要查找合适的许可证,请参阅比较免费版和高级版的正式发布功能。