Microsoft Entra ID 提供自助服务组管理功能,使用户能够创建和管理自己的安全组或 Microsoft 365 组。 组的所有者可以批准或拒绝成员身份请求,并委托对组成员身份的控制。 自助服务组管理功能不可用于启用了邮件的安全组或通讯组列表。

自助服务组成员身份

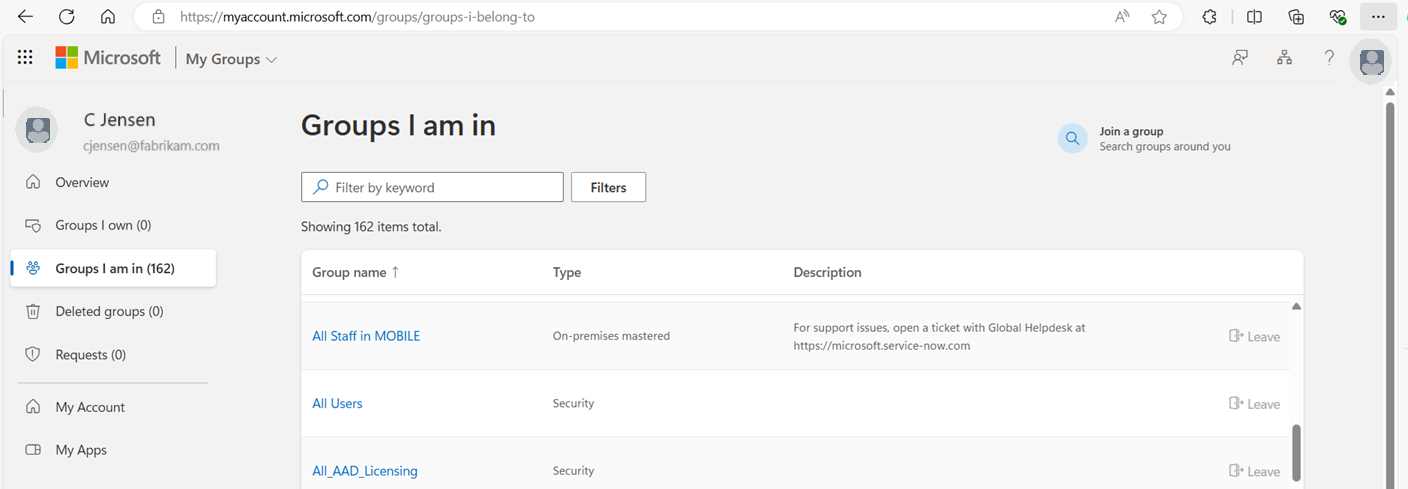

可以允许用户创建安全组用于管理对共享资源的访问。 用户可以从 Microsoft Entra 管理中心、使用 PowerShell 或从“我的组”门户创建安全组。

只有组所有者才能更新成员身份。 你可为组所有者提供从“我的组”门户批准或拒绝成员身份请求的权限。 通过自助服务在“我的组”门户中创建的安全组可供所有用户加入,无论是所有者批准的还是自动批准的。 在“我的组”门户中,你可以在创建组时更改成员身份选项。

Microsoft 365 组为用户提供协作机会。 可以在任何 Microsoft 365 应用程序(如 SharePoint 和 Microsoft Teams)中创建组。 还可以通过 Microsoft Graph PowerShell 或“我的组”门户在 Azure 门户中创建 Microsoft 365 组。 有关安全组与 Microsoft 365 组的差别的详细信息,请参阅了解组

| 组创建于 | 安全组默认行为 | Microsoft 365 组默认行为 |

|---|---|---|

| Microsoft Graph PowerShell | 只有所有者才能添加成员。 在 MyApp 组访问面板中可见但不可供加入。 |

可供所有用户加入。 |

| Azure 门户 | 只有所有者才能添加成员。 在“我的组”门户中可见但不可供加入。 在创建组时不会自动分配所有者。 |

可供所有用户加入。 |

| “我的组”门户 | 用户可以在此处管理组并请求加入组的访问权限。 可以在创建组时更改成员身份选项。 |

可供所有用户加入。 可以在创建组时更改成员身份选项。 |

自助服务组管理方案

两种应用场景都有助于解释自助服务组管理。

委托组管理

在此示例中,管理员负责管理对公司所用软件即服务 (SaaS) 应用程序的访问权限。 管理这些访问权限变得越来越繁琐,因此该管理员要求业务所有者创建一个新组。 管理员将该应用程序的访问权限分配给新组,并向此组添加所有已访问该应用程序的人员。 然后,业务所有者可以添加更多用户,而这些用户会自动预配到该应用程序中。

业务所有者无需等待管理员管理用户的访问权限。 如果管理员将相同的权限授予不同业务组中的经理,则该人员也可以管理自己组成员的访问权限。 企业主和经理无法查看或管理对方的组成员身份。 该管理员仍然可以看到有权访问该应用程序的所有用户,并可根据需要阻止访问权限。

注意

对于委托方案,管理员至少需要拥有特权角色管理员 Microsoft Entra 角色。

自助组管理

在此示例应用场景中,两个用户都拥有独立设置的 SharePoint Online 站点。 他们想为对方的团队提供对自己站点的访问权限。 为了完成这项任务,他们可以在 Microsoft Entra ID 中创建一个组。 在 SharePoint Online 中,他们中的每个人都选择该组以提供对其网站的访问权限。

用户想要访问时,从“我的组”门户请求访问权限。 批准后,他们即可自动访问这两个 SharePoint Online 网站。 后来,他们中的一人决定,允许访问其站点的所有人也访问特定的 SaaS 应用程序。 SaaS 应用程序的管理员可以将此应用程序的访问权限添加到 SharePoint Online 站点。 从那以后,批准的任何请求都将提供对这两个 SharePoint Online 站点以及该 SaaS 应用程序的访问权限。

使组可用于用户自助服务

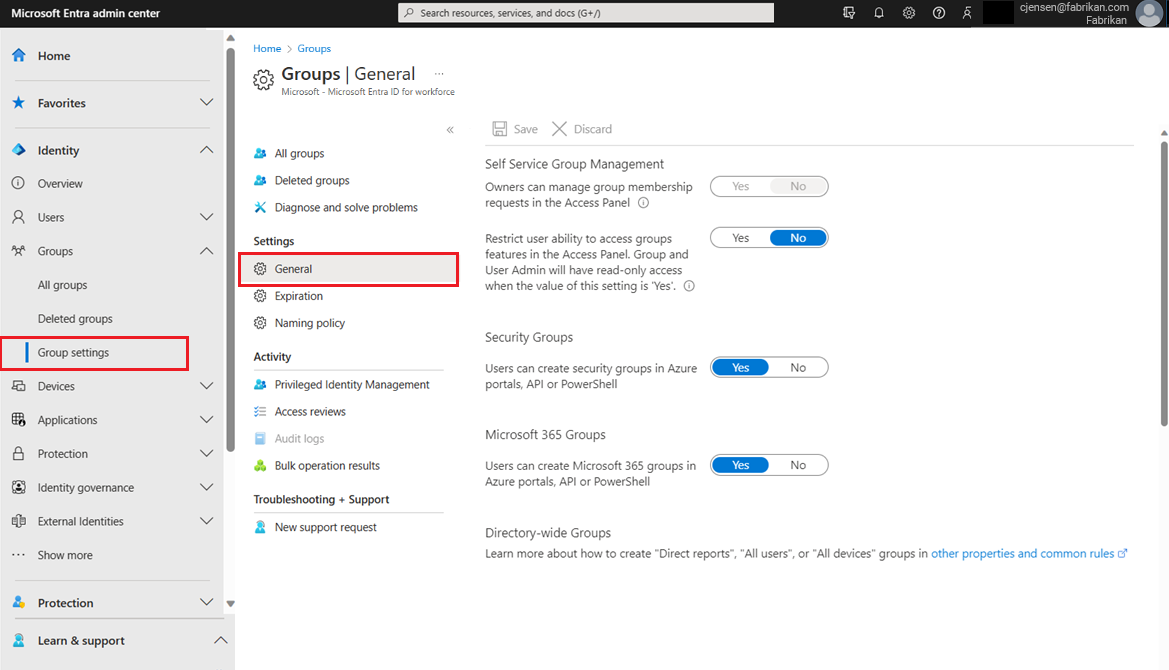

至少以全局管理员身份登录到 Microsoft Entra 管理中心。

选择“Microsoft Entra ID”。

依次选择“所有组”>“组”,然后选择“常规”设置。

注意

此设置仅限制对“我的组”中的组信息的访问。 它不限制通过 Microsoft Graph API 调用或 Microsoft Entra 管理中心等其他方法访问组信息。

注意

关于“自助服务组管理”设置的变更目前正在审核中,将不会按原计划进行。 未来会宣布弃用日期。

将“所有者可以在访问面板中管理组成员资格请求”设置为“是”。

将“限制用户能够访问‘访问窗格’中的组功能”设为“否”。

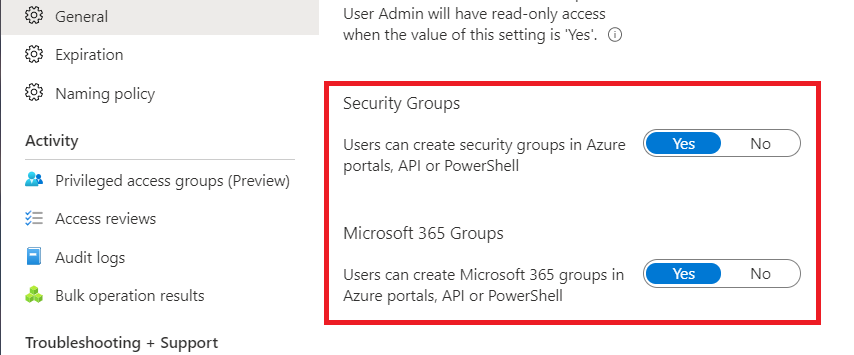

将“用户可以在 Azure 门户、API 或 PowerShell 中创建安全组”设置为“是”或“否” 。

有关此设置的详细信息,请参阅组设置。

将“用户可以在 Azure 门户、API 或 PowerShell 中创建 Microsoft 365 组”设置为“是”或“否”。

有关此设置的详细信息,请参阅组设置。

你还可以使用“可以将成员分配为 Azure 门户中组所有者的所有者”,以实现对用户的自助服务组管理的更精细的访问控制。

当用户可以创建组时,组织中的所有用户均可以创建新组。 作为默认所有者,他们可以将这些成员添加到这些组。 不能指定可以创建自己的组的个人。 指定个人只能用于将其他组成员设为组所有者。

注意

必须具备 Microsoft Entra ID P1 或 P2 许可证,用户才能请求加入安全组或 Microsoft 365 组,所有者才能批准或拒绝成员身份请求。 如果没有 Microsoft Entra ID P1 或 P2 许可证,用户仍然可以在 MyApp 组访问面板管理其组。 但是,他们无法创建需要所有者批准且无法请求加入组的组。

组设置

组设置可用于控制谁可以创建安全组和 Microsoft 365 组。

下表可帮助你决定要选择的值。

| 设置 | 值 | 对租户的影响 |

|---|---|---|

| 用户可以在 Azure 门户、API 或 PowerShell 中创建安全组。 | 是 | Microsoft Entra 组织中的所有用户均可以创建新的安全组,并可以在 Azure 门户、API 或 PowerShell 中将成员添加到这些组。 这些新组也会显示在其他所有用户的“访问面板”中。 如果组的策略设置允许,其他用户可以创建加入这些组的请求。 |

| 否 | 用户无法创建安全组。 他们仍然可以作为所有者管理这些组的成员身份,并审批其他用户加入其组的请求。 | |

| 用户可以在 Azure 门户、API 或 PowerShell 中创建 Microsoft 365 组。 | 是 | Microsoft Entra 组织中的所有用户均可以创建新的 Microsoft 365 组,并可以在 Azure 门户、API 或 PowerShell 中将成员添加到这些组。 这些新组也会显示在其他所有用户的“访问面板”中。 如果组的策略设置允许,其他用户可以创建加入这些组的请求。 |

| 否 | 用户不能创建 Microsoft 365 组。 他们仍然可以作为所有者管理这些组的成员身份,并审批其他用户加入其组的请求。 |

下面是有关这些组设置的其他一些详细信息。

- 这些设置可能需要长达 15 分钟才能生效。

- 如果你想要允许某些(但并非所有)用户创建组,可为这些用户分配一个可以创建组的角色,例如组管理员。

- 这些设置适用于用户,但不影响服务主体。 例如,如果你的某个服务主体有权创建组,那么,即使将这些设置指定为“否”,该服务主体也仍可创建组。

使用 Microsoft Graph 配置组设置

若要使用 Microsoft Graph 配置“用户可以在 Azure 门户、API 或 PowerShell 中创建 Microsoft 365 组”设置,请在 对象中配置 EnableGroupCreation 对象groupSettings。 有关详细信息,请参阅组设置概述。

若要使用 Microsoft Graph 配置“用户可以在 Azure 门户、API 或 PowerShell 中创建安全组”设置,请在 allowedToCreateSecurityGroups 对象中更新“defaultUserRolePermissions”的“”属性。

后续步骤

有关 Microsoft Entra ID 的详细信息,请参阅: