我们正在改变 Microsoft Entra ID(Microsoft Entra 的一部分)中的登录行为,以便为新的身份验证方法留出空间并提高可用性。 在登录期间,Microsoft Entra ID 会确定用户在哪种情况下需要进行身份验证。 Microsoft Entra ID 根据登录页面上输入的用户名读取组织和用户设置来做出明智的决策。 此技术为将来支持 FIDO 2.0 等其他凭据的无密码登录进一步打下了基础。

主领域发现的行为

传统上,主领域发现依赖于在登录时提供的域或旧版应用程序的主领域发现策略。 例如,若 Microsoft Entra 用户输入的用户名不正确,但包含了组织的域名(例如 contoso.com),则仍会定向到组织的凭据收集屏幕。 此方法不允许在单个用户级别上提供自定义体验。

为了增强可用性并支持更广泛的凭据,Microsoft Entra ID 使用了不同的流程。 在登录期间,Microsoft Entra ID 的用户名查找行为会智能地根据输入的用户名评估组织级别和用户级别的设置。 如果在指定域中找到用户名,则会相应地定向用户,否则会重定向用户来提供其凭据。

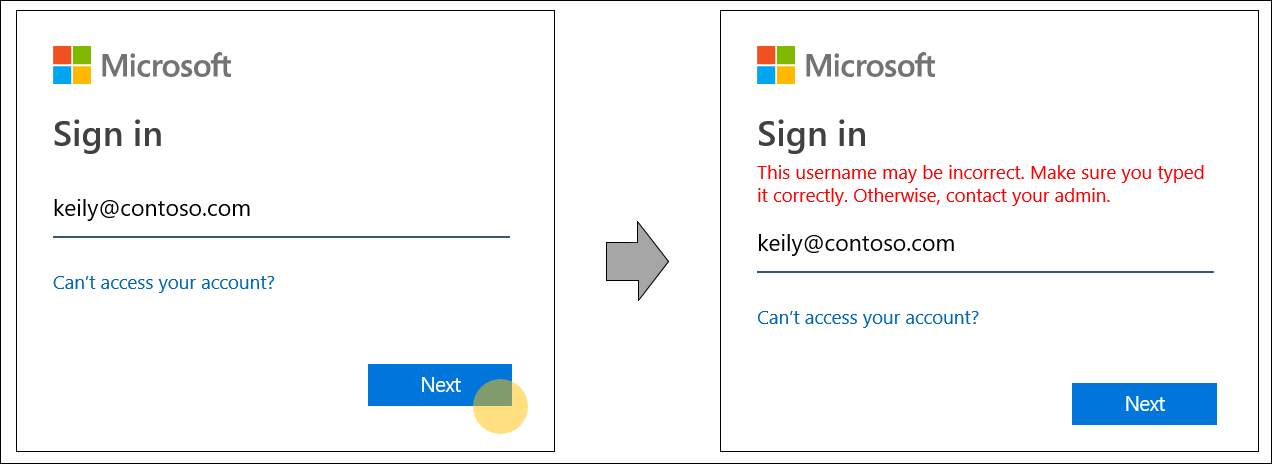

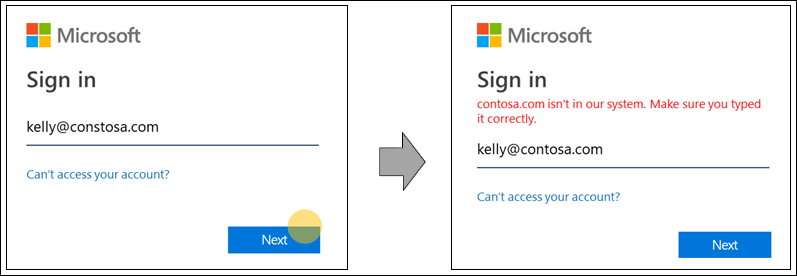

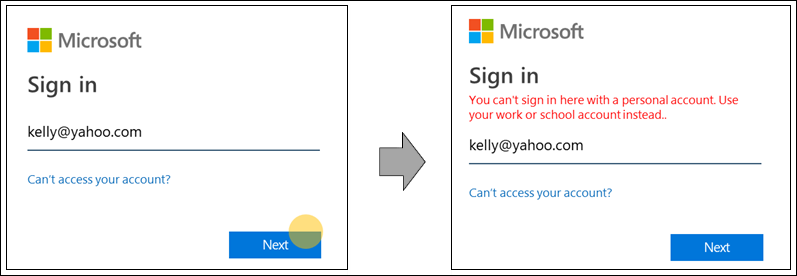

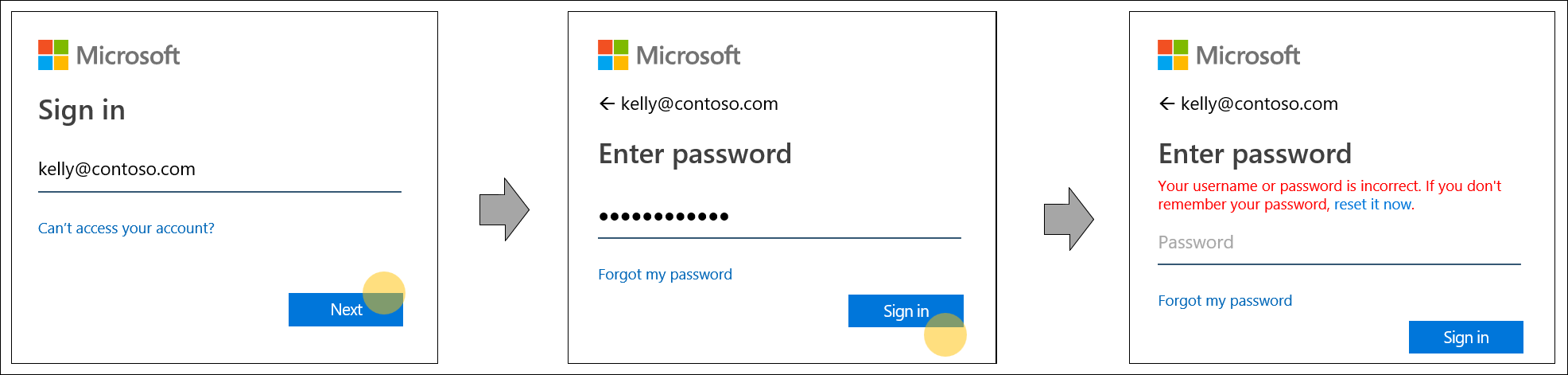

此项工作的另一个好处是改进了错误消息。 下面是登录到仅支持 Microsoft Entra 用户的应用程序时,显示的一些已改进的错误消息示例。

键入了错误的用户名,或者用户名尚未同步到 Microsoft Entra ID:

键入错误的域名:

用户尝试使用已知的使用者域登录:

键入错误的密码,但用户名正确:

重要

此功能可能对依赖于使用旧式域级别主领域发现来强制联合的联合域造成影响。 目前不提供对此新行为的联合域支持。 同时,某些组织已经为其员工提供了培训,让他们使用 Microsoft Entra ID 中不存在的、但包含正确域名的用户名登录,因为域名目前会将用户路由到其组织的域终结点。 新的登录行为不允许此操作。 系统会告知用户更正用户名,且不允许他们使用 Microsoft Entra ID 中不存在的用户名登录。 如果你或你的组织在实践中依赖于旧行为,则组织管理员必须更新员工登录与身份验证文档,并为员工提供培训,让他们使用其 Microsoft Entra ID 用户名登录。 如果你对新的行为存有疑虑,请在本文的“反馈”部分留言。