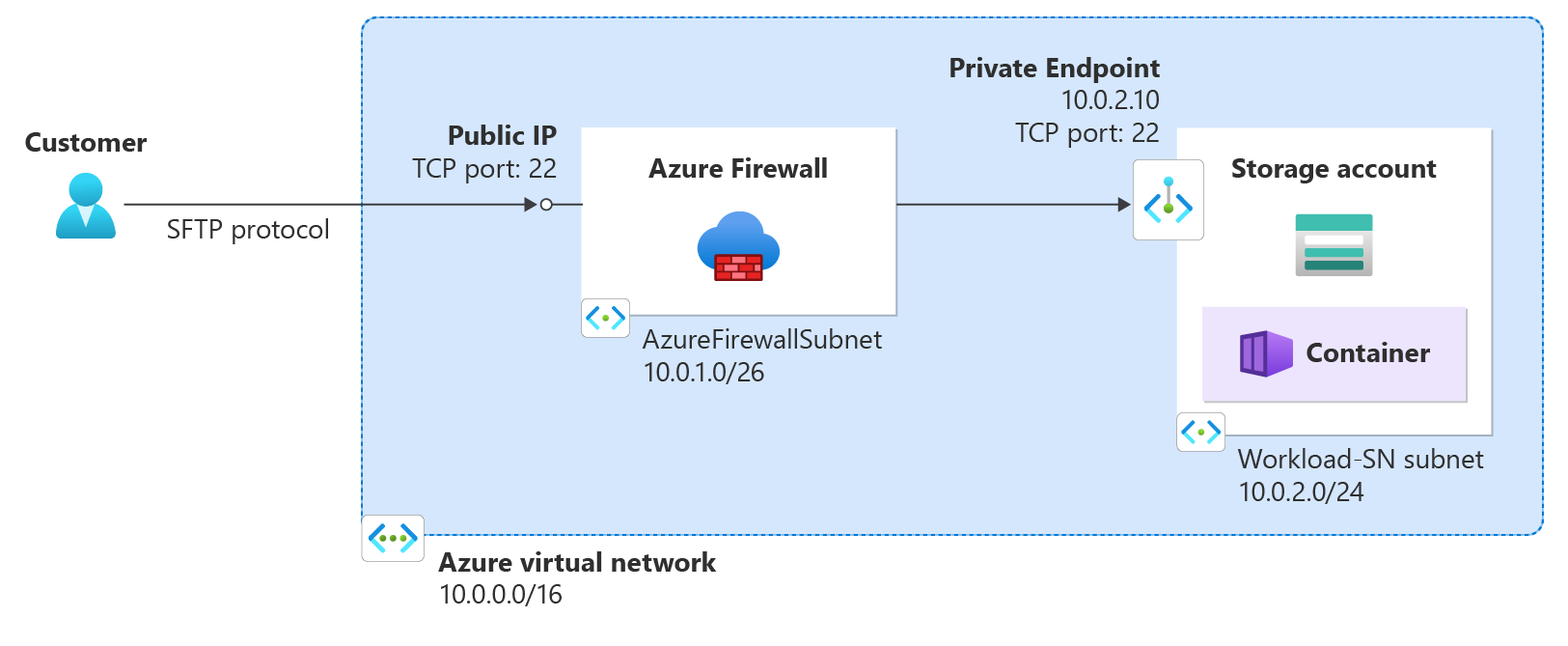

可以使用 Azure 防火墙通过 SFTP 访问存储帐户容器。 Azure PowerShell 用于在虚拟网络中部署防火墙,并且配置了 DNAT 规则,以便将 SFTP 流量转换为存储帐户容器。 存储帐户容器配置了专用终结点,以允许从防火墙进行访问。 若要连接到容器,请使用防火墙公共 IP 地址和存储帐户容器名称。

本文内容:

- 部署网络基础结构

- 使用适当的 DNAT 规则创建防火墙策略

- 部署防火墙

- 创建存储帐户和容器

- 配置对存储帐户容器的 SFTP 访问

- 创建存储帐户容器的专用终结点

- 测试与存储帐户容器的连接

如果没有 Azure 订阅,请在开始前创建一个试用版订阅。

注意

建议使用 Azure Az PowerShell 模块与 Azure 交互。 若要开始,请参阅安装 Azure PowerShell。 若要了解如何迁移到 Az PowerShell 模块,请参阅 将 Azure PowerShell 从 AzureRM 迁移到 Az。

本文需要最新的 Azure PowerShell 模块。 运行 Get-Module -ListAvailable Az 即可查找版本。 如果需要进行升级,请参阅 Install Azure PowerShell module(安装 Azure PowerShell 模块)。 如果在本地运行 PowerShell,则还需运行 Connect-AzAccount -Environment AzureChinaCloud 以创建与 Azure 的连接。

部署网络基础结构

首先,设置一些要在部署中使用的变量。 将值替换成自己的值。

提示

可以使用 Microsoft Entra ID 查找用户主体名称。

$rg = "<resource-group-name>"

$location = "<location>"

$storageaccountname = "<storage-account-name>"

$staticEP = "10.0.2.10"

$SubscriptionName = "<your Azure subscription name>"

$UserPrincipalName = "<your AD user principal name>"

$ContainerName = "<container-name>"

创建网络基础结构。 这包括虚拟网络、子网和防火墙的公共 IP 地址。

# Create a new resource group

New-AzResourceGroup -Name $rg -Location $location

# Create new subnets for the firewall

$FWsub = New-AzVirtualNetworkSubnetConfig -Name AzureFirewallSubnet -AddressPrefix 10.0.1.0/26

$Worksub = New-AzVirtualNetworkSubnetConfig -Name Workload-SN -AddressPrefix 10.0.2.0/24

# Create a new VNet

$testVnet = New-AzVirtualNetwork -Name test-fw-vn -ResourceGroupName $rg -Location $location -AddressPrefix 10.0.0.0/16 -Subnet $FWsub, $Worksub

# Create a public IP address for the firewall

$pip = New-AzPublicIpAddress `

-ResourceGroupName $rg `

-Location $location `

-AllocationMethod Static `

-Sku Standard `

-Name fw-pip

创建和配置防火墙策略

# Create a new firewall policy

$policy = New-AzFirewallPolicy -Name "fw-pol" -ResourceGroupName "$rg" -Location $location

# Define new rules to add

$newrule1 = New-AzFirewallPolicyNatRule -Name "dnat-rule1" -Protocol "TCP", "UDP" -SourceAddress "*" -DestinationAddress $pip.ipaddress -DestinationPort "22" -TranslatedAddress $staticEP -TranslatedPort "22"

# Add the new rules to the local rule collection object

$natrulecollection = New-AzFirewallPolicyNatRuleCollection -Name "NATRuleCollection" -Priority 100 -ActionType "Dnat" -Rule $newrule1

# Create a new rule collection group

$natrulecollectiongroup = New-AzFirewallPolicyRuleCollectionGroup -Name "rcg-01" -ResourceGroupName "$rg" -FirewallPolicyName "fw-pol" -Priority 100

# Add the new NAT rule collection to the rule collection group

$natrulecollectiongroup.Properties.RuleCollection = $natrulecollection

# Update the rule collection

Set-AzFirewallPolicyRuleCollectionGroup -Name "rcg-01 " -FirewallPolicyObject $policy -Priority 200 -RuleCollection $natrulecollectiongroup.Properties.rulecollection

部署防火墙

# Create the firewall

$firewall = New-AzFirewall `

-Name fw-01 `

-ResourceGroupName $rg `

-Location $location `

-VirtualNetwork $testvnet `

-PublicIpAddress $pip `

-FirewallPolicyId $policy.id

创建存储帐户和容器

New-AzStorageAccount -ResourceGroupName $rg -Name $StorageAccountName -SkuName Standard_LRS -Location $location -EnableHierarchicalNamespace $true -PublicNetworkAccess enabled

# Get the subscription and user information

$subscriptionId = (Get-AzSubscription -SubscriptionName "$SubscriptionName").SubscriptionId

$user = Get-AzADUser -UserPrincipalName $UserPrincipalName

# Give the user contributor role

New-AzRoleAssignment -ObjectId $user.id -RoleDefinitionName "Storage Blob Data Contributor" -Scope "/subscriptions/$subscriptionId/resourceGroups/$rg/providers/Microsoft.Storage/storageAccounts/$StorageAccountName"

#Create the container and then disable public network access

$ctx = New-AzStorageContext -StorageAccountName $StorageAccountName

New-AzStorageContainer -Name $ContainerName -Context $ctx

Set-AzStorageAccount -ResourceGroupName $rg -Name $StorageAccountName -PublicNetworkAccess disabled -Force

配置对存储帐户容器的 SFTP 访问

Set-AzStorageAccount `

-ResourceGroupName $rg `

-Name $StorageAccountName `

-EnableSftp $true

$permissionScopeBlob = New-AzStorageLocalUserPermissionScope `

-Permission rwdlc `

-Service blob `

-ResourceName $ContainerName

$localuser = Set-AzStorageLocalUser `

-ResourceGroupName $rg `

-AccountName $StorageAccountName `

-UserName testuser `

-PermissionScope $permissionScopeBlob

$localuserPassword = New-AzStorageLocalUserSshPassword `

-ResourceGroupName $rg `

-StorageAccountName $StorageAccountName `

-UserName testuser

# Examine and manually save the password

$localuserPassword

创建存储帐户容器的专用终结点

# Place the previously created storage account into a variable

$storage = Get-AzStorageAccount -ResourceGroupName $rg -Name $StorageAccountName

# Create the private endpoint connection

$pec = @{

Name = 'Connection01'

PrivateLinkServiceId = $storage.ID

GroupID = 'blob'

}

$privateEndpointConnection = New-AzPrivateLinkServiceConnection @pec

# Create the static IP configuration

$ip = @{

Name = 'myIPconfig'

GroupId = 'blob'

MemberName = 'blob'

PrivateIPAddress = $staticEP

}

$ipconfig = New-AzPrivateEndpointIpConfiguration @ip

# Create the private endpoint

$pe = @{

ResourceGroupName = $rg

Name = 'StorageEP'

Location = 'chinaeast'

Subnet = $testvnet.Subnets[1]

PrivateLinkServiceConnection = $privateEndpointConnection

IpConfiguration = $ipconfig

}

New-AzPrivateEndpoint @pe

测试 SFTP 连接

现在,测试以确保可以使用 SFTP 连接到存储帐户容器。 可以使用任何 SFTP 客户端来测试连接。 在此示例中,我们从命令提示符使用 sftp。

例如,对于名为 teststorageaccount 的存储帐户、名为 testcontainer 的容器、名为 testuser 的本地帐户以及防火墙公共 IP 地址 13.68.216.252,请使用以下命令:

sftp teststorageaccount.testcontainer.testuser@13.68.216.252

出现提示时,请输入之前保存的密码。

应会看到类似于下面的信息:

> sftp vehstore101.container01.testuser@13.68.216.252

teststorageaccount.testcontainer.testuser@13.68.216.252's password:

Connected to 13.68.216.252.

sftp>

现在应使用 SFTP 连接到存储帐户容器。 可以使用 put 和 get 命令上传和下载文件。 使用 ls 列出容器中的文件,并使用 lls 列出本地目录中的文件。

清理资源

不再需要时,可以使用以下命令删除资源组、防火墙、防火墙策略和所有相关资源。

Remove-AzResourceGroup -Name $rg -Force