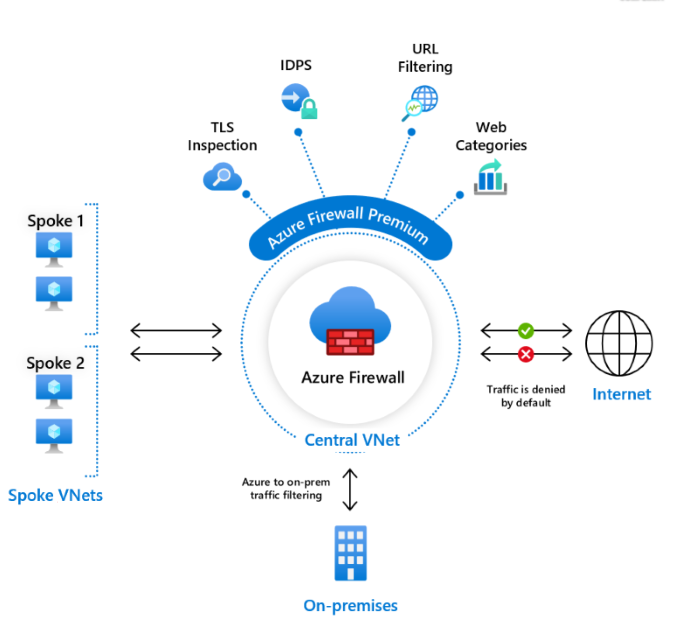

Azure 防火墙高级版提供适用于高度敏感且受监管的环境(例如支付和医疗保健行业)的高级威胁防护。

本指南提供有关 Azure 防火墙高级功能的详细实现信息。 有关跨 SKU 的所有 Azure 防火墙功能的概要比较,请参阅 SKU 提供的 Azure 防火墙功能。

组织可以利用 IDPS 和 TLS 检查等高级 SKU 功能来防止恶意软件和病毒跨网络传播。 为了满足这些功能的性能需求增加,Azure 防火墙高级版使用更强大的虚拟机 SKU。 与标准 SKU 类似,高级 SKU 可以扩展到 100 Gbps,并与可用性区域集成,以支持 99.99% SLA。 高级 SKU 符合支付卡行业数据安全标准(PCI DSS)要求。

Azure 防火墙高级版包含以下高级功能:

- TLS 检查:解密出站流量,对其进行处理,然后重新加密并将其发送到目标。

- IDPS:监视网络活动是否存在恶意活动、记录信息、报告它,并选择性地阻止它。

- URL 筛选:扩展 FQDN 筛选以考虑整个 URL,包括任何其他路径。

- Web 类别:允许或拒绝用户访问网站类别,如赌博或社交媒体。

有关所有 Azure 防火墙 SKU 的完整功能比较,请参阅 按 SKU 分类的 Azure 防火墙功能。

TLS 检查

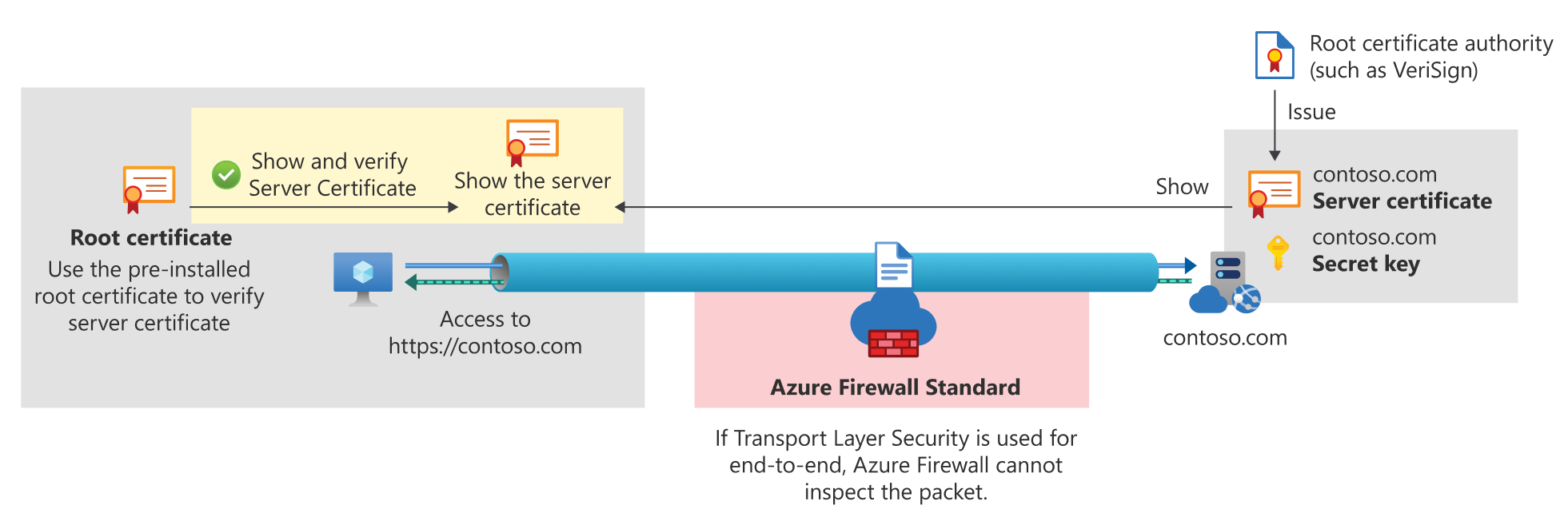

TLS(传输层安全性)协议使用证书在通信应用程序之间提供隐私、完整性和真实性的加密。 它加密 HTTP 流量,这可能会隐藏非法用户活动和恶意流量。

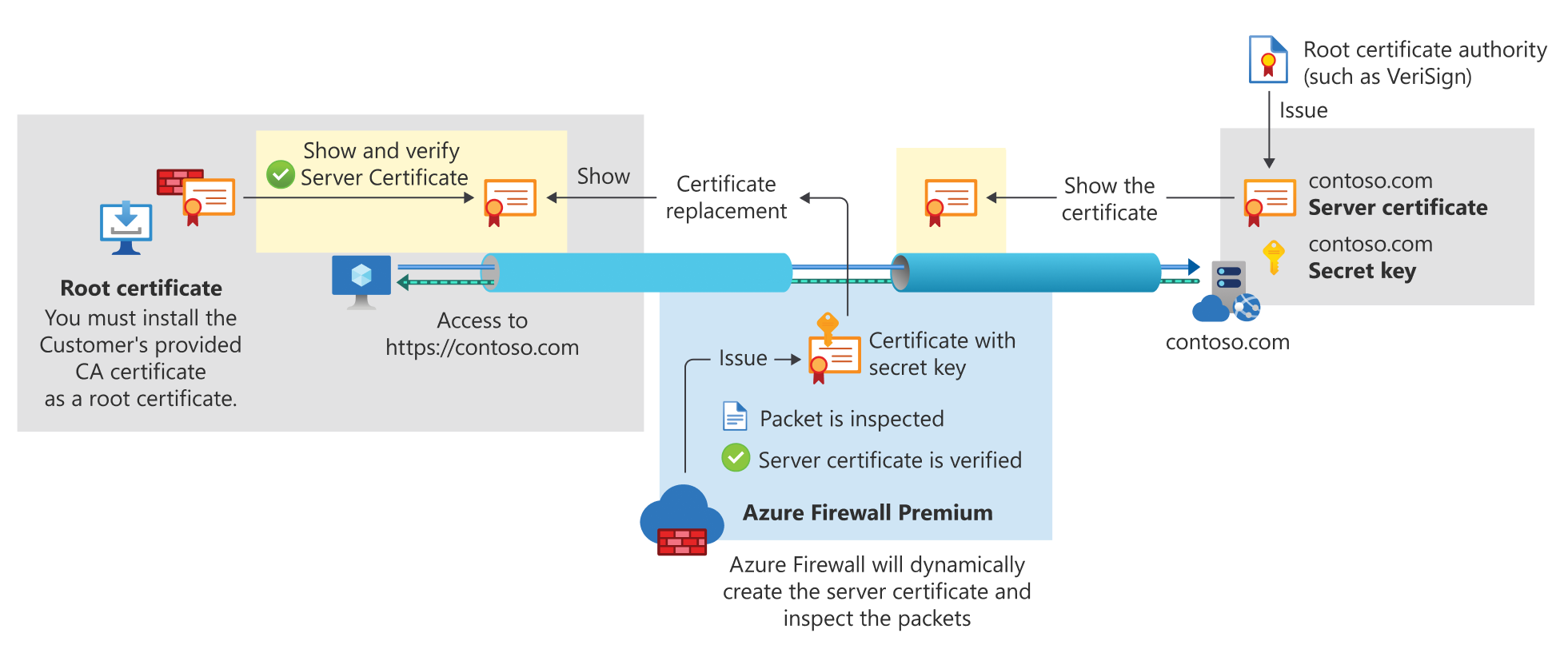

如果没有 TLS 检查,Azure 防火墙将无法看到加密 TLS 隧道中的数据,从而限制其保护功能。 但是,Azure 防火墙高级版会终止并检查 TLS 连接,以检测、警报和缓解 HTTPS 中的恶意活动。 它创建两个 TLS 连接:一个使用 Web 服务器,另一个与客户端连接。 使用客户提供的 CA 证书,它会生成一个实时证书来替换 Web 服务器证书,并将其与客户端共享以建立 TLS 连接。

没有 TLS 检查的 Azure 防火墙:

使用 TLS 检查的 Azure 防火墙:

Azure 防火墙支持以下用例:

- 出站 TLS 检查:防止来自 Azure 中托管的内部客户端向 Internet 发送的恶意流量。

- East-West TLS 检查:保护 Azure 工作负载免受 Azure 中发送的潜在恶意流量,包括传入/传出本地网络的流量。

Azure 应用程序网关上的 Azure Web 应用程序防火墙支持以下用例:

- 入站 TLS 检查:保护 Azure 中托管的内部服务器或应用程序免受来自 Internet 或外部网络的恶意请求。 应用程序网关提供端到端加密。

有关相关信息,请参阅:

小提示

TLS 1.0 和 1.1 将弃用且不再受支持。 这些版本被发现易受攻击。 尽管它们仍可用于向后兼容性,但不建议这样做。 请尽快迁移到 TLS 1.2。

若要详细了解 Azure 防火墙高级版中间 CA 证书要求,请参阅 Azure 防火墙高级版证书。

若要了解有关 TLS 检查的详细信息,请参阅在 Azure 防火墙中生成用于 TLS 检查的 POC。

入侵检测与预防系统(IDPS)

网络入侵检测和防护系统(IDPS)监视网络是否存在恶意活动、记录信息、报告并选择性地阻止它。

Azure 防火墙高级版提供基于签名的 IDPS,通过识别特定模式(例如网络流量中的字节序列或恶意软件使用的已知恶意指令序列)来快速检测攻击。 这些 IDPS 签名适用于应用程序和网络级流量(第 3-7 层)。 它们被全面管理并持续更新。 IDPS 可应用于入站、分支到分支(东-西)和出站流量,包括进出本地网络的流量。 可以使用“专用 IP 范围”功能配置 IDPS 专用 IP 地址范围。 有关详细信息,请参阅 IDP 专用 IP 范围。

Azure 防火墙签名/规则集包括:

- 专注于识别传统方法错过的实际恶意软件、命令和控制、攻击工具包和恶意活动。

- 超过 50 个类别的 67,000 条规则,包括恶意软件命令和控制、网络钓鱼、特洛伊木马、僵尸网络、信息事件、攻击、漏洞、SCADA 网络协议和攻击工具包活动。

- 每天发布的 20 到 40 条新规则。

- 使用高级恶意软件检测技术(如全局传感器网络反馈循环)实现低误报率。

IDPS 检测到针对非加密流量的所有端口和协议的攻击。 对于 HTTPS 流量检查,Azure 防火墙可以使用其 TLS 检查功能解密流量并更好地检测恶意活动。

IDPS 绕过列表允许从筛选中排除特定的 IP 地址、范围和子网。 请注意,绕过列表并非旨在提高吞吐量性能,因为防火墙的性能仍受你的用例的约束。 有关详细信息,请参阅 Azure 防火墙性能。

IDPS 专用 IP 范围

在 Azure 防火墙高级 IDPS 中,专用 IP 地址范围用于确定流量是入站、出站还是内部(East-West)。 每个签名都应用于特定流量方向,如签名规则表中所示。 默认情况下,仅 IANA RFC 1918 定义的范围被视为专用 IP 地址。 专用 IP 地址范围之间的流量被视为内部流量。 可以根据需要轻松编辑、删除或添加专用 IP 地址范围。

IDPS 签名规则

IDPS 签名规则允许:

- 通过将签名模式更改为禁用、警报或警报和拒绝来自定义签名。 最多可以自定义 10,000 个 IDPS 规则。

- 例如,如果由于签名错误而阻止了合法请求,则可以使用网络规则日志中的 ID 禁用该签名以解决误报问题。

- 微调生成过多低优先级警报的签名,以提高高优先级警报的可见性。

- 查看所有 67,000 多个签名。

- 使用智能搜索按属性(如 CVE-ID)查找签名。

IDPS 签名规则具有以下属性:

| 列 | 说明 |

|---|---|

| 签名 ID | 每个签名的内部 ID,也显示在 Azure 防火墙网络规则日志中。 |

| “模式” | 指示签名是否处于活动状态,以及防火墙是否删除或针对匹配流量发出警报。 模式: - 已禁用:未启用签名。 - 警报:针对可疑流量发出警报。 - 警报和拒绝:警报和阻止可疑流量。 某些签名默认设置为“仅警告”,但可以自定义为“警告和拒绝”。 签名模式由以下因素决定: 1. 策略模式 - 派生自策略的 IDPS 模式。 2.父策略 - 派生自父策略的 IDPS 模式。 3.替代 - 由用户自定义。 4.系统 - 由于其类别而被系统设置为“仅警报”,但可以被替代。 IDPS 警报可通过网络规则日志查询在门户中使用。 |

| 严重程度 | 指示签名是实际攻击的概率: - 低(优先级 3):低概率、信息性事件。 - 中(优先级 2):可疑,需要调查。 - 高(优先级 1):严重攻击,高概率。 |

| 方向 | 应用签名的流量方向: - 入站:从 Internet 到专用 IP 范围。 - 出站:从专用 IP 范围到 Internet。 - 内部:在专用 IP 范围内。 - 内部/入站:从专用 IP 范围或 Internet 到专用 IP 范围。 - 内部/出站:从专用 IP 范围到专用 IP 范围或 Internet。 - 任何:应用于任何流量方向。 |

| 组 | 签名所属的组名称。 |

| 说明 | 包括: - 类别名称:签名的类别。 - 高级别说明。 - CVE-ID (可选):关联的 CVE。 |

| 协议 | 与签名关联的协议。 |

| 源/目标端口 | 与签名关联的端口。 |

| 上次更新时间 | 上次引入或修改签名的日期。 |

有关 IDPS 的更多信息,请参阅试用 Azure 防火墙 IDPS。

URL 筛选

URL 筛选扩展了 Azure 防火墙的 FQDN 筛选功能,以考虑整个 URL,例如www.contoso.com/a/c,而不是只是。www.contoso.com

URL 筛选可以同时应用于 HTTP 和 HTTPS 流量。 检查 HTTPS 流量时,Azure 防火墙高级版使用其 TLS 检查功能解密流量、提取目标 URL 并验证是否允许访问。 必须在应用程序规则级别启用 TLS 检查。 启用后,URL 可用于筛选 HTTPS 流量。

Web 类别

Web 类别允许管理员允许或拒绝用户访问特定类别的网站,例如赌博或社交媒体。 虽然此功能在 Azure 防火墙标准版和高级版中均可用,但高级 SKU 根据 HTTP 和 HTTPS 流量的整个 URL 匹配类别,提供更精细的控制。

Azure 防火墙高级 Web 类别仅在防火墙策略中可用。 确保策略 SKU 与防火墙实例 SKU 匹配。 例如,防火墙高级实例需要防火墙高级策略。

类别按 “责任”、“ 高带宽”、“ 业务使用”、“ 生产力损失”、“ 常规冲浪”和 “未分类”下的严重性进行组织。 有关详细说明,请参阅 Azure 防火墙 Web 类别。

Web 类别日志记录

按 Web 类别筛选的流量记录在应用程序日志中。 只有在防火墙策略应用程序规则中显式配置时,才会显示“Web 类别”字段。 例如,如果没有规则显式拒绝 搜索引擎 和用户请求 www.bing.com,则仅显示默认拒绝消息。

类别例外

可以通过配置具有较高优先级的单独允许或拒绝规则集合来创建 Web 类别规则的例外。 例如,允许 www.linkedin.com 优先级为 100 并拒绝优先级为 200 的 社交网络 创建 社交网络 类别的例外。

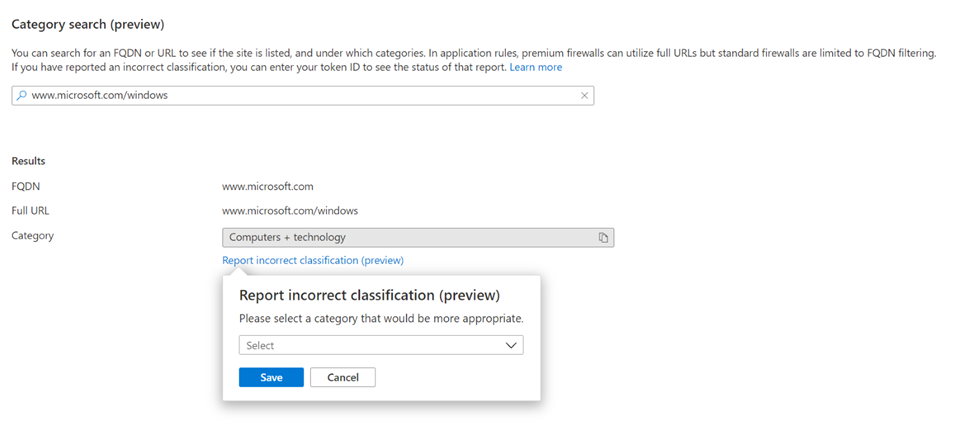

网络类别搜索

使用防火墙策略设置下的“Web 类别检查”功能标识 FQDN 或 URL 的类别。 这有助于定义目标流量的应用程序规则。

重要

若要使用 Web 类别检查 功能,用户必须在订阅级别具有 Microsoft.Network/azureWebCategories/* 访问权限。

类别更改

在“防火墙策略设置”中的“Web 类别”选项卡下,如果你认为 FQDN 或 URL 应位于其他类别中,或者建议未分类的 FQDN 或 URL,则可以请求类别更改。 提交类别更改报告后,会收到用于跟踪请求状态的令牌。

不支持 TLS 终止的 Web 类别

由于隐私和合规性原因,某些 Web 流量(如员工运行状况数据)无法使用 TLS 终止进行解密。 以下 Web 类别不支持 TLS 终止:

- 教育

- 金融

- 政府

- 健康和医学

若要支持特定 URL 的 TLS 终止,请手动将其添加到应用程序规则。 例如,添加 www.princeton.edu 以允许此网站。

支持的区域

有关 Azure 防火墙可用区域的列表,请参阅 按区域提供的 Azure 产品。