连接到配置了专用终结点的 Azure 机器学习工作区时,可能会遇到 403 错误或指示禁止访问的消息。 本文介绍了如何检查导致此错误的常见配置问题。

提示

使用本文中的步骤之前,请尝试 Azure 机器学习工作区诊断 API。 它可以帮助识别工作区的配置问题。 有关详细信息,请参阅如何使用工作区诊断。

DNS 配置

DNS 配置的问题排查步骤因使用的是 Azure DNS 还是自定义 DNS 而异。 使用以下步骤确定所使用的步骤:

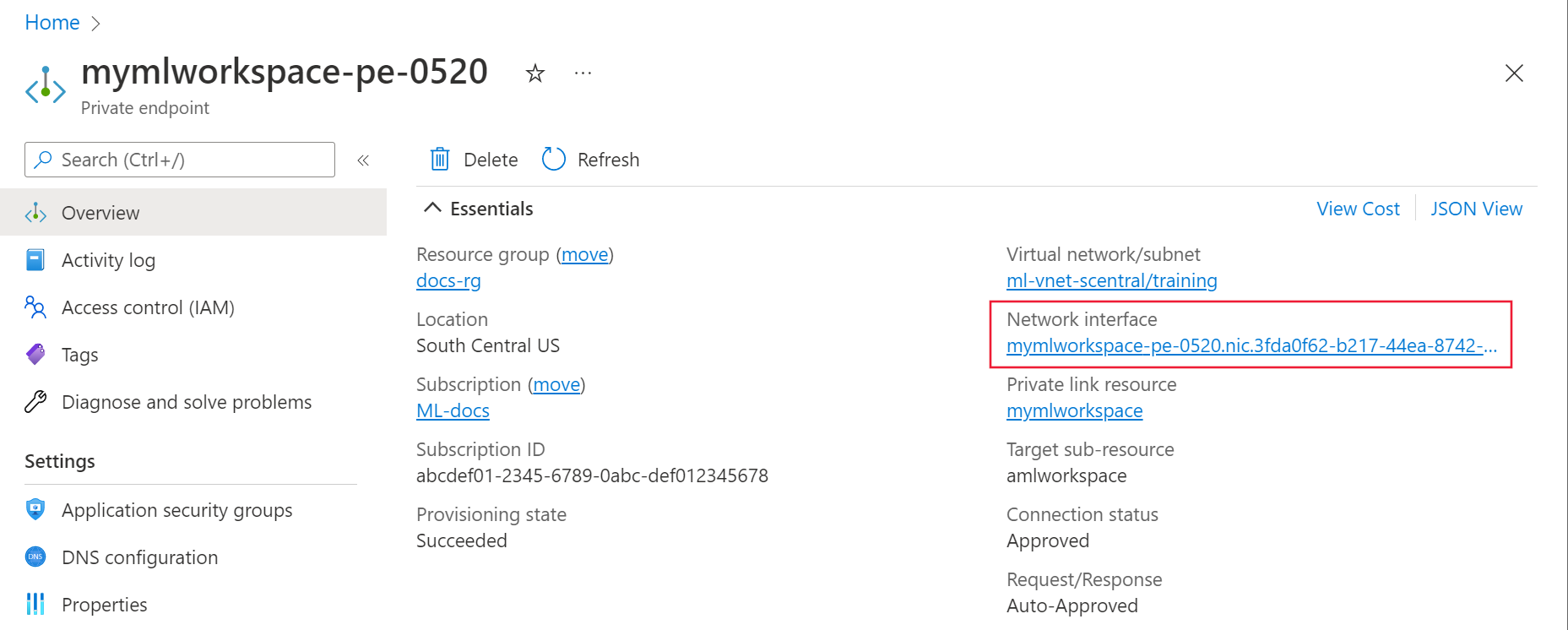

在 Azure 门户中,选择Azure 机器学习工作区的专用终结点。

在“概述”页中,选择“网络接口”链接。

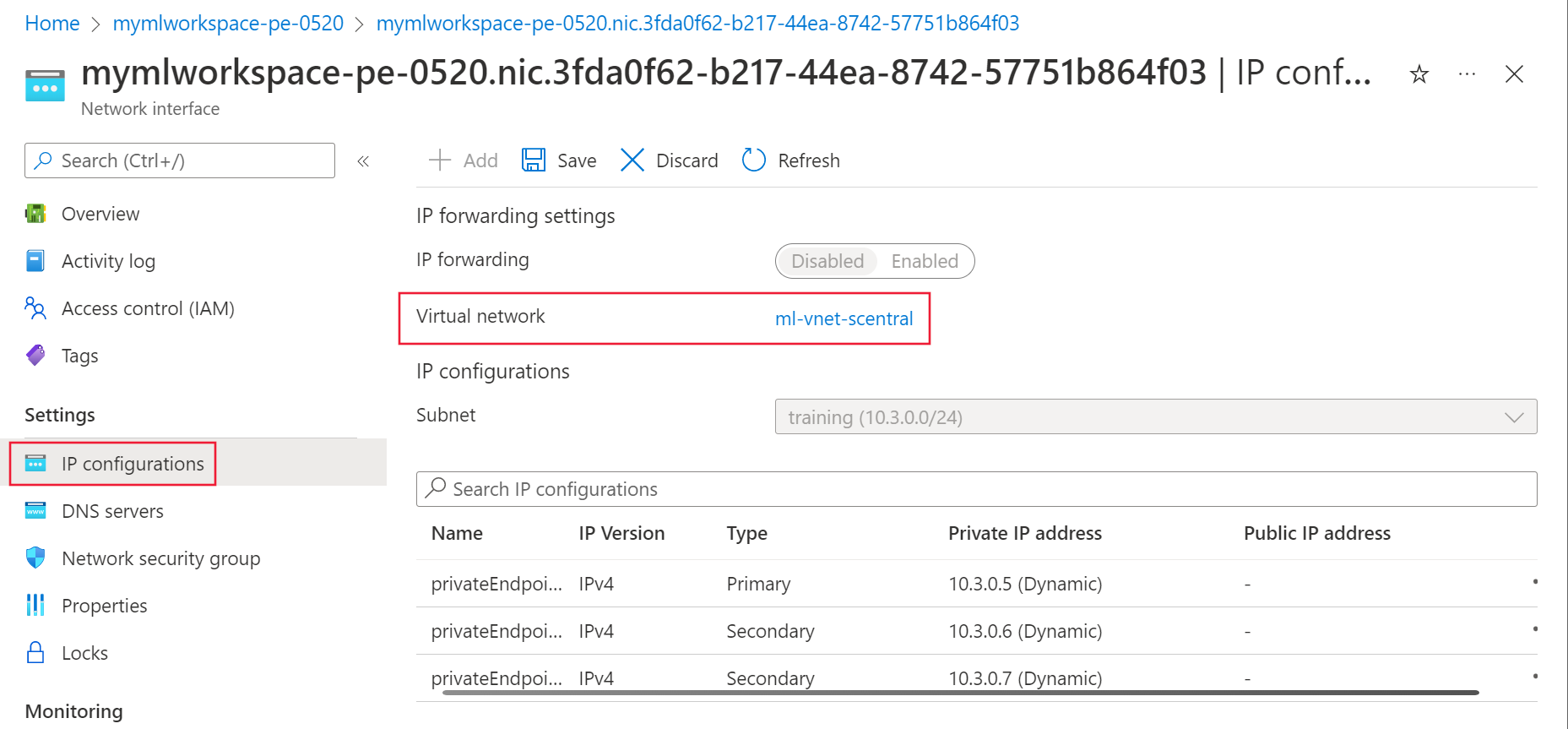

在“设置”下,选择“IP 配置”,然后选择“虚拟网络”链接。

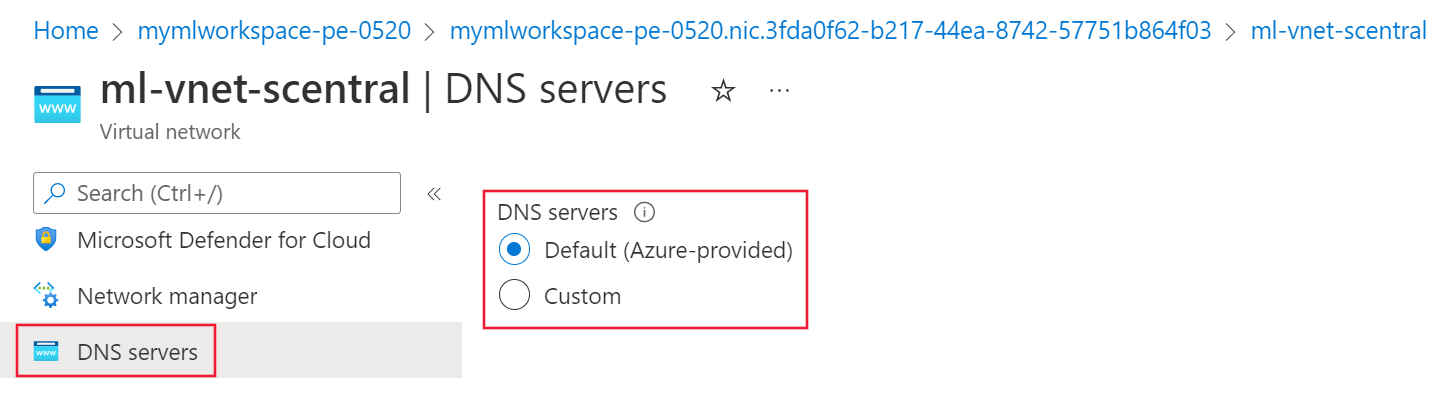

在页面左侧的“设置”部分,选择“DNS 服务器”条目。

- 如果此值为“默认(Azure 提供)”或 168.63.129.16,则虚拟网络使用的是 Azure DNS。 跳到 Azure DNS 问题排查部分。

- 如果列出了其他 IP 地址,则虚拟网络使用的是自定义 DNS 解决方案。 跳到自定义 DNS 问题排查部分。

自定义 DNS 问题排查

使用以下步骤验证自定义 DNS 解决方案是否正确将名称解析为 IP 地址:

子与专用端点有有效连接的虚拟机、笔记本电脑、台式机或其他计算资源中,打开 Web 浏览器。 在浏览器中,使用 Azure 区域的 URL:

Azure 区域 URL 由世纪互联运营的 Azure https://portal.azure.cn/?feature.privateendpointmanagedns=false

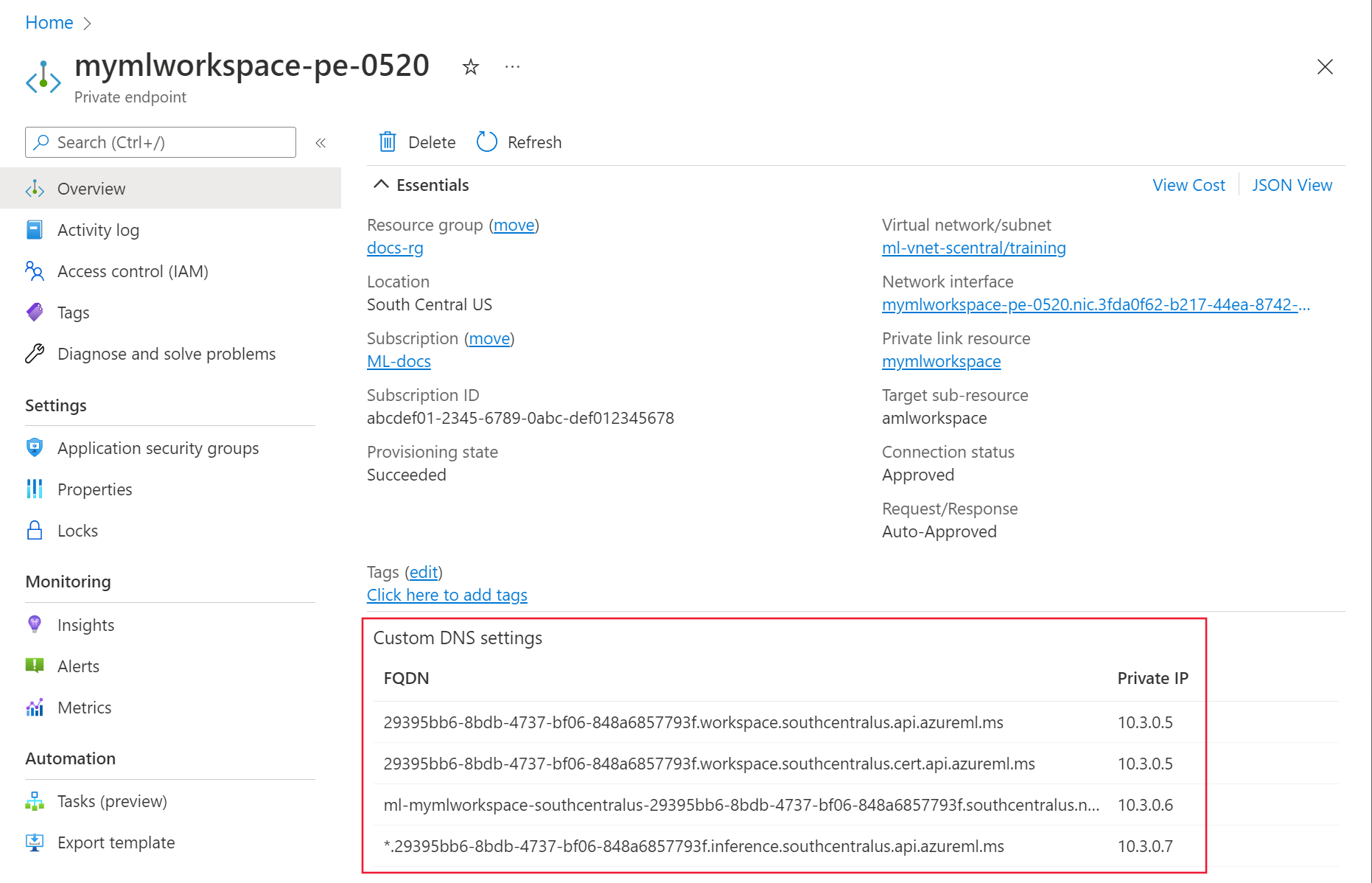

在门户中,选择工作区的专用终结点。 列出专用终结点的 FQDN。

打开命令提示符、PowerShell 或其他命令行,并针对上一步返回的每个 FQDN 运行以下命令。 每次运行命令时,验证返回的 IP 地址是否与门户中列出的 FQDN 的 IP 地址一致:

nslookup <fqdn>例如,运行

nslookup a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1.workspace.eastus.api.azureml.ms命令会返回类似于以下文本的值:Server: yourdnsserver Address: yourdnsserver-IP-address Name: a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1.workspace.eastus.api.azureml.ms Address: 10.3.0.5如果

nslookup命令返回错误,或返回与门户中显示的 IP 地址不同的 IP 地址,则自定义 DNS 解决方案未正确配置。 有关详细信息,请参阅如何将工作区与自定义 DNS 服务器结合使用。

Azure DNS 问题排查

使用 Azure DNS 进行名称解析时,请使用以下步骤验证是否已正确配置专用 DNS 集成:

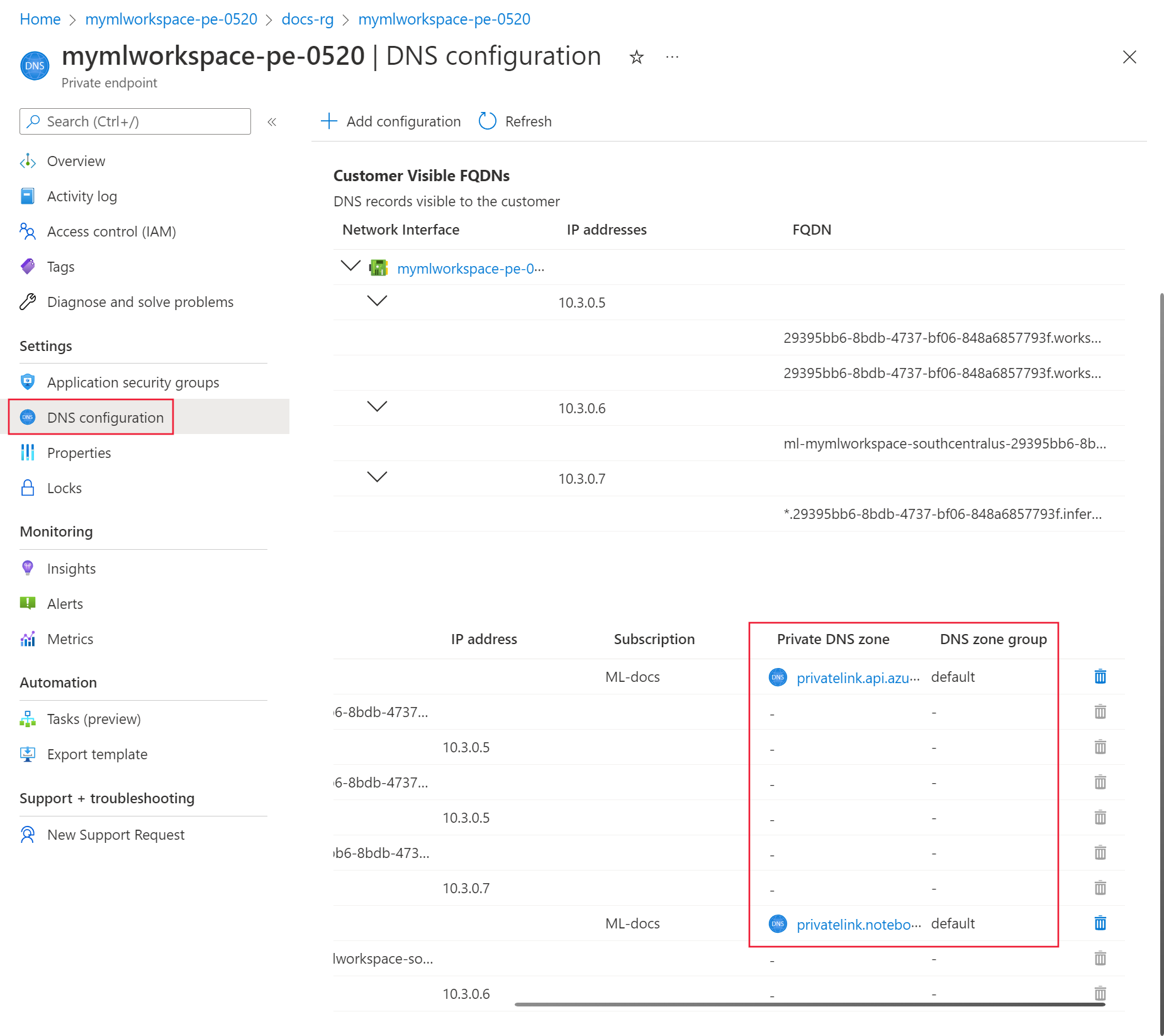

在专用终结点上,选择“DNS 配置”。 对于“专用 DNS 区域”列中的每个条目,“DNS 区域组”列中也应该有一个条目。

如果有“专用 DNS 区域”条目,但没有“DNS 区域组”条目,请删除并重新创建“专用终结点”。 重新创建专用终结点时,启用专用 DNS 区域集成。

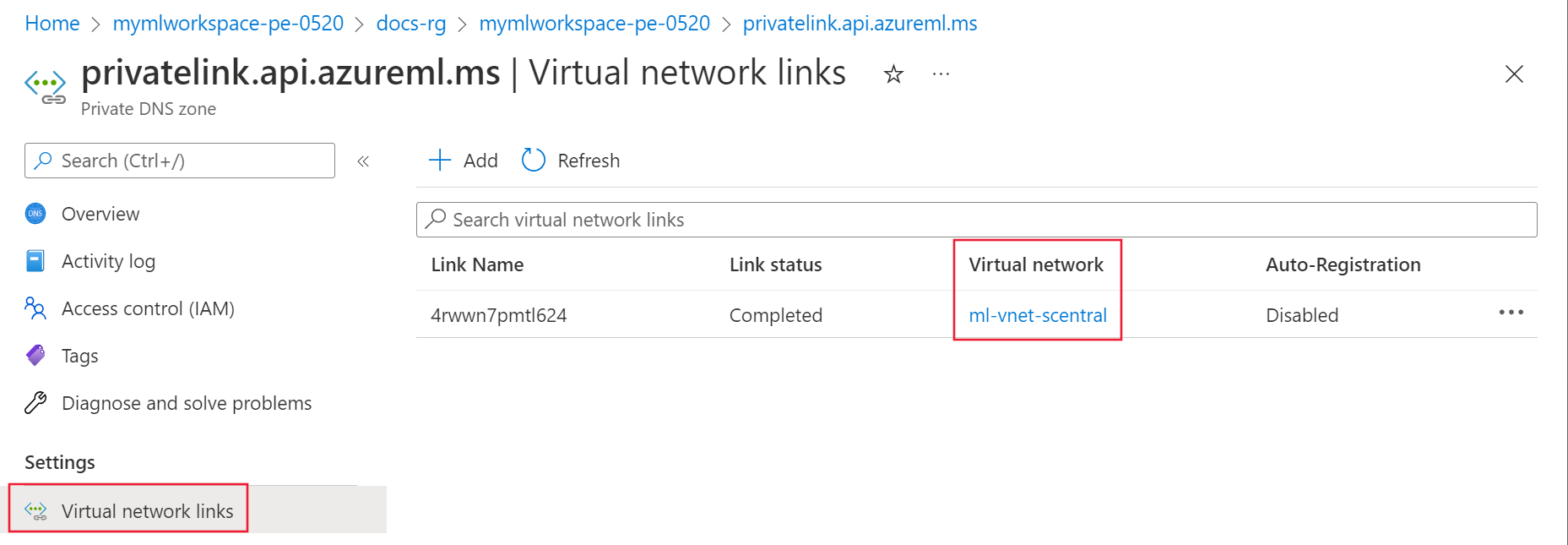

如果“DNS 区域组”不为空,请选择“专用 DNS 区域”条目的链接。

在专用 DNS 区域中,选择“虚拟网络链接”。 应该有一个指向虚拟网络的链接。 如果没有,请删除并重新创建专用终结点。 重新创建它时,请选择链接到虚拟网络的专用 DNS 区域,或创建链接到该虚拟网络的新区域。

对专用 DNS 区域条目的其余部分重复上述步骤。

浏览器配置(基于 HTTPS 的 DNS)

检查是否在 Web 浏览器中启用了基于 HTTP 的 DNS。 基于 HTTP 的 DNS 可阻止 Azure DNS 通过专用终结点的 IP 地址进行响应。

- Mozilla Firefox:有关详细信息,请参阅在 Firefox 中禁用基于 HTTPS 的 DNS。

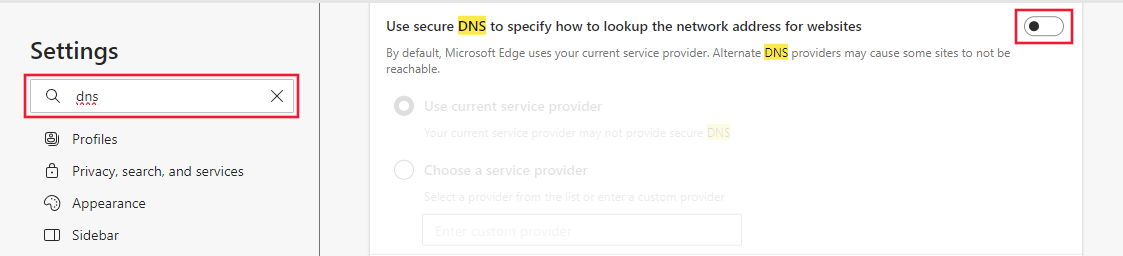

- Microsoft Edge:

选择右上角的“...”,然后选择“设置”。

在“设置”中搜索“DNS”,然后禁用“使用安全 DNS 指定如何查找网站的网络地址”。

代理配置

如果使用代理,它可能会阻止与受保护工作区的通信。 要进行测试,请使用以下任一选项:

- 暂时禁用代理设置,查看是否可以连接。

- 创建代理自动配置 (PAC) 文件,以允许直接访问专用终结点上列出的 FQDN。 它还应该允许直接访问任何计算实例的 FQDN。

- 配置代理服务器以将 DNS 请求转发到 Azure DNS。