本指南介绍如何禁用对 Azure 托管 Grafana 工作区的公共访问并设置专用终结点。 在 Azure 托管 Grafana 中设置专用终结点可以通过仅限特定的网络发送传入流量来提高安全性。

先决条件

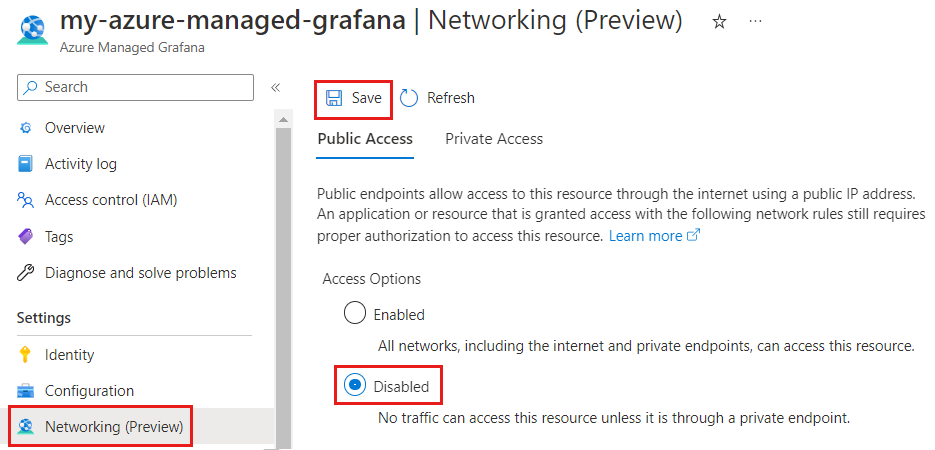

禁用对工作区的公共访问

创建 Azure Grafana 工作区时,默认会启用公共访问。 禁用公共访问会阻止所有流量访问资源,除非通过专用终结点访问。

注意

启用专用访问后,将不再可以使用“固定到 Grafana”功能来固定图表,因为 Azure 门户无法访问专用 IP 地址上的 Azure 托管 Grafana 工作区。

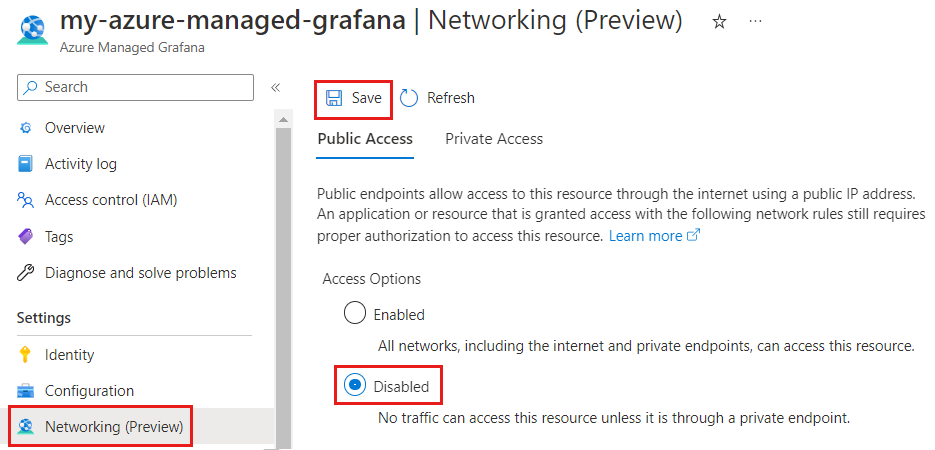

在 Azure 门户中导航到你的 Azure 托管 Grafana 工作区。

在左侧菜单中的“设置”下,选择“网络”。

在“公共访问”下,选择“禁用”以禁用对 Azure 托管 Grafana 工作区的公共访问,并仅允许通过专用终结点进行访问。 如果你已禁用公共访问,但想要启用对 Azure 托管 Grafana 工作区的公共访问,请选择“启用”。

选择“保存” 。

在 CLI 中,运行 az grafana update 命令并将占位符 <grafana-workspace> 和 <resource-group> 替换为你自己的信息:

az grafana update --name <grafana-workspace> ---resource-group <resource-group> --public-network-access disabled

创建专用终结点

禁用公共访问后,使用 Azure 专用链接设置一个专用终结点。 专用终结点允许使用虚拟网络中的专用 IP 地址访问 Azure 托管 Grafana 工作区。

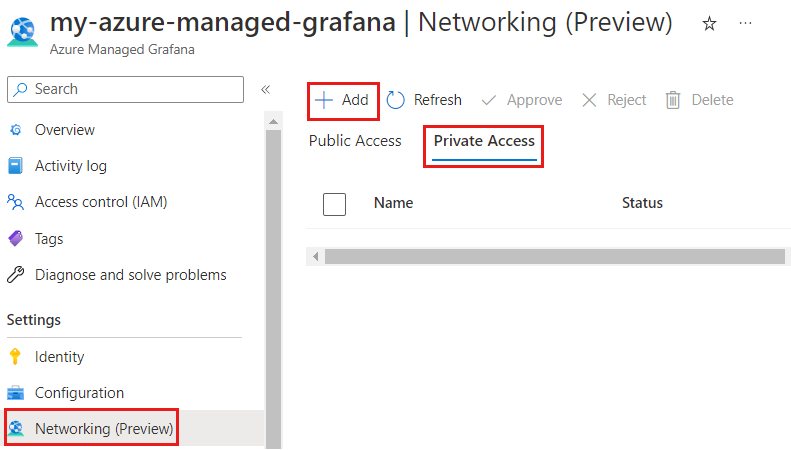

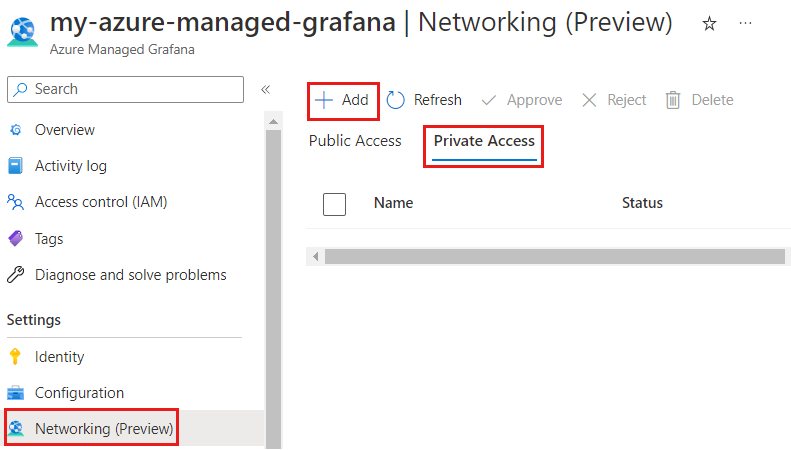

在“网络”中选择“专用访问”选项卡,然后选择“添加”开始设置新的专用终结点。

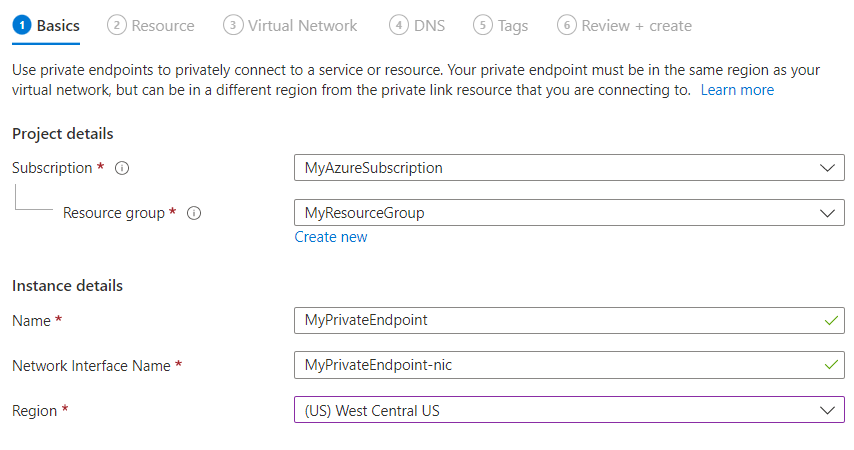

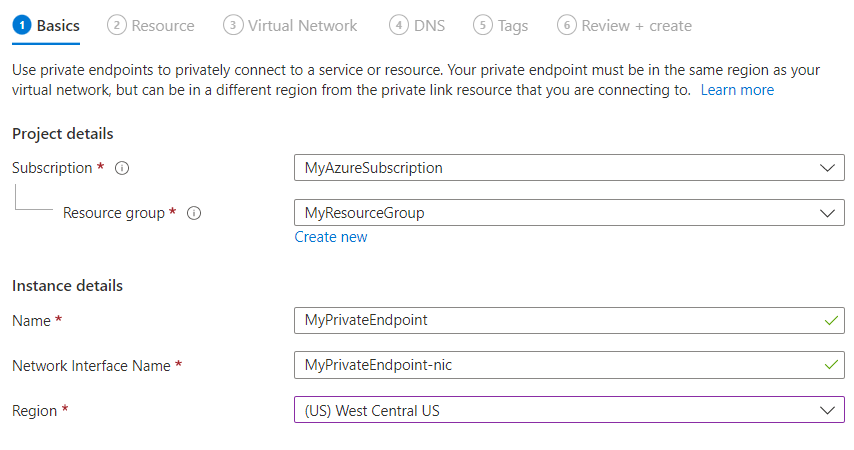

在“基本信息”选项卡中填写以下信息:

| 参数 |

说明 |

示例 |

| 订阅 |

选择 Azure 订阅。 专用终结点必须与虚拟网络位于同一订阅中。 稍后你将在本操作指南中选择虚拟网络。 |

MyAzureSubscription |

| 资源组 |

选择一个资源组或新建一个资源组。 |

MyResourceGroup |

| 名称 |

输入 Azure 托管 Grafana 工作区的新专用终结点名称。 |

MyPrivateEndpoint |

| 网络接口名称 |

此字段会自动填写。 (可选)编辑网络接口的名称。 |

MyPrivateEndpoint-nic |

| 区域 |

选择区域。 专用终结点必须与虚拟网络位于同一区域中。 |

(美国)美国中西部 |

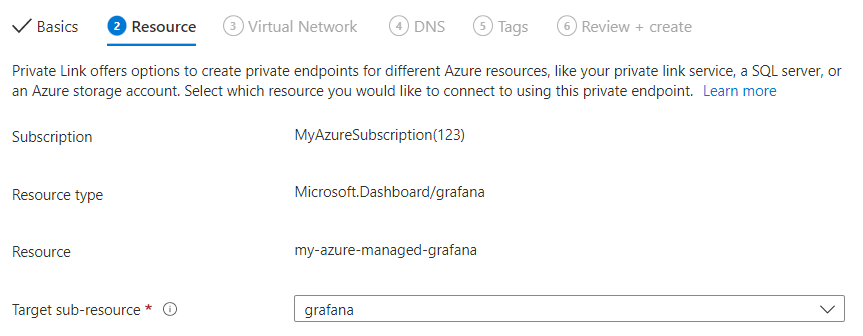

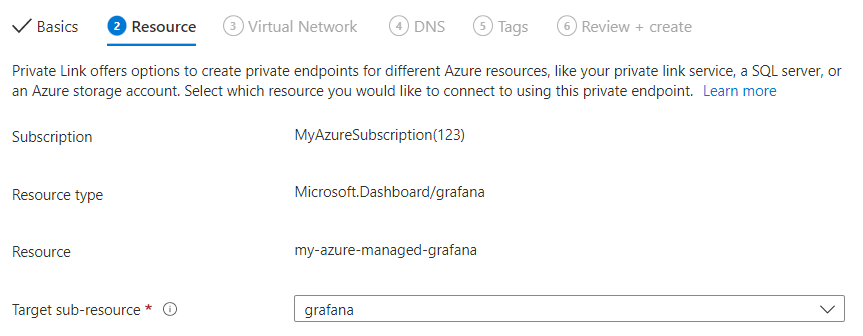

选择“下一步: 资源 >”。 专用链接提供了为不同类型的 Azure 资源创建专用终结点的选项。 “资源”字段中已自动填写了当前 Azure 托管 Grafana 工作区。

资源类型“Microsoft.Dashboard/grafana”和目标子资源“grafana”表示你要为 Azure 托管 Grafana 工作区创建终结点。

你的工作区名称已列在“资源”下。

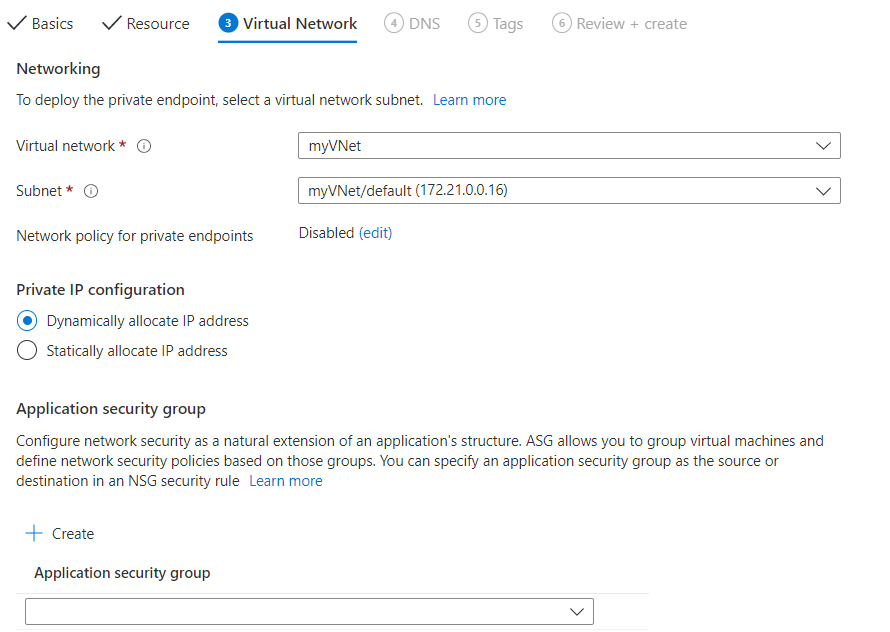

选择“下一步: 虚拟网络 >”。

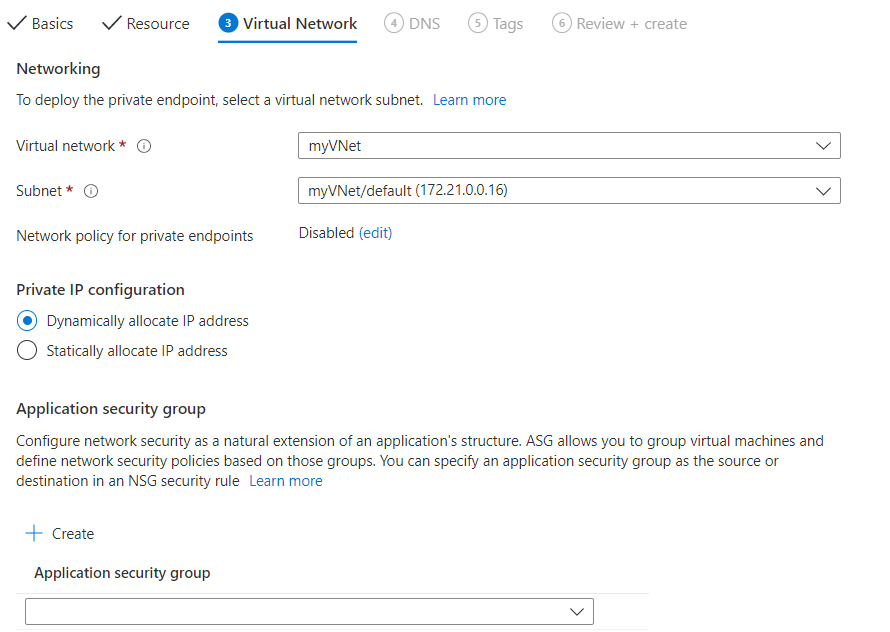

选择要将专用终结点部署到的现有虚拟网络。 如果你没有虚拟网络,请创建一个虚拟网络。

从列表中选择一个子网。

默认已禁用“专用终结点的网络策略”。 (可选)选择“编辑”以添加网络安全组或路由表策略。 此项更改会影响与所选子网关联的所有专用终结点。

在“专用 IP 配置”下,选择用于动态分配 IP 地址的选项。 有关详细信息,请参阅专用 IP 地址。

(可选)可以选择或创建一个应用程序安全组。 使用应用程序安全组,可以对虚拟机进行分组,并根据这些组定义网络安全策略。

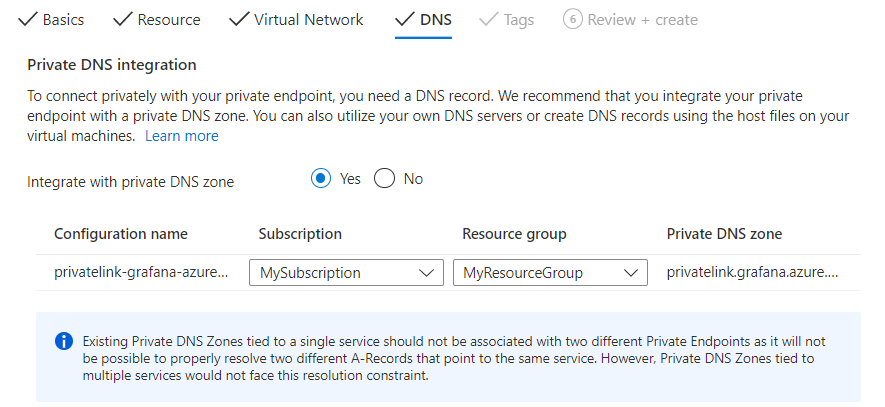

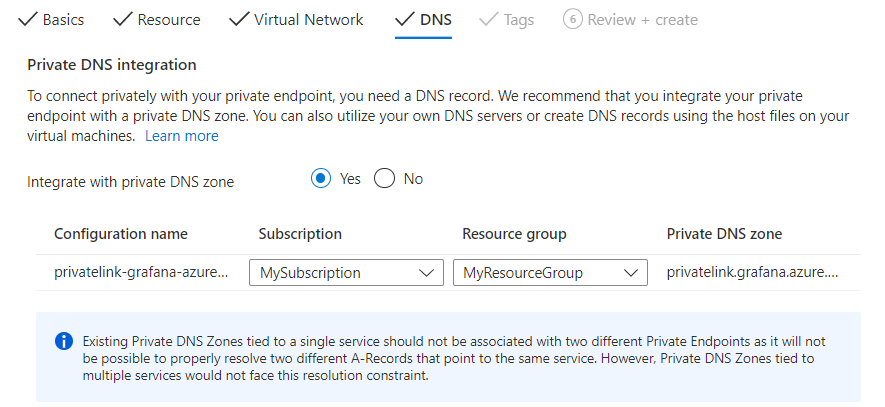

选择“下一步: DNS >”配置 DNS 记录。 如果你不想要更改默认设置,可以转到下一个选项卡。

为“与专用 DNS 区域集成”选择“是”,以将专用终结点与专用 DNS 区域集成。 你也可以使用自己的 DNS 服务器,或者使用虚拟机上的主机文件创建 DNS 记录。

专用 DNS 区域的订阅和资源组已预先选择。 可以视需要更改它们。

若要详细了解 DNS 配置,请转到 Azure 虚拟网络中资源的名称解析和专用终结点的 DNS 配置。 Azure 托管 Grafana 的 Azure 专用终结点专用 DNS 区域值列在 Azure 服务 DNS 区域中。

选择“下一步: 标记 >”并创建标记(可选)。 标记是名称/值对,可让你通过将相同的标记应用到多个资源和资源组,对资源进行分类并查看合并的账单。

选择“下一步: 查看 + 创建 >”以查看有关 Azure 托管 Grafana 工作区、专用终结点、虚拟网络和 DNS 的信息。 还可以选择“下载自动化模板”,以便稍后重用此表单中的 JSON 数据。

选择“创建”。

部署完成后,你会收到一条通知,指出已创建终结点。 如果已自动批准部署,则你可以开始以私密方式访问工作区。 否则必须等待批准。

若要设置专用终结点,需要一个虚拟网络。 如果你没有虚拟网络,请使用 az network vnet create 创建一个。 将占位符文本 <vnet>、<resource-group>、<subnet> 和 <vnet-location> 替换为你的新虚拟网络、资源组、子网的名称和 VNet 位置。

az network vnet create --name <vnet> --resource-group <resource-group> --subnet-name <subnet> --location <vnet-location>

| 占位符 |

说明 |

示例 |

<vnet> |

输入新虚拟网络的名称。 虚拟网络使 Azure 资源能够以私密方式相互通信以及与 Internet 通信。 |

MyVNet |

<resource-group> |

输入虚拟网络的现有资源组的名称。 |

MyResourceGroup |

<subnet> |

输入新子网的名称。 子网是网络内部的网络。 它是分配专用 IP 地址的位置。 |

MySubnet |

<vnet-location> |

输入 Azure 区域。 虚拟网络必须与专用终结点位于同一区域。 |

centralus |

运行 az grafana show 命令以检索要为其设置专用访问的 Azure 托管 Grafana 工作区的属性。 将占位符 <grafana-workspace> 替换为你的工作区名称。

az grafana show --name <grafana-workspace>

此命令将生成包含有关你的 Azure 托管 Grafana 工作区的信息的输出。 请记下 id 值。 例如:/subscriptions/123/resourceGroups/MyResourceGroup/providers/Microsoft.Dashboard/grafana/my-azure-managed-grafana。

运行 az network private-endpoint create 命令,以便为 Azure 托管 Grafana 工作区创建专用终结点。 将占位符文本 <resource-group>、<private-endpoint>、<vnet>、<private-connection-resource-id>、<connection-name> 和 <location> 替换为你自己的信息。

az network private-endpoint create --resource-group <resource-group> --name <private-endpoint> --vnet-name <vnet> --subnet Default --private-connection-resource-id <private-connection-resource-id> --connection-name <connection-name> --location <location> --group-id grafana

| 占位符 |

说明 |

示例 |

<resource-group> |

输入专用终结点的现有资源组的名称。 |

MyResourceGroup |

<private-endpoint> |

输入新专用终结点的名称。 |

MyPrivateEndpoint |

<vnet> |

输入现有 VNet 的名称。 |

Myvnet |

<private-connection-resource-id> |

输入你的 Azure 托管 Grafana 工作区的专用连接资源 ID。 这是从上一步骤的输出中保存的 ID。 |

/subscriptions/123/resourceGroups/MyResourceGroup/providers/Microsoft.Dashboard/grafana/my-azure-managed-grafana |

<connection-name> |

输入连接名称。 |

MyConnection |

<location> |

输入 Azure 区域。 专用终结点必须与虚拟网络位于同一区域中。 |

centralus |

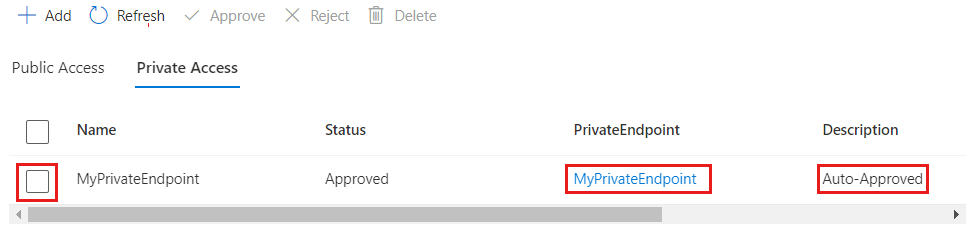

管理专用链接连接

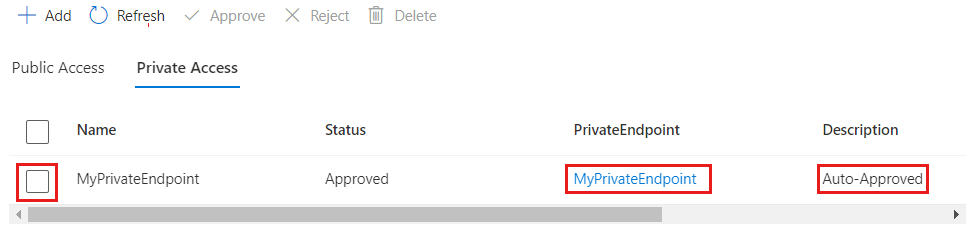

在 Azure 托管 Grafana 工作区中转到“网络”>“专用访问”以访问链接到你的工作区的专用终结点。

检查专用链接连接的状态。 创建专用终结点时,必须批准连接。 如果要为其创建专用终结点的资源位于你的目录中,并且你拥有足够的权限,则连接请求将自动获得批准。 否则,必须等待该资源的所有者批准你的连接请求。 有关连接批准模型的详细信息,请转到管理 Azure 专用终结点。

若要手动批准、拒绝或删除连接,请选中要编辑的终结点旁边的复选框,然后从顶部菜单中选择一个操作项。

选择专用终结点的名称以打开专用终结点资源,并访问详细信息或编辑专用终结点。

查看专用终结点连接详细信息

运行 az network private-endpoint-connection list 命令,以查看链接到你的 Azure 托管 Grafana 工作区的所有专用终结点连接,并检查其连接状态。 将占位符 <resource-group> 和 <grafana-workspace> 替换为资源组和 Azure 托管 Grafana 工作区的名称。

az network private-endpoint-connection list --resource-group <resource-group> --name <grafana-workspace> --type Microsoft.Dashboard/grafana

(可选)若要获取特定专用终结点的详细信息,请使用 az network private-endpoint-connection show 命令。 将占位符文本 <resource-group> 和 <grafana-workspace> 替换为资源组和 Azure 托管 Grafana 工作区的名称。

az network private-endpoint-connection show --resource-group <resource-group> --name <grafana-workspace> --type Microsoft.Dashboard/grafana

获得连接批准

创建专用终结点时,必须批准连接。 如果要为其创建专用终结点的资源位于你的目录中,并且你拥有足够的权限,则连接请求将自动获得批准。 否则,必须等待该资源的所有者批准你的连接请求。

若要批准专用终结点连接,请使用 az network private-endpoint-connection approve 命令。 将占位符文本 <resource-group>、<private-endpoint> 和 <grafana-workspace> 替换为资源组、专用终结点和 Azure 托管 Grafana 资源的名称。

az network private-endpoint-connection approve --resource-group <resource-group> --name <private-endpoint> --type Microsoft.Dashboard/grafana --resource-name <grafana-workspace>

有关连接批准模型的详细信息,请转到管理 Azure 专用终结点。

删除专用终结点连接

若要删除专用终结点连接,请使用 az network private-endpoint-connection delete 命令。 将占位符文本 <resource-group> 和 <private-endpoint> 替换为资源组名称和专用终结点名称。

az network private-endpoint-connection delete --resource-group <resource-group> --name <private-endpoint>

有关更多 CLI 命令,请转到 az network private-endpoint-connection

如果遇到专用终结点问题,请查看以下指南:排查 Azure 专用终结点连接问题。

后续步骤

本操作指南介绍了如何设置用户对 Azure 托管 Grafana 工作区的专用访问。