重要

本文介绍使用 Microsoft Purview 统一目录 在新的 Microsoft Purview 门户中Microsoft Purview 数据管理权限。

- 有关 经典 Microsoft Purview 门户中的数据治理权限,请参阅 经典 Microsoft Purview 治理门户中的权限。

Microsoft Purview 数据管理在 Microsoft Purview 门户中有两种解决方案:数据映射和统一目录。 这些解决方案使用租户/组织级别权限、现有数据访问权限和域/集合权限来为用户提供对治理工具和数据资产的访问。

可用的权限类型由 Microsoft Purview 帐户类型决定。

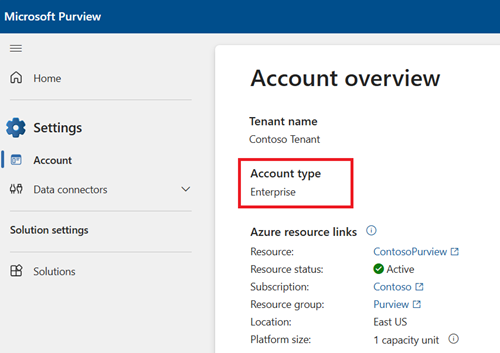

检查帐户类型

检查你的组织是否拥有免费或企业类型的帐户。 若要检查帐户类型,请转到 Microsoft Purview 门户,选择“设置”卡。 在 “帐户”下,查看 帐户类型。

重要

对于Microsoft Entra ID 中新创建的用户,即使应用了正确的权限,权限传播也可能需要一些时间。

租户级角色组

租户级别角色组在组织级别分配,可为Microsoft Purview 数据映射和统一目录提供常规和管理权限。 如果要管理 Microsoft Purview 帐户或组织的数据管理策略,则可能需要属于以下一个或多个角色组:

- Purview 管理员

- 数据源管理员

- 数据管理

数据映射权限

数据映射使用一组预定义的角色来控制具体的人员可以访问帐户中的哪些具体内容。 域和集合 是数据映射用来将资产、源和其他项目分组到层次结构中的工具,用于发现性,以及管理数据映射中的访问控制。

查找 每个角色的说明,并了解如何添加角色和通过集合限制访问。

有关集合中可用角色的更多详细信息,请参阅 应为谁分配哪些角色 或 集合示例。

提示

如果你是统一目录的数据专员或数据产品所有者,最好也拥有数据映射权限。

数据资产生命周期示例

为了了解权限在数据映射和统一目录之间的工作方式,请查看下表以了解环境中 Azure SQL 表的完整生命周期:

| 步长 | 角色 | 权限级别 |

|---|---|---|

| 1.在数据映射中注册 Azure SQL 数据库 | 数据源管理员 | 数据映射 |

| 2.在数据映射中扫描 Azure SQL 数据库 | 数据策展人或数据源管理员 | 数据映射 |

| 3.管护并认证 Azure SQL 表 | 数据策展人 | 数据映射 |

| 4.在 Microsoft Purview 帐户中创建治理域 | 治理域创建者 | 目录 |

| 5.在治理域中创建数据产品 | 治理域所有者和/或数据产品所有者 | 治理域 |

| 6.将 Azure SQL 表作为资产添加到数据产品 | 数据产品所有者和/或专员 | 治理域 |

| 7.将访问策略添加到数据产品 | 数据产品所有者和/或专员 | 治理域 |

| 8.用户搜索统一目录,查找符合其需求的数据资产 | 资产权限或数据读取者权限 | 资产权限 或 数据映射权限 |

| 9.用户搜索数据产品,查找符合其需求的产品 | 全局目录读取器 | 目录 |

| 10. 用户请求访问数据产品中的资源 | 全局目录读取器 | 目录 |

| 11.用户查看数据运行状况见解以跟踪其数据目录的运行状况 | 数据运行状况读取者 | 目录 |

| 12.用户想要开发一个新报告来跟踪其目录中的数据运行状况进度 | 数据运行状况所有者 | 目录 |