Azure 路由服务器通过将路由自动注入到辐射分支虚拟网络中,简化了中心辐射体系结构中的网络管理。 此功能无需跨多个辐射型网络手动创建和维护用户定义的路由,同时通过网络虚拟设备启用动态路由。

在传统的中心-轮辐设计中,管理员必须在每个轮辐虚拟网络中配置用户定义的路由(UDR),以通过中心内的共享网络设备定向流量。 随着辐条数量的增加,这种手动方法变得难以维持。 Azure 路由服务器通过提供集中式路由解决方案来解决这一复杂性,该解决方案能够自动将从网络虚拟设备学习到的路由分发到所有连接的分支网络。

路由服务器路由注入的主要优势包括:

- 简化管理:消除辐射型网络中手动 UDR 配置

- 动态路由:自动适应网络拓扑更改

- 集中控制:提供来自中心的路由分发单点管理

- 可扩展的架构:支持辐射网络数量的增长,而无需在辐射虚拟网络中增加更多复杂性。

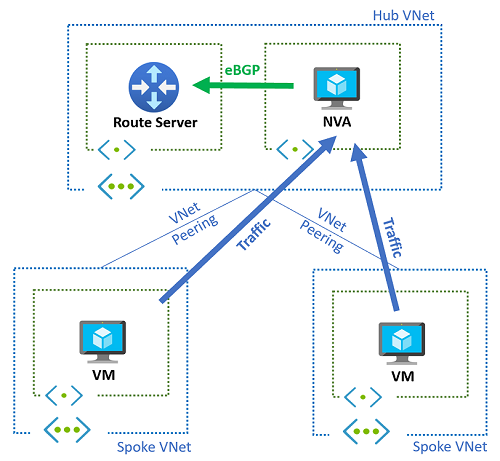

基本中心辐射型拓扑

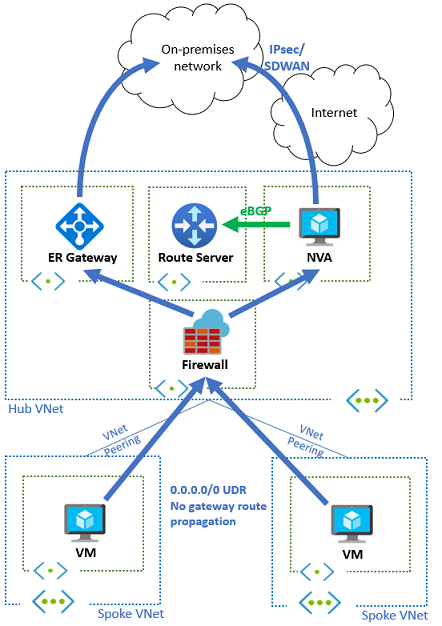

下图演示了 Azure 路由服务器的典型中心辐射型设计。 中心虚拟网络包含网络虚拟设备和路由服务器,而两个分支虚拟网络托管应用程序工作负荷。

路由注入的工作原理

在此配置中,网络虚拟设备通过 BGP 对等互连将网络前缀公告到路由服务器。 然后,路由服务器会自动将这些路由注入中心虚拟网络和辐射虚拟网络中虚拟机的有效路由。

路由注入的关键要求:

- 分支虚拟网络必须与中心虚拟网络对等连接

- 虚拟网络对等互连必须包括设置“使用远程虚拟网络的网关或路由服务器”

- 网络虚拟设备必须与路由服务器建立BGP对等互联

此方法无需在分支网络中手动定义路由,因为路由服务器会自动处理路由分发。 例如,NVA 播发的默认路由(0.0.0.0/0)通过安全设备指示来自辐射网络的所有流量进行检查。

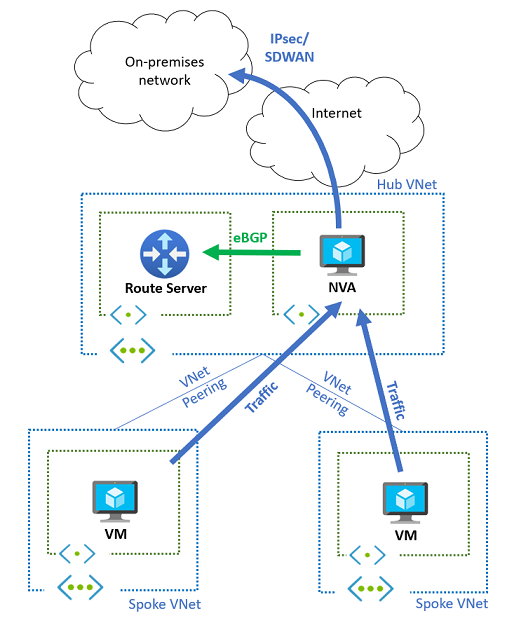

通过网络虚拟设备进行本地连接

网络虚拟设备可以通过各种技术(包括 IPsec VPN 和 SD-WAN 解决方案)提供与本地网络的连接。 路由服务器的动态路由功能通过启用 Azure 与本地网络之间的自动路由交换来增强这些方案。

双向路由学习

在此配置中,路由服务器有助于双向路由学习:

Azure 到本地:NVA 从路由服务器学习 Azure 网络前缀,并使用动态路由协议将其播发到本地网络。

本地到 Azure:NVA 接收本地路由并将其播发到路由服务器,路由服务器将这些路由注入到分支虚拟网络中。

这种动态方法无需静态路由配置,并自动适应连接两侧的网络拓扑更改。

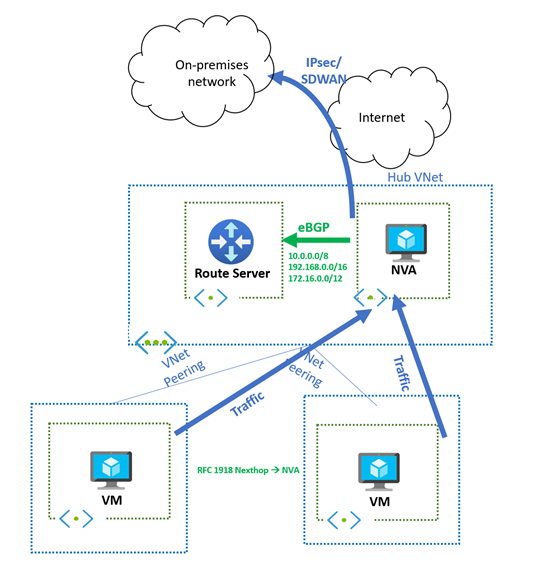

专用交通检查策略

在为分支到分支和分支到本地通信实施流量检查时,了解路由服务器的路由播发行为对于正确配置至关重要。

路由通告限制

Azure 路由服务器在处理路由播发时具有特定行为:

- 相同或更长的前缀:路由服务器不会播发前缀等于或超过虚拟网络地址空间的路由

- 较短的前缀:路由服务器播发具有比虚拟网络地址空间较短的前缀(超级网络)的路由

专用流量检查的超级网络方法

要检查辐射节点之间的专用流量,请将 NVA 配置为播发包含虚拟网络地址空间的超级网段:

示例配置:

- 虚拟网络地址空间:

10.0.0.0/16 - NVA 宣布路由:

10.0.0.0/8(超网) - 结果:路由服务器注入超级网络路由,通过 NVA 定向流量

此行为与 VPN 网关的 BGP 路由播发原则一致。

重要

从 ExpressRoute 和 NVA 发布具有相同前缀长度的路由时,Azure 会优先考虑 ExpressRoute 的路由。 有关路由选择的详细信息,请参阅 路由首选项。

重要

如果有一种方案,即从 ExpressRoute 和 NVA 播发具有相同长度的前缀,则 Azure 更喜欢并计划从 ExpressRoute 中学习的路由。 有关详细信息,请参阅路由首选项。

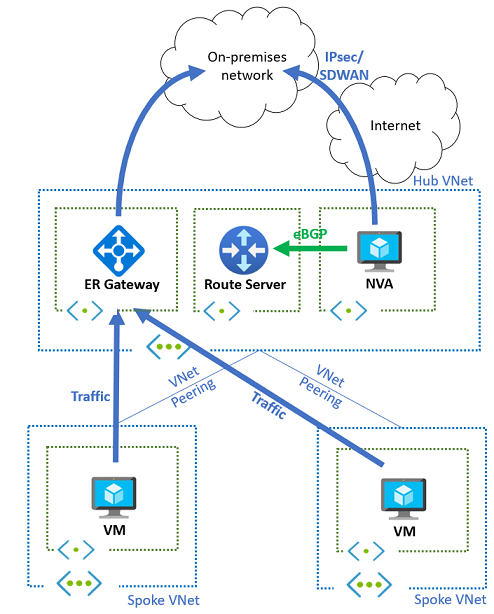

与虚拟网络网关的混合连接

将路由服务器与同一虚拟网络中的 VPN 或 ExpressRoute 网关组合在一起时,路由优先级对于流量流管理非常重要。

路由优先级行为

由于虚拟网络网关路由的特殊性,虚拟网络网关路由优先于路由服务器注入的路由:

- 网关路由:从 VPN 或 ExpressRoute 网关中学习的更具体的前缀

- 路由服务器路由:来自网络虚拟设备(NVA)的较不具体的路由(例如默认路由)

此优先级意味着网关学习的本地前缀会替代路由服务器注入的默认路由,确保已知目标的最佳路由。

控制路由传播

要管理哪些路由连接到辐射虚拟网络:

禁用网关路由传播:通过在分支路由表上禁用“传播网关路由”,防止分支子网学习本地部署的路由。

使用默认路由 UDR:配置指向 NVA 的 0.0.0.0/0 的用户定义的路由,以确保流量得到检查。

BGP 社区控制:将 NVA 配置为使用 no-advertise BGP 社区(65535:65282)播发路由,以防止路由服务器向其他 BGP 对等方播发路由。

注意

禁用“传播网关路由”还会阻止分支子网从路由服务器动态学习路由信息。 相应地规划路由配置。

SD-WAN 与 ExpressRoute 和 Azure 防火墙共存

企业环境通常结合了 SD-WAN、ExpressRoute 和 Azure 防火墙,以提供全面的连接和安全性。 路由服务器可实现这些技术的无缝集成,同时保持集中的流量检查。

体系结构组件

辐射网络:配置路由表,以使用指向 Azure 防火墙的默认路由(0.0.0.0/0)来阻止从 ExpressRoute 或路由服务器学习路由。

Azure 防火墙:通过路由服务器学习来自 ExpressRoute 和 SD-WAN NVA 的路由,为内部部署流量做出智能路由决策。

路由播发控制:SD-WAN NVA 应通过 no-advertise BGP 社区播发路由,以防止通过 ExpressRoute 将路由注入回本地。

专用终结点注意事项

使用专用终结点实现此体系结构时,请考虑路由对称要求:

- 非对称路由风险:从本地到专用终结点的流量绕过防火墙检查

- 解决方案:在托管专用终结点的子网上启用路由表网络策略

此配置可确保路由对称性并维护专用终结点流量的安全策略。

流量对称性注意事项

部署多个 NVA 实例以实现高可用性或可伸缩性时,维护流量对称对于下一代防火墙等有状态网络设备至关重要。

交通流场景

面向互联网的流量:NVA 使用源网络地址转换(SNAT)来确保返回流量到达处理相应出站流量的同一设备。

入站互联网流量:NVAs 需要目标 NAT(DNAT)和源 NAT(SNAT),以确保双向流量平衡。

Azure 到 Azure 流量:由于源虚拟机做出独立的路由决策,因此 SNAT 是跨多个 NVA 实例实现流量对称所必需的。

高可用性部署选项

主动/主动配置:部署多个具有相同路由播发的 NVA 实例,并使用 SNAT 进行流量对称。

主动/被动配置:部署多个 NVA 实例,其中辅助实例广播带有较长 AS 路径的路由,以确保在发生故障转移前优先使用主要路径。

路由服务器限制

路由服务器仅在控制平面中运行,并且不参与数据平面流量转发。 将路由播发到路由服务器时,NVA 必须将下一跳目的地指定为:

- NVA 本身

- 在 NVA 前的负载均衡器

- 同一虚拟网络中的另一个 NVA 或防火墙

此设计可确保适当的流量转发,同时保持路由服务器作为路由控制点的角色。