重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,Microsoft Sentinel 的所有功能将在中国区域的 Azure 中正式停用。

本文介绍如何使用 Azure Monitor 代理 (AMA) 连接器流式传输和筛选 Windows 域名系统 (DNS) 服务器日志中的事件。 然后,可以深入分析数据,以避免 DNS 服务器遭受威胁和攻击。 AMA 及其 DNS 扩展安装在 Windows Server 上,用于将 DNS 分析日志中的数据上传到 Microsoft Sentinel 工作区。

DNS 是一种广泛使用的协议,它在主机名和计算机可读 IP 地址之间进行映射。 由于 DNS 的设计并未考虑到安全性,该服务很容易成为恶意活动的目标,因此其日志记录成了安全监视的重要组成部分。

虽然引入的一些机制可以提高此协议的整体安全性,但 DNS 服务器仍然是恶意活动经常针对的服务。 组织可以监视 DNS 日志来更好地了解网络活动,并识别针对网络中资源的可疑行为或攻击。 Windows DNS Events via AMA 连接器可以提供这种可见性。 例如,使用连接器来识别尝试解析恶意域名的客户端,查看和监视 DNS 服务器上的请求负载,或查看动态 DNS 注册故障。

注意

“通过 AMA 的 Windows DNS 事件”连接器仅支持分析日志事件。

先决条件

在开始之前,请确认已做好以下准备:

- 为 Microsoft Sentinel 启用了 Log Analytics 工作区。

- 作为内容中心中的 Windows Server DNS 解决方案的一部分,已安装“通过 AMA 处理 Windows DNS 事件”数据连接器。

- 支持 Windows Server 2016 及更高版本,或带有审核修补程序的 Windows Server 2012 R2。

- 已安装 DNS 服务器角色,并启用了 DNS-Server 分析事件日志。 默认情况下未启用 DNS 分析事件日志。 有关详细信息,请参阅启用分析事件日志。

若要从非 Azure 虚拟机的任何系统收集事件,请确保已安装 Azure Arc。 在启用基于 Azure Monitor 代理的连接器之前安装并启用 Azure Arc。 此项要求包括:

- 安装在物理计算机上的 Windows 服务器

- 安装在本地虚拟机上的 Windows 服务器

- 安装在非 Azure 云中虚拟机上的 Windows 服务器

通过门户配置 Windows DNS over AMA 连接器

使用门户设置选项,为每个工作区使用单个数据收集规则 (DCR) 来配置连接器。 然后,使用高级筛选器来筛选出特定事件或信息,仅上传想要监视的有价值数据,从而降低成本和带宽使用量。

如果需要创建多个 DCR,请使用 API。 使用 API 创建多个 DCR 时,门户中仍仅显示一个 DCR。

配置连接器:

在 Microsoft Sentinel 中,打开“数据连接器”页,并通过 AMA 连接器找到 Windows DNS 事件。

在侧窗格底部,选择“打开连接器页面”。

在“配置”区域中,选择“创建数据收集规则”。 可为每个工作区创建单个 DCR。

DCR 名称、订阅和资源组是根据工作区名称、当前订阅和选择的连接器所在的资源组自动设置的。 例如:

为“Windows DNS 通过 AMA 连接器创建新 DCR”的截图。

在“资源”选项卡上,选择“添加资源”。>

选择要在其上安装连接器以收集日志的 VM。 例如:

为 Windows DNS 使用 AMA 连接器选择资源的屏幕截图。

查看更改并选择“保存”>“应用”。

通过 API 通过 AMA 连接器配置 Windows DNS

使用 API 设置选项配置连接器,每个工作区使用多个 DCR。 如果想要使用单个 DCR,请改用门户选项。

虽然使用 API 创建了多个 DCR,但在门户中仍然只显示一个 DCR。

使用以下示例作为模板来创建或更新 DCR:

请求 URL 和标头

PUT https://management.chinacloudapi.cn/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version={latest-supported-version}

有关最新支持的 API 版本,请参阅 数据收集规则 - REST API (Azure Monitor) |Microsoft Learn。

请求正文

{

"location": "chinaeast2",

"kind" : "Windows",

"properties": {

"dataSources": {

"windowsEventLogs": [],

"extensions": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"extensionName": "MicrosoftDnsAgent",

"extensionSettings": {

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"260"

]

}

]

}

]

},

"name": "SampleDns"

}

]

},

"destinations": {

"logAnalytics": [

{

"name" : "WorkspaceDestination",

"workspaceId" : "{WorkspaceGuid}",

"workspaceResourceId" : "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.OperationalInsights/workspaces/{sentinelWorkspaceName}"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"destinations": [

"WorkspaceDestination"

]

}

],

},

"tags" : {}

}

在 DCR 中使用高级筛选器

DNS 服务器事件日志可能包含巨量事件。 在上传数据之前,我们建议使用高级筛选来筛选出不需要的事件,从而节省宝贵的会审时间和成本。 基于多个字段的组合,筛选器从上传到工作区的事件流中删除不需要的数据。

有关详细信息,请参阅可用于筛选的字段。

通过门户创建高级筛选器

使用以下过程,通过门户创建筛选器。 有关使用 API 创建筛选器的详细信息,请参阅高级筛选示例。

通过门户创建筛选器:

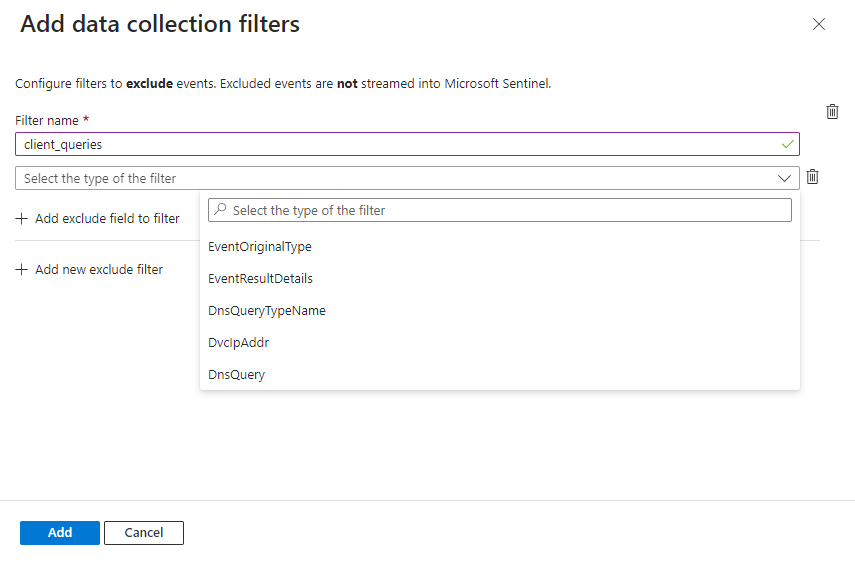

在连接器页上的“配置”区域中,选择“添加数据收集筛选器”。

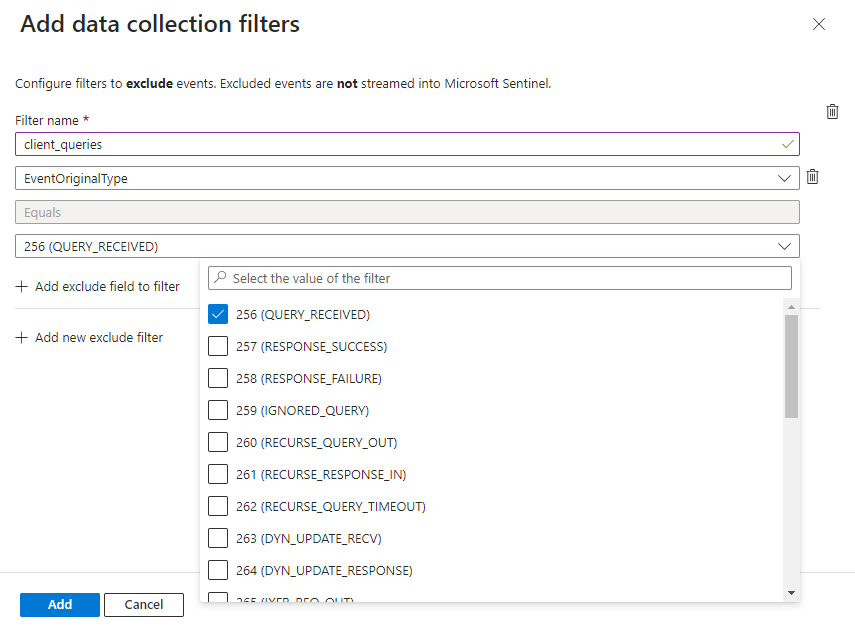

输入筛选器的名称并选择筛选器类型,筛选器类型是一个参数,可以减少收集的事件数。 参数已根据 DNS 规范化架构进行规范化。 有关详细信息,请参阅可用于筛选的字段。

从下拉列表列出的值中选择要筛选此字段的值。

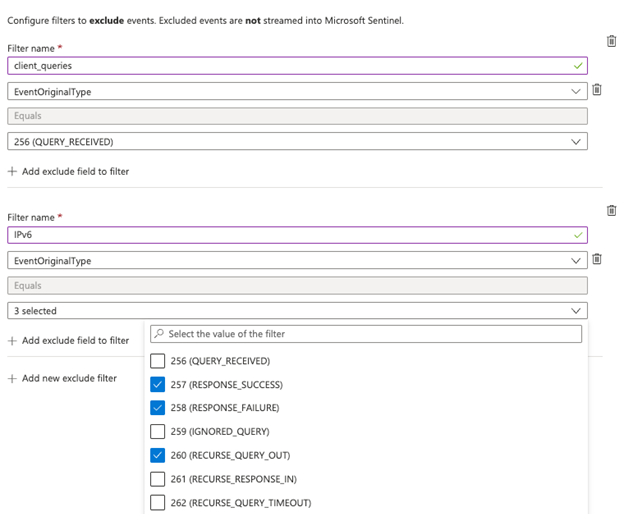

若要添加复杂筛选器,请选择“将排除字段添加到筛选器”并添加相关字段。

- 可以使用逗号分隔的列表,为每个字段定义多个值。

- 若要创建复合筛选器,请使用不同的字段并在它们之间建立 AND 关系。

- 若要组合不同的筛选器,请在它们之间使用 OR 关系。

- 在每个星号 (

*.) 后添加一个句点。 - 不要在域列表之间使用空格。

- 不管协议是什么,通配符都只应用于域的子域,包括

www.domain.com。 例如,如果在高级筛选器中使用*.domain.com:- 该筛选器应用于

www.domain.com和subdomain.domain.com,而不管协议是 HTTPS、FTP 还是其他。 - 筛选器不会应用于

domain.com。 若要将筛选器应用于domain.com,请直接指定域,而不要使用通配符。

- 该筛选器应用于

若要添加更多新筛选器,请选择“添加新的排除筛选器”。

添加完筛选器后,请选择“添加”。

返回到连接器主页,选择“应用更改”以保存筛选器并将其部署到连接器。 若要编辑或删除现有的筛选器或字段,请在“配置”区域下的表中选择编辑或删除图标。

若要在进行初始部署后添加字段或筛选器,请再次选择“添加数据收集筛选器”。

高级筛选器示例

使用以下示例,通过门户或 API 创建常用的高级筛选器。

不要收集特定的事件 ID

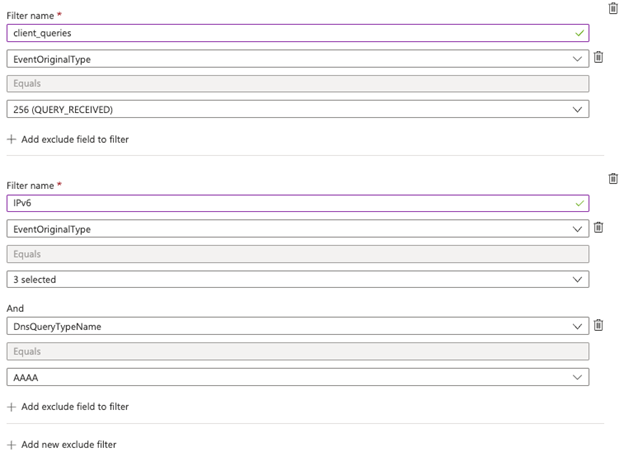

此筛选器指示连接器不要收集包含 IPv6 地址的 EventID 256、EventID 257 或 EventID 260。

使用 Microsoft Sentinel 门户:

使用 EventOriginalType 字段、Equals 运算符和值 256、257 与 260 创建筛选器。

使用上面定义的 EventOriginalType 字段创建筛选器,并使用 And 运算符,同时包含设置为 AAAA 的 DnsQueryTypeName 字段。

使用 API:

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"256", "257", "260"

]

},

{

"Field": "DnsQueryTypeName",

"FieldValues": [

"AAAA"

]

}

]

},

{

"FilterName": "EventResultDetails",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"230"

]

},

{

"Field": "EventResultDetails",

"FieldValues": [

"BADKEY","NOTZONE"

]

}

]

}

]

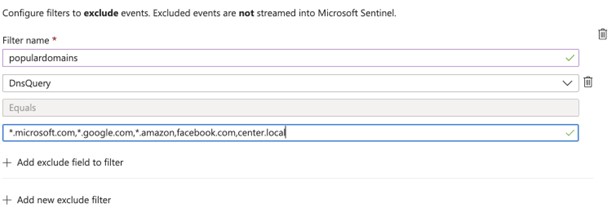

不要收集包含特定域的事件

此筛选器指示连接器不要收集来自 microsoft.com、google.com、amazon.com 的任何子域的事件,或者来自 facebook.com 或 center.local 的事件。

使用 Microsoft Sentinel 门户:

使用 Equals 运算符设置 DnsQuery 字段,并包含列表 *.microsoft.com,*.google.com,facebook.com,*.amazon.com,center.local。

查看有关使用通配符的注意事项。

若要在单个字段中定义不同的值,请使用 OR 运算符。

使用 API:

查看有关使用通配符的注意事项。

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "DnsQuery",

"FieldValues": [

"*.microsoft.com", "*.google.com", "facebook.com", "*.amazon.com","center.local"

]

}

]

}

]

使用 ASIM 进行规范化

已使用高级安全信息模型 (ASIM) 分析器完全规范化此连接器。 该连接器将源自分析日志的事件流式传输到名为 ASimDnsActivityLogs 的规范化表中。 此表充当翻译器,使用一种统一语言在现有及未来的所有 DNS 连接器之间共享。

对于统一所有 DNS 数据并确保跨所有配置的源运行分析的源不可知分析程序,请使用 ASIM DNS 统一分析程序_Im_Dns。

ASIM 统一分析程序补充了本机 ASimDnsActivityLogs 表。 虽然本机表符合 ASIM 规范,但添加仅在查询时可用的功能(例如别名)和将 ASimDnsActivityLogs 与其他 DNS 数据源相结合需要分析程序。

ASIM DNS 架构代表 DNS 协议活动,如 Windows DNS 服务器的分析日志中所记录的那样。 该架构由定义字段和值的正式参数列表和 RFC 控制。

请参阅已转换为规范化字段名称的 Windows DNS 服务器字段列表。

相关内容

在本文中,你会学习如何通过 AMA 连接器设置 Windows DNS 事件,以便上传数据和筛选你的 Windows DNS 日志。 若要详细了解 Microsoft Sentinel,请参阅以下文章:

- 开始使用 Microsoft Sentinel 检测威胁。

- 使用工作簿监视数据。