Azure 虚拟 WAN 针对用户 VPN 客户端提供两种类型的连接配置文件:全局配置文件和中心配置文件。 所选配置文件的类型取决于是希望 VPN 客户端连接到异地负载均衡的 WAN 级配置文件(全局配置文件),还是希望将 VPN 客户端限制为仅连接到某个中心(中心配置文件)。 本文可帮助针对这两种类型的配置文件生成 VPN 客户端配置文件。

全局配置文件

与用户 VPN 配置关联的全局配置文件指向全局流量管理器。 全局流量管理器包括了使用该用户 VPN 配置的所有活动用户 VPN 中心。 但是,如有必要,可以选择从全局流量管理器中排除中心。 连接到全局配置文件的用户会定向到最靠近用户地理位置的中心。 如果用户经常于多个不同地理位置之间出行,此类型尤其有用。

例如,用户 VPN 配置与同一虚拟 WAN 的两个不同中心相关联,一个位于中国东部 2,另一个位于 中国北部 2。 如果用户连接到与用户 VPN 配置相关联的全局配置文件,则他们将根据其所在位置连接到最近的虚拟 WAN 中心。

重要

如果将用于全局配置文件的点到站点 VPN 配置配置为使用 RADIUS 协议对用户进行身份验证,请确保为所有使用该配置的点到站点 VPN 网关启用“使用远程/本地 RADIUS 服务器”。 此外,请确保 RADIUS 服务器配置为接受使用此 VPN 配置的所有点到站点 VPN 网关的 RADIUS 代理 IP 地址发出的身份验证请求。

下载全局 VPN 配置文件

若要生成并下载 VPN 客户端配置文件,请使用以下步骤:

转到“虚拟 WAN”。

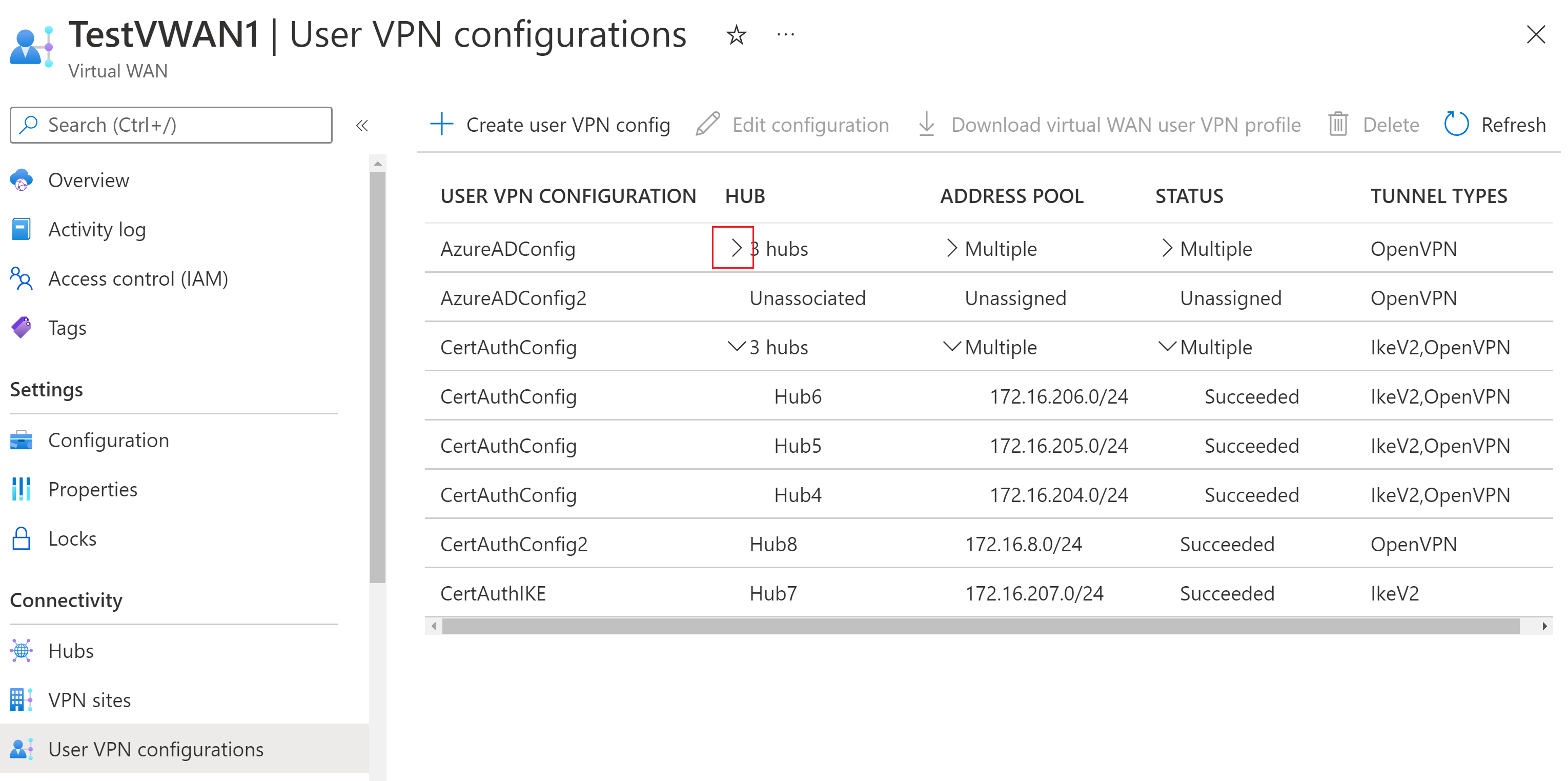

在左侧窗格中,选择“用户 VPN 配置”。

在“用户 VPN 配置”页上,可看到为虚拟 WAN 创建的所有用户 VPN 配置。 在“中心”列中,可以看到与每个用户 VPN 配置关联的中心。 单击 >,可展开并查看中心名称。

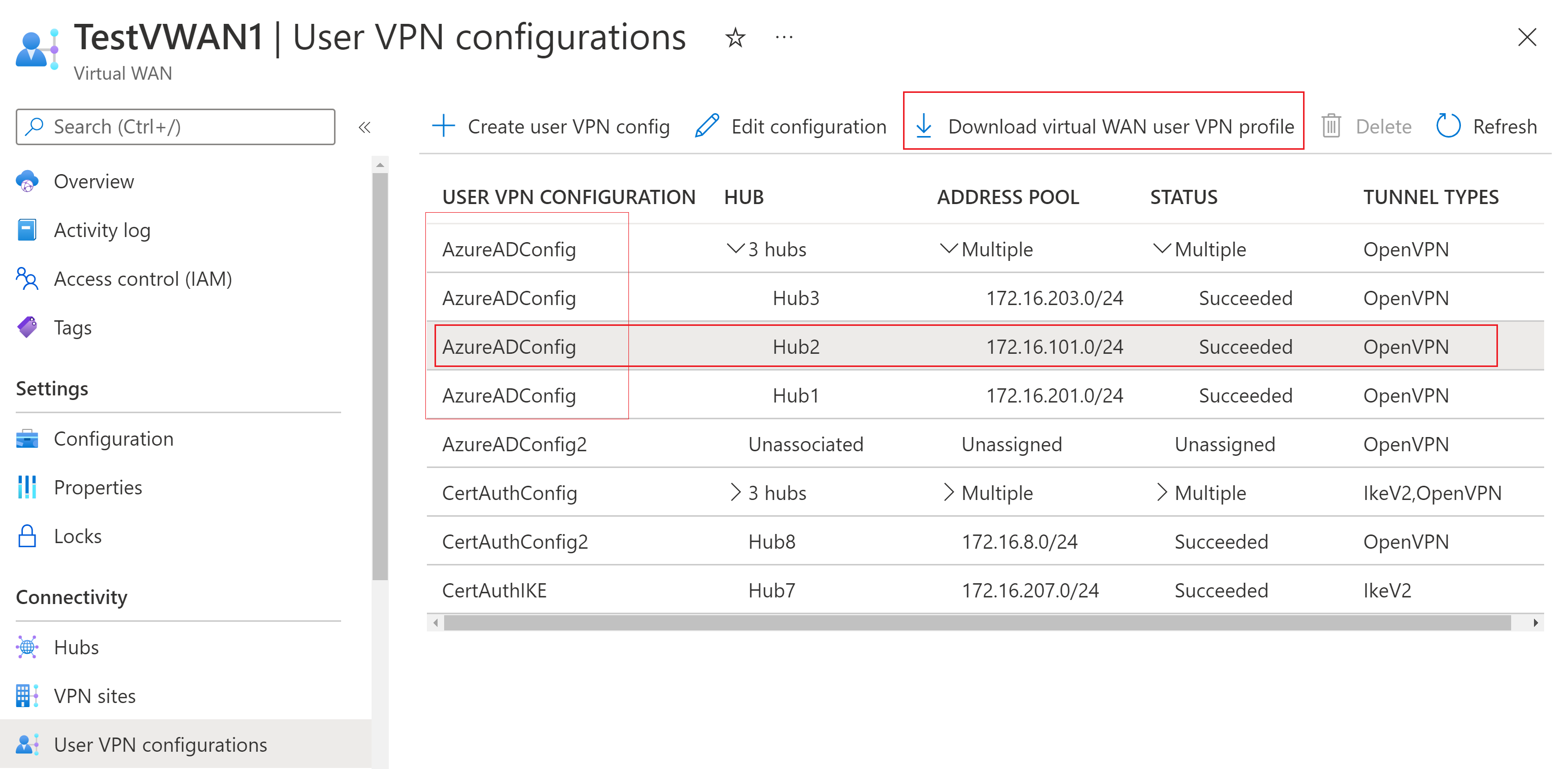

在以下示例中,可以看到多行包含使用相同用户 VPN 配置的中心。 在全局配置文件中,如果中心使用相同用户 VPN 配置,则可以单击具有所需用户 VPN 配置的任何中心行。 从此页面生成的配置文件与用户 VPN 配置(而不是特定中心)保持一致。 若要将 VPN 用户限制为只能连接到一个中心(不想使用全局配置文件),请改用中心配置文件步骤。

本示例选择 Hub2 的行,但选择 Hub3 或 Hub1 将生成相同配置文件。 但是,如果选择 Hub6 的行,则将生成不同的配置文件,因为 Hub6 使用另外的用户 VPN 配置。

单击包含要使用的用户 VPN 配置的行。 这会突出显示整个行。 然后,单击“下载虚拟 WAN 用户 VPN 配置文件”。

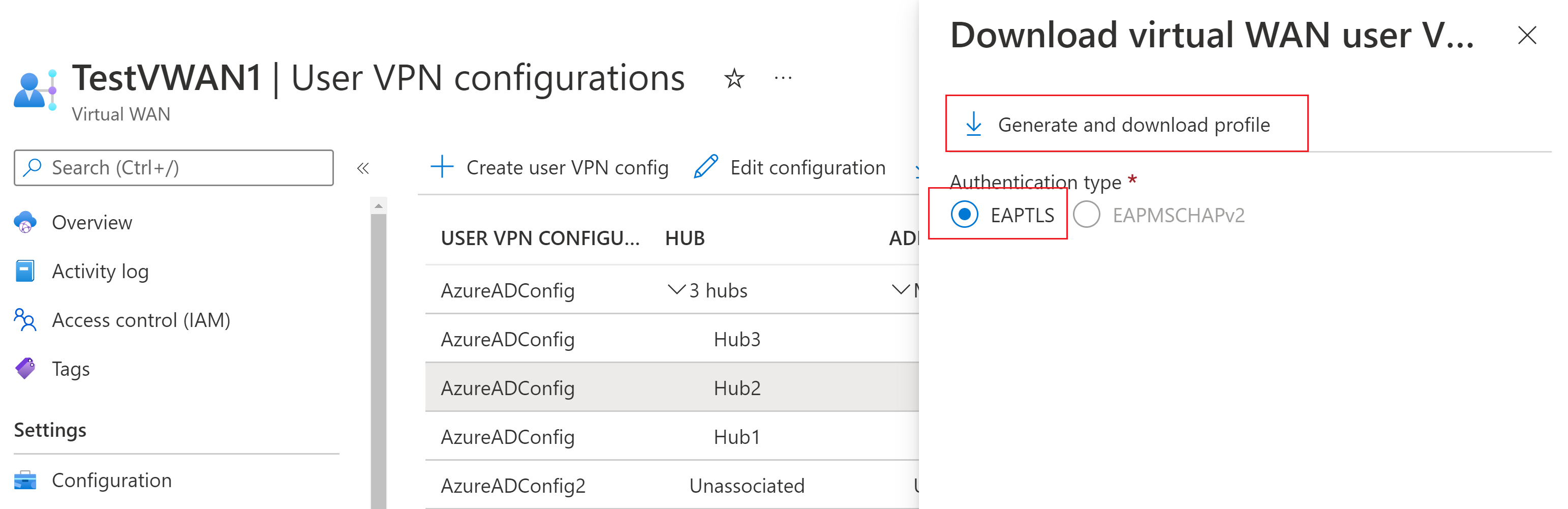

在“下载虚拟 WAN 用户 VPN”页面上,选择“EAPTLS”,然后单击“生成并下载配置文件”。 系统将生成包含 VPN 客户端配置设置的配置文件包(zip 文件),并将其下载到计算机。 包的内容取决于适用于所选配置的中心以及身份验证和隧道类型选项。

在全局配置文件中包含或排除中心

默认情况下,使用相同用户 VPN 配置的每个中心都包含在生成和下载的全局 VPN 配置文件中。 但可以选择从全局 VPN 配置文件中排除中心。 如果排除中心,则 VPN 客户端将无法进行负载平衡来连接到该中心的网关。

若要查看中心是否包含在全局 VPN 配置文件中,请转到“虚拟 WAN”。

在“概述”页上,选择“中心”。

在“中心”页上单击中心。

在“虚拟中心”页的左侧窗格中,选择“用户 VPN (指向站点)”。

在“用户 VPN (点到站点)”页上,查看“网关附加状态”以确定此中心是否包含在全局 VPN 配置文件中。 如果状态为“已连接”,则包含中心。 如果状态为“已拆离”,则不包含中心。

若要在全局 VPN 配置文件中包含或排除(附加或拆离)中心,请选择“从全局配置文件中包含/排除网关”。

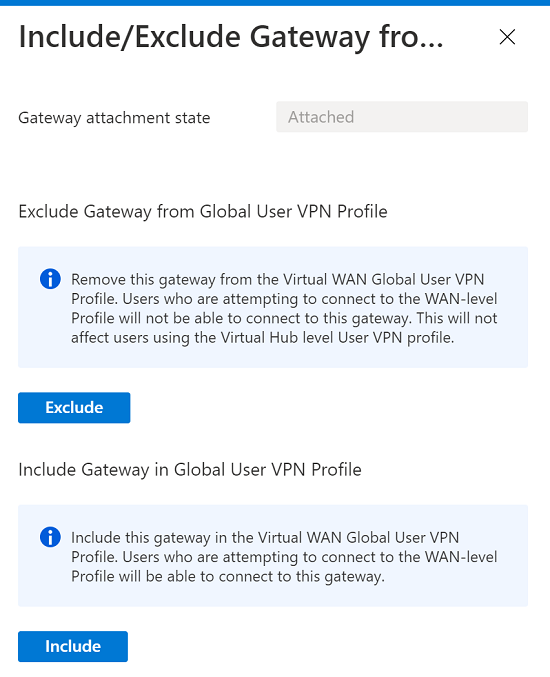

在“包含/排除”页上,选择以下选项之一。

如果要从虚拟 WAN 全局用户 VPN 配置文件中移除此中心网关,请单击“排除”。 使用中心配置文件的用户仍将能够连接到此中心的网关。 使用此全局配置文件的用户将无法连接到此中心的网关。

如果要在虚拟 WAN 全局用户 VPN 配置文件中包含此中心网关,请单击“包含”。 使用此全局配置文件的用户将可以连接到此中心的网关。

全局配置文件最佳做法

添加多个服务器验证证书

本部分介绍使用 OpenVPN 隧道类型和 Azure VPN 客户端版本 2.1963.44.0 或更高版本的连接。

配置中心 P2S 网关时,Azure 会将内部证书分配给网关。 此做法不同于要将证书身份验证用作身份验证方法时指定的根证书信息。 分配给中心的内部证书将用于所有身份验证类型。 此值在生成的配置文件中表示为 servervalidation/cert/hash。 VPN 客户端会在连接过程中使用此值。

如果在不同的地理区域有多个中心,则每个中心可使用不同的 Azure 级服务器验证证书。 全局配置文件包含所有中心的服务器验证证书哈希值。 这意味着,如果该中心的证书由于任何原因而无法正常工作,则客户端仍具有其他中心所需的服务器验证证书哈希值。

重要

只有当中心有不同的服务器根颁发者时,才需要用所有中心的证书哈希值配置 Azure VPN 客户端。

建议的最佳做法是,更新 VPN 客户端配置文件,将附加到全局配置文件的所有中心的证书哈希值包含在内,然后使用更新的文件配置 Azure VPN 客户端。

生成并下载全局配置文件。 使用文本编辑器打开 azurevpnconfig.xml 文件。

在以下 xml 示例中,使用包含每个中心的服务器验证证书哈希的全局配置文件配置 Azure VPN 客户端。

</protocolconfig> <serverlist> <ServerEntry> <displayname i:nil="true" /> <fqdn>wan.kycyz81dpw483xnf3fg62v24f.vpn.azure.com</fqdn> </ServerEntry> </serverlist> <servervalidation> <cert> <hash>A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436</hash> <issuer i:nil="true" /> </cert> <cert> <hash>59470697201baejC4B2D7D66D40C6DD2FB19C5436</hash> <issuer i:nil="true" /> </cert> <cert> <hash>cab20a7f63f00f2bae76202gdfe36db3a03a9cb9</hash> <issuer i:nil="true" /> </cert>

中心配置文件

如果希望 VPN 用户只能连接到单个指定中心,请使用这种类型的配置文件。 在中心级别生成和下载的文件包含的设置与在 WAN 级全局配置文件中生成和下载的文件不同。

下载中心 VPN 配置文件

若要生成并下载 VPN 客户端配置文件,请使用以下步骤:

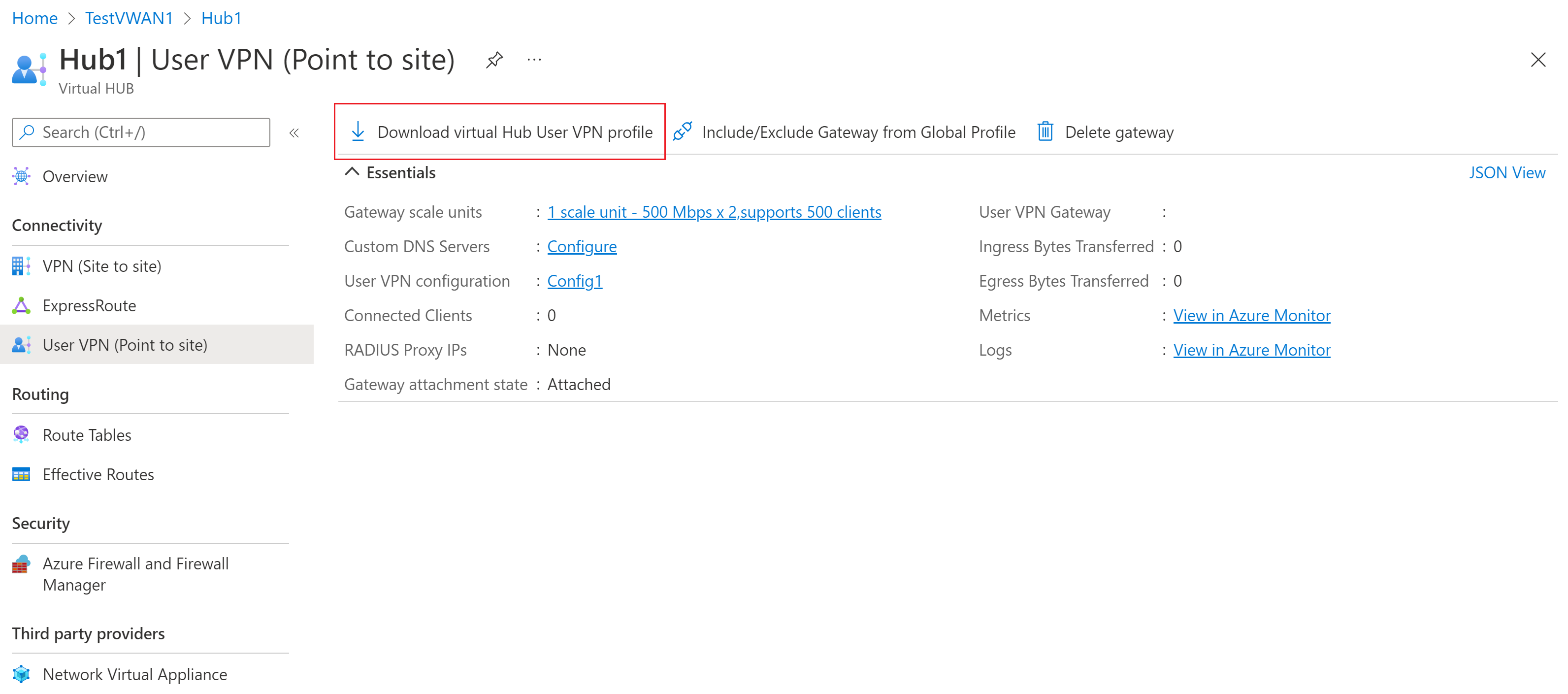

转到“虚拟中心”。

在左侧窗格中,选择“用户 VPN (点到站点)”。

选择“下载虚拟中心用户 VPN 配置文件”。

在下载页上,选择“EAPTLS”,然后选择“生成并下载配置文件”。 系统将生成包含客户端配置设置的配置文件包(zip 文件),并将其下载到计算机。 包的内容取决于适用于配置的中心以及身份验证和隧道类型选项。

后续步骤

有关用户 VPN 的详细信息,请参阅创建用户 VPN 点到站点连接。