以下部分介绍如何配置 Windows Server 网络策略服务器 (NPS),以对用户进行身份验证,从而使用特定于供应商的属性 (VSA) 来响应 Access-Request 消息,该属性在虚拟 WAN 点到站点 VPN 中用于用户组支持。 以下步骤假定网络策略服务器已注册到 Active Directory。 这些步骤可能因 NPS 服务器的供应商/版本而异。

以下步骤介绍如何在 NPS 服务器上设置单一网络策略。 对于与此策略匹配的所有用户,NPS 服务器会使用指定的 VSA 进行答复,此 VSA 的值可在虚拟 WAN 中的点到站点 VPN 网关上使用。

配置

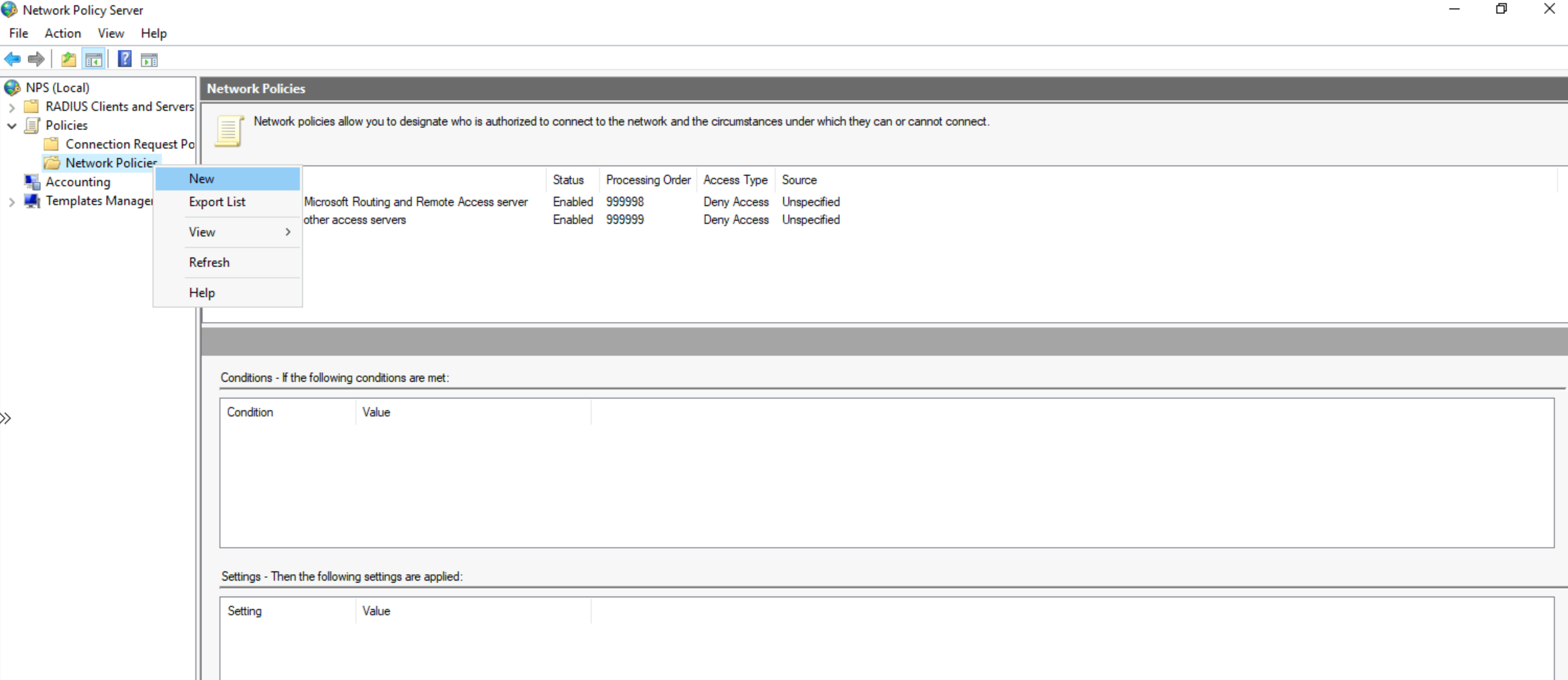

打开“网络策略服务器”管理控制台,右键单击“网络策略”->“新建”以创建新的网络策略。

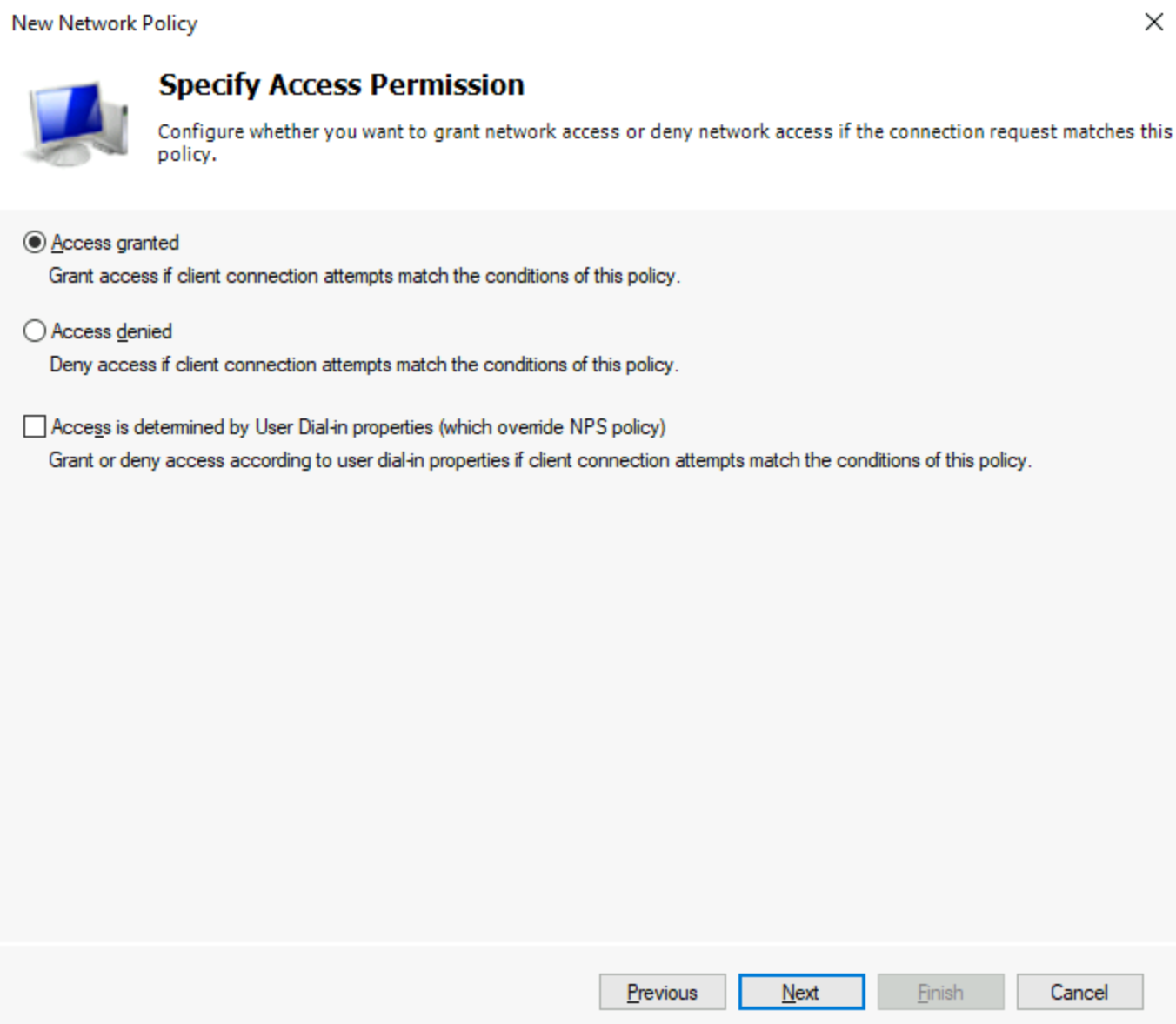

在向导中选择“授予访问权限”,以确保 RADIUS 服务器可以在验证用户身份后发送 Access-Accept 消息。 然后单击“下一步”。

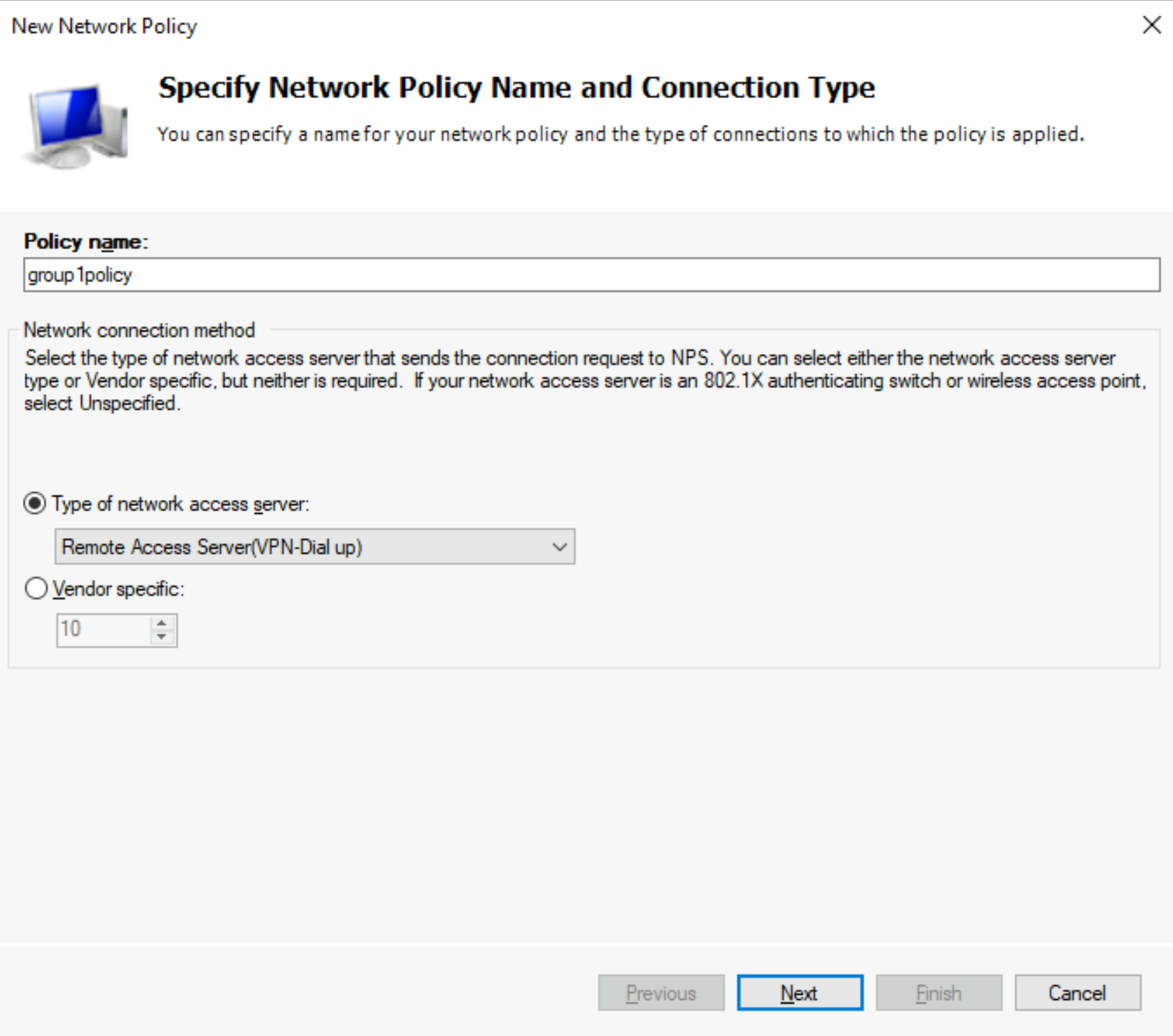

为策略命名,然后选择“远程访问服务器(VPN 拨号)”作为网络访问服务器类型。 然后单击“下一步”。

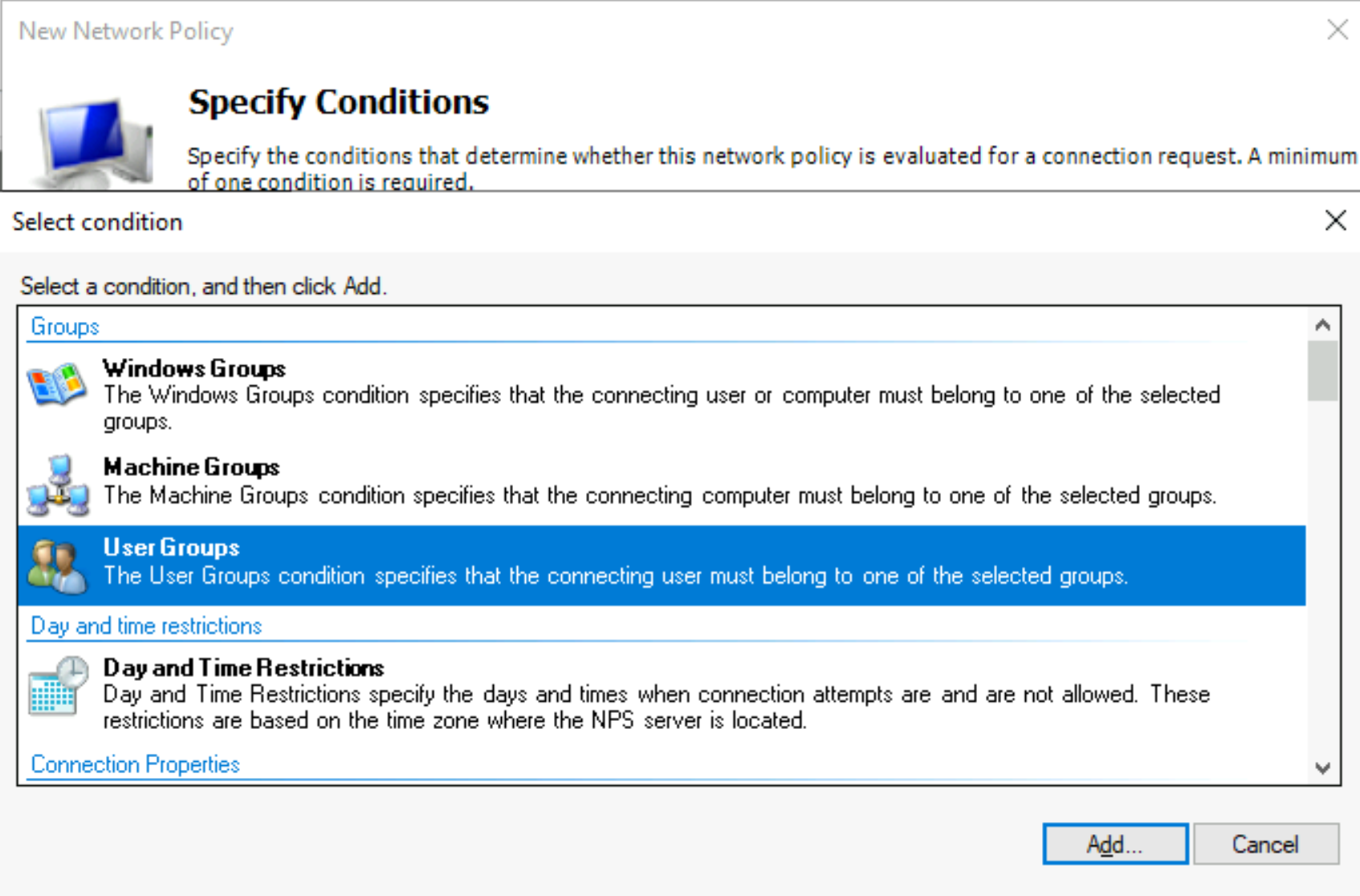

在“指定条件”页上,单击“添加”以选择条件。 然后,选择“用户组”作为条件并单击“添加”。 还可以使用 RADIUS 服务器供应商支持的其他网络策略条件。

在“用户组”页上单击“添加组”,然后选择将使用此策略的 Active Directory 组。 然后单击两次“确定”。 你将在“用户组”窗口中看到已添加的组。 单击“确定”返回到“指定条件”页,然后单击“下一步”。

在“指定访问权限”页上,选择“授予访问权限”,以确保 RADIUS 服务器可以在对用户进行身份验证后发送 Access-Accept 消息。 然后单击“下一步”。

对于“配置身份验证方法”,请进行任何必要的更改,然后单击“下一步”。

对于“配置约束”,请选择任何必要的设置。 然后单击“下一步”。

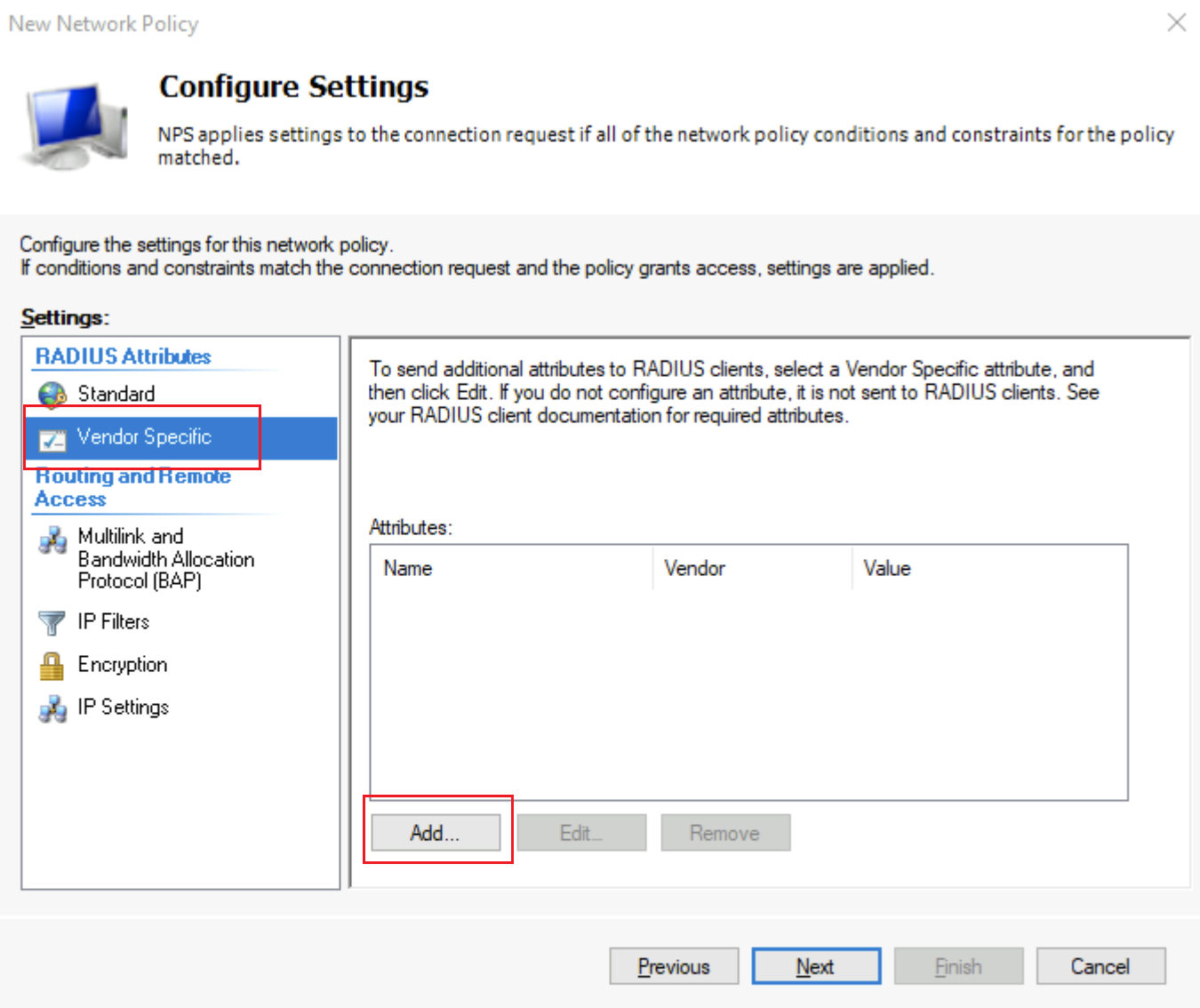

在“配置设置”页上,对于“RADIUS 属性”,请突出显示“特定于供应商”,然后单击“添加”。

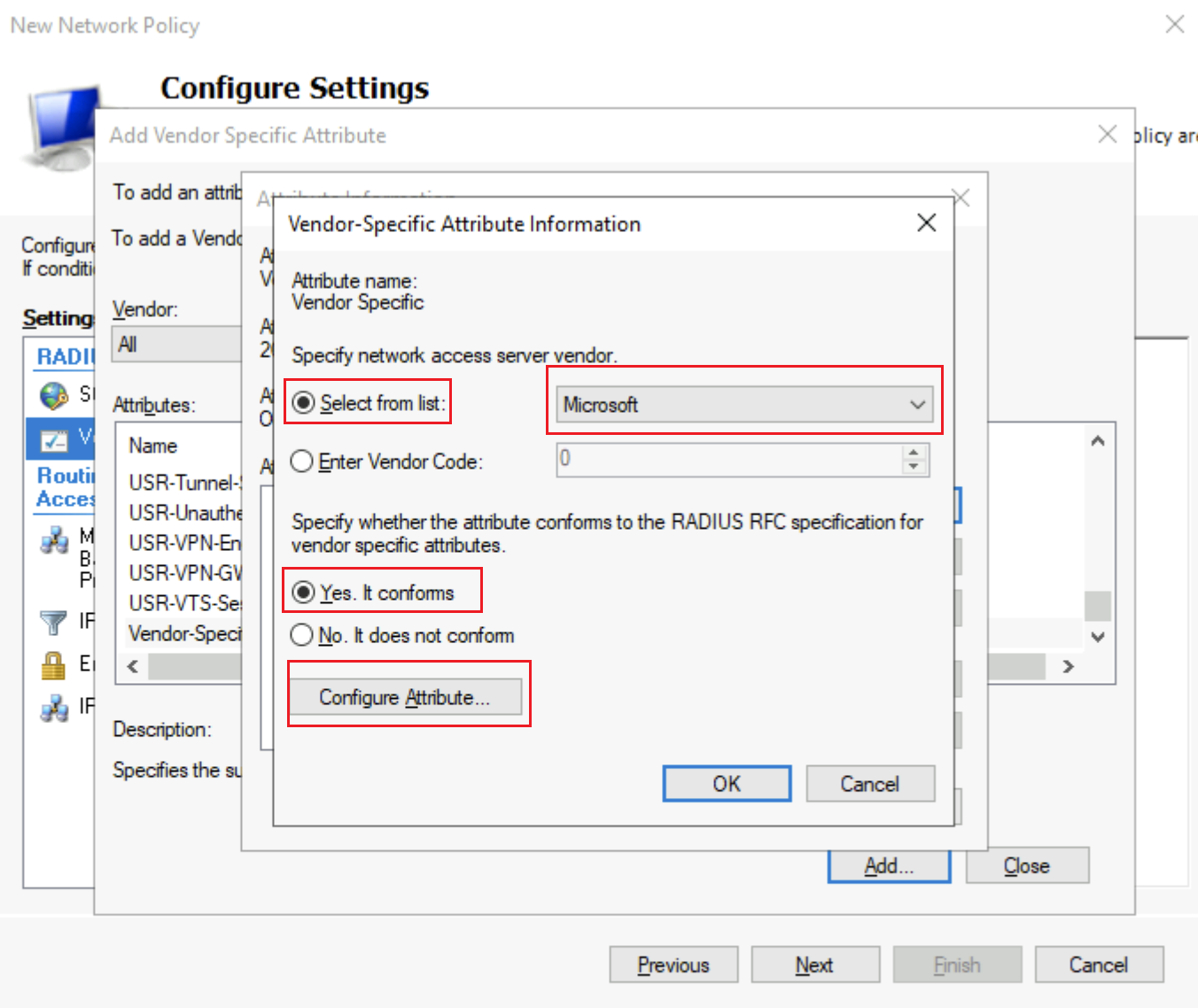

在“添加特定于供应商的属性”页上进行滚动,以选择“特定于供应商”。

单击“添加”以打开“属性信息”页。 然后,单击“添加”以打开“特定于供应商的属性信息”页。 选择“从列表中选择”,然后选择“Microsoft”。 选择“是,它符合”。 然后单击“配置属性”。

在“配置 VSA (符合 RFC)”页上,选择以下值:

- 供应商分配的属性号:65

- 属性格式:十六进制

- 属性值:将其设置为在 VPN 服务器配置上配置的 VSA 值,例如 6a1bd08。 VSA 值应以 6ad1bd 开头。

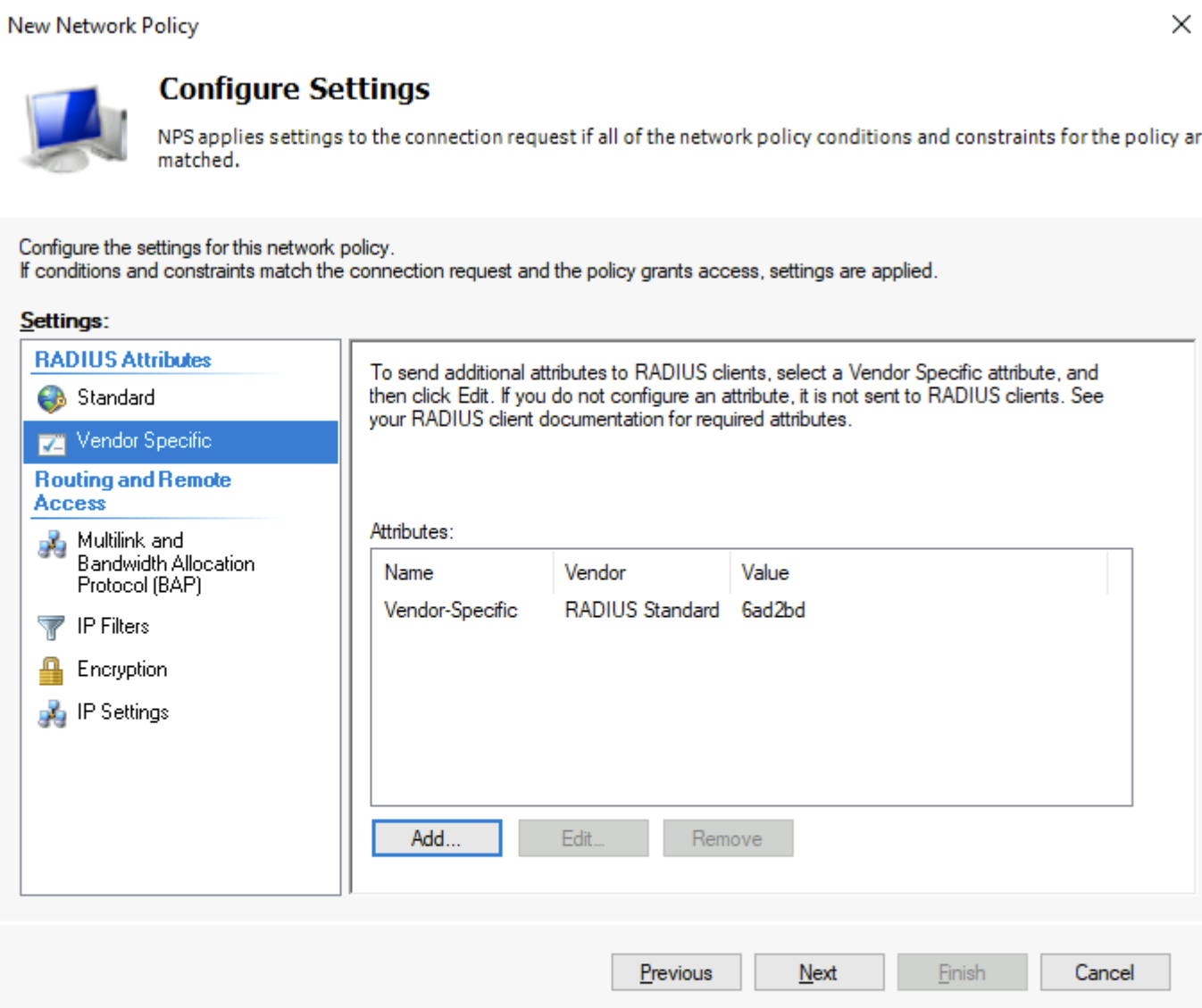

单击“确定”两次,关闭这些窗口。 在“属性信息”页上,你会看到刚输入的供应商和值已列出。 单击“确定” 以关闭该窗口。 然后,单击“关闭”以返回到“配置设置”页。

“配置设置”现在看起来类似于以下屏幕截图:

单击 “下一步” ,然后单击 “完成” 。 可以在 RADIUS 服务器上创建多个网络策略,以便根据 Active Directory 组成员身份或你要支持的任何其他机制,将不同的 Access-Accept 消息发送到虚拟 WAN 点到站点 VPN 网关。

后续步骤

有关用户组的详细信息,请参阅关于 P2S 用户 VPN 的用户组和 IP 地址池。

若要配置用户组,请参阅配置 P2S 用户 VPN 的用户组和 IP 地址池。