可以通过创建用户组来配置 P2S 用户 VPN,以便根据特定地址池中的用户标识或身份验证凭据分配用户 IP 地址。 本文介绍 VPN 网关用于确定用户组和分配 IP 地址的不同配置和参数。 有关配置步骤,请参阅 在 Azure VPN 网关中为 P2S 连接配置用户组和 IP 地址池。

重要

P2S 连接的用户组和 IP 地址池目前为预览版。 有关适用于 Beta 版、预览版或尚未正式发布的 Azure 功能的法律条款,请参阅 Azure 预览版补充使用条款 。

本文介绍以下概念:

- 服务器配置概念

- 用户组

- 组成员

- 默认策略组

- 组优先级

- 可用的组设置

- 网关概念

- 配置要求和限制

- 用例

服务器配置概念

以下部分介绍了用于服务器配置的常见术语和值。

用户组(策略组)

用户组或策略组是应从同一地址池分配 IP 地址的用户组的逻辑表示形式。

组成员(策略成员)

用户组由成员组成。 成员与单个用户不对应,而是定义用于确定连接用户所属的组的条件。 单个组可以有多个成员。 如果连接用户符合为某个组成员指定的条件,则用户被视为该组的一部分,并且可以分配适当的 IP 地址。 可用的成员参数的类型取决于 VPN 服务器配置中指定的身份验证方法。 有关可用条件的完整列表,请参阅本文的 “可用组设置” 部分。

默认用户/策略组

对于每个 P2S VPN 服务器配置,必须选择一个组作为默认值。 提供与任何组设置不匹配的凭据的用户被视为默认组的一部分。 创建组后,无法更改该组的默认设置。

组优先级

还将为每个组分配一个数字优先级。 首先评估优先级较低的组。 这意味着,如果用户提供与多个组的设置匹配的凭据,则这些凭据被视为具有最低优先级的组的一部分。 例如,如果用户 A 提供对应于 IT 组(优先级 3)和财务组(优先级 4)的凭据,则用户 A 被视为 IT 组的一部分,用于分配 IP 地址。

可用的组设置

以下部分介绍可用于定义属于哪些组成员的不同参数。 可用参数因所选身份验证方法而异。 下表总结了可用的设置类型和可接受的值。 有关每种成员值类型的更多详细信息,请查看与身份验证类型对应的部分。

| 身份验证类型 | 成员类型 | 成员值 | 示例成员值 |

|---|---|---|---|

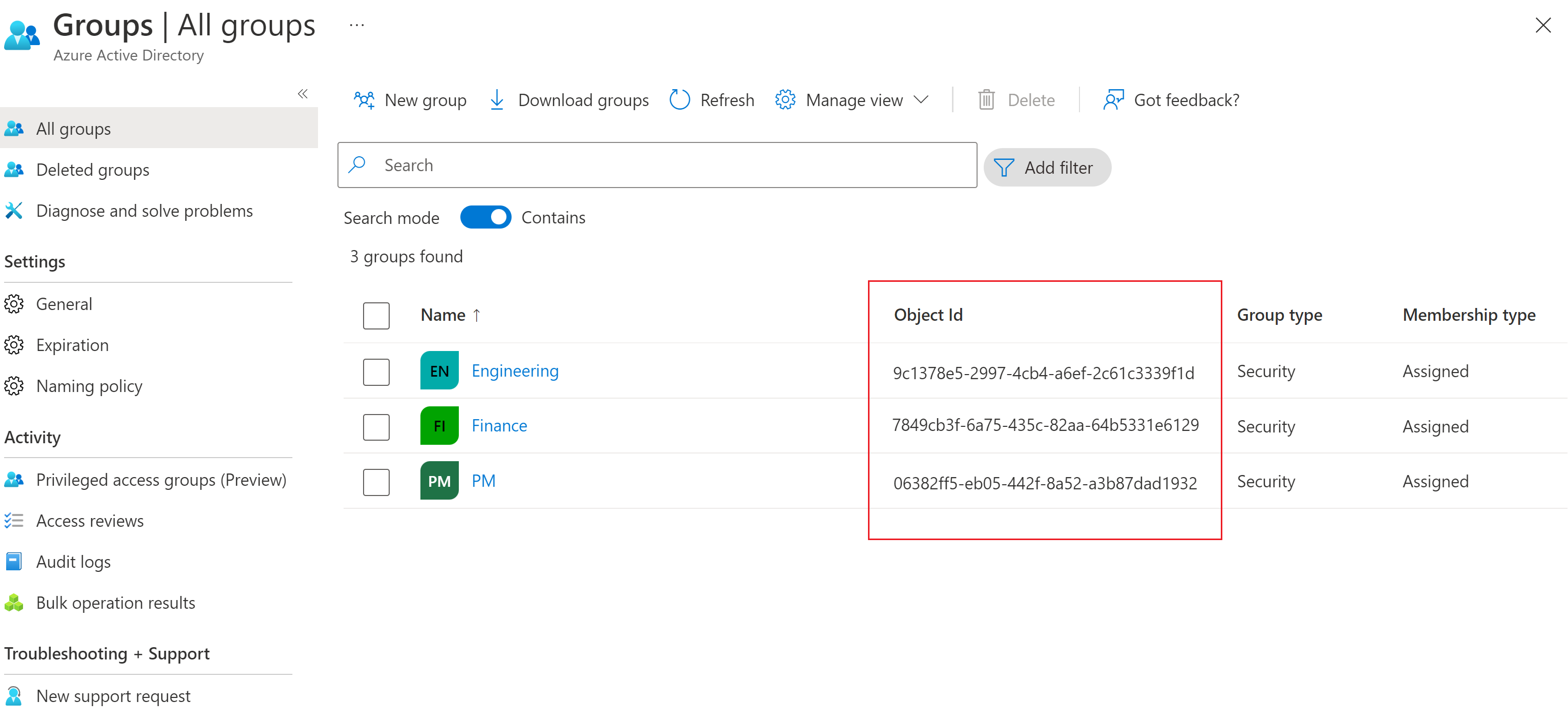

| Azure Active Directory | AADGroupID | Azure Active Directory 组对象 ID | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| RADIUS | AzureRADIUSGroupID | 供应商特定的属性值(十六进制)(必须以 6ad1bd 开头) | 6ad1bd23 |

| Certificate | AzureCertificateID | 证书公用名域名 (CN=user@red.com) | 红色 |

Azure Active Directory 身份验证(仅限 OpenVPN)

使用 Azure Active Directory 身份验证的网关可以使用 Azure Active Directory 组对象 ID 来确定用户所属的用户组。 如果用户是多个 Azure Active Directory 组的一部分,则被视为 P2S VPN 用户组的一部分,该用户组具有最低的数字优先级。

但是,如果计划让外部用户(不属于 VPN 网关上配置的 Azure Active Directory 域的用户)连接到点到站点 VPN 网关,请确保外部用户的用户类型为“成员 ”而不是“ 来宾”。 此外,请确保用户的“名称”设置为用户的电子邮件地址。 如果连接用户类型和名称未正确设置,或者无法将外部成员设置为 Azure Active Directory 域的“成员”,则连接用户将分配到默认组,并从默认 IP 地址池分配 IP。

还可以通过查看用户的“用户主体名称”来标识用户是否是外部用户。外部用户在其“用户主体名称”中 #EXT 。

Azure 证书 (OpenVPN 和 IKEv2)

使用基于证书的身份验证的网关使用用户证书公用名 (CN) 的 域名 来确定连接用户所在的组。 公用名必须具有以下格式之一:

- domain/username

- username@domain.com

确保 域 是作为组成员的输入。

RADIUS 服务器 (OpenVPN 和 IKEv2)

使用基于 RADIUS 的身份验证的网关使用新的 特定于供应商的属性(VSA) 来确定 VPN 用户组。 在 P2S 网关上配置基于 RADIUS 的身份验证时,网关充当网络策略服务器 (NPS) 代理。 这意味着,P2S VPN 网关充当客户端,使用 RADIUS 协议通过 RADIUS 服务器对用户进行身份验证。

在 RADIUS 服务器成功验证用户的凭据后,可以将 RADIUS 服务器配置为将新的特定于供应商的属性(VSA)作为 Access-Accept 数据包的一部分发送。 P2S VPN 网关处理 Access-Accept 数据包中的 VSA,并根据 VSA 的值向用户分配特定的 IP 地址。

因此,应将 RADIUS 服务器配置为为属于同一组的所有用户发送具有相同值的 VSA。

注释

VSA 的值必须是 RADIUS 服务器和 Azure 上的八进制十六进制字符串。 此八进制字符串必须以 6ad1bd 开头。 最后两个十六进制数字可以自由配置。 例如,6ad1bd98 有效,但 6ad12323 和 6a1bd2 无效。

新的 VSA 是 MS-Azure-Policy-ID。

RADIUS 服务器使用 MS-Azure-Policy-ID VSA 发送 P2S VPN 服务器用于匹配 Azure 端配置的经过身份验证的 RADIUS 用户策略的标识符。 此策略用于为用户选择 IP/路由配置(分配的 IP 地址)。

必须按如下所示设置 MS-Azure-Policy-ID 的字段:

- 供应商类型: 必须设置为0x41(整数:65)的 8 位无符号整数。

- 供应商长度: 一个 8 位无符号整数,该整数必须设置为 Attribute-Specific 值加 2 中的八进制字符串的长度。

- Attribute-Specific 值: 包含 Azure 点到站点 VPN 服务器上配置的策略 ID 的八进制字符串。

有关配置信息,请参阅 RADIUS - 为特定于供应商的属性配置网络策略服务器。

网关概念

为 VPN 网关分配使用用户/策略组的 VPN 服务器配置时,可以在网关上创建多个 P2S VPN 连接配置。

每个连接配置可以包含一个或多个 VPN 服务器配置用户组。 然后,每个连接配置将映射到一个或多个 IP 地址池。 连接到此网关的用户会根据其标识、凭据、默认组和优先级分配 IP 地址。

在此示例中,VPN 服务器配置配置了以下组:

| 违约 | Priority | 组名称 | 身份验证类型 | 成员值 |

|---|---|---|---|---|

| 是的 | 0 | 工程 | Microsoft Entra ID | ObjectId1 |

| 否 | 1 | 金融 | Microsoft Entra ID | ObjectId2 |

| 否 | 2 | 下午 | Microsoft Entra ID | ObjectId3 |

此 VPN 服务器配置可以分配给具有以下功能的 P2S VPN 网关:

| 配置 | Groups | 地址池 |

|---|---|---|

| Config0 | 工程、PM | x.x.x.x/yy |

| Config1 | 金融 | a.a.a.a/bb |

以下结果是:

- 连接到此 P2S VPN 网关的用户将从 x.x.x.x/yy 分配地址(如果他们是工程组或 PM Microsoft Entra 组的一部分)。

- 属于 Finance Microsoft Entra 组的用户将从 a.a.a.a.a/bb 分配 IP 地址。

- 由于工程是默认组,因此假定不属于任何已配置组的用户是工程的一部分,并从 x.x.x.x.x/yy 分配 IP 地址。

配置注意事项

本部分列出了用户组和 IP 地址池的配置要求和限制。

最大组数:单个 P2S VPN 网关最多可以引用 90 个组。

最大成员:分配给网关的所有组的策略/组成员总数为 390。

多个分配:如果将一个组分配到同一网关上的多个连接配置,则其成员将多次计数。 示例:分配给三个 VPN 连接配置的 10 个成员的策略组计为 30 个成员的三个组,而不是一个包含 10 个成员的组。

并发用户:并发用户总数由网关的缩放单元和分配给每个用户组的 IP 地址数决定。 它不是由与网关关联的策略/组成员的数量决定的。

创建组作为 VPN 服务器配置的一部分后,无法修改组的名称和默认设置。

组名称应不同。

在具有较高数值优先级的组之前处理具有较低数值优先级的组。 如果连接用户是多个组的成员,网关会将其视为具有较低数值优先级的组的成员,以便分配 IP 地址。

无法删除现有点到站点 VPN 网关使用的组。

可以通过单击对应于该组的向上箭头按钮对组的优先级重新排序。

地址池不能与同一虚拟 WAN 中其他连接配置(相同或不同网关)中使用的地址池重叠。

地址池也不能与虚拟网络地址空间、虚拟中心地址空间或本地地址重叠。

用例

Contoso 公司由财务、人力资源和工程等多个职能部门组成。 Contoso 使用 Azure 点到站点 VPN 网关允许远程工作者(用户)连接到虚拟网络并访问资源。

但是,Contoso 具有内部安全策略,财务部门的用户只能访问某些数据库和虚拟机,人力资源中的用户有权访问其他敏感应用程序。

Contoso 可以为每个职能部门配置不同的用户组。 这可确保每个部门的用户都从部门级别的预定义地址池中分配 IP 地址。

然后,Contoso 的网络管理员可以配置防火墙规则、网络安全组(NSG)或访问控制列表(ACL),以允许或拒绝某些用户根据其 IP 地址访问资源。