与 Microsoft Sentinel 结合使用的 Azure Web 应用程序防火墙(WAF)可以为 WAF 资源提供安全信息事件管理。 Microsoft Sentinel 使用 Log Analytics 提供安全分析,使你能够轻松分解和查看 WAF 数据。 使用 Microsoft Sentinel,可以访问预生成的工作簿并对其进行修改,以最符合组织的需求。 该工作簿可以跨多个订阅和工作区在应用程序网关上显示针对 Azure 内容分发网络(CDN)、Azure Front Door 上的 WAF 和 WAF 的分析。

WAF 日志分析类别

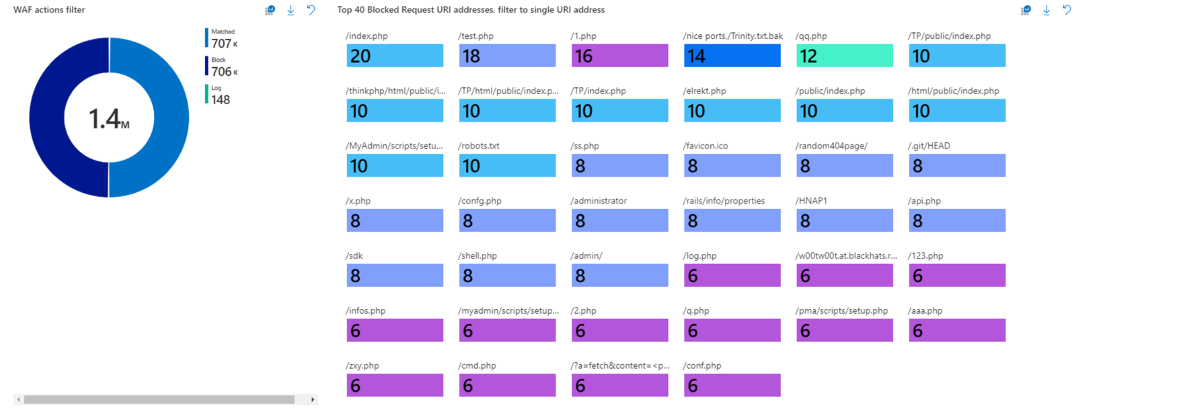

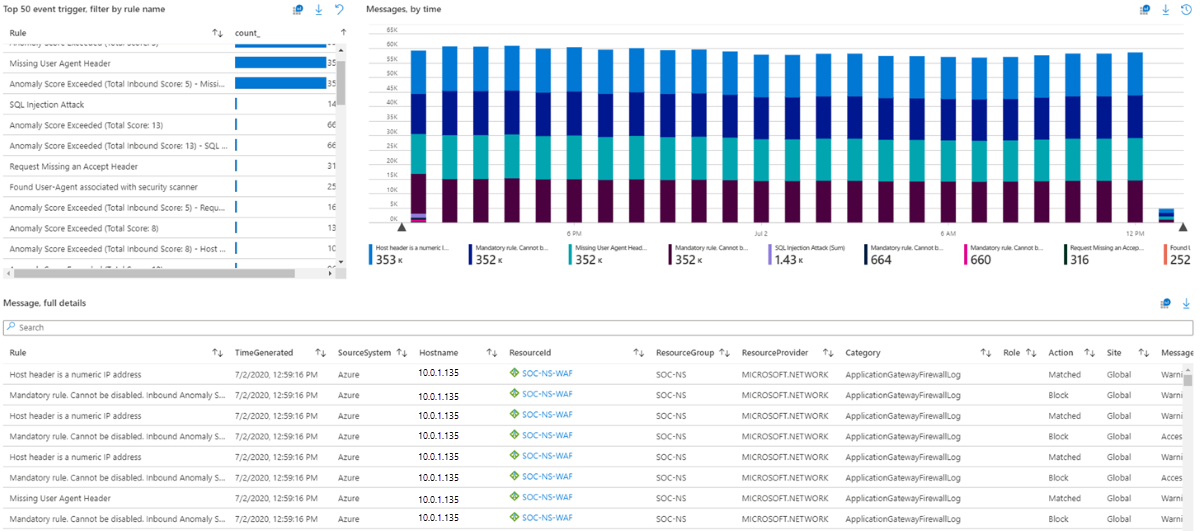

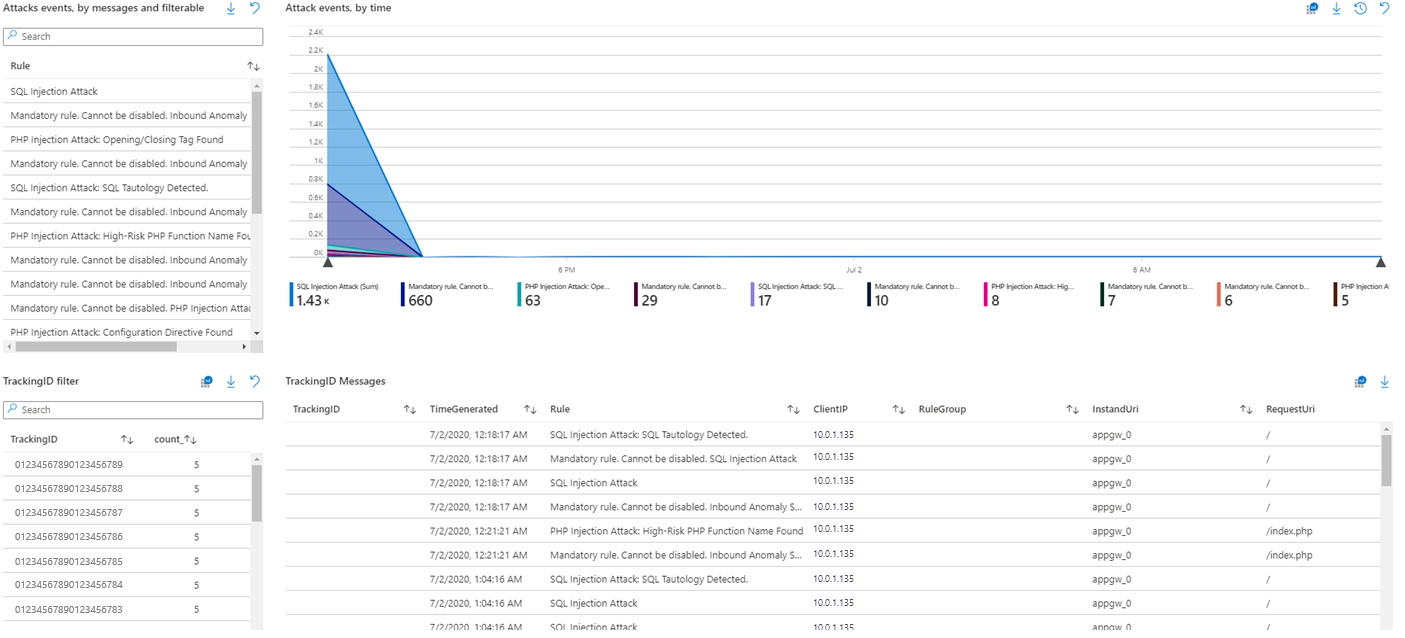

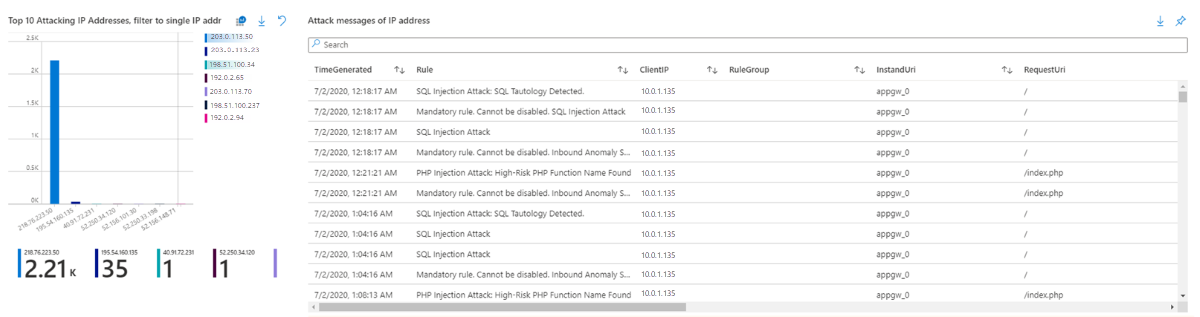

WAF 日志分析分为以下类别:

- 执行的所有 WAF作

- 前 40 个阻止的请求 URI 地址

- 前 50 个事件触发器,

- 一段时间内的消息

- 完整消息详细信息

- 按消息攻击事件

- 一段时间内的攻击事件

- 跟踪 ID 筛选器

- 跟踪 ID 消息

- 前 10 个攻击 IP 地址

- IP 地址的攻击消息

WAF 工作簿示例

以下 WAF 工作簿示例显示了示例数据:

启动 WAF 工作簿

WAF 工作簿适用于所有 Azure Front Door 和应用程序网关。 在从这些资源连接数据之前,必须在资源上启用 Log Analytics。

若要为每个资源启用 Log Analytics,请转到单个 Azure Front Door 或应用程序网关资源:

选择 “诊断设置”。

选择“+ 添加诊断设置”。

在“诊断设置”页中:

- 键入名称。

- 选择“ 发送到 Log Analytics”。

- 选择日志目标工作区。

- 选择要分析的日志类型:

- 应用程序网关:“ApplicationGatewayAccessLog”和“ApplicationGatewayFirewallLog”

- Azure Front Door 标准版/高级版:“FrontDoorAccessLog”和“FrontDoorFirewallLog”

- 选择“保存”。

在 Azure 主页上,在搜索栏中键入 Microsoft Sentinel ,然后选择 Microsoft Sentinel 资源。

选择已处于活动状态的工作区或创建新工作区。

在Microsoft Sentinel 中,在 “内容管理”下,选择 “内容中心”。

查找并选择 Azure Web 应用程序防火墙 解决方案。

在页面顶部的工具栏上,选择“ 安装/更新”。

在Microsoft Sentinel 中,在 “配置”下的左侧,选择 “数据连接器”。

搜索并选择 Azure Web 应用程序防火墙(WAF)。 选择右下角的 “打开连接器”页 。

如果以前未这样做,请按照 配置下针对 要获取日志分析数据的每个 WAF 资源的说明进行作。

配置完单个 WAF 资源后,选择“ 后续步骤 ”选项卡。选择建议的工作簿之一。 此工作簿将使用以前启用的所有日志分析数据。 WAF 资源现在应存在工作 WAF 工作簿。

自动检测和响应威胁

使用 Sentinel 引入的 WAF 日志,可以使用 Sentinel 分析规则自动检测安全攻击、创建安全事件,以及使用 playbook 自动响应安全事件。 详细了解 在 Microsoft Sentinel 中将 playbook 与自动化规则配合使用。

Azure WAF 还附带了适用于 SQLi、XSS 和 Log4J 攻击的内置 Sentinel 检测规则模板。 可以在 Sentinel 的“规则模板”部分的“分析”选项卡下找到这些模板。 可以使用这些模板或基于 WAF 日志定义自己的模板。

这些规则的自动化部分可帮助你通过运行 playbook 自动响应事件。 可在此处的网络安全 GitHub 存储库中找到此类响应攻击的 playbook 示例。 此 playbook 会自动创建 WAF 策略自定义规则,以阻止攻击者的源 IP,如 WAF 分析检测规则检测到。