本文介绍如何使用 Azure 备份来备份和还原具有加密磁盘的 Windows 或 Linux Azure 虚拟机(VM)。 有关详细信息,请参阅 Azure VM 备份的加密。

备份和还原加密的 Azure VM 的支持场景

本节介绍备份和还原加密的 Azure VM 的支持场景。

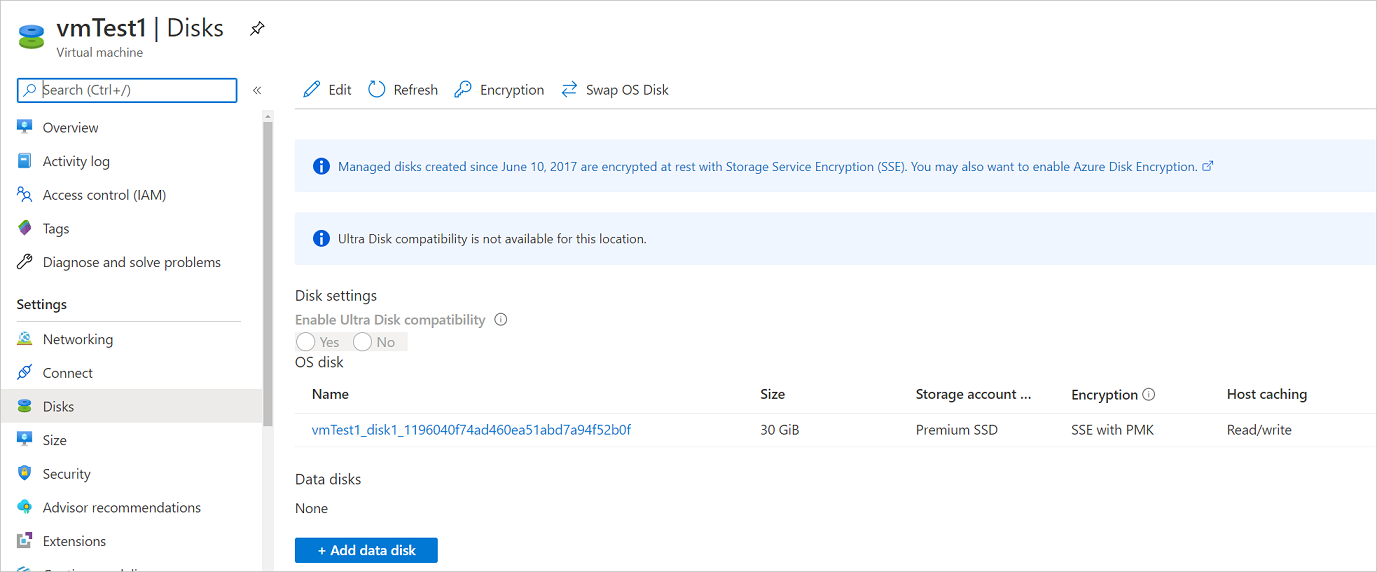

使用平台管理的密钥进行加密

默认情况下,使用使用 存储服务加密(SSE)的平台托管密钥(PMK)自动对 VM 中的所有磁盘进行静态加密。 可以使用 Azure 备份来备份这些 VM,而无需执行任何特定的作来支持端到端加密。 有关使用平台管理的密钥进行加密的详细信息,请参阅 备份和还原加密的 Azure VM。

使用客户管理的密钥进行加密

使用客户管理的密钥(CMK)加密磁盘时,用于加密磁盘的密钥存储在你管理的 Azure Key Vault 中。 使用 CMK 的 SSE 不同于 Azure 磁盘加密(ADE)。 ADE 使用 OS 的加密工具。 SSE 对存储服务中的数据进行加密,使你能够对 VM 使用任何 OS 或映像。

无需执行任何显式操作来备份或还原使用 CMK 对其磁盘进行加密的 VM。 保管库中存储的这些 VM 的备份数据使用与 保管库上使用的加密相同的方法进行加密。

有关使用 CMK 加密托管磁盘的详细信息,请参阅 Azure 磁盘存储的服务器端加密。

使用 ADE 支持加密

Azure 备份支持备份使用 ADE 加密其 OS/数据磁盘的 Azure 虚拟机。 ADE 使用 Azure BitLocker 加密 Windows VM,并使用适用于 Linux VM 的 dm-crypt 功能。 ADE 与 Azure Key Vault 集成,可以管理磁盘加密密钥和机密。 还可以使用 Key Vault 密钥加密密钥(KEK)添加额外的安全层。 KEK 先加密机密,然后再将其写入 Key Vault。

Azure 备份可以使用 ADE 和不使用 Microsoft Entra 应用来备份和还原 Azure VM,如下表所述。

| VM 磁盘类型 | ADE (BEK/dm-crypt) | ADE 和 KEK |

|---|---|---|

| 非托管 | 是 | 是 |

| 托管 | 是 | 是 |

限制

在备份或还原加密的 Azure VM 之前,请查看以下限制:

- 可以在同一订阅中备份和还原 ADE 加密的 VM。

- 只能使用独立密钥加密 VM。 目前不支持属于用于加密 VM 的证书的任何密钥。

- 可以将数据恢复到辅助区域。 Azure 备份支持将加密的 Azure VM 跨区域还原到 Azure 配对区域。 有关详细信息,请参阅 支持矩阵。

- 可以在文件或文件夹级别恢复 ADE 加密的 VM。 需要恢复整个 VM 才能还原文件和文件夹。

- 还原 VM 时,不能对 ADE 加密的 VM 使用 替换现有 VM 选项。 此选项仅适用于未加密的托管磁盘。

开始之前

在开始之前,请执行以下步骤:

- 请确保已启用 ADE 的一个或多个 Windows 或 Linux VM。

- 查看 Azure VM 备份的支持矩阵。

- 如果没有恢复服务保管库,请创建一个保管库。

- 如果为已为备份启用的 VM 启用加密,请向 Azure 备份提供访问密钥保管库的权限,以便备份可以继续,而不会中断。 详细了解如何分配这些权限。

在某些情况下,可能还需要在 VM 上安装 VM 代理。

Azure 备份通过将扩展安装到计算机上运行的 Azure VM 代理来备份 Azure VM。 如果 VM 是根据 Azure 市场映像创建的,则代理将安装并运行。 如果创建自定义 VM 或迁移本地计算机,则可能需要 手动安装代理。

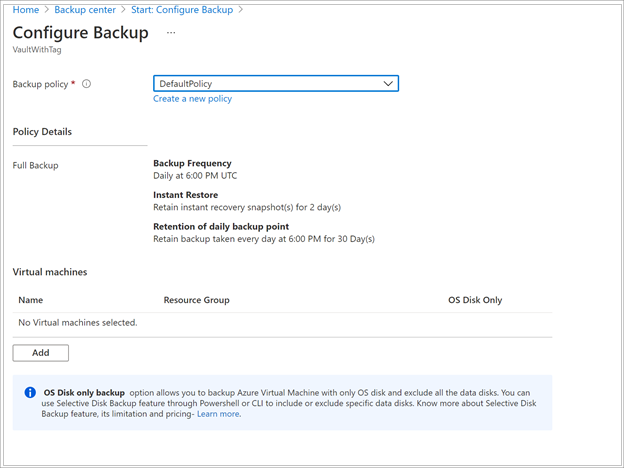

配置备份策略

若要配置备份策略,请执行以下步骤:

如果没有恢复服务备份保管库,请按照 以下说明 创建一个。

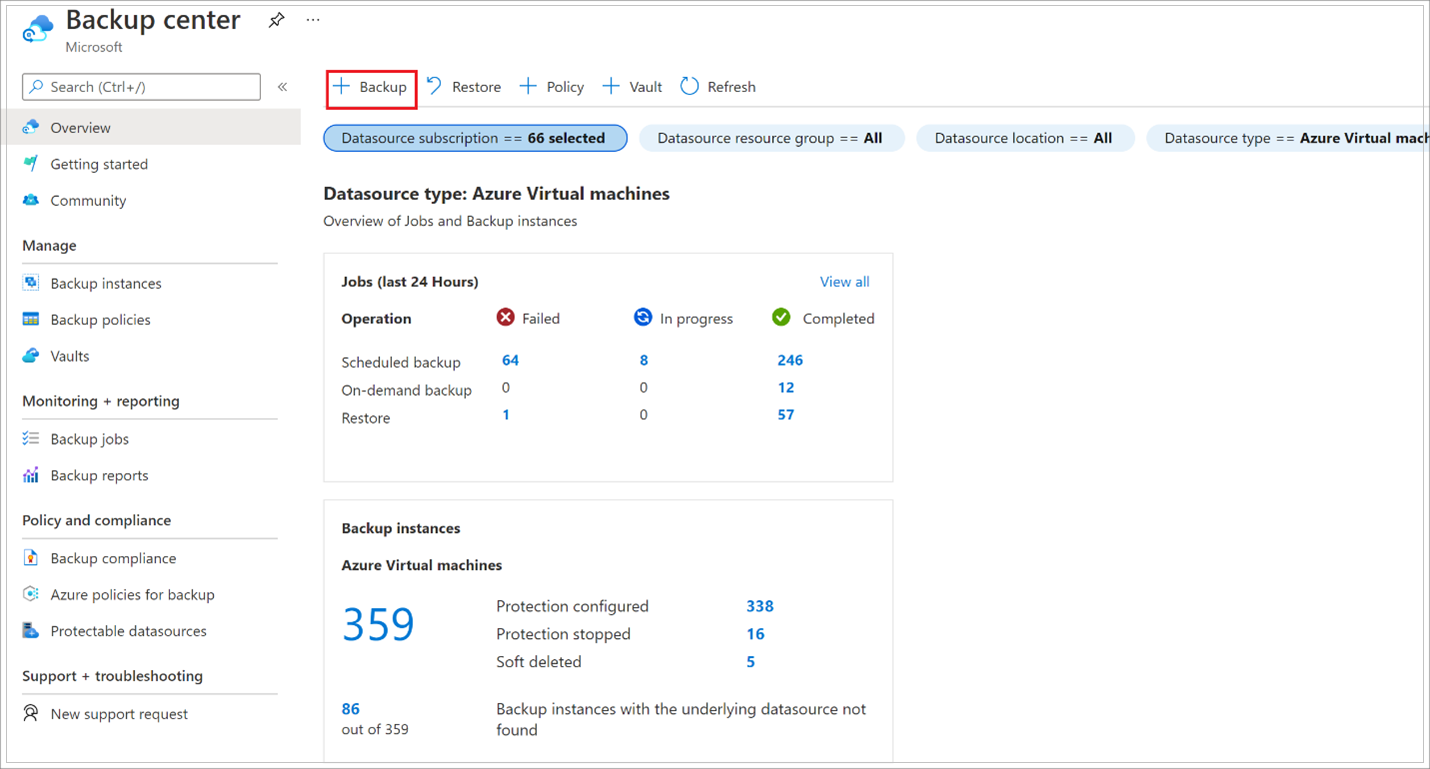

转到 备份中心,然后在“ 概述 ”选项卡上,选择“ + 备份”。

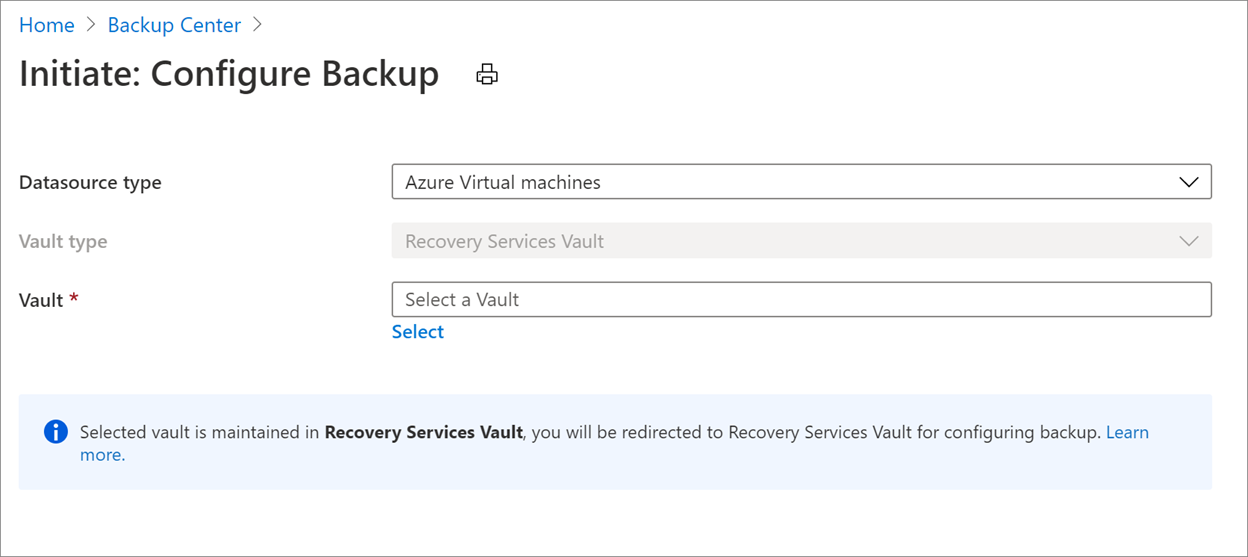

在 “开始:配置备份 ”窗格上,选择 “数据源类型”,选择 Azure 虚拟机,然后选择创建的保管库。 然后选择“继续”。

选择要与保管库关联的策略,然后选择“ 确定”。

- 备份策略指定备份的创建时间和存储时间。

- 默认策略的详细信息在下拉菜单中列出。

如果不想要使用默认策略,请选择“新建”,然后创建自定义策略。

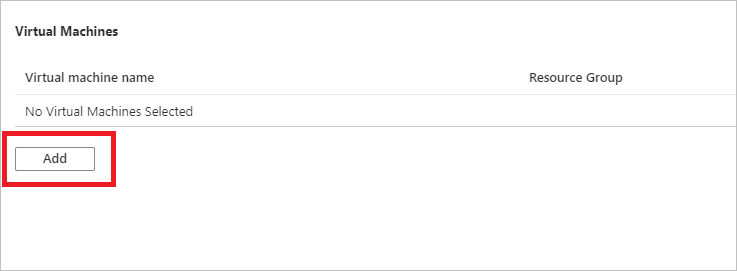

在“虚拟机”下,选择“添加”。

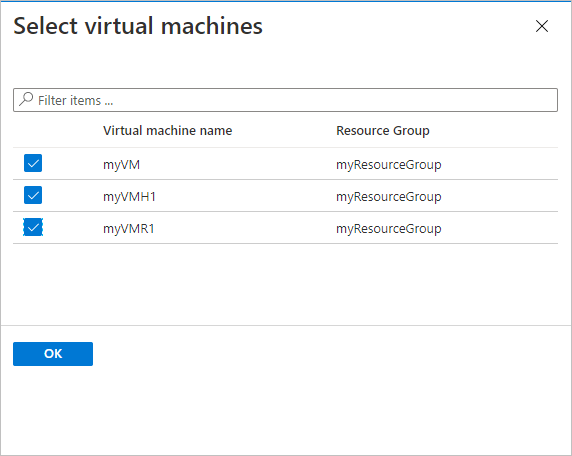

使用选择策略选择要备份的加密 VM,然后选择“ 确定”。

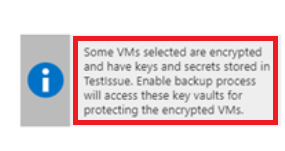

如果使用 Key Vault,请在保管库页上看到一条消息,指出 Azure 备份需要对密钥保管库中的密钥和机密进行只读访问:

如果收到此消息,则无需执行任何作:

如果收到此消息,请按 以下过程所述设置权限:

选择“ 启用备份 ”以在保管库中部署备份策略,并为所选 VM 启用备份。

使用已启用 RBAC 的密钥保管库备份 ADE 加密的 VM

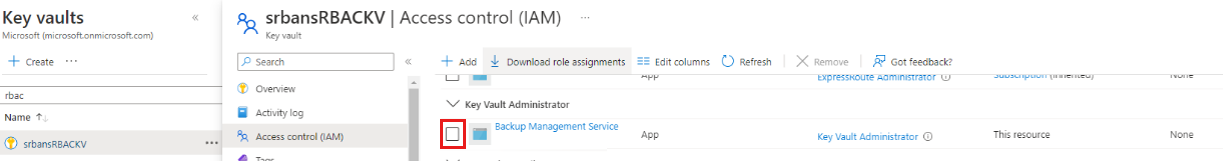

若要使用 Azure 基于角色的访问控制(RBAC)启用的密钥保管库为 ADE 加密的 VM 启用备份,请通过为密钥保管库的 访问控制 添加角色分配,将 Key Vault 管理员角色分配给备份管理服务Microsoft Entra 应用。

VM 备份操作使用备份管理服务应用程序,而不是使用恢复服务保管库的托管标识来访问密钥保管库。 必须向此应用授予必要的密钥保管库权限,以便备份正常运行。

了解 可用角色。 Key Vault 管理员角色允许 获取、 列出和 备份 机密和密钥的权限。

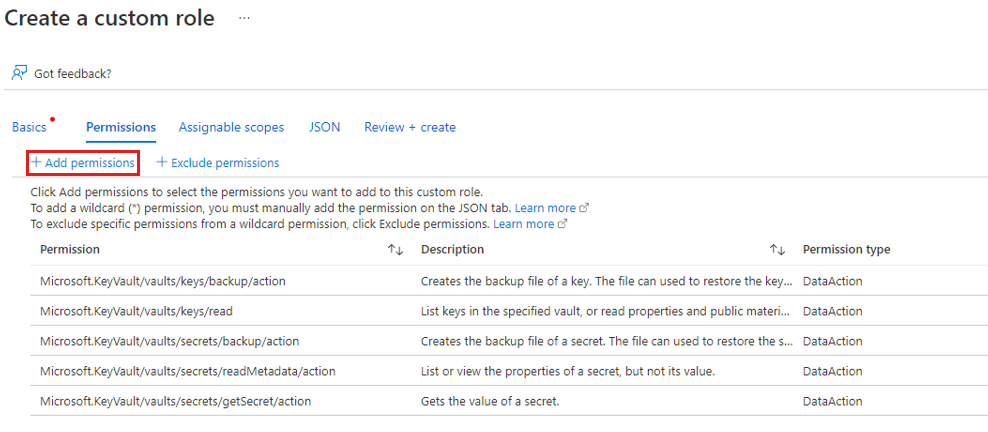

对于已启用 Azure RBAC 的密钥保管库,可以使用以下权限集创建自定义角色。 了解如何 创建自定义角色。

| 操作 | 说明 |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

创建密钥的备份文件。 |

Microsoft.KeyVault/vaults/secrets/backup/action |

创建机密的备份文件。 |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

获取机密的值。 |

Microsoft.KeyVault/vaults/keys/read |

列出指定保管库中的密钥或读取属性和公共信息。 |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

列出或查看机密的属性,但不查看其值。 |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

触发备份任务

初始备份按计划运行,但你也可以立即运行它:

转到“备份中心”,然后选择“备份实例”菜单项。

对于 数据源类型,请选择 Azure 虚拟机。 然后搜索为备份配置的 VM。

右键单击相关行或选择“更多”,然后选择“立即备份”。

在 “立即备份”上,使用日历控件选择应保留恢复点的最后一天。 然后选择“确定”。

监视门户通知。

若要监视作业进度,请转到 备份中心>备份作业 ,并筛选正在进行的作业的列表。 根据 VM 的大小,创建初始备份可能需要一段时间。

提供权限

Azure 备份需要拥有只读访问权限才能备份密钥和机密以及关联的 VM。

- 您的密钥保管库与 Azure 订阅的 Microsoft Entra 租户相关联。 如果你是成员用户,Azure 备份将获取对密钥保管库的访问权限,而无需进一步操作。

- 如果你是来宾用户,则必须为 Azure 备份提供访问密钥保管库的权限。 需要有权访问密钥保管库,以便为加密 VM 配置 Azure 备份。

若要提供对密钥保管库的 Azure RBAC 权限,请参阅 对密钥保管库启用 RBAC 权限。

设置权限:

在 Azure 门户中,选择“所有服务”并搜索 Key Vault。

选择与要备份的加密 VM 关联的密钥保管库。

提示

若要标识 VM 的关联密钥保管库,请使用以下 PowerShell 命令。 替代您的资源组名称和虚拟机名称:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -Status请在此行中查找密钥保管库的名称:

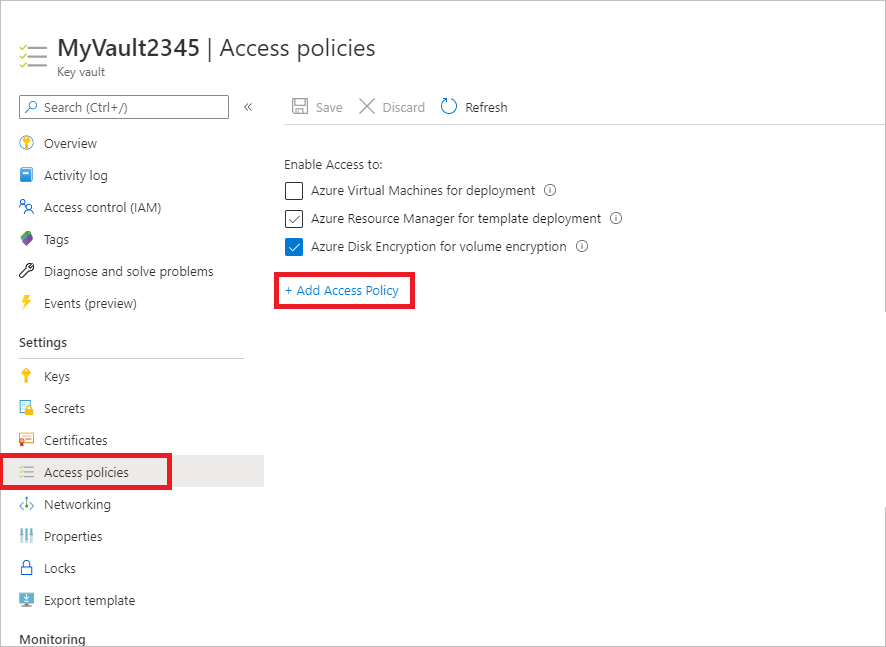

SecretUrl : https://<keyVaultName>.vault.azure.cn选择“访问策略”“添加访问策略” 。

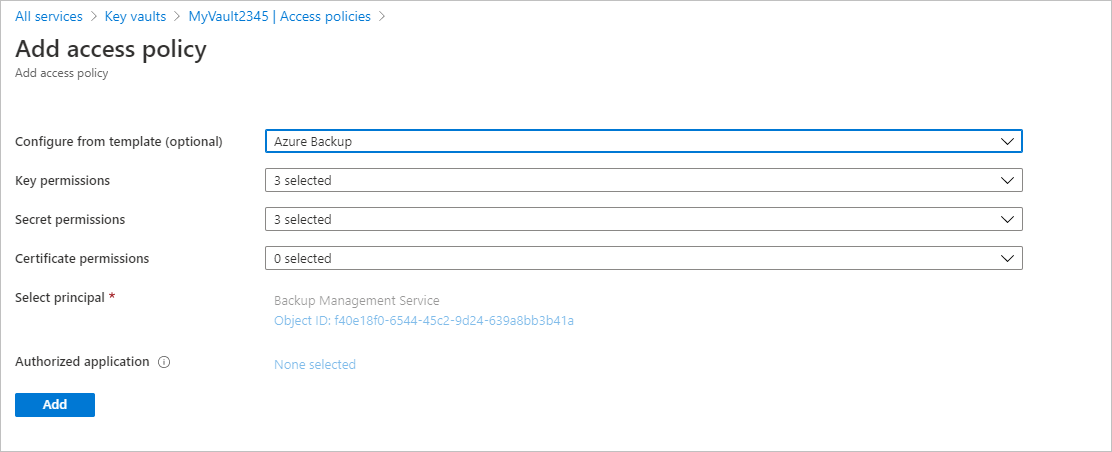

对于添加访问策略>从模板配置(可选),请选择 Azure Backup。

- 「Key permissions」和「Secret permissions」中的必需权限已经被预先填充。

- 如果 VM 仅使用 BEK 进行加密,请删除 密钥权限 的选择,因为只需要机密的权限。

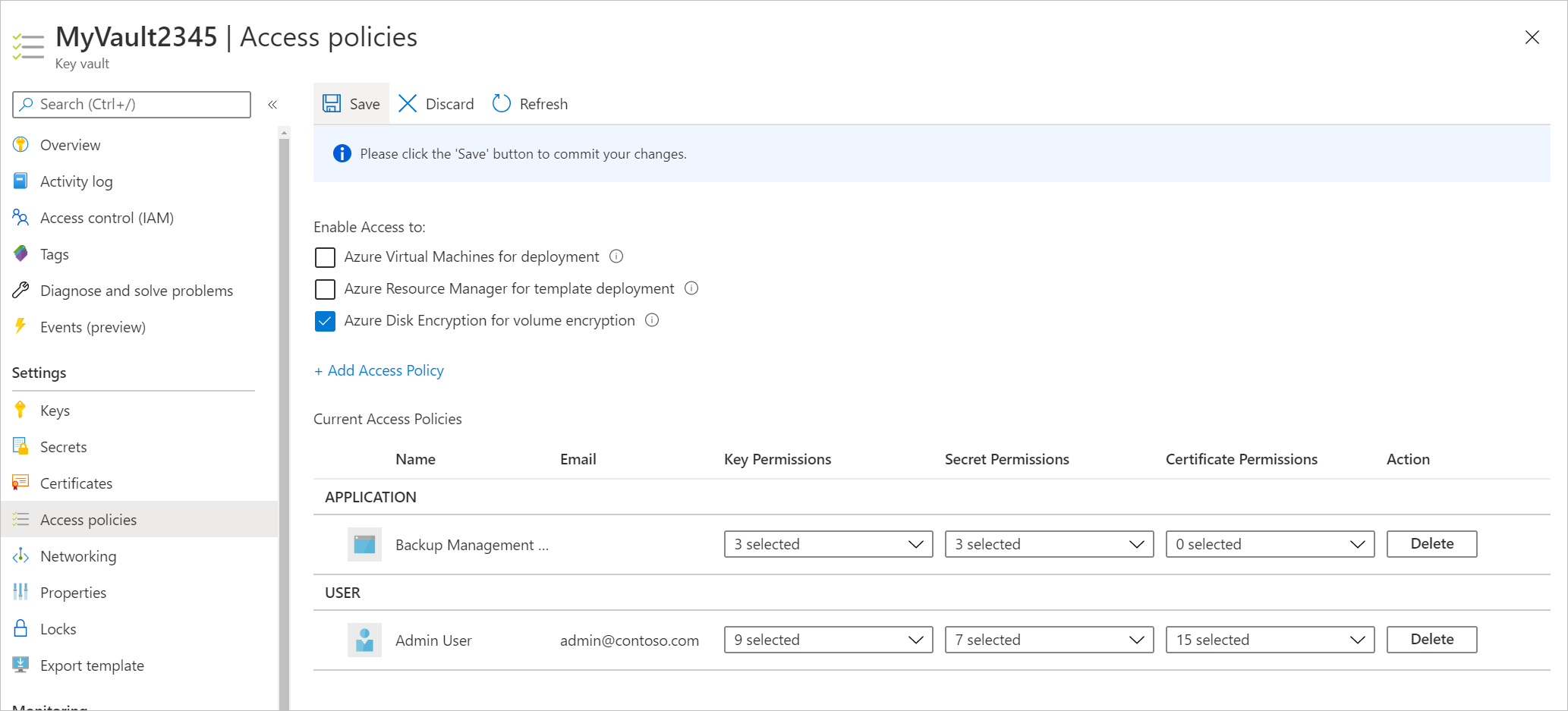

选择“添加”以在当前访问策略下添加备份管理服务。

选择“保存”以为 Azure Backup 提供权限。

还可以使用 PowerShell 或 Azure CLI 设置访问策略。

相关内容

如果遇到任何问题,请查看以下文章:

- 备份和还原已加密的 Azure VM 时出现的常见错误。

- Azure VM 代理/备份扩展问题。

- 使用 Azure 备份还原加密 VM 的 Key Vault 密钥和机密。