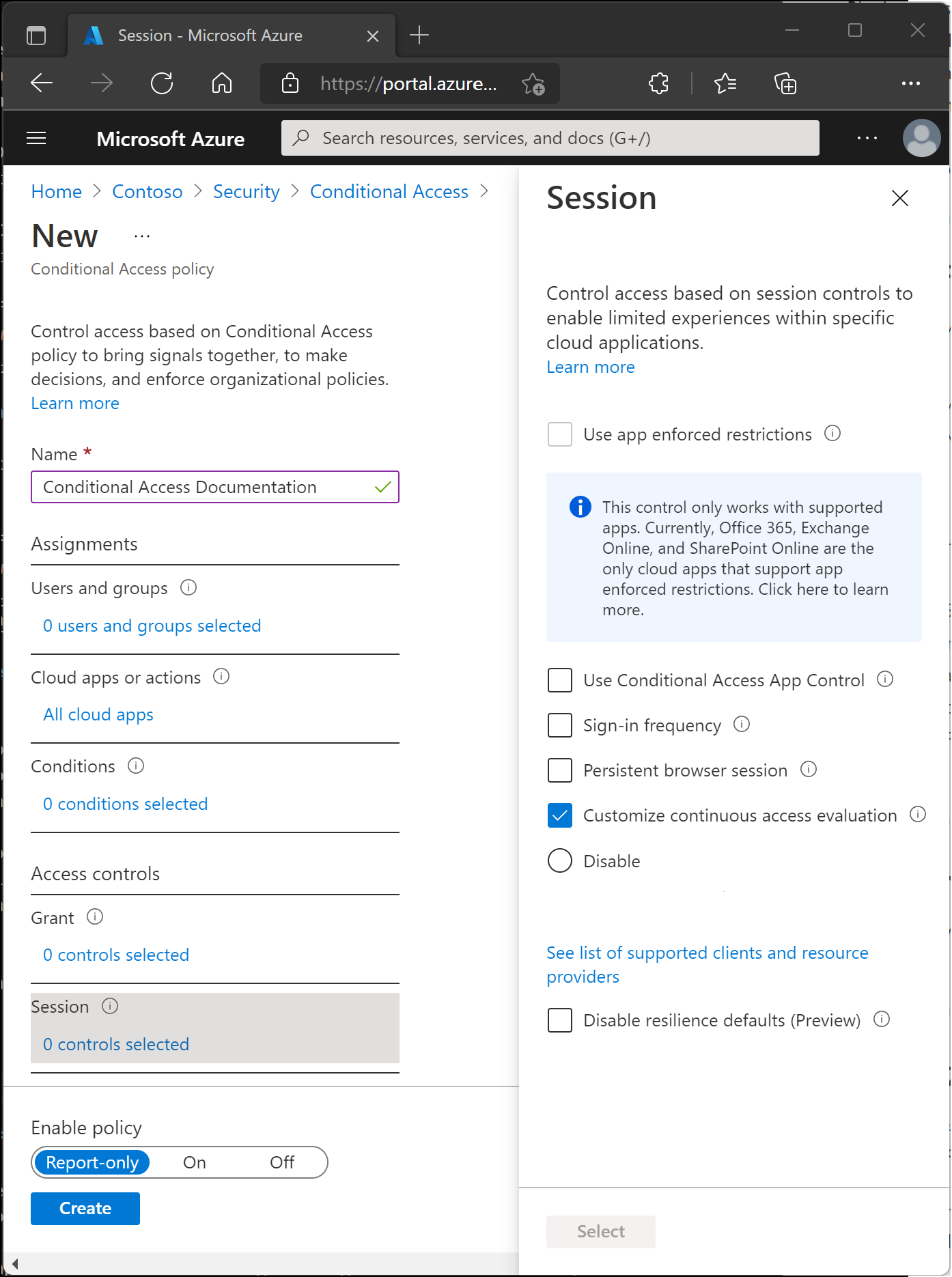

在条件访问策略中,管理员可以使用会话控制来在特定云应用程序中启用有限的体验。

应用程序强制实施的限制

组织可以使用此控制要求 Microsoft Entra ID 将设备信息传递给所选云应用。 借助设备信息,云应用可了解连接是否来自合规或已加入域的设备,并更新会话体验。 选择后,云应用会使用设备信息为用户提供有限或完整的体验。 如果设备不受管理或合规,则受限制;如果设备受管理且合规,则为完整。

有关支持的应用程序和配置策略的步骤的列表,请参阅以下文章:

- 适用于 Microsoft 365 的空闲会话超时。

- 了解如何使用 SharePoint Online 启用有限访问。

- 了解如何使用 Exchange Online 启用有限访问。

条件访问应用程序控制

条件访问应用控制使用反向代理体系结构,并以独特的方式与 Microsoft Entra 条件访问相集成。 Microsoft Entra 条件访问允许你根据特定条件对组织的应用强制实施访问控制。 条件定义条件访问策略适用的用户、组、云应用、位置和网络。 确定条件后,将用户路由到 Microsoft Defender for Cloud Apps ,通过应用访问和会话控制来保护条件访问应用控制的数据。

借助条件访问应用控制,可以根据访问和会话策略实时监视与控制用户应用访问和会话。 在 Defender for Cloud Apps 门户中使用访问和会话策略来细化筛选器和设置操作。

使用 Microsoft Defender for Cloud Apps 强制实施此控制,管理员可在其中 为精选应用部署条件访问应用控制 , 并使用 Microsoft Defender for Cloud Apps 会话策略。

对于 Microsoft Edge for Business,请使用 Microsoft Purview 数据丢失防护强制实施此控制,管理员 可帮助防止用户与 Edge for Business 中的云应用共享敏感信息。 条件访问应用控制 自定义 设置对于这些策略中包含的应用是必需的。

登录频率

登录频率指定用户在访问资源时,在系统提示其重新登录之前可以保持登录状态的时间长短。 管理员可以设置一个时间段(小时或天),或要求每次重新进行身份验证。

登录频率设置适用于使用 OAuth 2.0 或 OIDC 协议的应用。 大多数 Microsoft适用于 Windows、Mac 和移动设备的本机应用(包括以下 Web 应用程序)都遵循此设置。

- Word、Excel、PowerPoint Online

- OneNote 在线

- Office.com

- Microsoft 365 管理门户

- Exchange 在线版

- SharePoint 和 OneDrive

- Teams Web 客户端

- Dynamics CRM 在线

- Azure 门户

有关详细信息,请参阅 使用条件访问配置身份验证会话管理。

持久性浏览器会话

持久浏览器会话允许用户在关闭并重新打开其浏览器窗口后保持登录状态。

有关详细信息,请参阅 使用条件访问配置身份验证会话管理。

自定义连续访问评估

连续访问评估作为组织条件访问策略的一部分自动启用。 对于希望禁用连续访问评估的组织,此配置现在是条件访问中会话控制中的一个选项。 持续访问评估策略适用于所有用户或特定用户和组。 管理员可以在创建新策略或编辑现有条件访问策略时做出以下选择。

- 禁用仅在选择“所有资源(以前为“所有云应用”)”时有效,且未选择任何条件,并在条件访问策略的“会话”下选择“禁用 自定义持续访问评估”。 可以禁用所有用户或特定用户和组。

禁用复原默认设置

在中断期间,Microsoft Entra ID 将扩展对现有会话的访问权限,同时强制执行条件访问策略。

如果禁用复原默认值,则现有会话过期时会拒绝访问。 有关详细信息,请参阅 条件访问:复原默认值。

需要对登录会话使用令牌保护

令牌保护(在业界有时称为令牌绑定)尝试通过确保令牌只能在预期设备上使用,从而减少令牌盗窃攻击。 如果攻击者通过劫持或重播窃取令牌,他们可以模拟受害者,直到令牌过期或吊销。 令牌被盗很少见,但其影响可能很大。 有关详细信息,请参阅 条件访问:令牌保护。