Mac 用户可以在首次运行的全新体验 (OOBE) 期间将其新设备加入 Microsoft Entra ID。 macOS 平台单一登录 (PSSO) 是在 macOS 上使用 Microsoft Enterprise 单一登录扩展启用的功能。 通过 PSSO,用户可以使用硬件绑定密钥、智能卡或其 Microsoft Entra ID 密码登录到 Mac 设备。 本教程介绍如何在 OOBE 期间设置 Mac 设备,以通过自动设备注册使用 PSSO。

先决条件

- 建议最低使用 macOS 14 Sonoma 版本。 虽然也支持 macOS 13 Ventura,但我们强烈建议使用 macOS 14 Sonoma 获得最佳体验。

- 注册了自动设备注册 (ADE) 的设备。 如果不确定设备注册时是否遵循了此要求,请与管理员联系。

- Microsoft Intune 公司门户版本 5.2404.0 或更高版本。

- 使用 Microsoft Intune 在移动设备管理 (MDM) 中注册的 Mac 设备。

- 管理员配置的单一登录 (SSO) 扩展 MDM 有效负载,其中包括 Intune 中的 PSSO 设置

- Microsoft Authenticator(推荐):用户必须在其移动设备上注册某种形式的 Microsoft Entra ID 多重身份验证 (MFA),才能完成设备注册。

- 对于智能卡设置,已配置并启用基于证书的身份验证。 使用证书加载的智能卡(用于通过 Microsoft Entra 进行身份验证),以及与本地帐户配对的智能卡。

- 用户必须具有足够的权限来注册和将设备加入到Microsoft Entra ID。

- 如果环境中启用了网络代理筛选或 TLS 检查,请务必查看平台单一 Sign-On 故障排除指南中记录的建议设置

设置 macOS 设备

首次打开 Mac 时看到“Hello”屏幕后,请按照以下步骤选择国家或地区,并根据需要配置网络设置。

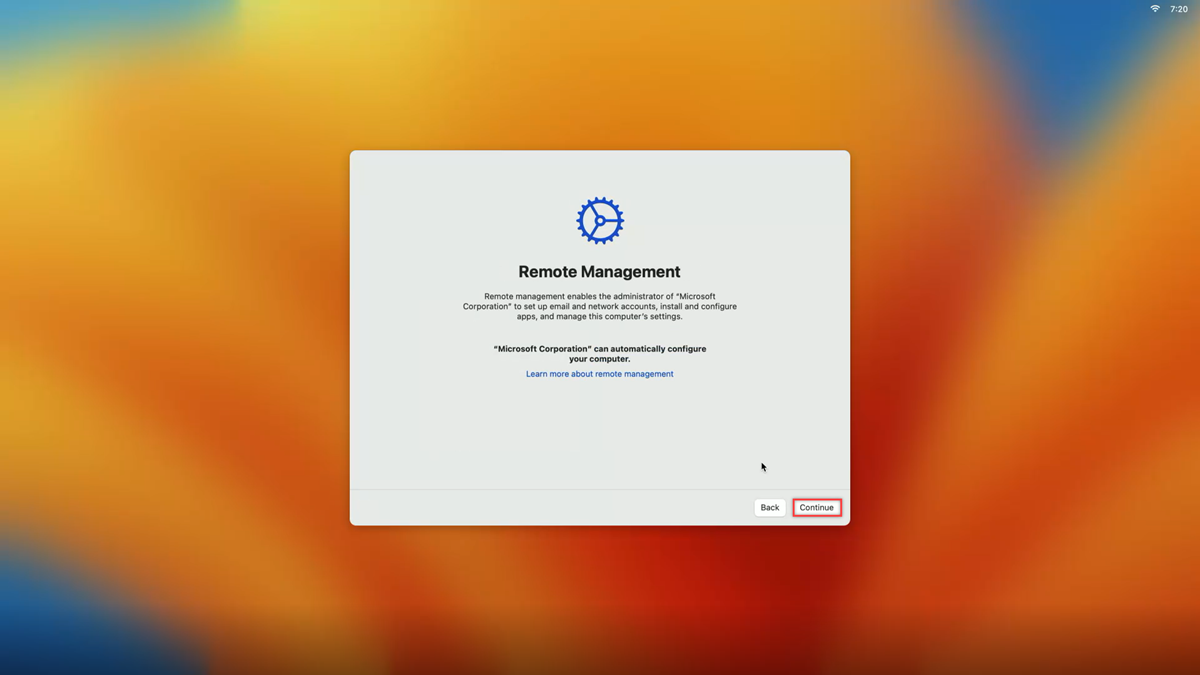

系统会提示下载“远程管理”配置文件,可通过该配置文件将 Microsoft Intune 中的配置设置应用到设备。 选择“继续”,并在系统提示批准管理配置文件下载时输入 Microsoft Entra ID 凭据。

输入发送到“Authenticator 应用”的代码(推荐)或使用其他 MFA 方法。

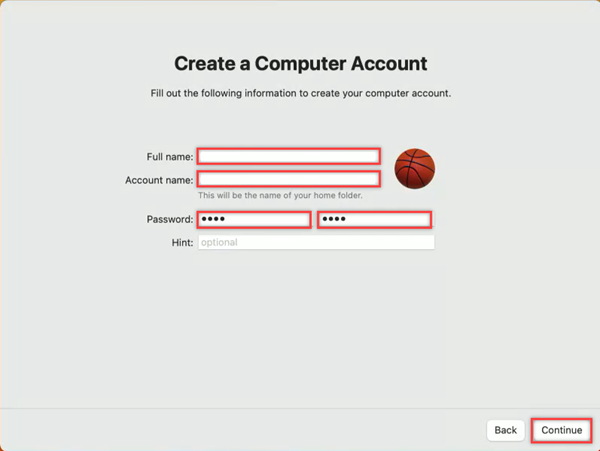

若要创建用户帐户,请填写你的全名、帐户名,并创建本地帐户密码。 选择“继续”,随即将显示主屏幕。

使用自动设备注册进行注册

PSSO 注册有三种身份验证方法:

- 安全 Enclave:用户登录到其设备,该设备预配了一个安全 Enclave 支持的硬件绑定加密密钥,可以在使用 Microsoft Entra ID 进行身份验证的应用中进行 SSO。 它也可以称为 macOS 平台凭据。

- 智能卡:用户使用外部智能卡或智能卡兼容的硬令牌登录到计算机。

- 密码:用户使用本地帐户登录到其本地设备,更新为使用其Microsoft Entra ID 密码。 此方法还支持联合标识凭据。

检查系统管理员是否已使用安全 enclave 或智能卡注册 Mac。 这些新的无密码功能仅受 PSSO 支持。 请先检查管理员已设置的身份验证方法,然后再继续操作。

- 安全 Enclave

- 智能卡

- 密码

导航到屏幕右上角的“需要注册”弹出窗口。 将鼠标悬停在弹出窗口上,然后选择“注册”。 macOS 14 Sonoma 用户将看到向 Microsoft Entra 注册设备的提示。 macOS 13 Ventura 不会显示此提示。

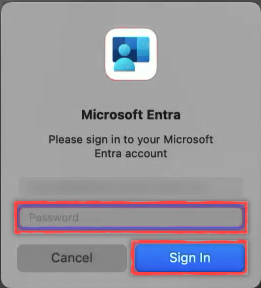

出现输入本地帐户密码的提示。 输入你的密码,然后选择“确定”。

帐户解锁后,选择要登录的帐户,输入登录凭据,然后选择“下一步”。

此登录流需要 MFA。 打开 Authenticator 应用(建议)或使用已注册的其他 MFA 方法,并输入屏幕上显示的号码以完成注册。

当 MFA 流程完成并且加载屏幕消失时,你的设备便已注册到 PSSO。 现在可以使用 PSSO 访问 Microsoft 应用资源了。

为 macOS 启用平台凭据以用作通行密钥

使用安全 Enclave 方法设置设备后,你可以使用浏览器中作为通行密钥保存到 Mac 的结果凭据。 若要启用此功能,请执行以下操作:

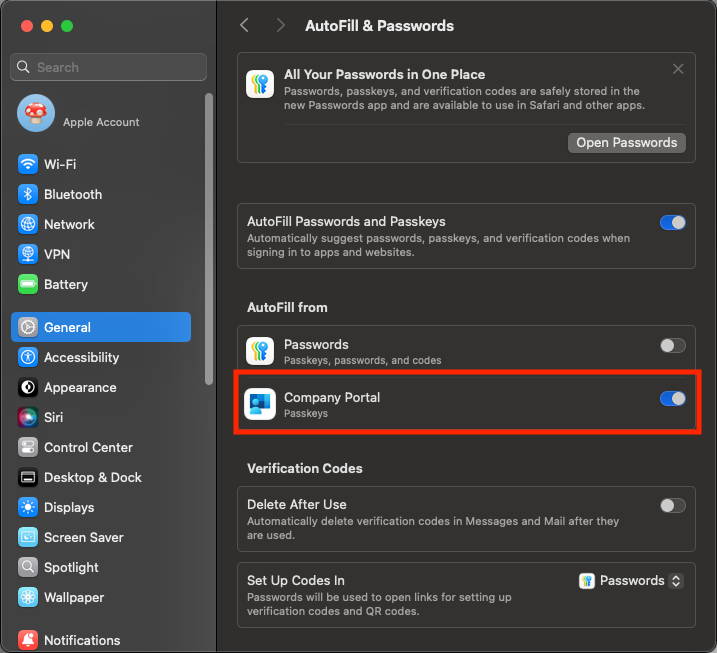

打开“设置”应用,然后导航到“密码”>“密码选项”。

在“密码选项”下,找到“使用密码和通行密钥的来源”,并通过切换开关启用“公司门户”。

检查设备注册状态

完成上述步骤后,最好检查设备注册状态。

若要检查注册是否已成功完成,请导航到“设置”并选择“用户和组”。

选择“网络帐户服务器”旁边的“编辑”,并检查“平台 SSO”是否列为“已注册”。

若要验证用于身份验证的方法,请在“用户和组”窗口中导航到用户名,然后选择“信息”图标。 检查列出的方法,应为“安全 Enclave”、“智能卡”或“密码”。

注意

还可使用“终端”应用检查注册状态。 运行以下命令以检查设备注册状态。 应会在输出底部看到已检索 SSO 令牌。 对于 macOS 13 Ventura 用户,需要运行此命令才能检查注册状态。

app-sso platform -s