组织具有需要严格安全性的资源,例如 CEO 的用户帐户。 目前,支持管理员可以通过重置其密码来获取对 CEO 帐户的访问权限,租户级组管理员可以将用户添加到具有 SharePoint 财务数据访问权限的安全组。

受限制的管理管理单元允许你保护租户中的特定对象不受你指定特定人员以外的任何人的修改。 这样,无需从管理员中删除租户级角色分配,即可满足安全性或合规性要求。

为什么使用受限管理单元?

下面是使用受限管理单元来帮助管理租户中的访问权限的一些可能原因。

保护执行帐户及其设备

你希望保护 C 级高管帐户及其设备免受支持管理员的访问,否则这些管理员将能够重置其密码或访问 BitLocker 恢复密钥。 可以将 C 级用户帐户添加到受限的管理管理单元,并启用一组特定的受信任管理员,他们可以在需要时重置其密码并访问 BitLocker 恢复密钥。

仅对本地管理员实施合规性控制

你希望实施合规性控制,以确保某些资源只能由特定国家/地区的管理员管理。 可以将这些资源添加到受限管理单元中,并分配本地管理员来管理这些对象。 即使全局管理员也不允许修改这些对象,除非他们将自己显式分配给限定于受限管理单元的角色(此事件可审核)。

将敏感安全组的管理限制为特定管理员

你正在使用安全组来控制对组织中敏感应用程序的访问,并希望禁止租户范围的管理员修改组以控制谁可以访问应用程序。 可以将这些安全组添加到受限管理单元中,然后确保只有你分配的特定管理员才能对其进行管理。

示例方案

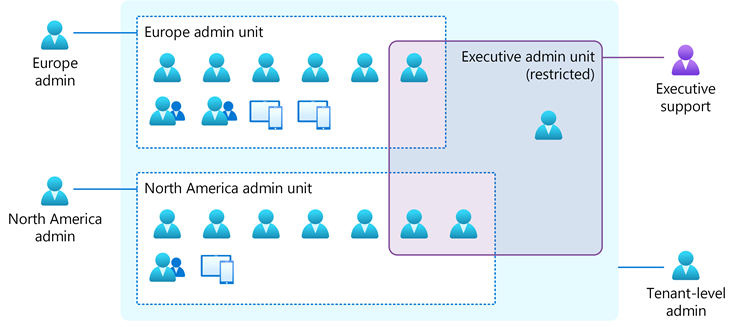

下图显示了一个示例执行受限管理管理单元(显示在紫色框中),其对象只能由执行支持修改。 租户级管理员和本地管理员无法修改执行管理单元中的对象。

注意

将对象放置在受限的管理管理单元中会严重限制谁可以对对象进行更改。 此限制可能导致现有工作流中断。

哪些对象可以成为成员?

下面是可以成为受限管理单元成员的对象。

| Microsoft Entra 对象类型 | 管理单元 | 受限管理管理单元 |

|---|---|---|

| 用户 | 是 | 是 |

| 设备 | 是 | 是 |

| 组(安全组) | 是 | 是 |

| 组 (Microsoft 365) | 是 | 否 |

| 组(已启用邮件的安全组) | 是 | 否 |

| 组(通讯组) | 是 | 否 |

哪些类型的操作被阻止?

对于未在受限管理单元范围内显式分配的管理员,将阻止其直接修改受限管理单元中对象的 Microsoft Entra 属性的操作,而 Microsoft 365 服务中相关对象的操作不受影响。

| 操作类型 | 已阻止 | 允许 |

|---|---|---|

| 读取用户主体名称、用户照片之类的标准属性 | ✅ | |

| 修改用户、组或设备的任何 Microsoft Entra 属性 | ❌ | |

| 删除用户、组或设备 | ❌ | |

| 更新用户的密码 | ❌ | |

| 修改受限管理单元中组的所有者或成员 | ❌ | |

| 将受限管理单元中的用户、组或设备添加到 Microsoft Entra ID 中的组 | ✅ | |

| 在 Exchange 中修改受限管理单元中用户的电子邮件与邮箱设置 | ✅ | |

| 使用 Intune 将策略应用于受限管理单元中的设备 | ✅ | |

| 在 SharePoint 中以网站所有者身份添加或删除组 | ✅ | |

| 分配许可证并更新受限管理单元中用户的使用位置 | ✅ |

谁可以修改对象?

只有在受限管理单元范围内显式分配的管理员才能更改受限管理单元中对象的 Microsoft Entra 属性。

| 角色 | Scope | 已阻止 | 允许 |

|---|---|---|---|

| 全局管理员 | 租户 | ❌ | |

| 特权角色管理员 | 租户 | ❌ | |

| 组管理员、用户管理员或其他角色 | 资源 | ❌ | |

| 添加到受限管理单元的组或设备的所有者 | ❌ | ||

| 内置或自定义角色 | 租户 | ❌ | |

| 可在管理单元范围内分配的角色 | 受限管理管理单元 | ✅ | |

| 可在管理单元范围内分配的角色 | 对象所属的另一个受限管理管理单元 | ✅ | |

| 可在管理单元范围内分配的角色 | 对象所属的另一个常规管理单元 | ❌ |

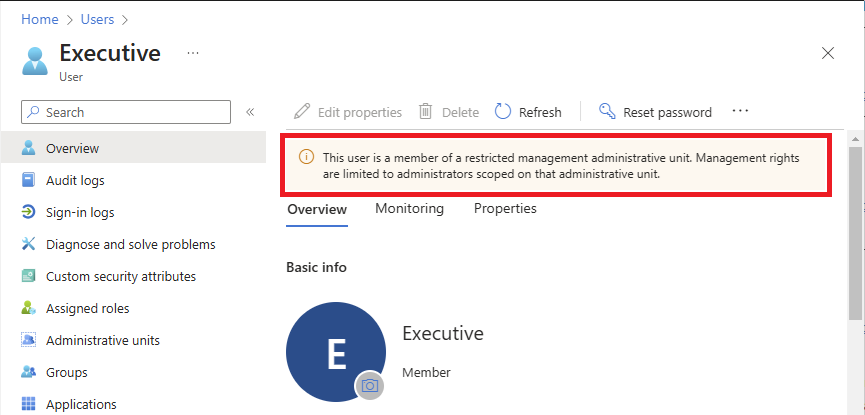

如果具有租户范围的管理员尝试修改受限管理单元中的对象,他们将看到类似于以下内容的消息:

This user is a member of a restricted management administrative unit. Management rights are limited to administrators scoped on that administrative unit.

谁可以管理受限的管理管理单元?

租户范围内的以下角色 不能 修改受限管理单元中的对象,但它们 可以 自行管理受限管理单元。

| 角色 | Scope | 修改受限管理单元中的对象 | 管理受限管理单元 |

|---|---|---|---|

| 全局管理员 | 租户 | 否 | 是 |

| 特权角色管理员 | 租户 | 否 | 是 |

此管理包括以下任务:

- 创建或删除受限管理单元

- 添加或删除受限制的管理管理单元的成员

- 在受限管理单元范围内进行角色的分配或删除角色的分配

- 使用受限管理单元范围将角色分配给自己

如果具有受限管理管理单元范围的管理员更改作业或离开组织,若要重新获得访问权限,全局管理员或特权角色管理员可以将另一个管理员或自己分配给受限的管理管理单元。

审核日志

为了帮助你跟踪对受限管理单元所做的更改的时间,这些活动记录在 Microsoft Entra 审核日志中。

| 活动 | 类别 | 详细信息 |

|---|---|---|

| 添加管理单元 | AdministrativeUnit |

IsMemberManagementRestricted = 真 |

| 将成员添加到受限管理单元 | AdministrativeUnit | |

| 从受限管理单元中删除成员 | AdministrativeUnit | |

| 将成员添加到受限管理单元范围内的角色 | 角色管理 | |

| 删除受限管理单元范围内角色中的成员 | 角色管理 |

限制

下面是受限管理单元的一些限制和约束。

- 创建管理单元期间必须应用受限管理设置,创建管理单元之后该设置无法更改。

- 受限管理单元中的组和用户不能使用 Microsoft Entra ID 治理功能(如 Privileged Identity Management、权利管理和访问评审)进行管理。

- 将组配置为具有公共成员身份(通过将 可见性 属性设置为

Public),用户可以使用 自助服务组成员身份加入该组。 此配置不是默认设置,不建议在受限管理管理单元中配置组以允许公共成员身份。 这是一个临时限制,将被删除。 - 向受限管理单元添加可分配角色的组时,无法修改这些组的成员身份。 组所有者不能管理受限管理单元中的组,只有全局管理员和特权角色管理员(两者都不能在管理单元范围内分配)可以修改成员身份。

- 如果所需的角色不是可以在管理单元范围内分配的角色之一,则当对象位于受限管理单元中时,某些操作可能不可用。 例如,受限管理管理单元中的全局管理员不能让系统中的任何其他管理员重置其密码,因为没有可在管理单元范围内分配的管理员角色,可以重置全局管理员的密码。 在这种情况下,需要先从受限管理单元中删除全局管理员,然后由另一个全局管理员或特权角色管理员重置其密码。

- 删除受限管理单元时,可能需要多达 30 分钟的时间才能从以前的成员中删除所有保护。

- 一个租户中最多有 100 个受限的管理单元。

可编程性

默认情况下,应用程序无法修改受限管理单元中的对象。 若要授予应用程序对受限管理单元中管理对象的访问权限,必须在受限管理单元的范围内为应用程序分配 Microsoft Entra 角色。 如果将 Microsoft Graph 应用程序权限分配给应用程序,则这些权限将不适用,因为这是受限的。

许可要求

受限管理单元要求每个管理单元管理员都有一个 Microsoft Entra ID P1 许可证,管理单元成员都有 Microsoft Entra ID 免费许可证。 若要根据需要查找合适的许可证,请参阅比较免费版和高级版的正式发布功能。