本文介绍如何使用 Azure Policy 阻止在用户分配的托管标识上创建联合标识凭据。 通过阻止创建联合标识凭据,可以阻止所有人使用 工作负载标识联合 访问 Microsoft Entra 的受保护资源。 Azure Policy 可帮助对 Azure 资源强制执行某些业务规则,并评估这些资源的合规性。

不允许的资源类型内置策略可用于阻止在用户分配的托管标识上创建联合标识凭据。

若要为“不允许的资源类型”创建策略分配以阻止在订阅或资源组中创建联合标识凭据,请执行以下操作:

- 登录到 Azure 门户。

- 在 Azure 门户中导航到 策略。

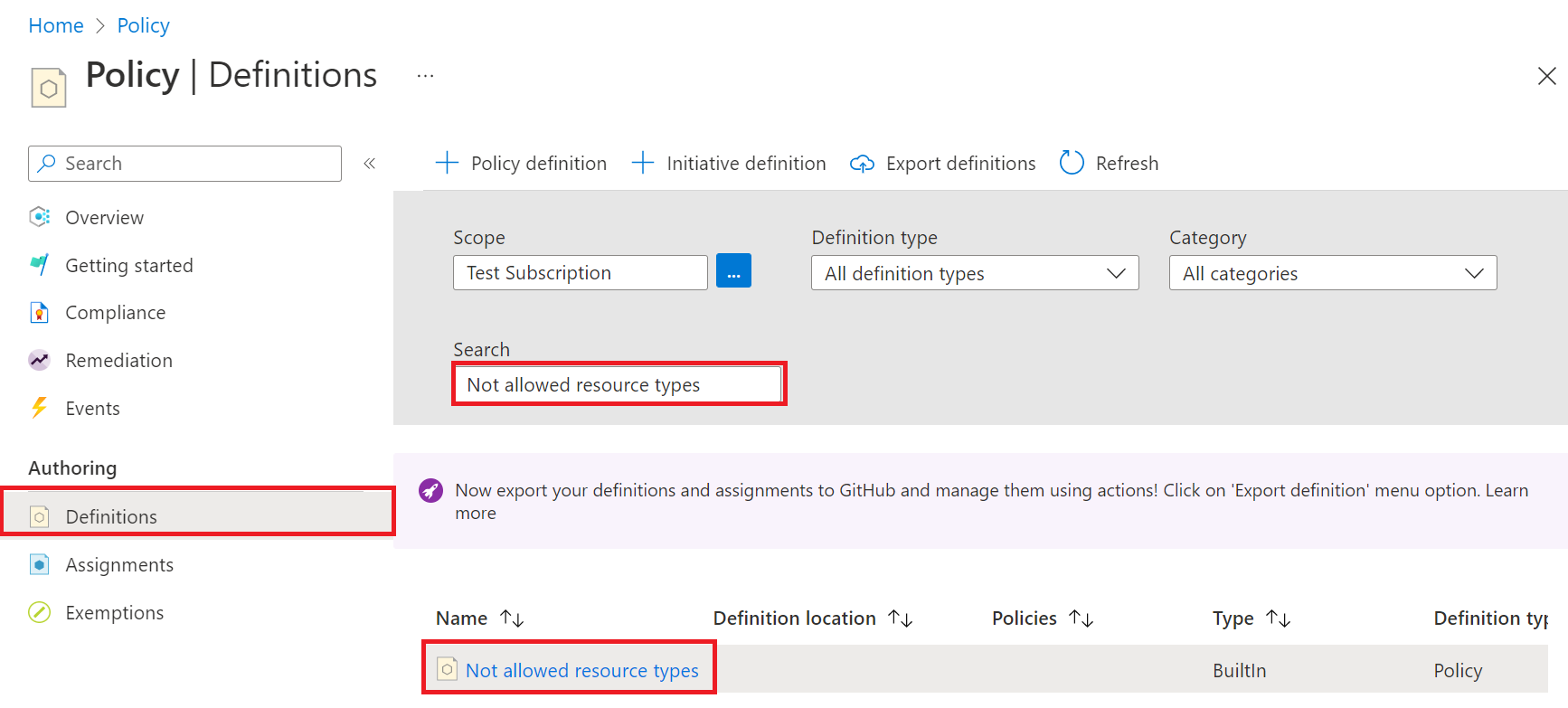

- 转到“定义”窗格。

- 在搜索 框中,搜索“不允许的资源类型”,并在返回的项目列表中选择 不允许的资源类型 策略。

- 选择策略后,现在可以看到 定义 选项卡。

- 单击“分配”按钮以创建分配。

- 在“基本信息”选项卡中,通过设置 订阅 来填写 范围,并可选地设置 资源组。

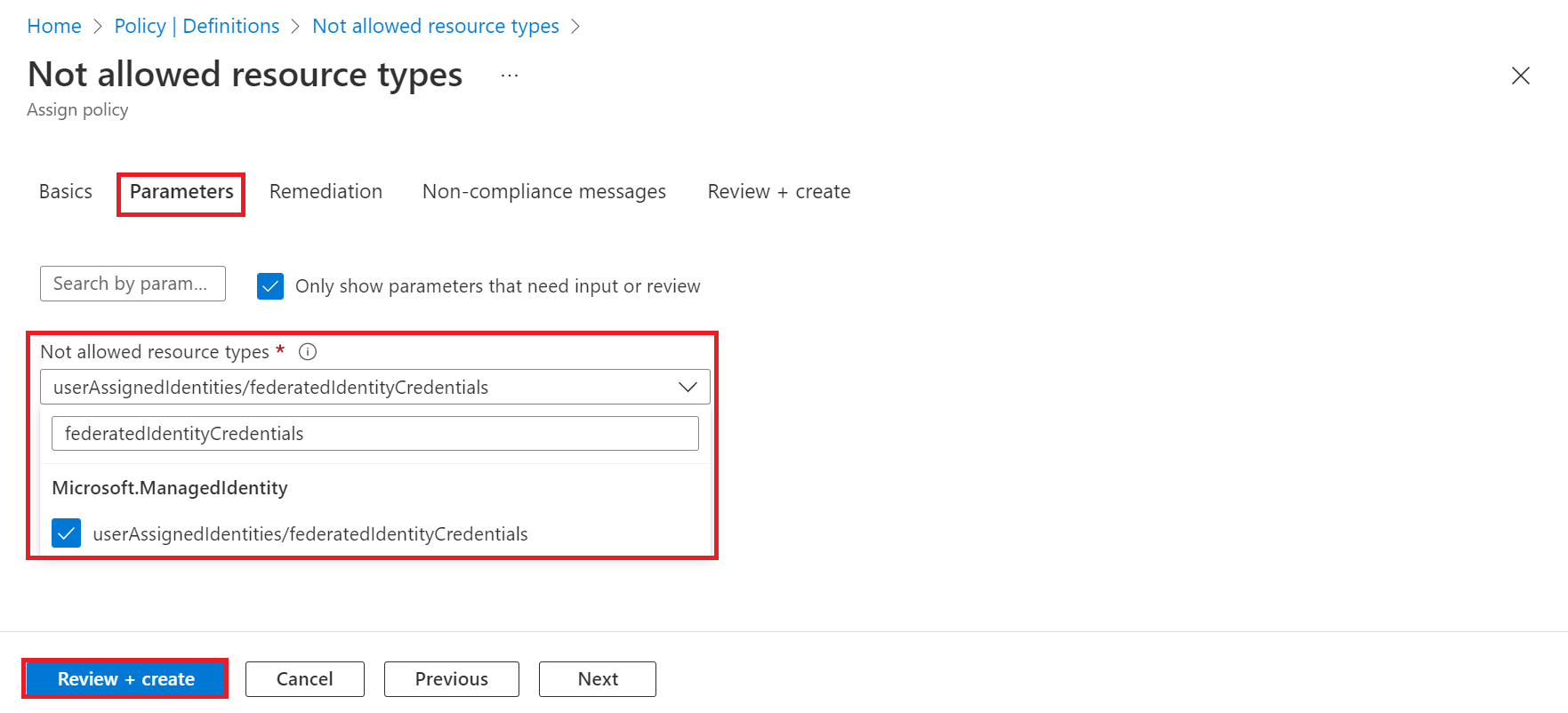

- 在“参数”选项卡中,从“不允许的资源类型”列表中选择“userAssignedIdentities/federatedIdentityCredentials”。 选择“查看并创建”。

显示“参数”选项卡的

- 通过选择“创建”来应用分配。

- 在 定义旁边的 作业 选项卡中查看您的作业。

了解如何在 Microsoft Entra ID 中管理用户分配的托管标识的联合标识凭据。