使用 Microsoft Sentinel,可以自动检测 Azure 资源上的可疑活动。 Microsoft Sentinel 附带了许多适用于 Azure 服务的现用连接器,这些连接器实时集成。 可以在 Microsoft Sentinel 内容中心中找到用于保护 Azure Key Vault 的具体“解决方案包”。 也可以将其用于托管 HSM。 但是,需要执行一些关键步骤来确保正确将其用于托管 HSM。

按照快速入门:学习使用 Microsoft Sentinel | Azure Learn 中的说明来启用 Microsoft Sentinel。

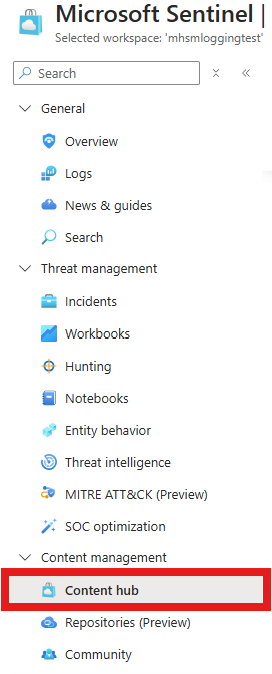

导航到 Microsoft Sentinel 工作区,在“内容管理”下,选择“内容中心”。

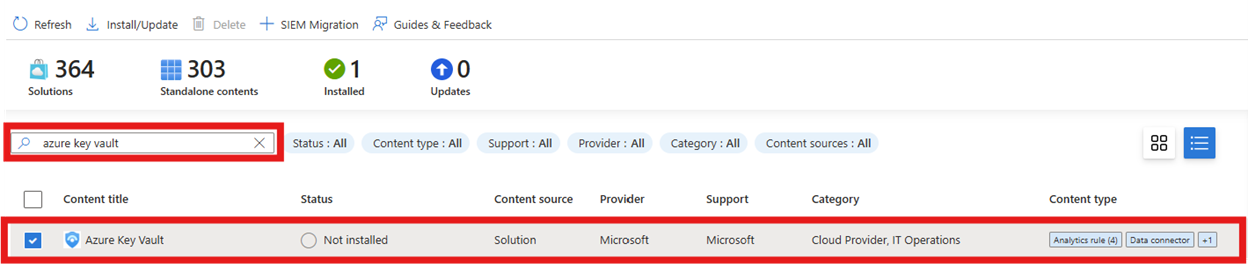

在“内容中心”搜索“Azure Key Vault”,然后将其选中。

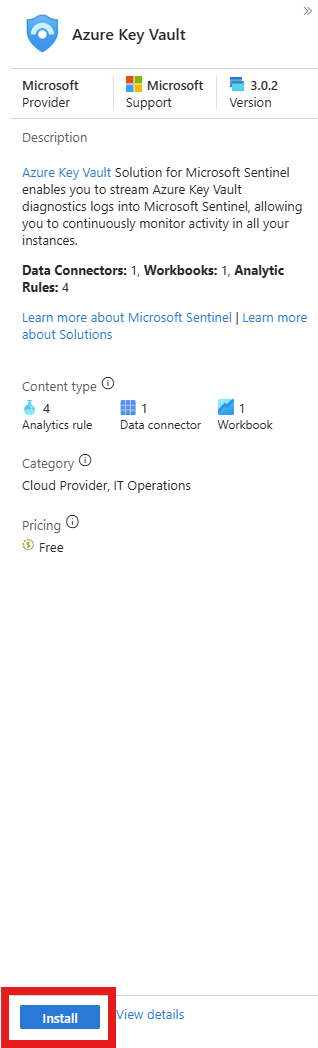

在显示的边栏中选择“安装”。

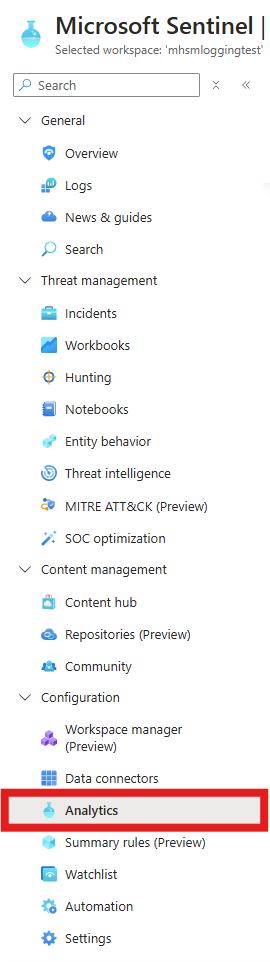

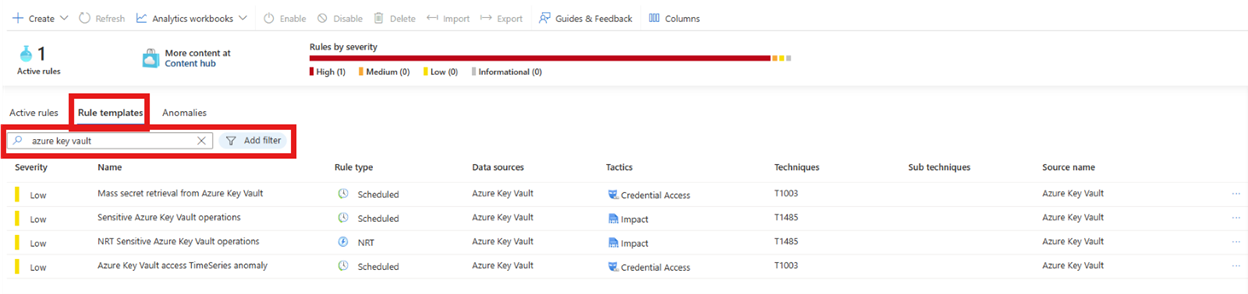

在“配置”下选择“分析”。

选择“规则模板”,然后搜索“Azure Key Vault”,或使用筛选器将“数据源”筛选为“Azure Key Vault”。

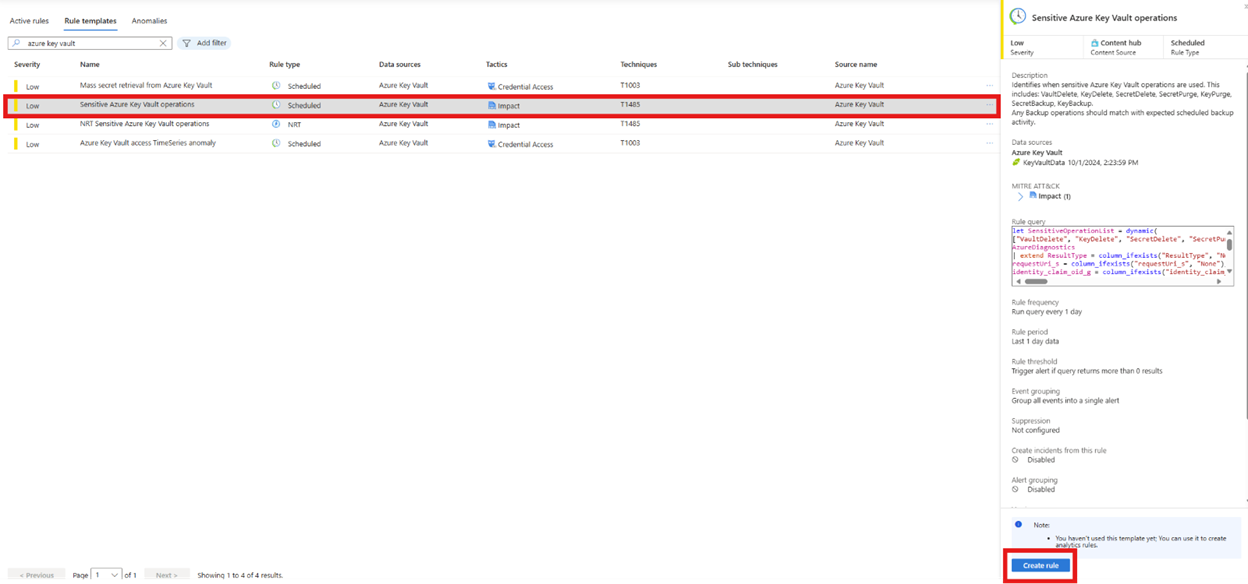

使用与用例最匹配的规则模板。 在此示例中,我们选择“敏感 Key Vault 操作”。 在显示的边栏中选择“创建规则”。

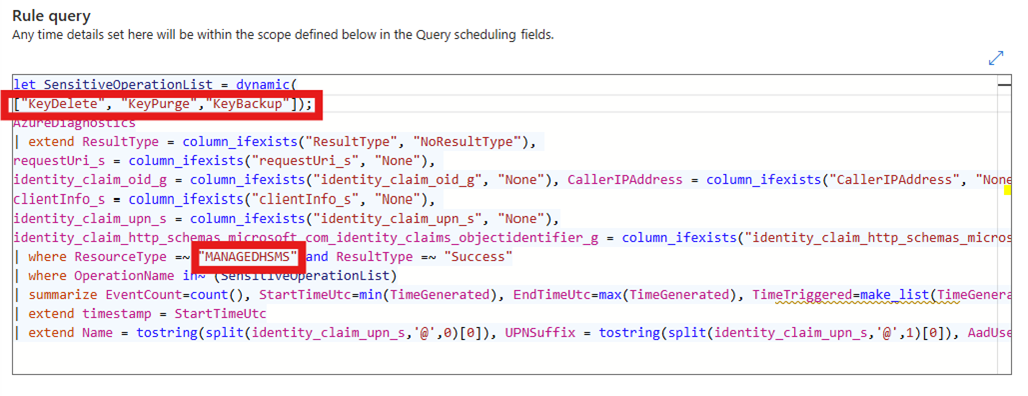

在“设置规则逻辑”选项卡中,编辑规则查询。 将“VAULTS”更改为“MANAGEDHSMS”。 在本例中,我们还更改了

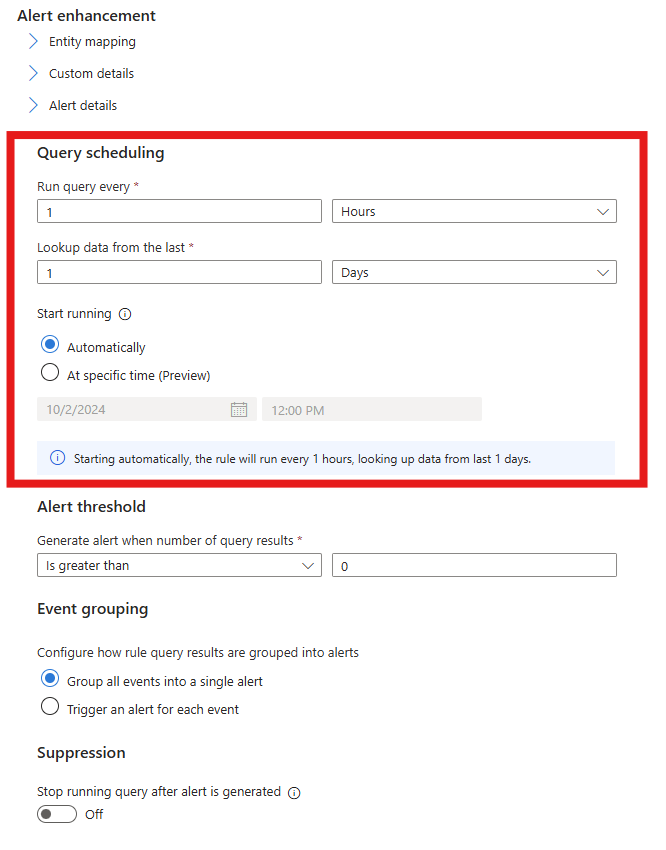

SensitiveOperationList,现在仅包括与密钥相关的操作。在本例中,我们计划每小时运行一次查询。

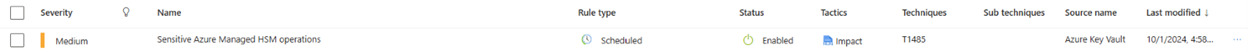

查看并保存规则。 现在应会在“分析”页上看到已创建的规则。

可以通过创建和删除密钥来测试规则。

KeyDelete操作是由名为“敏感 Azure 托管 HSM 操作”的分析规则搜索的敏感操作之一。