连接到 VNet 时,可以使用基于证书的身份验证或 RADIUS 身份验证。 但是,使用开放 VPN 协议时,也可以使用Microsoft Entra 身份验证。 如果希望不同的用户集能够连接到不同的网关,可以在 AD 中注册多个应用并将其链接到不同的网关。

本文可帮助你为 P2S OpenVPN 身份验证设置Microsoft Entra 租户,并在 Microsoft Entra ID 中创建和注册多个应用,以允许不同用户和组的不同访问。

注释

仅 OpenVPN® 协议连接支持Microsoft Entra 身份验证。

1. 创建 Microsoft Entra 租户

使用“ 创建新租户 ”一文中的步骤创建Microsoft Entra 租户:

组织名称

初始域名

示例:

2.创建租户用户

在此步骤中,将创建两个Microsoft Entra 租户用户:一个全局管理员帐户和一个主用户帐户。 主用户帐户用作主嵌入帐户(服务帐户)。 创建 Microsoft Entra 租户用户帐户时,您可以根据希望创建的用户类型来调整目录角色。 使用 本文 中的步骤为 Microsoft Entra 租户创建至少两个用户。 请务必更改 目录角色,以便创建帐户类型:

- 全局管理员

- 用户

3.注册 VPN 客户端

在 Microsoft Entra 租户中注册 VPN 客户端。

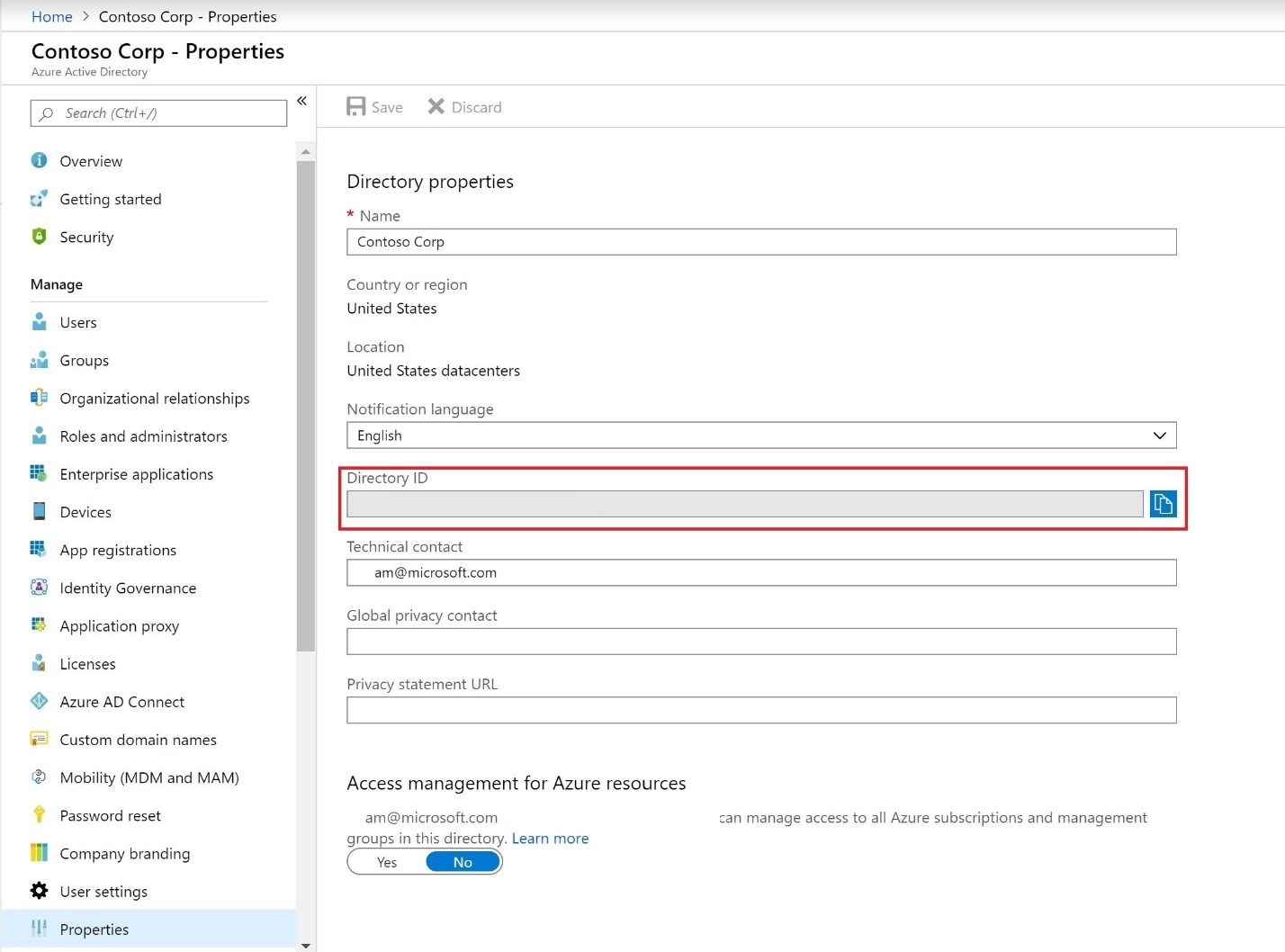

找到要用于身份验证的目录的目录 ID。 它列在 Active Directory 页的属性部分。

复制目录 ID。

以分配 全局管理员 角色的用户身份登录到 Azure 门户。

接下来,给予管理员许可。 在浏览器的地址栏中复制并粘贴与部署位置相关的 URL:

由世纪互联运营的 Microsoft Azure

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consent

注释

如果使用不是 Microsoft Entra 租户本机的全局管理员帐户提供同意,请将“common”替换为 URL 中的 Microsoft Entra 目录 ID。 在某些情况下,可能还必须将“common”替换为目录 ID。

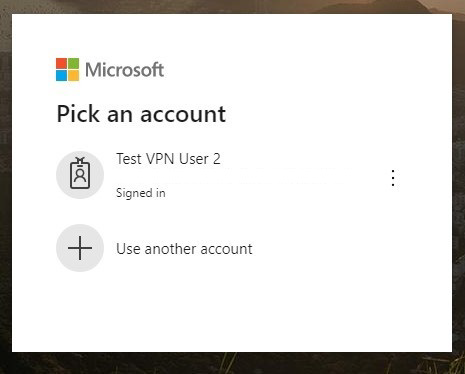

如果系统提示,请选择 全局管理员 帐户。

在 请求的权限 页上,选择“ 接受 ”以向应用授予权限。

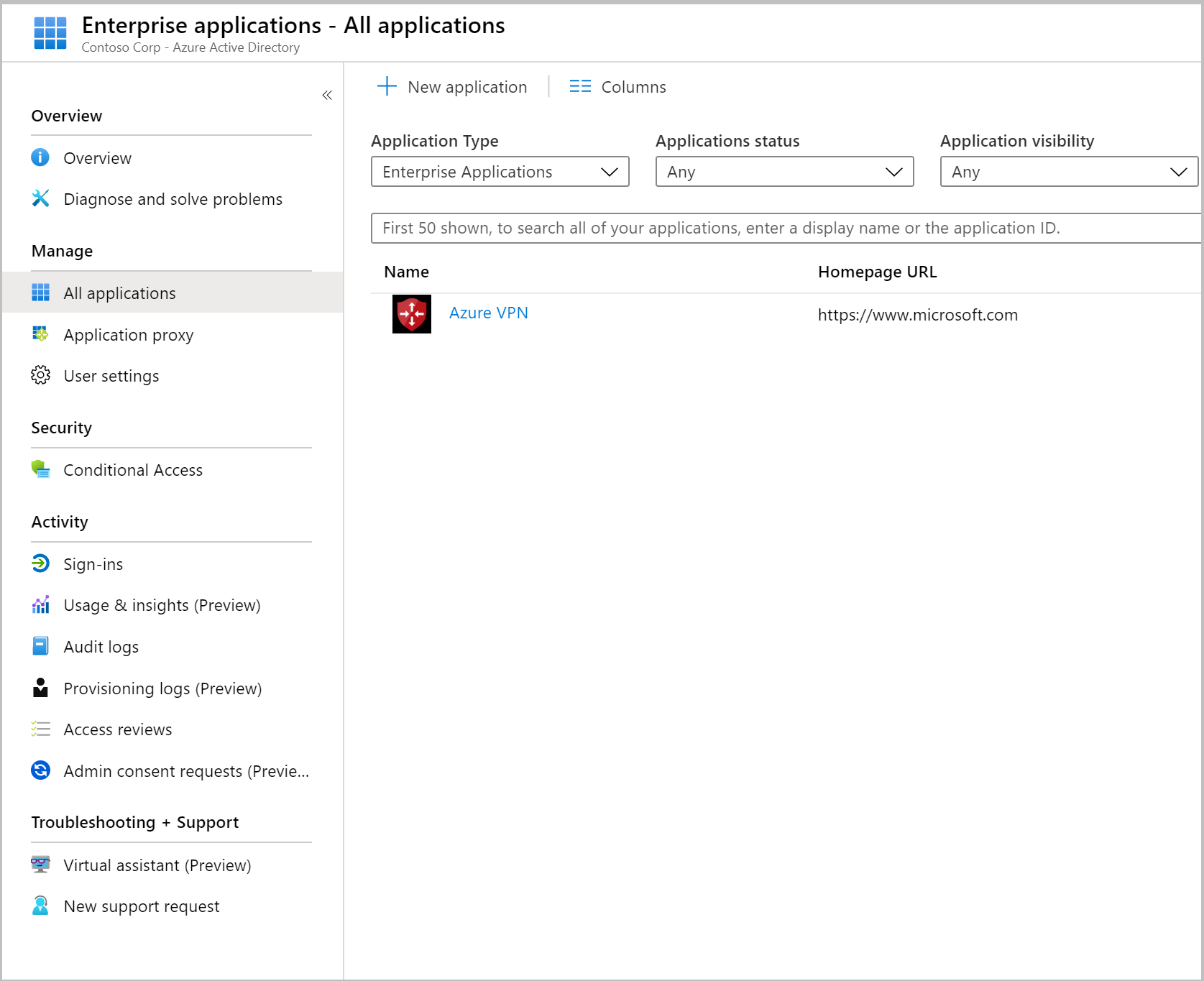

在你的 Microsoft Entra ID 中,在 企业应用程序下,你将看到 Azure VPN 被列出。

4.注册其他应用程序

在此步骤中,将为各种用户和组注册其他应用程序。

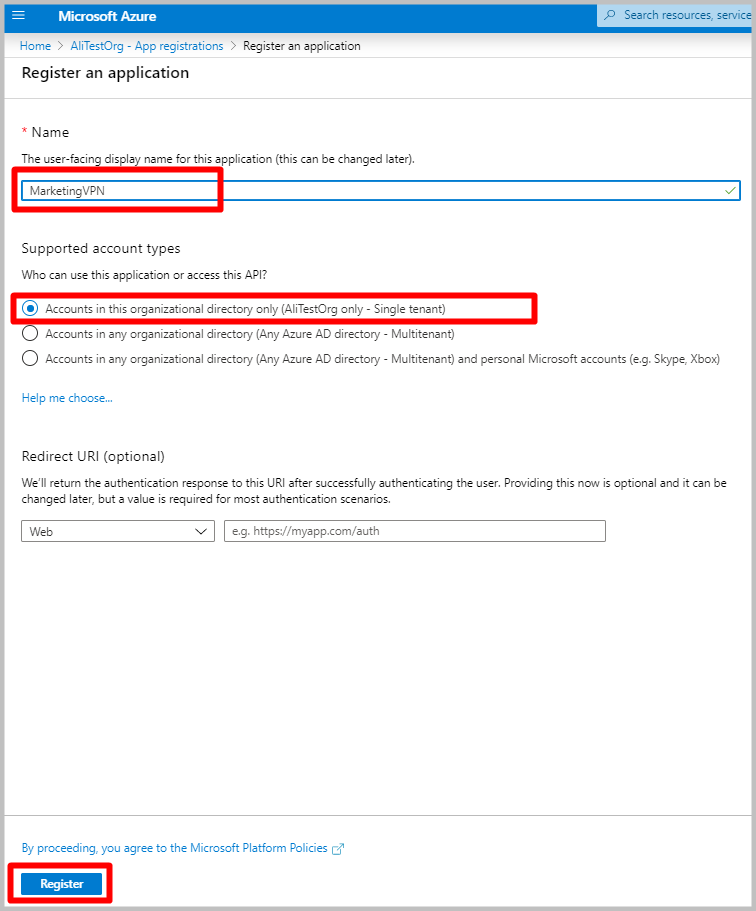

在 Microsoft Entra ID 下,单击应用注册,然后单击+ 新建注册。

在 “注册应用程序 ”页上,输入 “名称”。 选择所需的 支持帐户类型,然后单击“ 注册”。

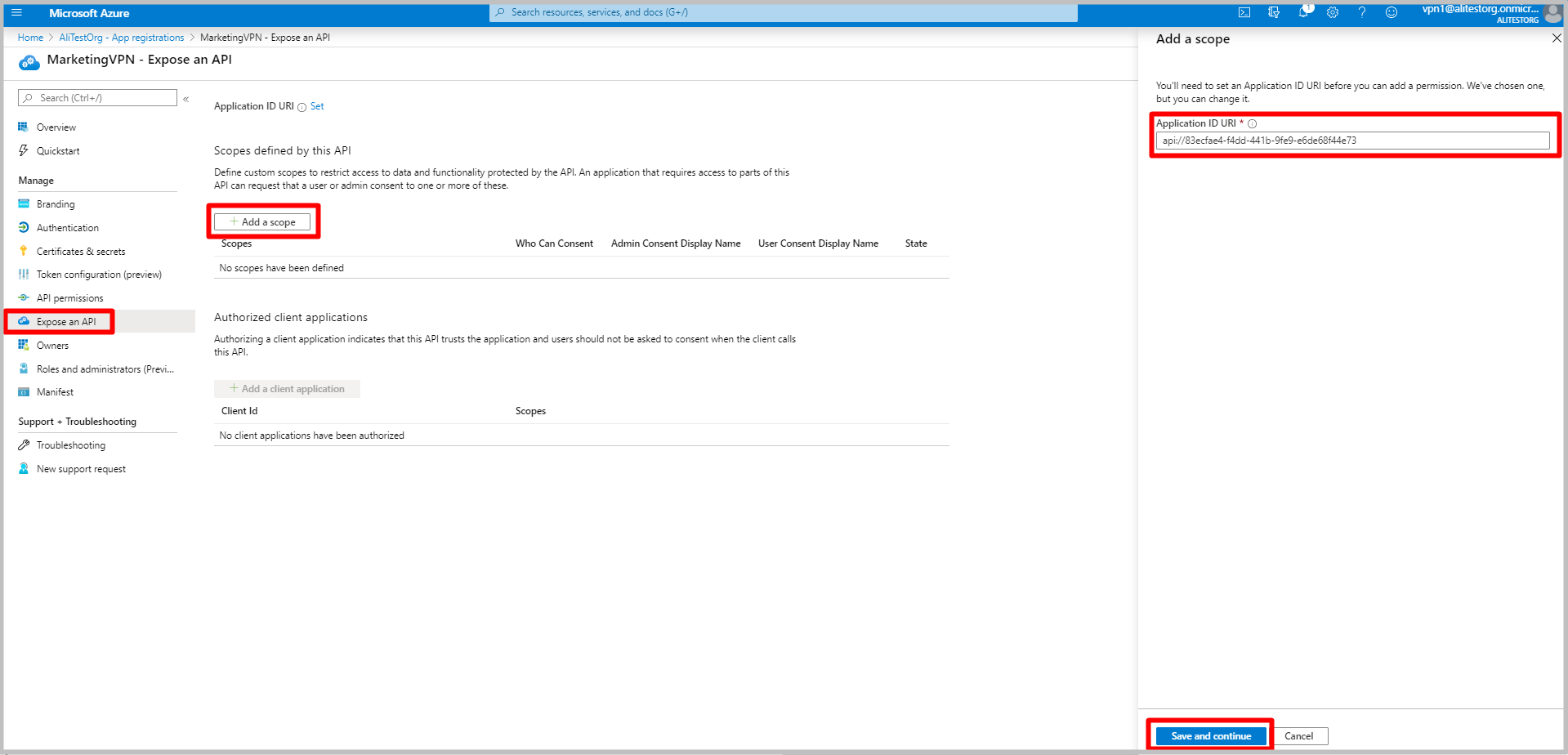

注册新应用后,单击“应用”边栏选项卡下的 “公开 API ”。

单击“ + 添加范围”。

保留默认 应用程序 ID URI。 单击“保存并继续”。

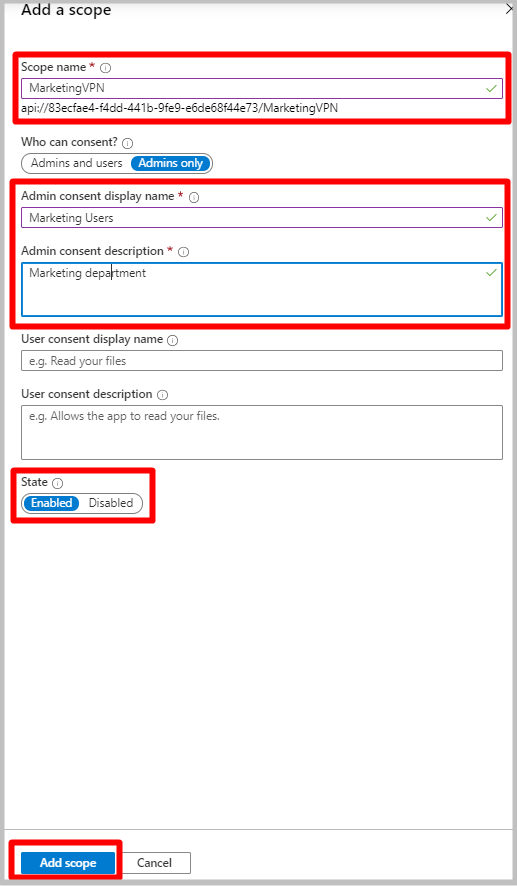

填写必填字段,并确保状态处于启用状态。 单击“ 添加范围”。

单击“ 公开 API ”,然后 添加客户端应用程序。 对于客户端 ID,在 Azure 中国世纪互联下输入49f817b6-84ae-4cc0-928c-73f27289b3aa。

单击“ 添加应用程序”。

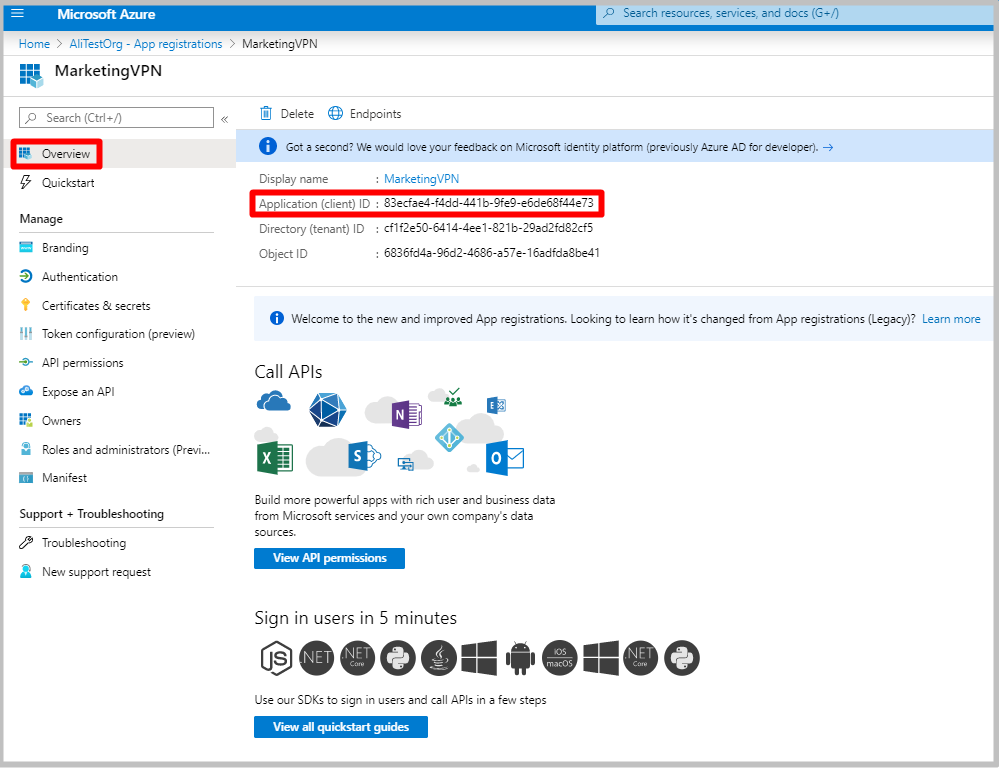

从“概述”页复制应用程序(客户端)ID。 需要此信息才能配置 VPN 网关。

重复此 注册其他应用程序 部分中的步骤,以创建安全要求所需的任意数量的应用程序。 每个应用程序都将关联到 VPN 网关,并且可以具有一组不同的用户。 只能将一个应用程序关联到网关。

5. 将用户分配到应用程序

将用户分配给您的应用程序。

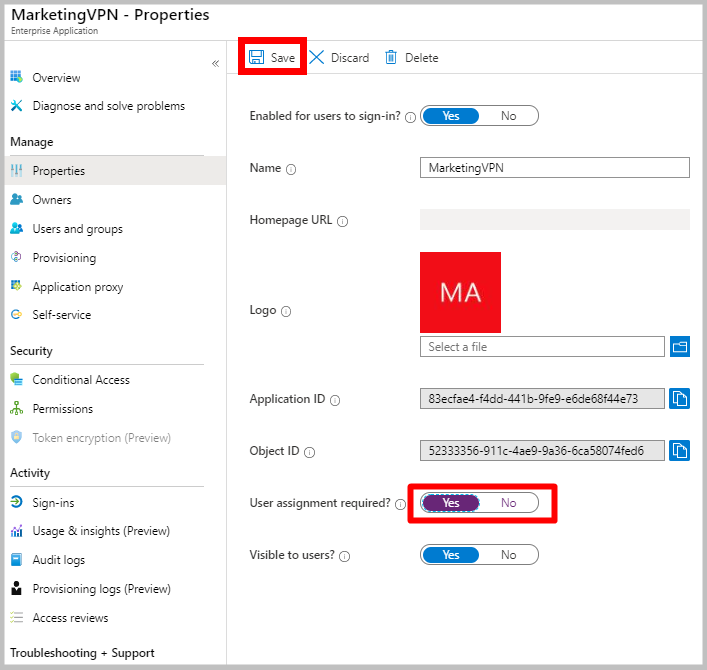

在 “Microsoft Entra ID -> Enterprise 应用程序”下,选择新注册的应用程序,然后单击“ 属性”。 确保 用户分配要求? 设为 是。 单击“ 保存”。

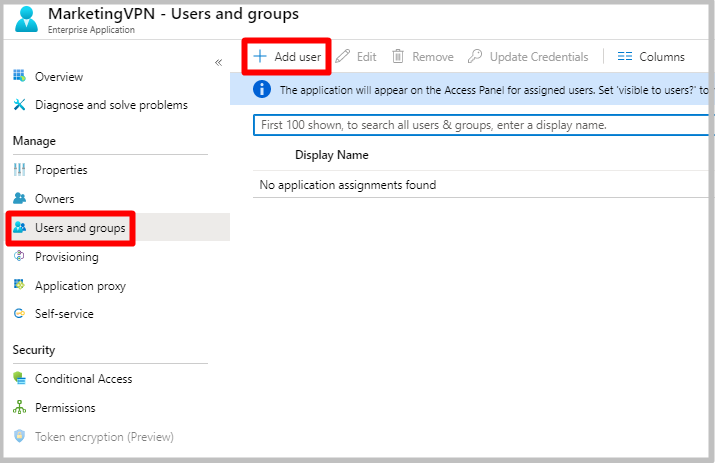

在应用页上,单击“ 用户和组”,然后单击“ +添加用户”。

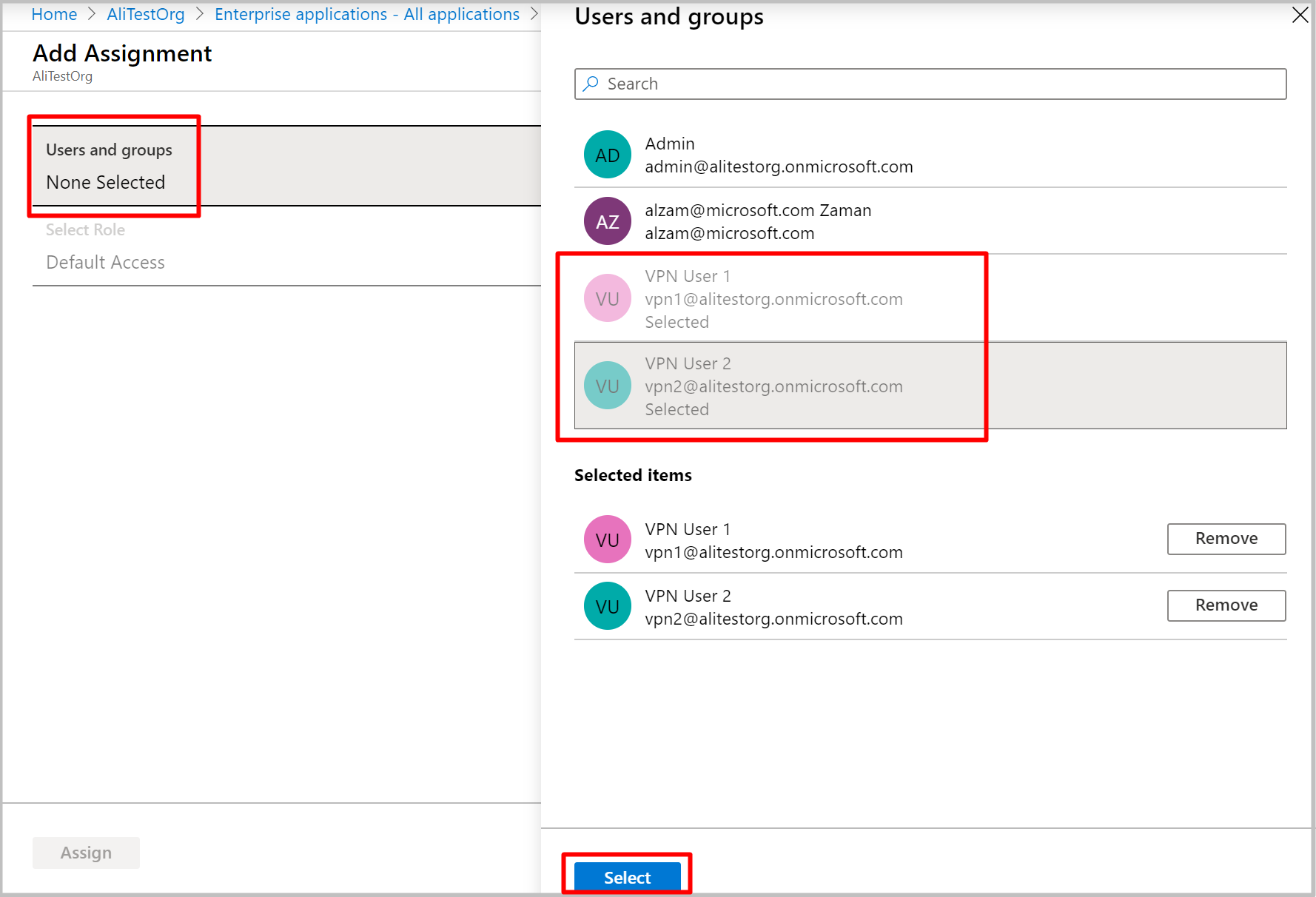

在 “添加分配”下,单击“ 用户和组”。 选择要访问此 VPN 应用程序的用户。 单击“选择”。

6.创建新的 P2S 配置

P2S 配置定义用于连接远程客户端的参数。

设置以下变量,根据您的环境需要替换相应的值。

$aadAudience = "00000000-abcd-abcd-abcd-999999999999" $aadIssuer = "https://sts.chinacloudapi.cn/00000000-abcd-abcd-abcd-999999999999/" $aadTenant = "https://login.partner.microsoftonline.cn/00000000-abcd-abcd-abcd-999999999999"

运行以下命令以创建配置:

$aadConfig = New-AzVpnServerConfiguration -ResourceGroupName <ResourceGroup> -Name newAADConfig -VpnProtocol OpenVPN -VpnAuthenticationType AAD -AadTenant $aadTenant -AadIssuer $aadIssuer -AadAudience $aadAudience -Location chinaeast2注释

请勿在上述命令中使用 Azure VPN 客户端的应用程序 ID:它将授予所有用户对网关的访问权限。 使用已注册的应用程序的 ID。

7. 编辑中心分配

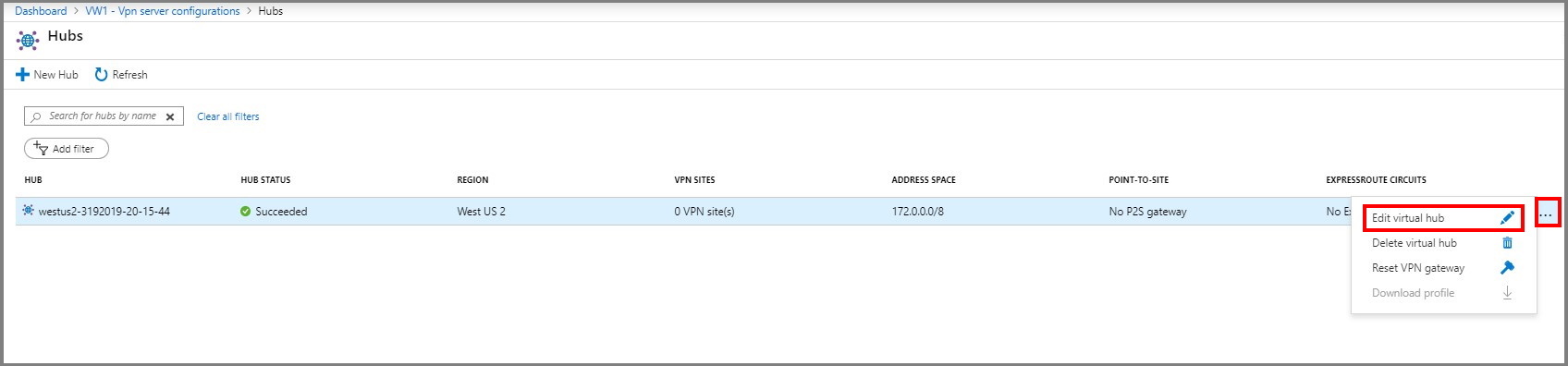

导航到虚拟 WAN 下的 “中心” 边栏选项卡。

选择要将 VPN 服务器配置关联到的中心,然后单击省略号(...)。

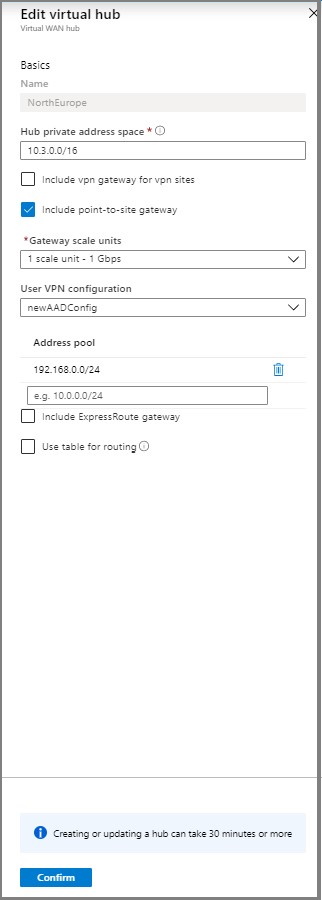

单击“ 编辑虚拟中心”。

选中 “包含点对站点网关” 复选框,然后选择所需的 网关规模单位。

输入 VPN 客户端将被分配 IP 地址的 地址池。

单击“确认”。

该操作可能需要最长达 30 分钟才能完成。

8.下载 VPN 配置文件

使用 VPN 配置文件配置客户端。

在虚拟 WAN 的页面上,单击“ 用户 VPN 配置”。

在页面顶部,单击“ 下载用户 VPN 配置”。

文件创建完成后,可以单击链接以下载它。

使用配置文件配置 VPN 客户端。

提取下载的 zip 文件。

浏览到解压缩的“AzureVPN”文件夹。

记下“azurevpnconfig.xml”文件的位置。 azurevpnconfig.xml 包含 VPN 连接的设置,可以直接导入 Azure VPN 客户端应用程序。 还可以将此文件分发给需要通过电子邮件或其他方式连接的所有用户。 用户需要有效的Microsoft Entra 凭据才能成功连接。

9. 配置用户 VPN 客户端

若要连接,需要下载 Azure VPN 客户端,并导入在要连接到 VNet 的每台计算机上的前面步骤中下载的 VPN 客户端配置文件。

注释

仅 OpenVPN® 协议连接支持Microsoft Entra 身份验证。

下载 Azure VPN 客户端

使用此 链接 下载 Azure VPN 客户端。

导入客户档案

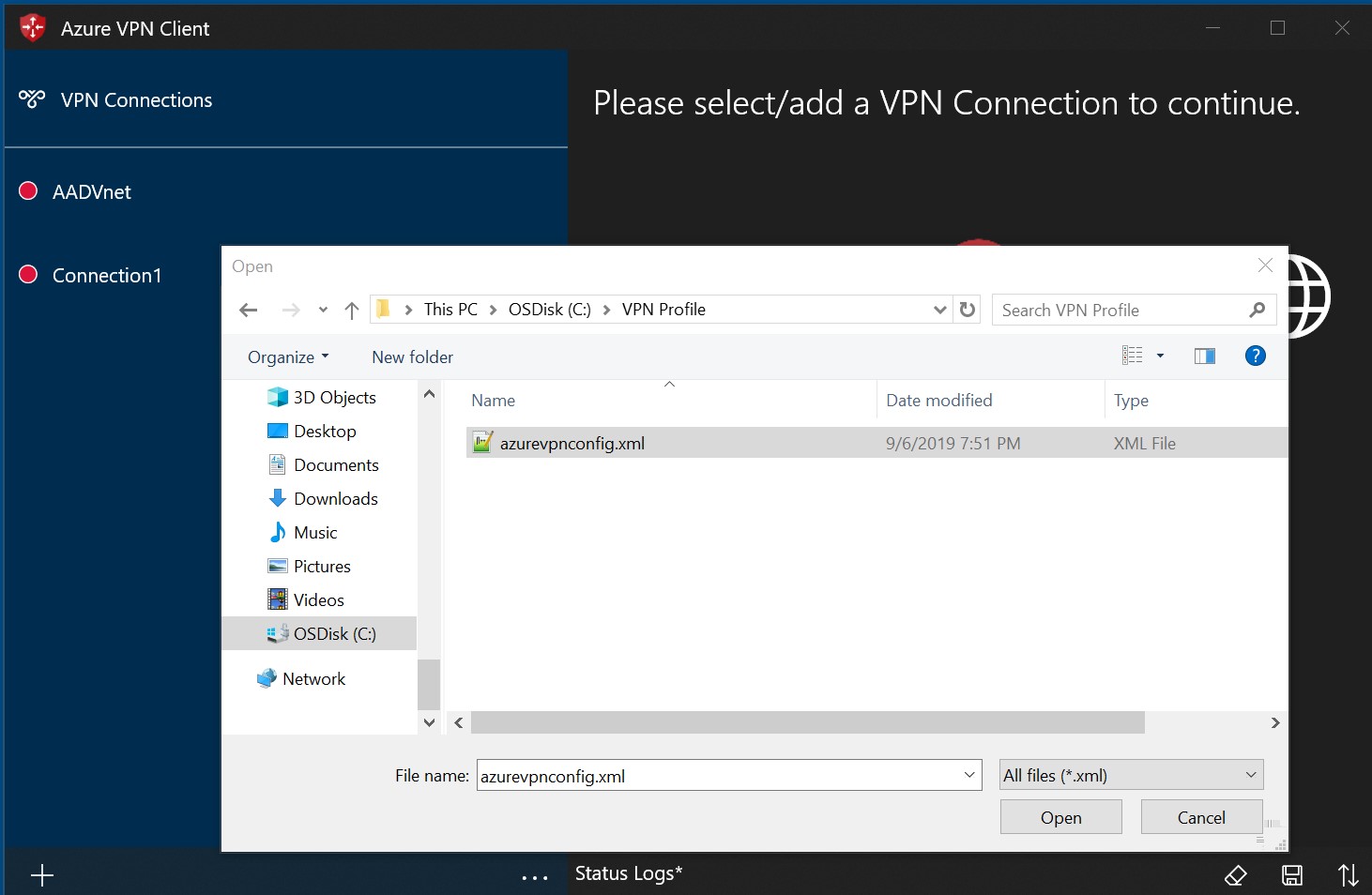

在页面上,选择“ 导入”。

浏览到配置文件 XML 并选择它。 选中文件后,选择“ 打开”。

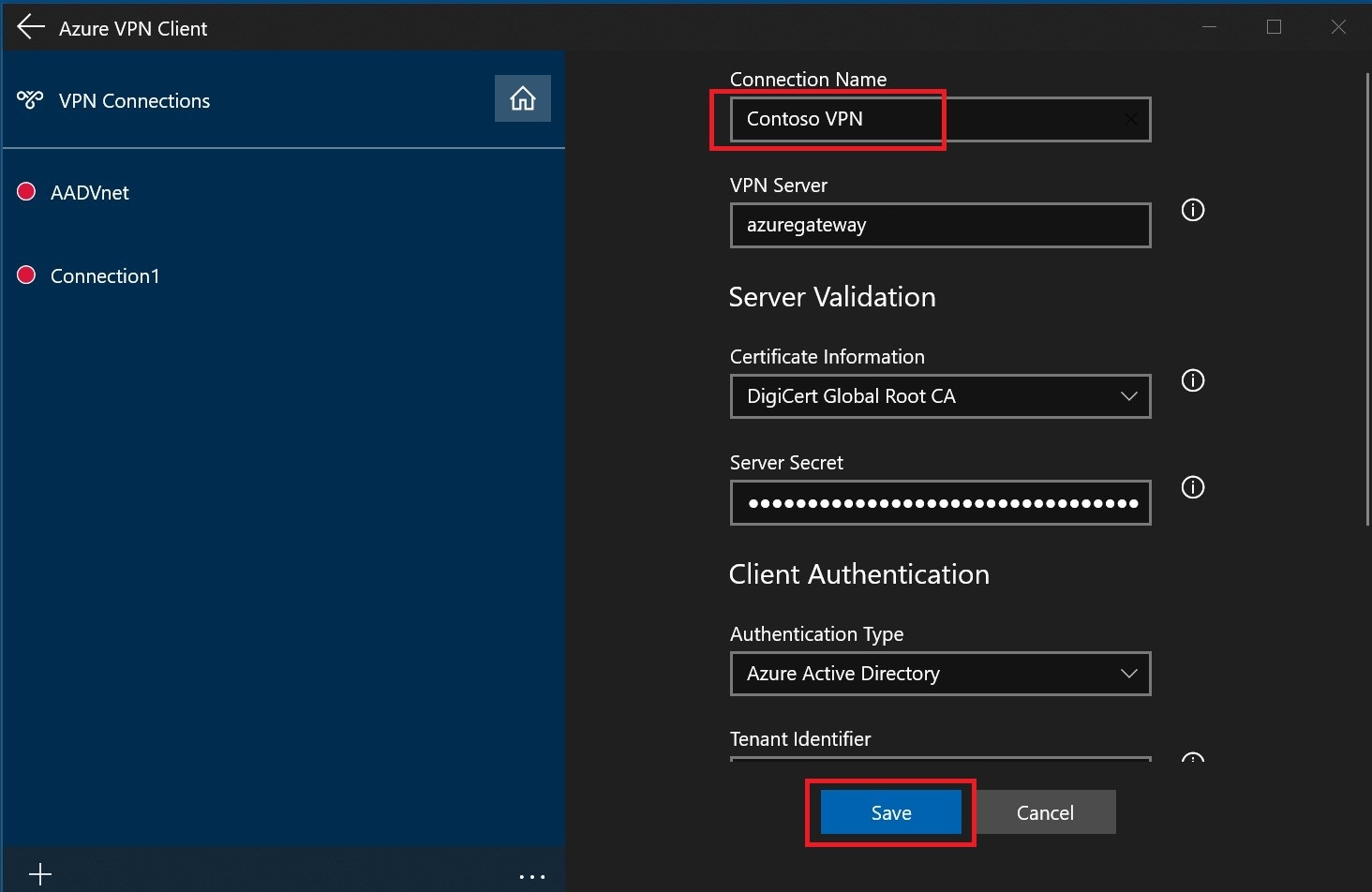

指定配置文件的名称,然后选择“ 保存”。

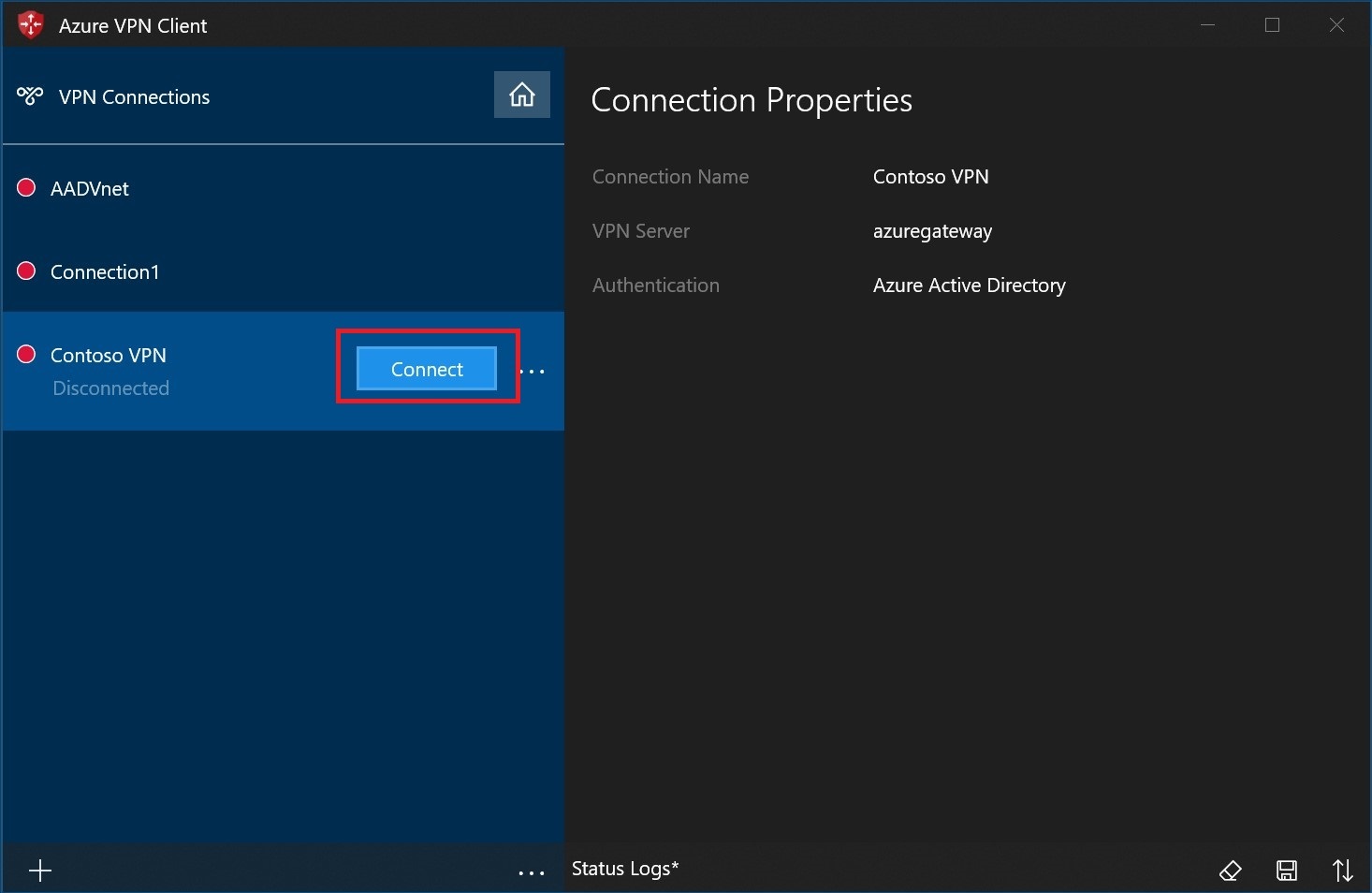

选择 “连接 ”以连接到 VPN。

连接后,图标将变为绿色,并显示 “已连接”。

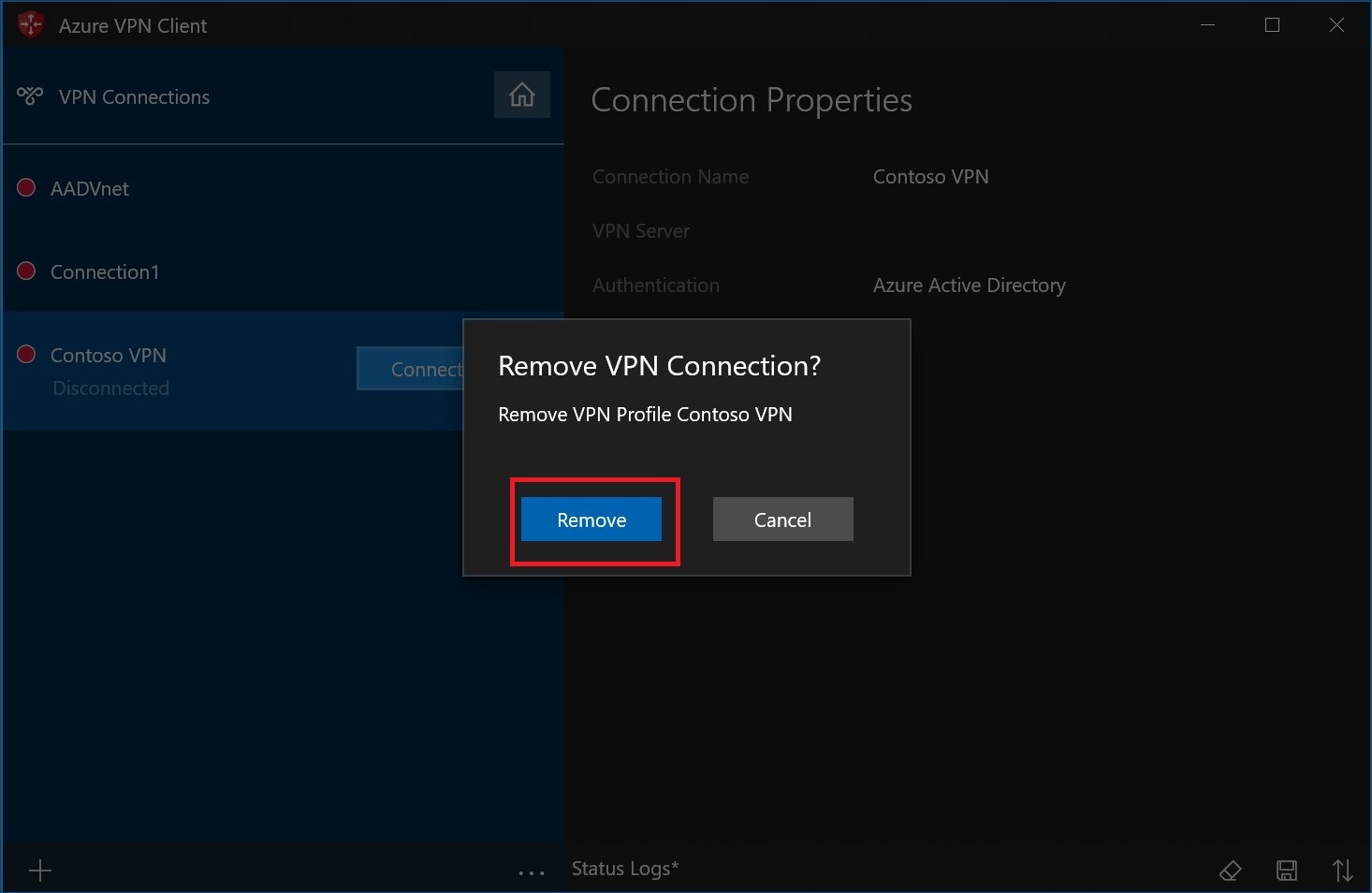

删除客户端档案

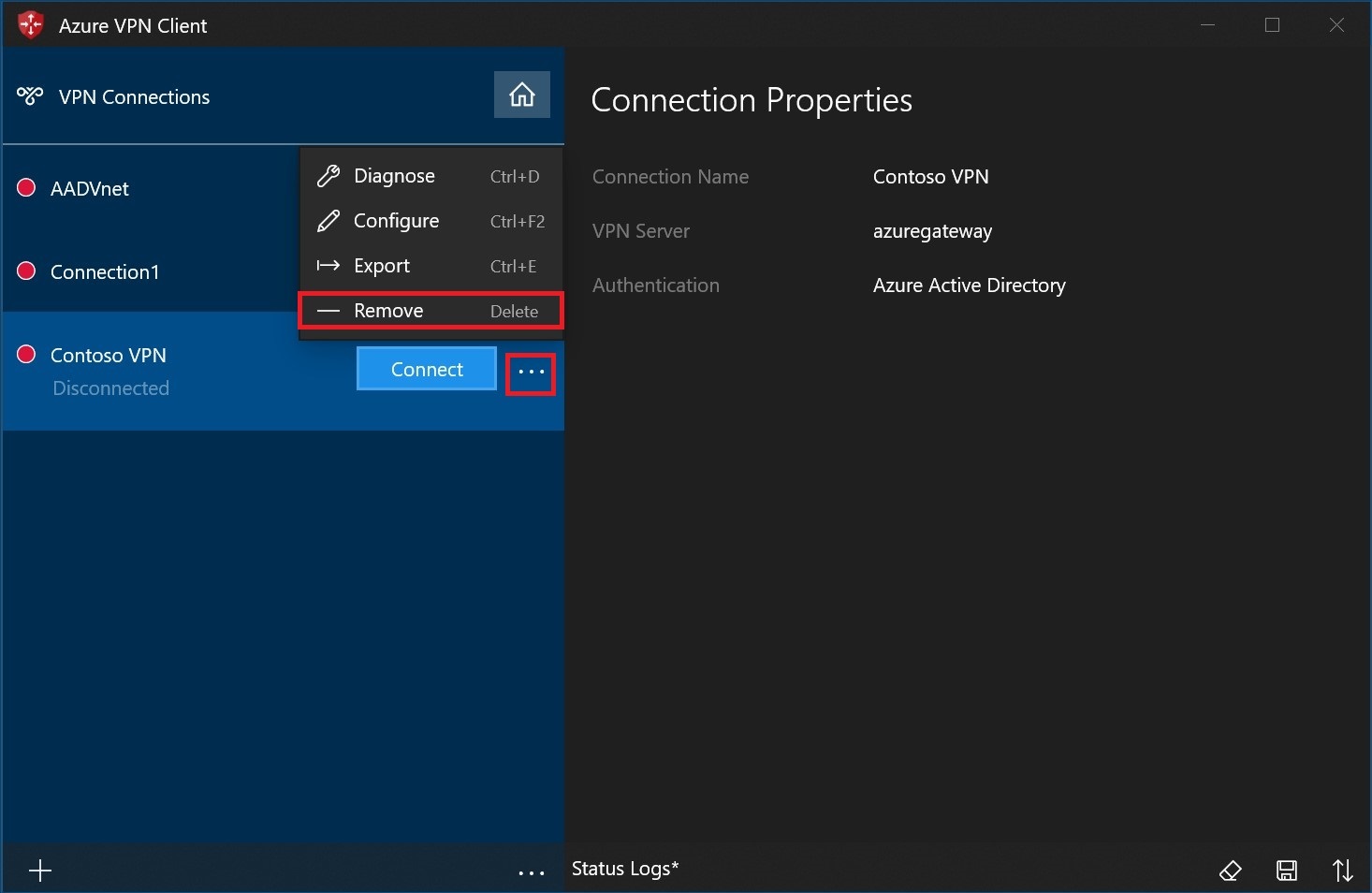

选择要删除的客户端配置文件旁边的省略号(...)。 然后选择“ 删除”。

选择 “删除 ”以删除。

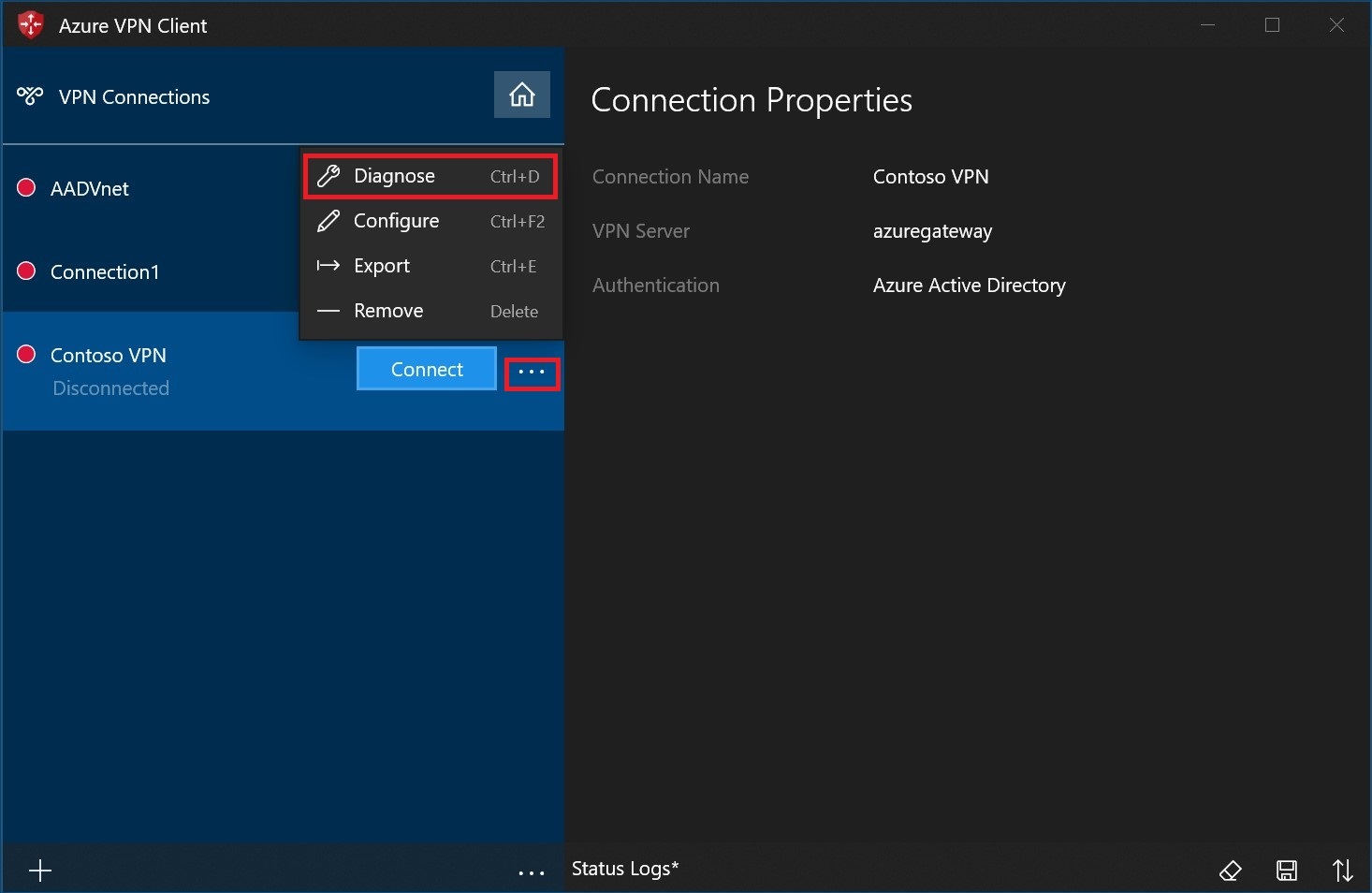

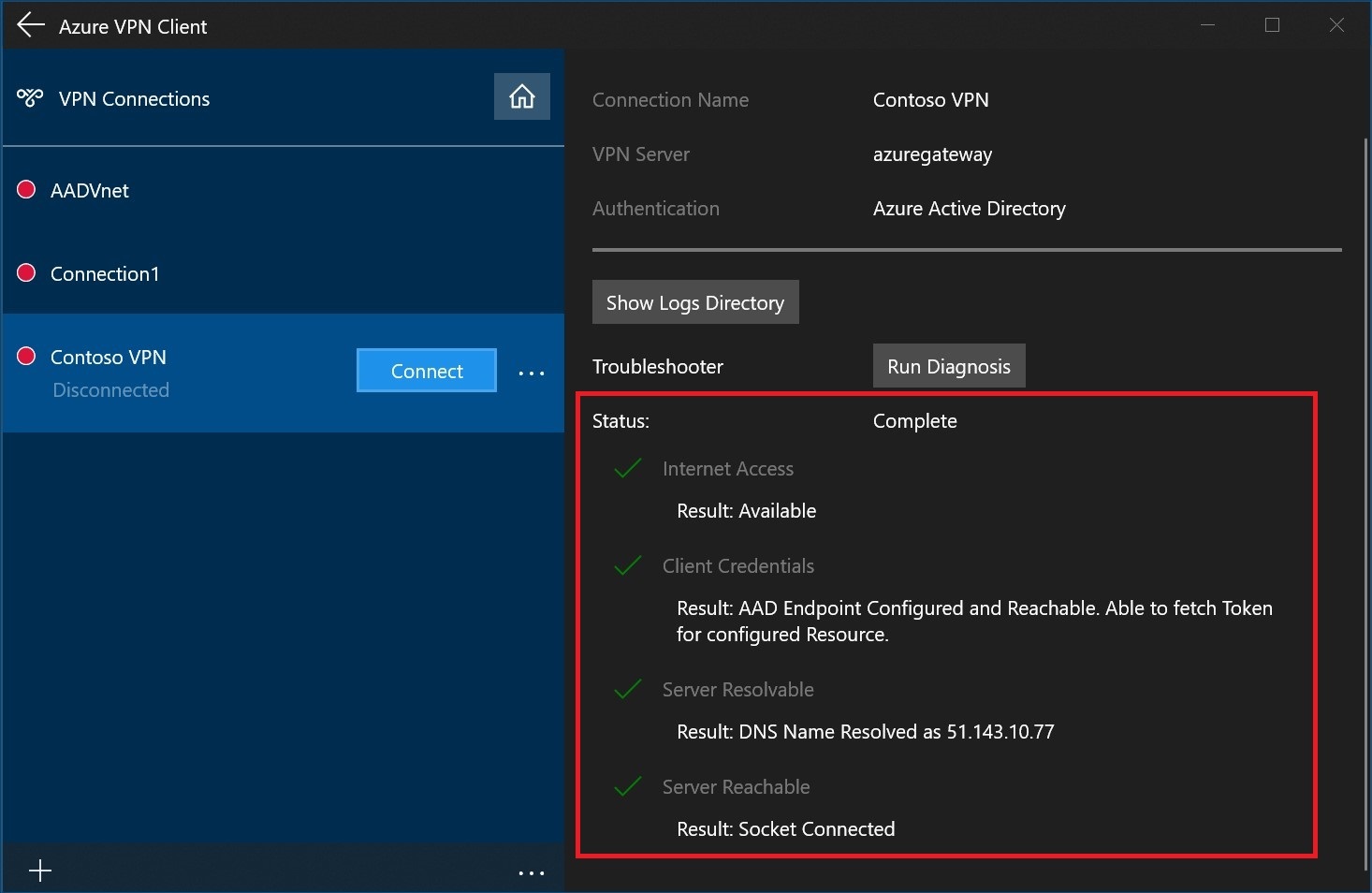

诊断连接问题

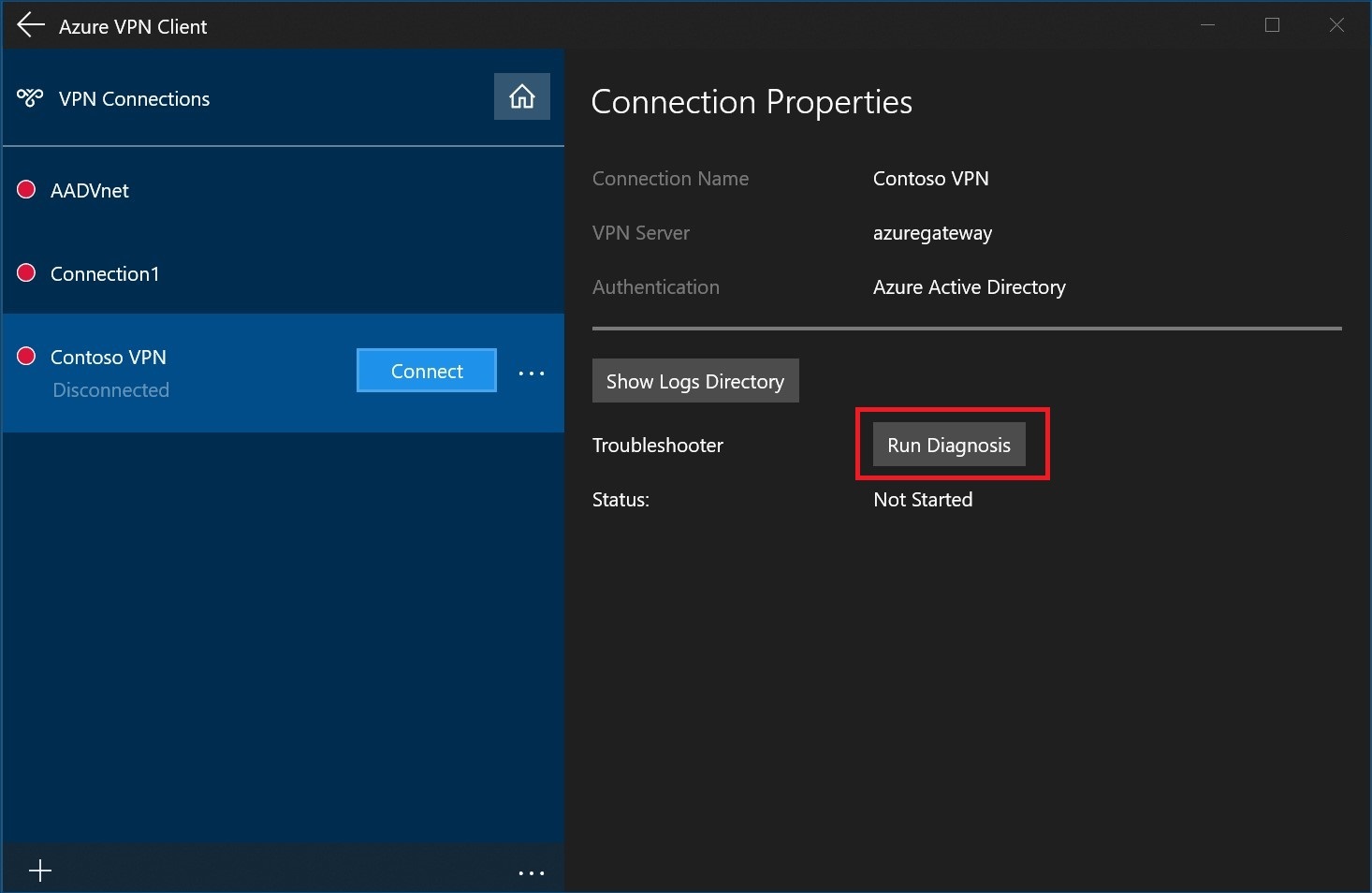

若要诊断连接问题,可以使用 诊断 工具。 选择要诊断的 VPN 连接旁边的省略号(...)以显示菜单。 然后选择“ 诊断”。

在 “连接属性 ”页上,选择“ 运行诊断”。

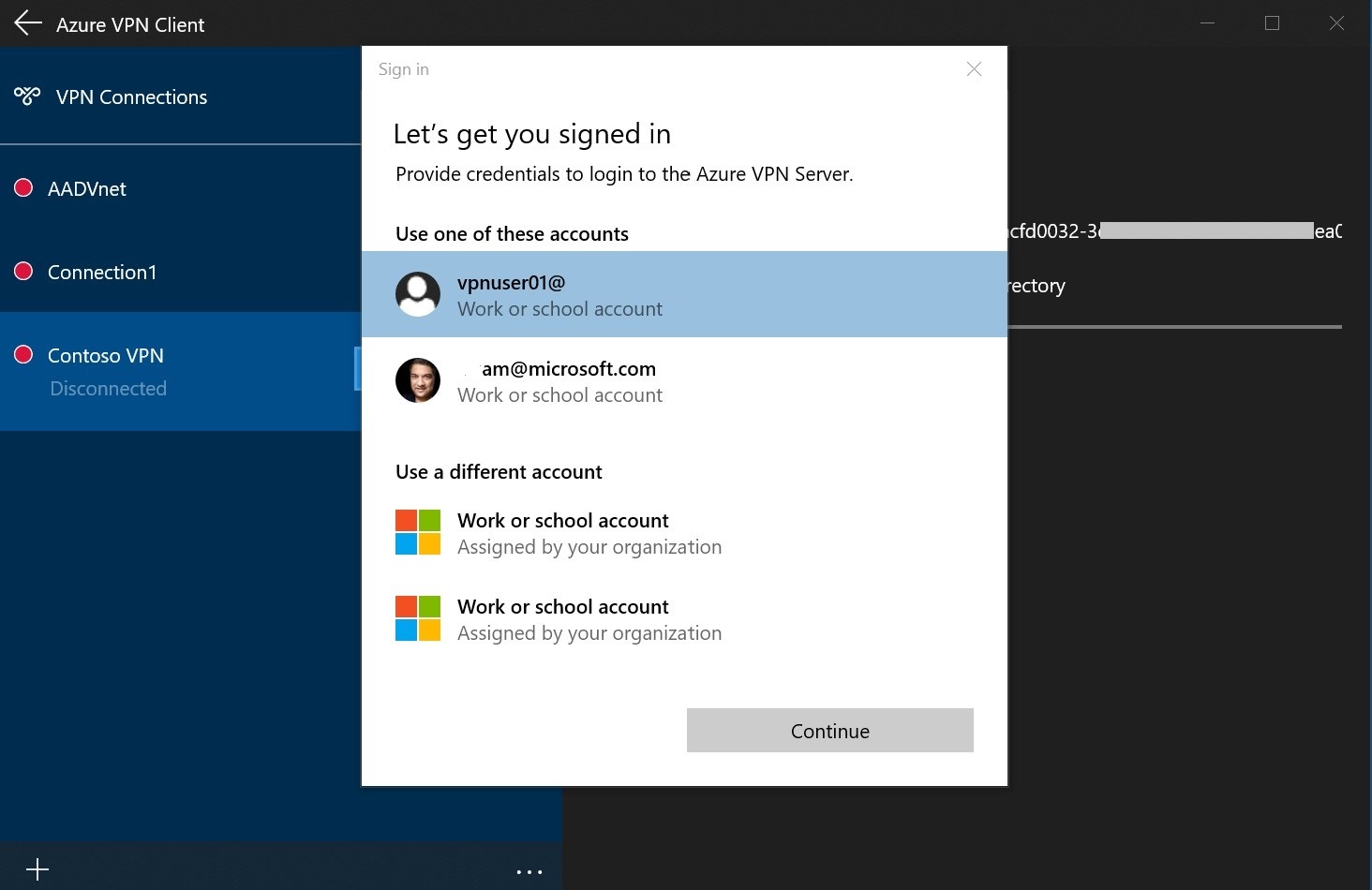

使用凭据登录。

查看诊断结果。

10. 查看您的虚拟 WAN

导航到虚拟 WAN。

在“概述”页上,地图上的每个点都表示一个中心。

在“中心和连接”部分中,可以查看中心状态、站点、区域、VPN 连接状态以及传入和传出字节。

清理资源

不再需要这些资源时,可以使用 Remove-AzResourceGroup 删除资源组及其包含的所有资源。 将“myResourceGroup”替换为资源组的名称,并运行以下 PowerShell 命令:

Remove-AzResourceGroup -Name myResourceGroup -Force

后续步骤

若要了解有关虚拟 WAN 的详细信息,请参阅 “虚拟 WAN 概述 ”页。