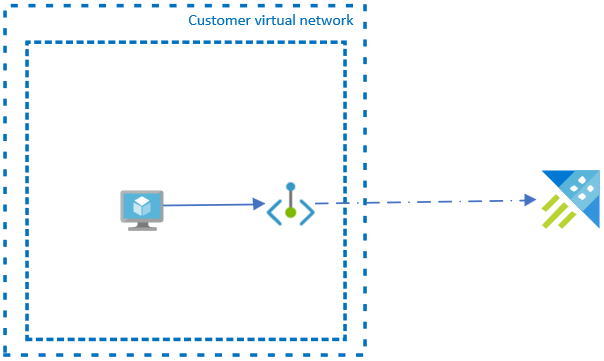

使用群集 的专用终结点 让 虚拟网络 上的客户端通过 专用链接安全地访问数据。 专用终结点使用虚拟网络地址空间中的专用 IP 地址安全地连接到群集。 客户端在虚拟网络与群集中传输的网络流量会通过虚拟网络及Microsoft主干网络上的专用链接进行传递,从而避免暴露在公共互联网中。

群集的专用终结点使您能够:

- 通过将防火墙设置为阻止公共终结点上的所有连接来保护群集。

- 通过阻止数据外泄来提高虚拟网络安全性。

- 通过 VPN 网关 或具有专用对等连接的 ExpressRoute 从本地网络环境安全地连接到群集。

概述

专用终结点是虚拟网络中的 Azure 服务的特殊网络接口。 它从虚拟网络的 IP 地址范围中分配 IP 地址。 为群集创建专用终结点可提供虚拟网络上的客户端与群集之间的安全连接。 专用终结点和群集使用安全专用链接进行连接。

虚拟网络中的应用程序通过专用终结点连接到群集。 连接字符串和授权机制与用于连接到公共终结点的连接字符串和授权机制相同。

在虚拟网络中为群集创建专用终结点会向群集所有者发送同意请求以供审批。 如果请求创建专用终结点的用户也是群集的所有者,此请求会自动获得批准。 群集所有者可以在 Azure 门户中的“专用终结点”下管理群集的同意请求和专用终结点。

通过将群集防火墙配置为默认拒绝通过其公共终结点进行访问,保护群集仅接受来自虚拟网络的连接。 无需防火墙规则来允许来自某个具有专用终结点的虚拟网络的流量,因为群集防火墙只控制公共终结点的访问。 相反,专用终结点则是依赖于“同意流”来授予子网对群集的访问权限。

规划虚拟网络中子网的大小

部署子网后,无法更改托管群集专用终结点的子网的大小。 专用终结点使用虚拟网络中的多个 IP 地址。 在极端情况下,如大规模数据摄取,专用终结点使用的 IP 地址数可能会增加。 增加的原因是由于引入群集所需的临时存储帐户数量增加,而这些帐户需要作为准备帐户。 如果此方案适用于你的环境,请在确定子网大小时加以考虑。

注意

负责横向扩展暂时性存储帐户的相关引入方案是从本地文件引入和从 Blob 异步引入。

使用以下信息可帮助确定专用终结点所需 IP 地址的总数:

| 用途 | IP 地址数 |

|---|---|

| 引擎服务 | 1 |

| 数据管理服务 | 1 |

| 暂时性存储帐户 | 6 |

| Azure 保留地址 | 5 |

| 总计 | 13 |

注意

子网的绝对最小大小为 /28 (14 个可用 IP 地址)。 如果计划为大规模数据引入工作负荷创建 Azure 数据探查器群集,请使用 /24 netmask 以确保安全。

如果已创建的子网过小,可以删除子网,重新创建一个地址范围更大的子网。 重新创建子网后,为群集创建新的专用终结点。

连接到专用终结点

使用专用终结点的虚拟网络上的客户端应该为群集使用与连接到公共终结点的客户端相同的连接字符串。 DNS 解析会通过专用链接自动将连接从虚拟网络路由到群集。

重要

使用与连接到公共终结点相同的连接字符串通过专用终结点连接到群集。 请勿使用其专用链接子域 URL 连接到群集。

默认情况下,Azure 数据资源管理器会创建一个附加到虚拟网络的专用 DNS 区域,带有专用终结点的必要更新。 但是,如果使用自己的 DNS 服务器,则可能需要对 DNS 配置进行其他更改。

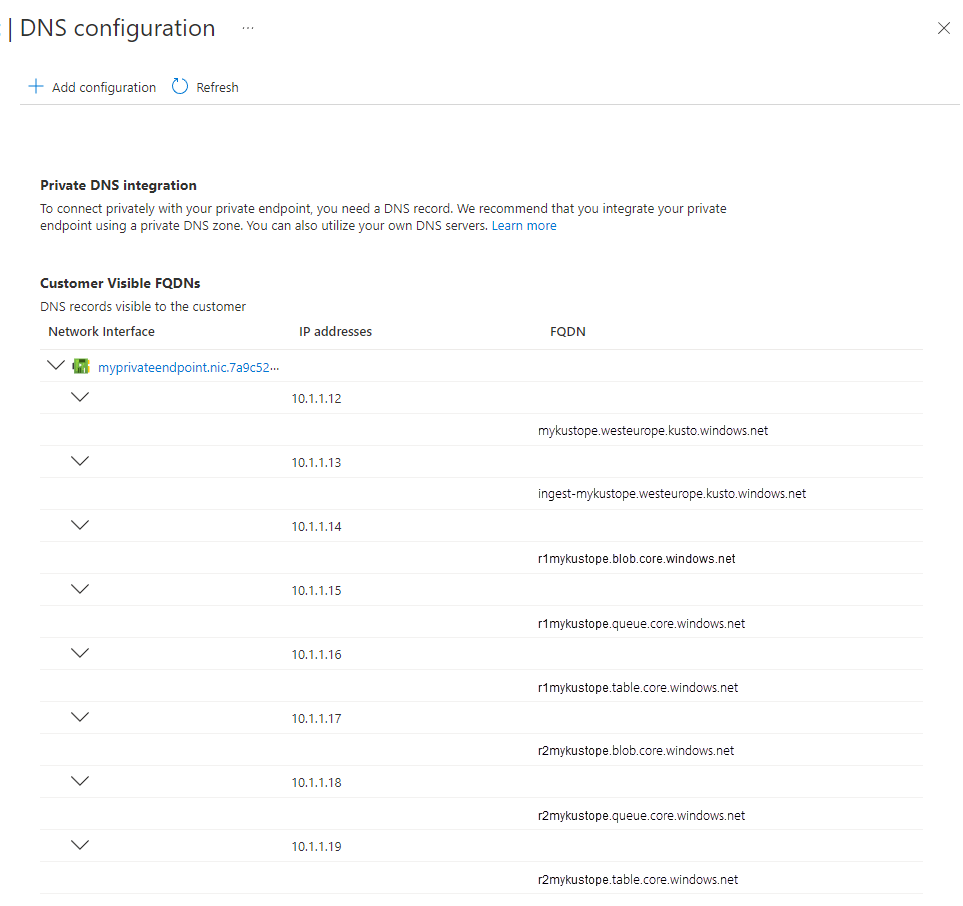

在专用终结点部署过程中,Azure 数据资源管理器会创建多个客户可见的 FQDN。 除查询和数据导入的 FQDN 外,它还包括多个 blob/表/队列终结点的 FQDN(用于导入场景)。

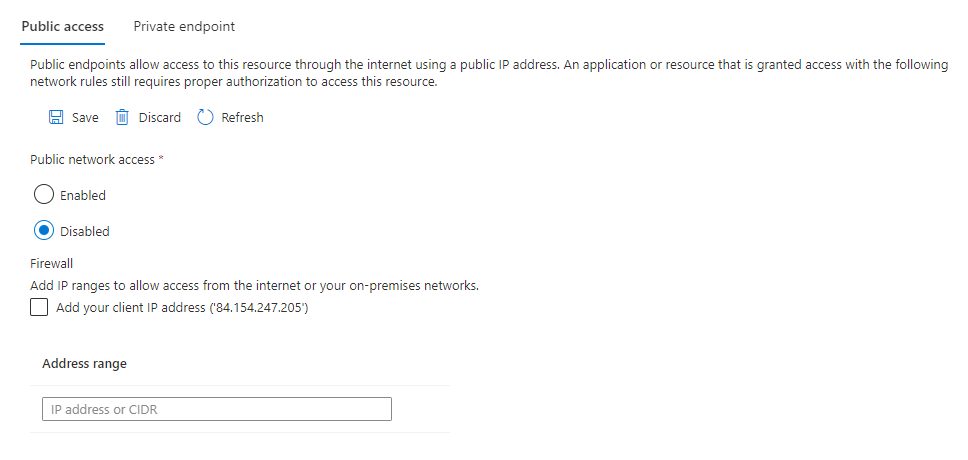

禁用公共访问

为了提高安全性,还可以在 Azure 门户中禁用对群集的公共访问。

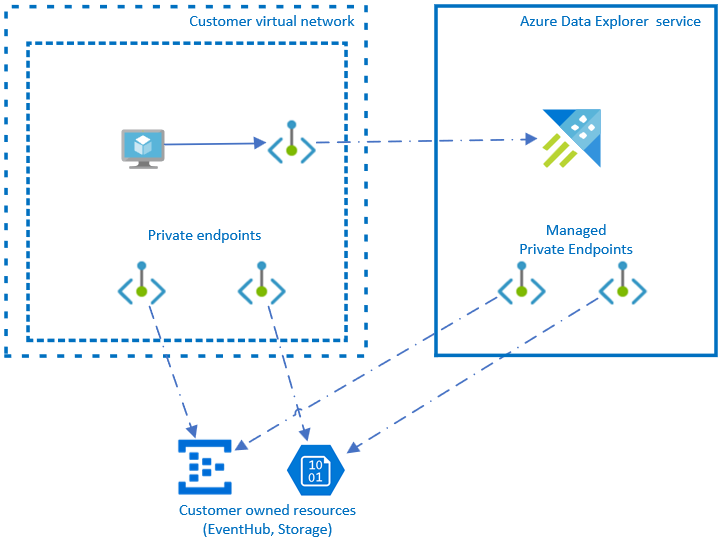

托管专用终结点

可以使用托管专用终结点来使群集能够通过其专用终结点安全地访问与引入或查询相关的服务。 然后,Azure 数据资源管理器群集可以通过专用 IP 地址访问资源。

注意

建议使用托管身份连接到 Azure 存储 和 Azure 事件中心 ,而不是托管专用终结点。 若要使用托管标识进行连接,请将 Azure 存储或事件中心资源配置为将 Azure 数据资源管理器识别为受信任的服务。 然后,使用 托管标识 为受信任的 Azure 服务创建网络规则例外来授予访问权限。'''

支持的服务

Azure 数据资源管理器支持为以下服务创建托管专用终结点:

限制

已注入虚拟网络的 Azure 数据资源管理器群集不支持专用终结点。

对成本的影响

专用终结点或托管专用终结点是产生额外费用的资源。 成本因所选解决方案体系结构而异。 有关详细信息,请参阅 Azure 专用链接定价。