Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Web PubSub 服务支持 Microsoft Entra ID,通过 Microsoft Entra 应用程序来授权请求。

本文介绍如何设置资源和代码,以使用 Microsoft Entra 应用程序对资源的请求进行身份验证。

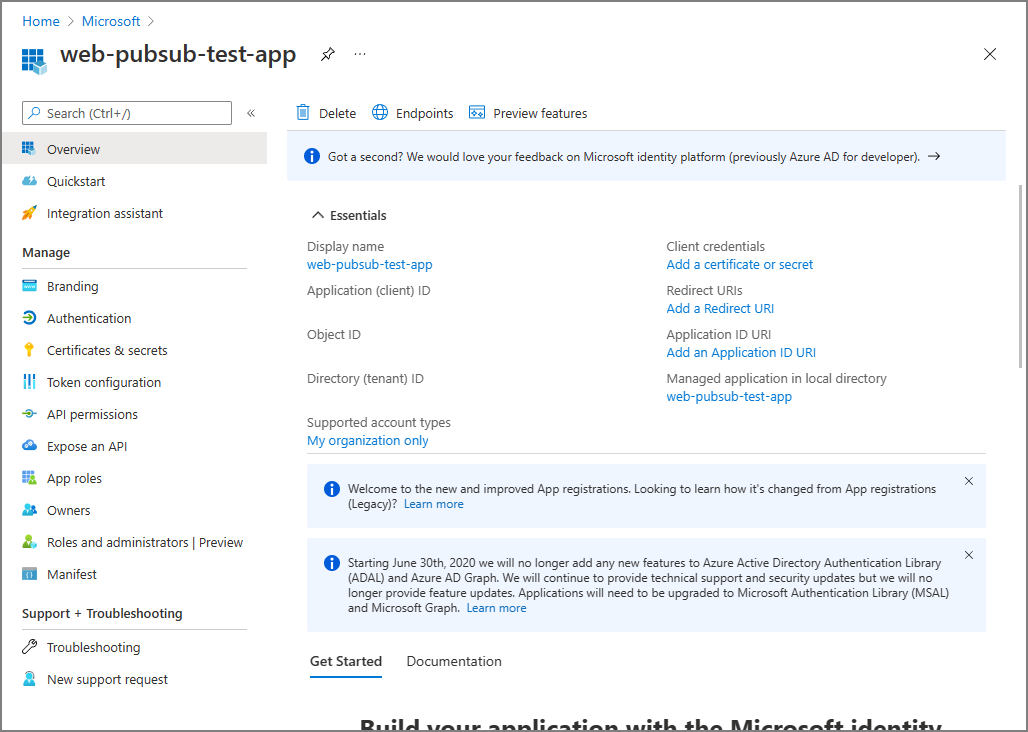

在 Microsoft Entra ID 中注册应用程序

第一步是在 Microsoft Entra ID 中注册应用程序:

注册应用程序后,在应用程序的概述页上找到应用程序的“应用程序(客户端) ID”和“目录(租户) ID”值。 这些 GUID 在以下步骤中很实用。

添加凭据

注册应用后,可以将 证书、客户端机密(字符串)或联合标识凭据 作为凭据添加到机密客户端应用注册。 凭据允许应用程序以自身身份进行身份验证,无需在运行时与用户交互,并由访问 Web API 的机密客户端应用程序使用。

在 Azure 门户中添加角色分配

本部分介绍如何为 Web PubSub 资源的服务主体或托管标识分配 Web PubSub Service Owner 角色。

有关详细步骤,请参阅使用 Azure 门户分配 Azure 角色。

注意

角色可以分配给任何作用域,包括管理组、订阅、资源组或单个资源。 若要了解有关范围的详细信息,请参阅 了解 Azure RBAC 的范围。

在 Azure 门户中转到你的 Web PubSub 资源。

在边栏中选择 访问控制(IAM )。

选择“添加”“添加角色分配”。

在“ 角色 ”选项卡上,选择 “Web PubSub 服务所有者 ”或其他 Web PubSub 内置角色取决于你的方案。

角色 DESCRIPTION 用例 Web PubSub 服务所有者 对数据平面 API(包括读/写 REST API 和身份验证 API)的完全访问权限。 最常用于生成处理协商请求和客户端事件的上游服务器。 Web PubSub 服务读取器 对数据平面 API 的只读访问权限。 在编写调用只读 REST API 的监视工具时使用它。 选择“下一步”。

对于 Microsoft Entra 应用程序。

- 在

Assign access到行中,选择“用户、组或服务主体”。 - 在

Members行中,单击select members,然后选择弹出窗口中的身份。

- 在

适用于 Azure 资源的托管标识。

- 在

Assign access到行中,选择“托管标识”。 - 在行中

Members,单击select members,然后在弹出窗口中选择应用程序。

- 在

选择“下一步”。

查看分配,然后单击“ 查看 + 分配 ”以确认角色分配。

重要

新添加的角色分配可能需要最多 30 分钟来进行传播。

若要详细了解如何分配和管理 Azure 角色,请参阅以下文章:

- 使用 Azure 门户分配 Azure 角色

- 使用 REST API 分配 Azure 角色

- 使用 Azure PowerShell 分配 Azure 角色

- 使用 Azure CLI 分配 Azure 角色

- 使用 Azure 资源管理器模板分配 Azure 角色

具有 Microsoft Entra 授权的代码示例

查看我们的示例,演示如何在正式支持的编程语言中使用 Microsoft Entra 授权。