Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

为了将 Microsoft Defender for Cloud 安全警报流式传输到 IBM QRadar 和 Splunk,你必须在 Azure 中设置资源,例如事件中心和 Microsoft Entra ID。 下面说明了如何在 Azure 门户中配置这些资源,但你也可以使用 PowerShell 脚本对其进行配置。 在配置 Azure 资源以将警报导出到 QRadar 和 Splunk 之前,请务必查看将警报流式传输到 QRadar 和 Splunk。

若要在 Azure 门户中为 QRadar 和 Splunk 配置 Azure 资源,请执行以下操作:

步骤 1:创建具有发送权限的事件中心命名空间和事件中心

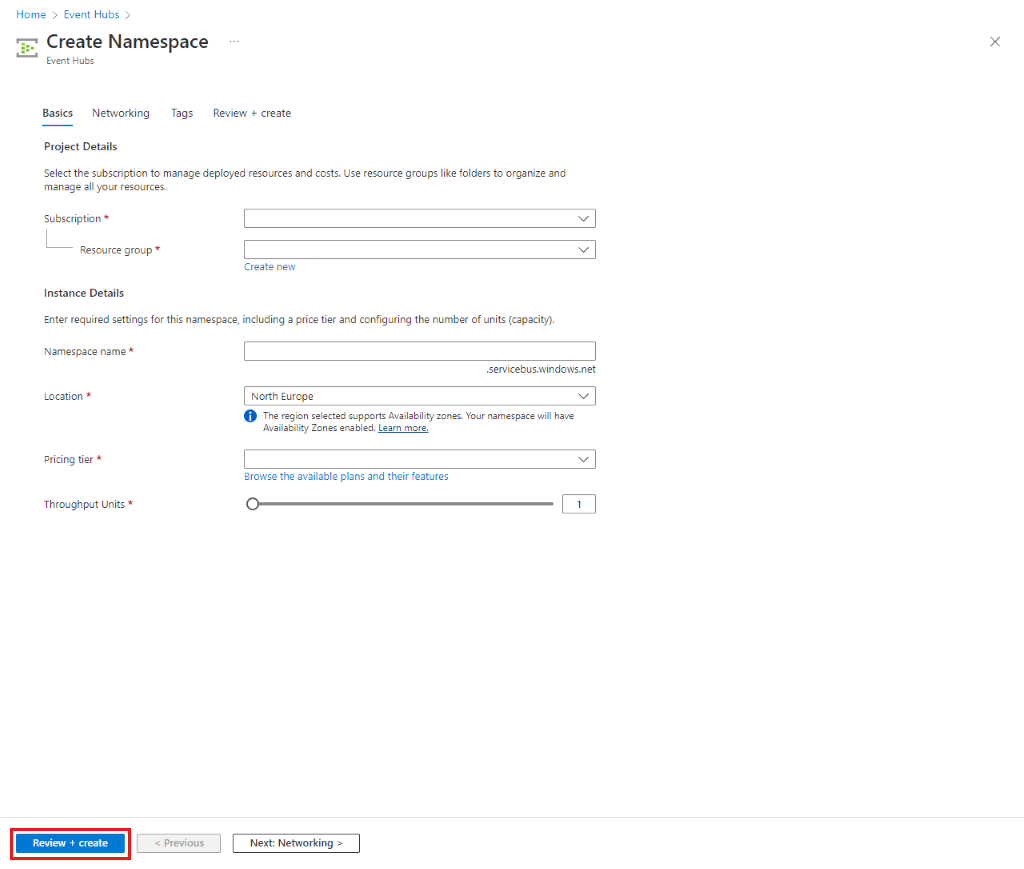

在事件中心服务中,创建事件中心命名空间:

- 选择“创建”。

- 输入命名空间的详细信息,选择“查看 + 创建”,然后选择“创建”。

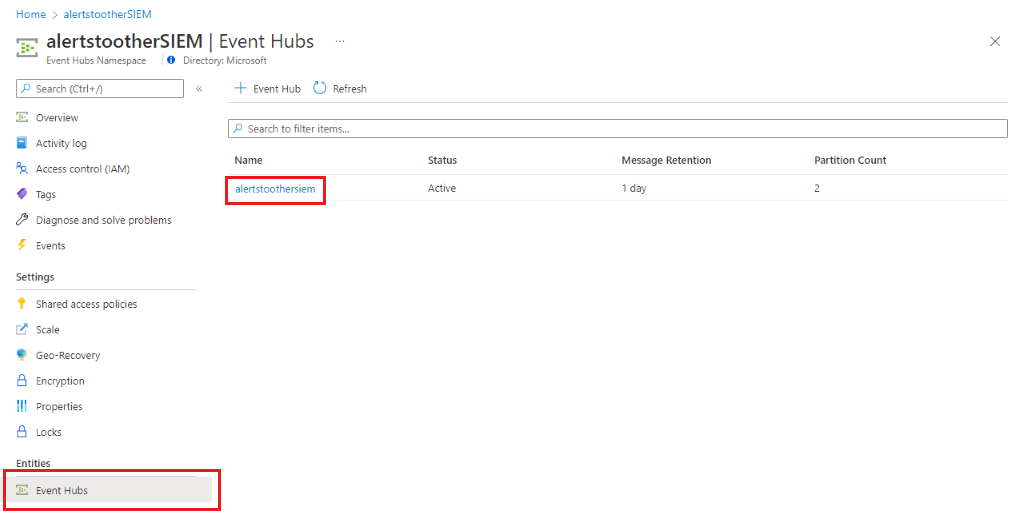

创建事件中心:

- 在创建的命名空间中,选择“+ 事件中心”。

- 输入事件中心的详细信息,选择“查看 + 创建”,然后选择“创建”。

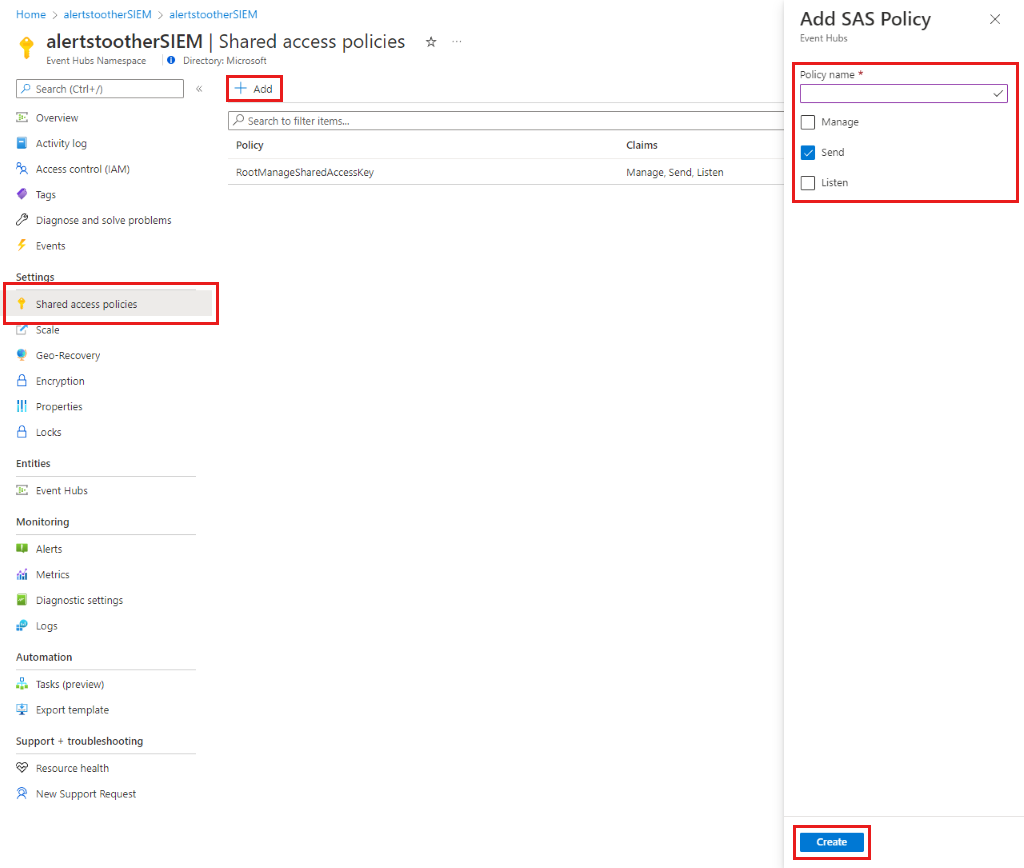

创建共享访问策略。

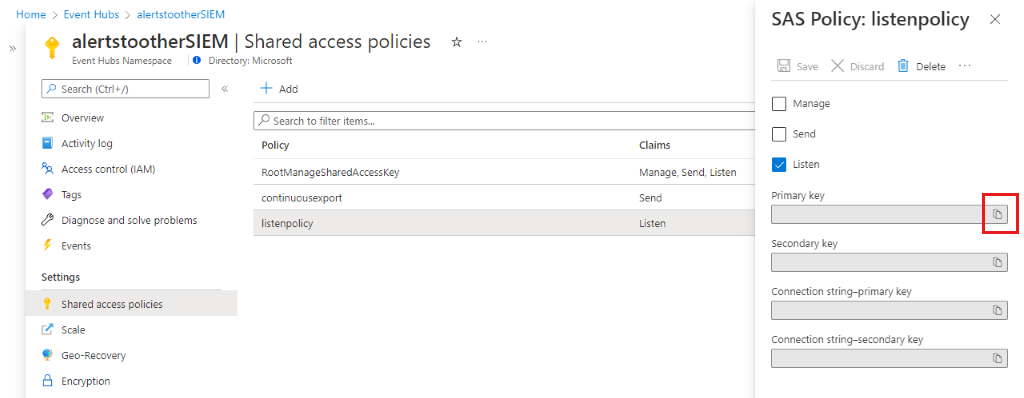

步骤 2:流式传输到 QRadar SIEM - 创建侦听策略

步骤 3:创建使用者组,然后复制并保存要在 SIEM 平台中使用的名称

步骤 4:为警报范围启用连续导出

在 Azure 搜索框中,搜索“策略”并转到策略。

在“策略”菜单中,选择“定义”。

搜索“部署导出”并选择“部署 Microsoft Defender for Cloud 数据的‘导出到事件中心’”这一内置策略。

选择“分配”。

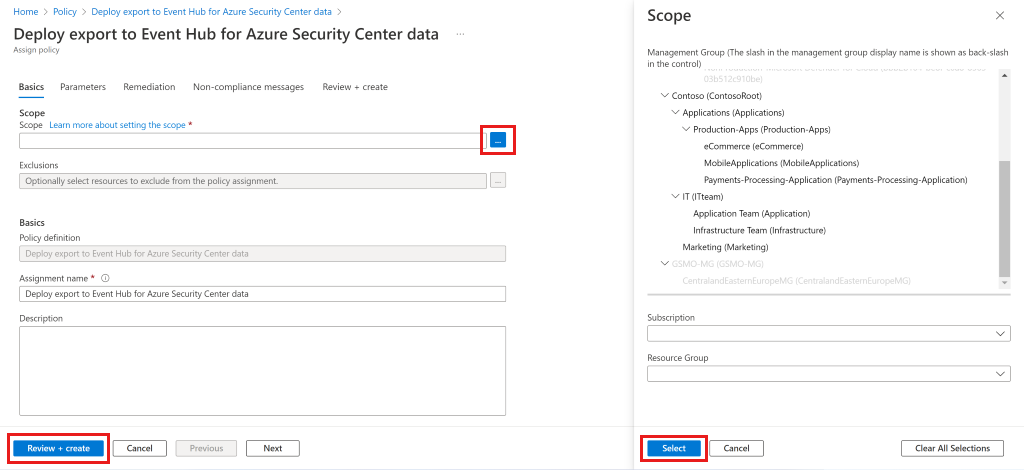

定义基本策略选项:

- 在“范围”中,选择 ... 以选择要应用策略的范围。

- 在范围中找到根管理组(针对租户范围)、管理组、订阅或资源组,然后选择“选择”。

- 若要选择租户根管理组级别,需要对租户级别具有权限。

- (可选)在“排除项”中,可以定义要从导出中排除的特定订阅。

- 输入分配名称。

- 确保启用策略实施。

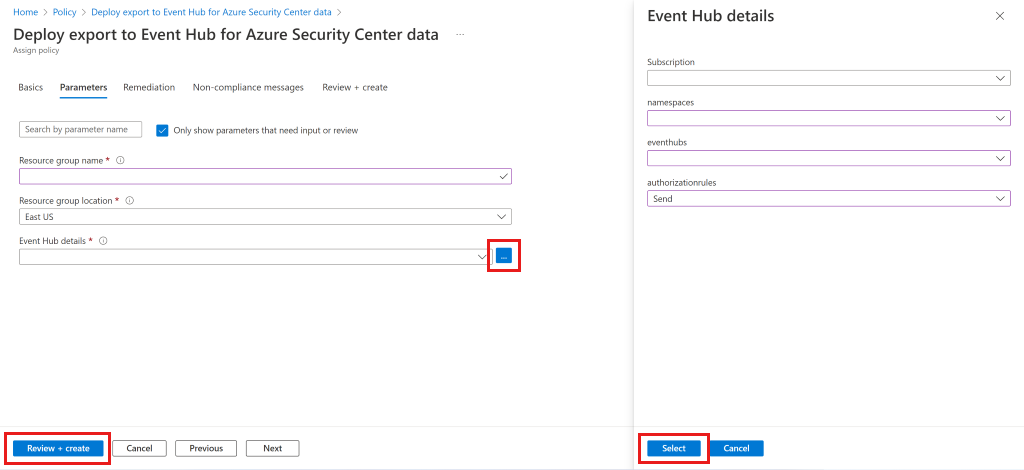

在策略参数中:

- 输入保存自动化资源的资源组。

- 选择资源组位置。

- 选择“事件中心详细信息”旁的“...”,并输入事件中心的详细信息,包括:

- 订阅。

- 创建的事件中心命名空间。

- 你创建的事件中心。

- 在“authorizationrules”中,选择为发送警报而创建的共享访问策略。

依次选择“查看并创建”、“创建”,完成定义连续导出到事件中心的过程。

- 请注意,在租户(根管理组级别)上激活连续导出策略时,它会自动在此租户下创建的任何新订阅上流式传输警报。

步骤 5:将警报流式传输到 QRadar SIEM - 创建存储帐户

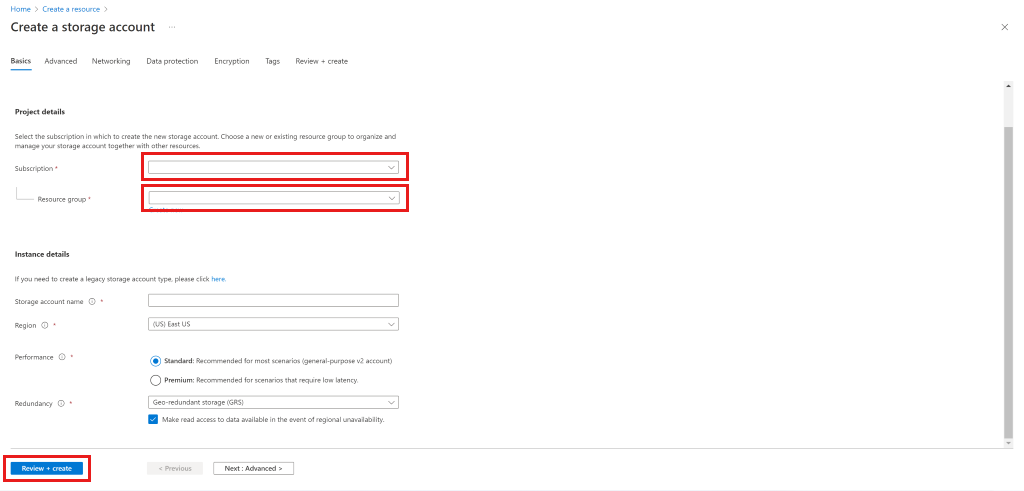

转到 Azure 门户,选择“创建资源”,然后选择“存储帐户”。 如果未显示该选项,请搜索“存储帐户”。

选择“创建”。

输入存储帐户的详细信息,选择“查看并创建”,然后选择“创建”。

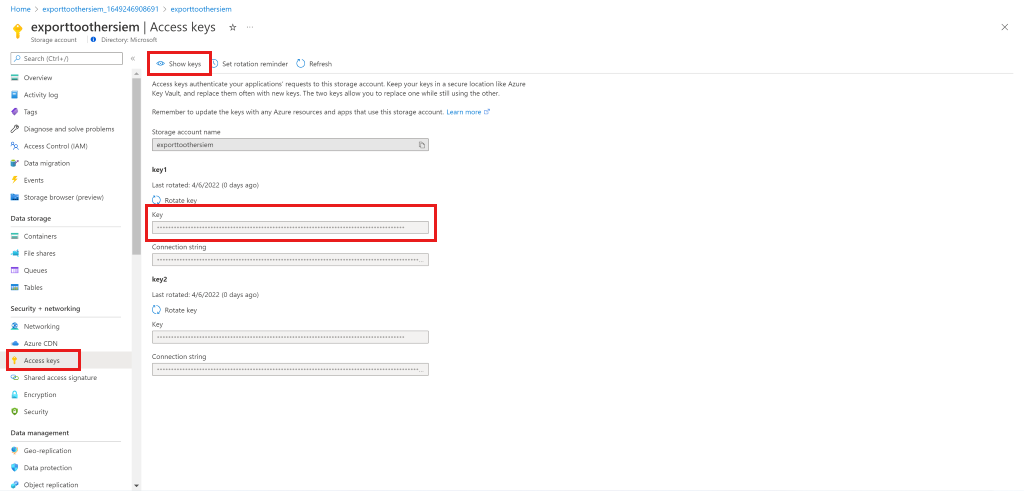

创建存储帐户并转到资源后,在菜单中选择“访问密钥”。

选择“显示密钥”以查看密钥,并复制密钥 1 的连接字符串。

步骤 6:对于将警报流式传输到 Splunk SIEM - 创建 Microsoft Entra 应用程序

在菜单搜索框中,搜索“Microsoft Entra ID”,然后转到 Microsoft Entra ID。

转到 Azure 门户,选择“创建资源”,然后选择“Microsoft Entra ID”。 如果未显示该选项,请搜索“active directory”。

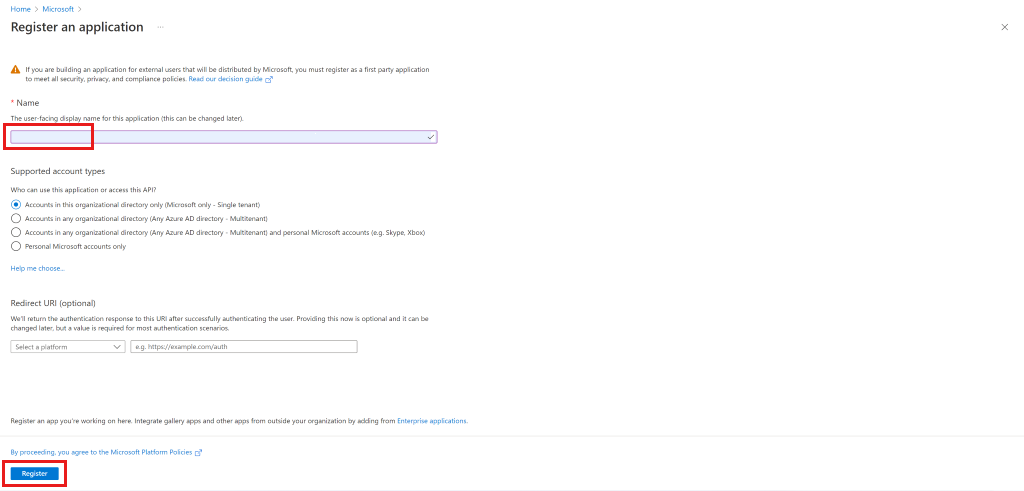

在菜单中,选择“应用注册”。

选择“新注册”。

输入应用程序的唯一名称并选择“注册”。

复制到剪贴板并保存“应用程序(客户端) ID”和“目录(租户) ID”。

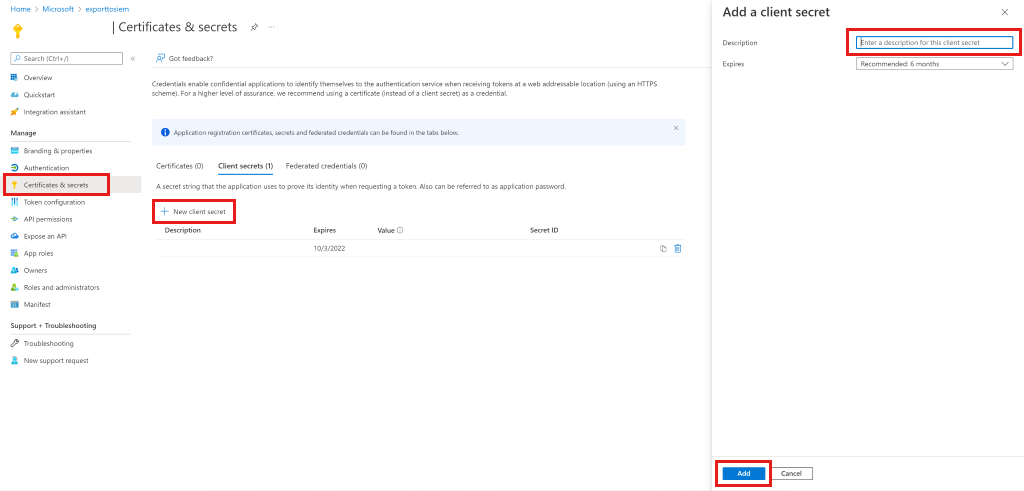

为应用程序创建客户端密码:

- 在菜单中,转到“证书和机密”。

- 为应用程序创建密码,以便在请求令牌时证明其身份:

- 选择“新建客户端机密”。

- 输入简短说明,选择密码的过期时间,然后选择“添加”。

创建密码后,复制密码 ID 并将其与应用程序 ID 和目录(租户)ID 一起保存以备后用。

步骤 7:对于将警报流式处理到 Splunk SIEM - 允许 Microsoft Entra ID 从事件中心读取

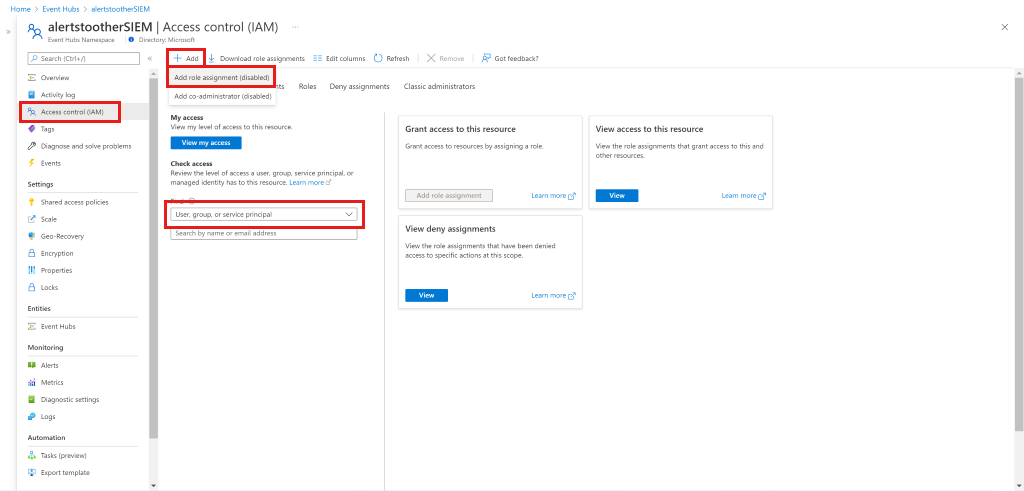

转到创建的事件中心命名空间。

在菜单中,转到“访问控制”。

选择“添加”,然后选择“添加角色分配”。

选择“添加角色分配”。

在“角色”选项卡中,搜索“Azure 事件中心数据接收器”。

选择“下一步”。

选择“选择成员”。

搜索之前创建的 Microsoft Entra 应用程序,然后选择它。

选择“关闭” 。

若要继续设置警报导出,请为正在使用的 SIEM 安装内置连接器。