Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

为了提供文件完整性监视 (FIM),Log Analytics 代理会将数据上传到 Log Analytics 工作区。 FIM 将这些项的当前状态与上次扫描过程中的状态进行比较,如果发生了可疑的修改,FIM 将通知你。

Nota

由于 Log Analytics 代理(也称 MMA)将于 2024 年 8 月停用,因此当前依赖于它的所有 Defender for Servers 功能(包括本页所述的功能)都可以在停用日期之前通过 Microsoft Defender for Endpoint 集成或无代理扫描获得。 有关当前依赖于 Log Analytics 代理的每个功能的路线图详细信息,请参阅此公告。

FIM(文件完整性监视)使用 Azure 更改跟踪解决方案来跟踪和识别环境中发生的更改。 启用 FIM 后,你将拥有“解决方案”类型的“更改跟踪”资源。 如果删除该“更改跟踪”资源,则也会禁用 Defender for Cloud 内的文件完整性监视功能。 FIM 让你可以直接在 Defender for Cloud 中利用更改跟踪。

Nota

文件完整性监视可能会在受监视的 SQL Server 上创建以下帐户:NT Service\HealthService

如果删除该帐户,将自动重新创建该帐户。

| 方面 | 详细信息 |

|---|---|

| 发布状态: | 正式发布版 (GA) |

| 定价: | 需要 Microsoft Defender for Servers。 通过使用 Log Analytics 代理,FIM 将数据上传到 Log Analytics 工作区。 需要根据上传的数据量支付数据费用。 请参阅 Log Analytics 定价了解详细信息。 |

| 所需角色和权限: | 工作区所有者可以启用/禁用 FIM。 读取者可以查看结果。 |

| 云: | 仅在可以使用 Azure 自动化更改跟踪解决方案的区域中受支持。 |

只能通过 Azure 门户中的 Defender for Cloud 页面使用 FIM。 目前无法通过任何 REST API 使用 FIM。

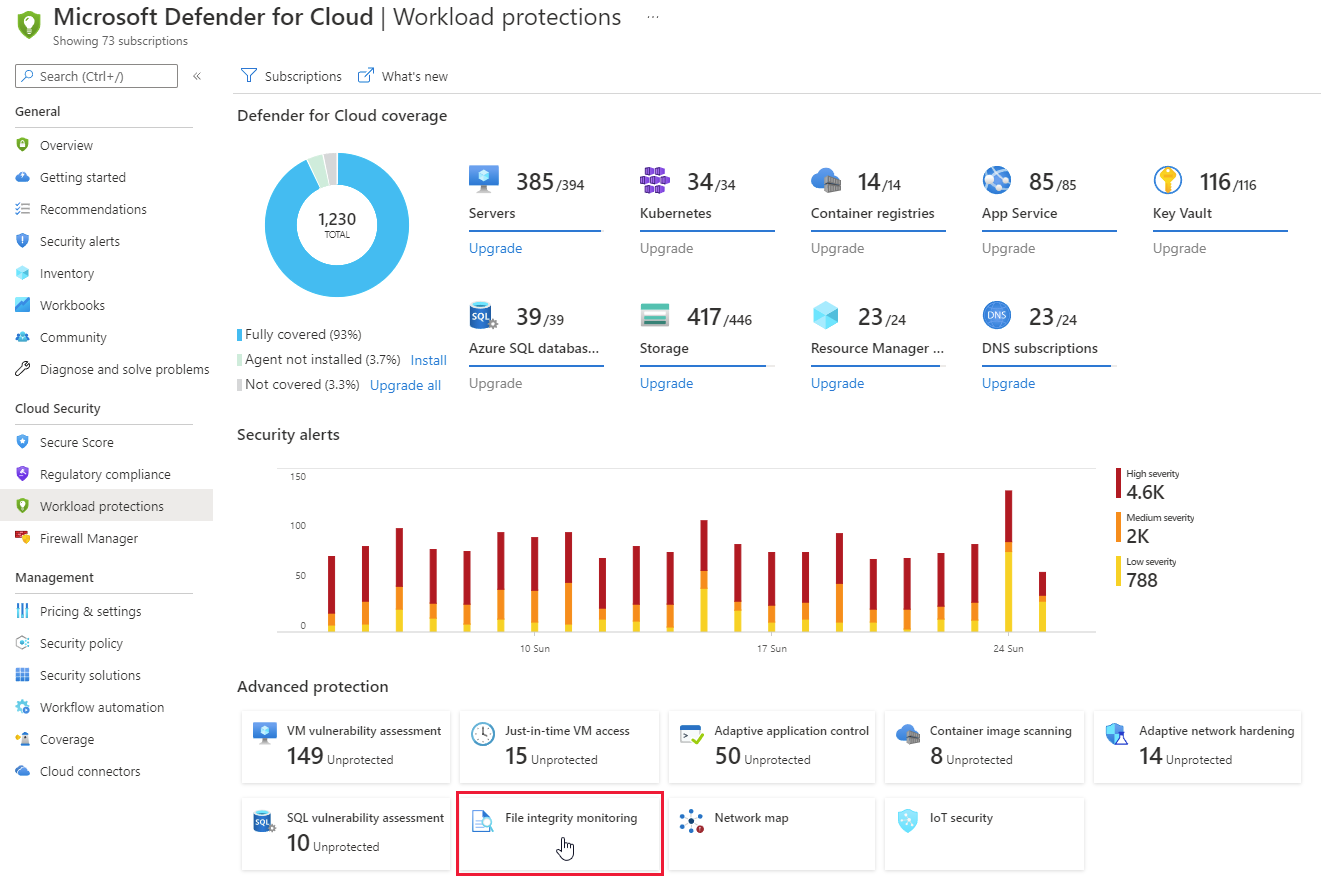

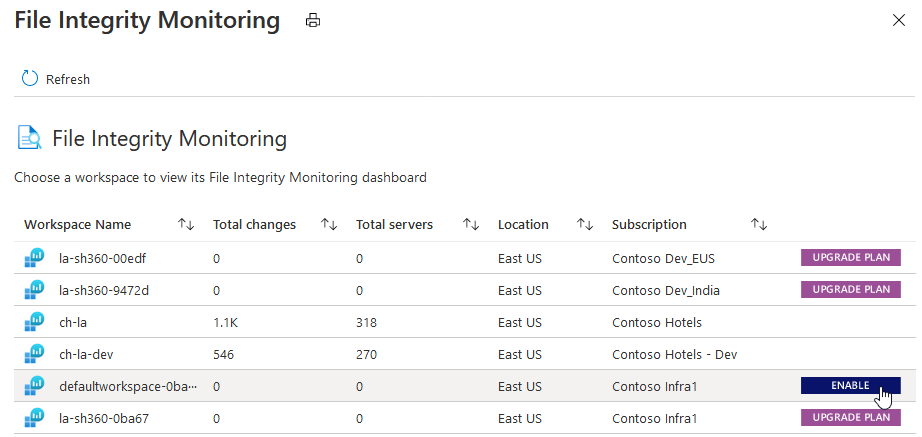

在“工作负载保护”仪表板的“高级保护”区域中,选择“文件完整性监视” 。

为每个工作区提供了以下信息:

- 过去一周发生的更改总数(如果未对该工作区启用 FIM,可能会看到短划线“-”)

- 向工作区报告的计算机和 VM 总数

- 工作区的地理位置

- 工作区所在的 Azure 订阅

使用此页可以:

访问和查看每个工作区的状态与设置

升级工作区以使用增强的安全功能。 此图标表示工作区或订阅不受 Microsoft Defender for Servers 保护。 若要使用 FIM 功能,你的订阅必须受该计划保护。

升级工作区以使用增强的安全功能。 此图标表示工作区或订阅不受 Microsoft Defender for Servers 保护。 若要使用 FIM 功能,你的订阅必须受该计划保护。 对工作区下的所有计算机启用 FIM,并配置 FIM 选项。 此图标表示未对工作区启用 FIM。 如果未显示启用或升级按钮,并且行尾空间是空白的,则表示已对工作区启用 FIM。

对工作区下的所有计算机启用 FIM,并配置 FIM 选项。 此图标表示未对工作区启用 FIM。 如果未显示启用或升级按钮,并且行尾空间是空白的,则表示已对工作区启用 FIM。

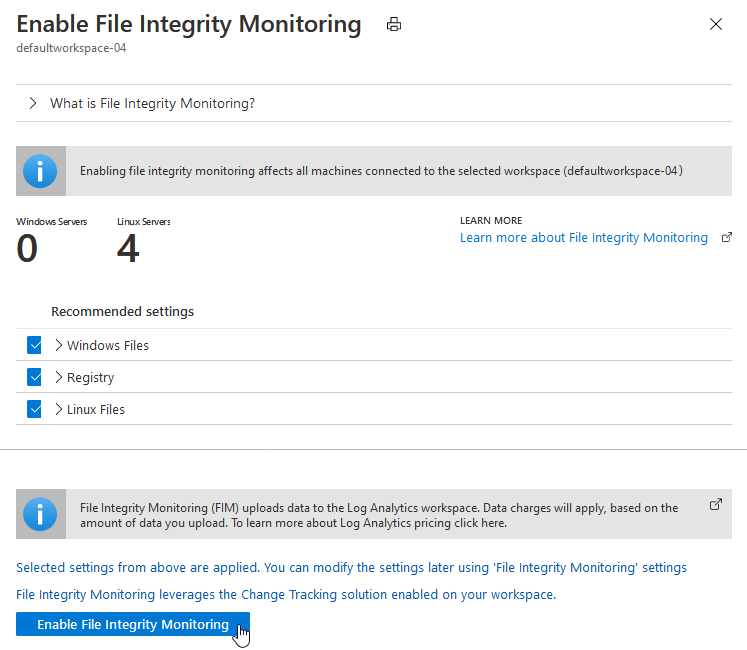

选择“启用”。 此时将显示工作区的详细信息,包括工作区下的 Windows 和 Linux 计算机数目。

此外,还会列出适用于 Windows 和 Linux 的建议设置。 展开“Windows 文件”、“注册表”和“Linux 文件”查看建议项的完整列表。

清除你不想要通过 FIM 监视的任何推荐实体对应的复选框。

选择“应用文件完整性监视”以启用 FIM。

随时可以更改设置。 详细了解如何编辑受监视的实体。

FIM 使用 Azure 更改跟踪解决方案来跟踪和识别环境中发生的更改。 禁用 FIM 会从所选工作区中删除“更改跟踪”解决方案。

若要禁用 FIM:

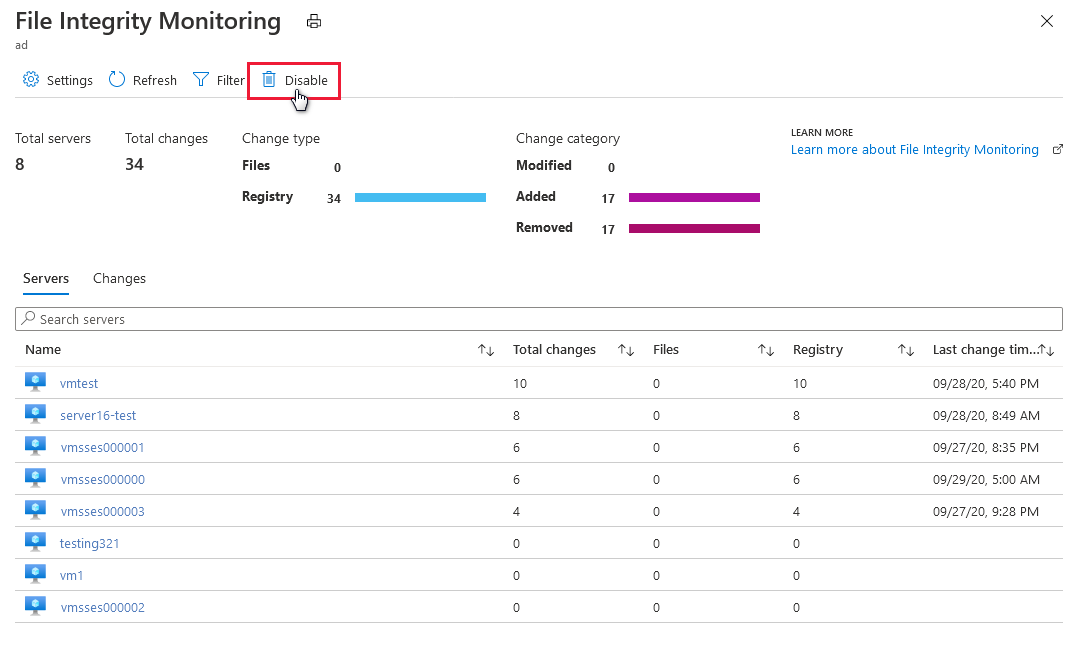

从工作区的“文件完整性监视”仪表板中,选择“禁用”。

选择“删除”。

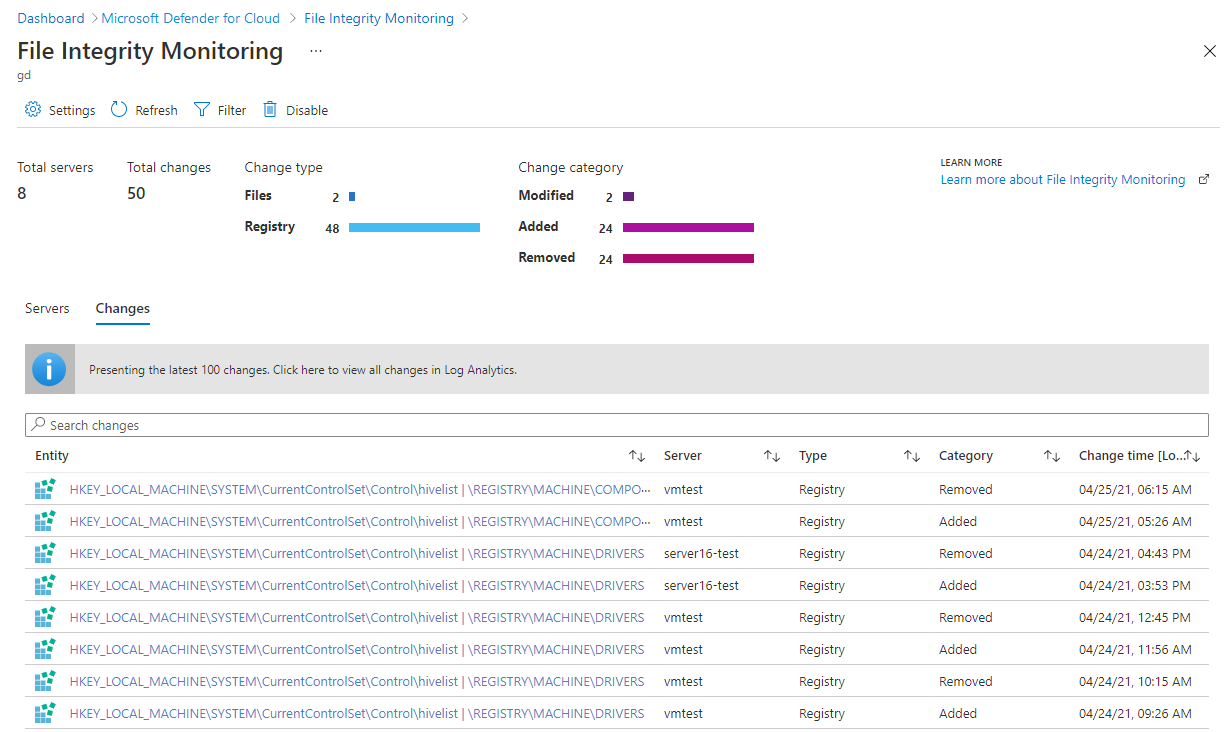

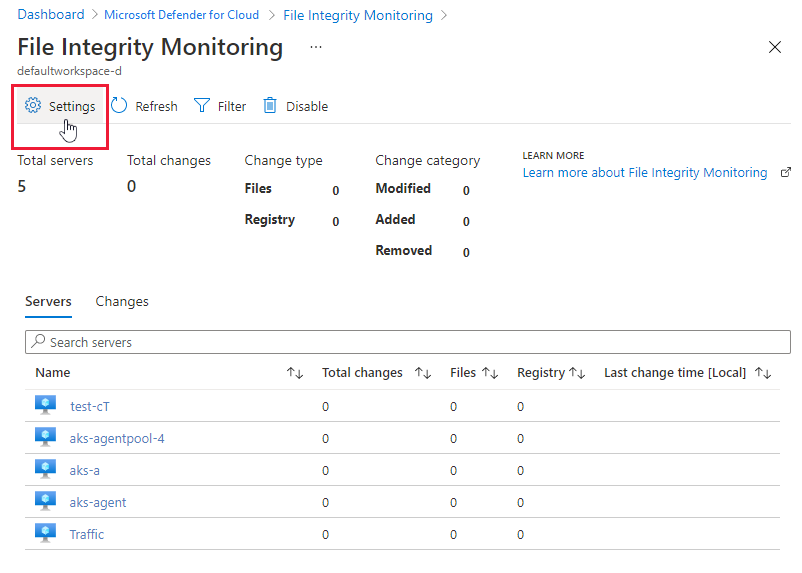

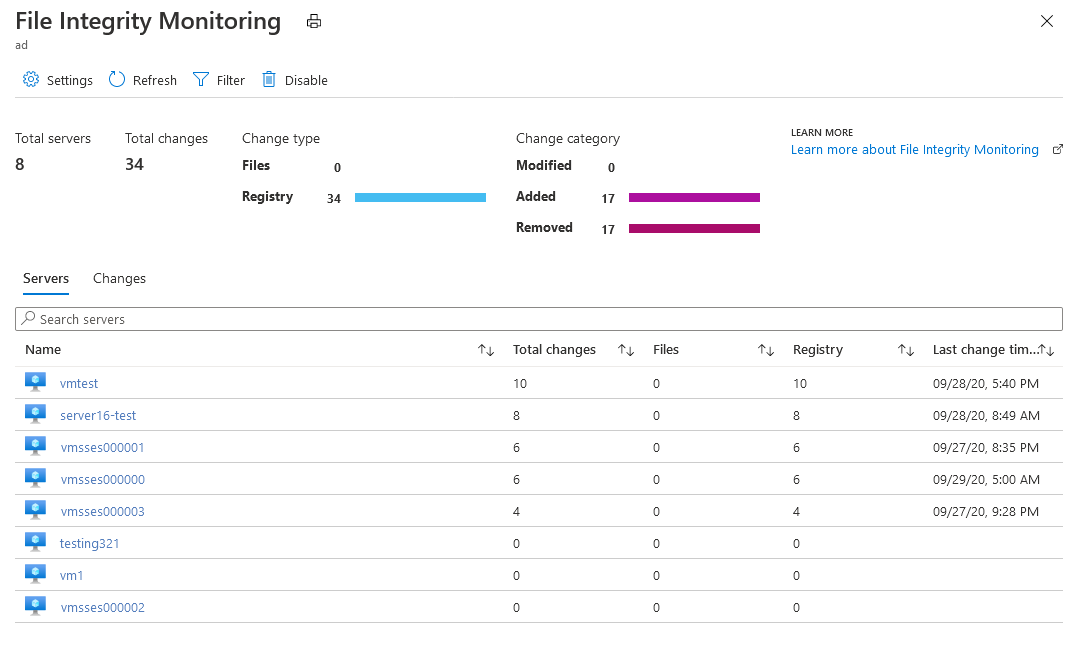

“文件完整性监视”仪表板显示已启用 FIM 的工作区。 对工作区启用 FIM 后或者在“文件完整性监视”窗口中选择已启用 FIM 的工作区时,FIM 仪表板将会打开。

工作区的 FIM 仪表板显示以下详细信息:

- 连接到该工作区的计算机总数

- 所选时间段内发生的更改总数

- 更改类型(文件、注册表)的细分

- 更改类别的(修改、添加、删除)细分

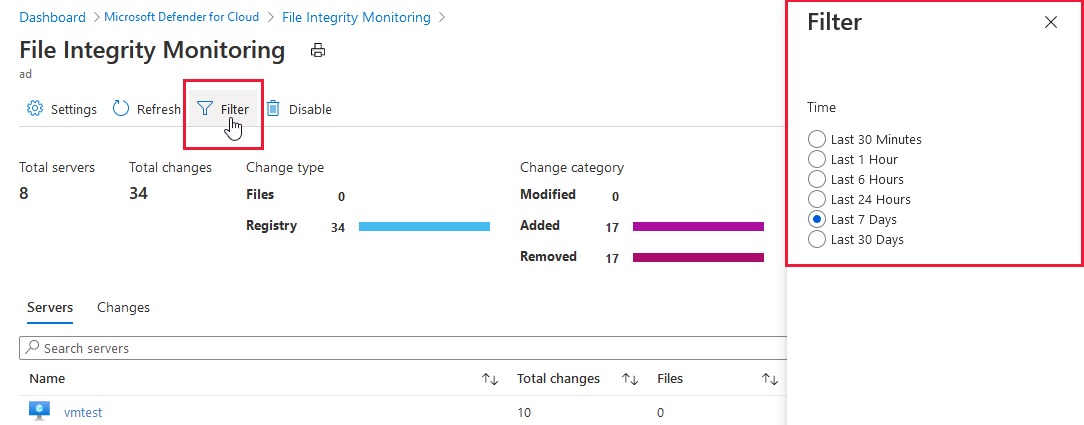

选择仪表板顶部的“筛选器”可以更改所显示的更改的时间段。

“服务器”选项卡列出向此工作区报告的计算机。 对于每台计算机,仪表板将会列出:

- 所选时间段内发生的更改总数

- 更改总数的细分,以文件更改数或注册表更改数的形式列出

选择计算机时,该查询将与结果一起显示,这些结果标识所选时间段内对计算机所进行的更改。 可以展开某项更改以查看其详细信息。

“更改”选项卡(如下所示)列出所选时间段内对该工作区所做的所有更改。 对于更改的每个实体,仪表板将会列出:

- 发生更改的计算机

- 更改类型(注册表或文件)

- 更改类别(修改、添加、删除)。

- 更改日期和时间

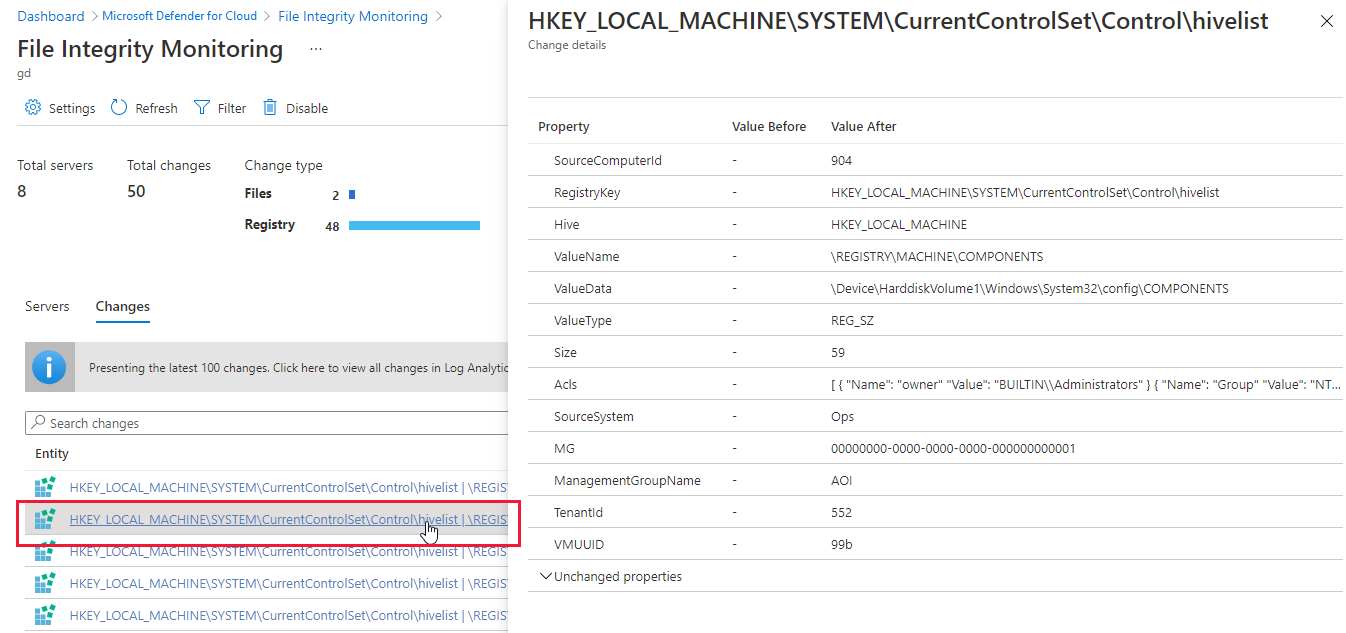

在搜索字段中输入某项更改,或选择“更改”选项卡下列出的某个实体时,“更改详细信息”将会打开。

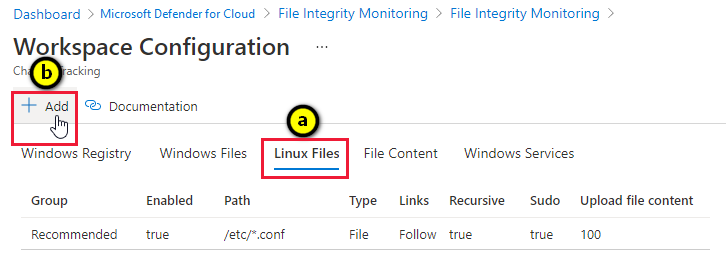

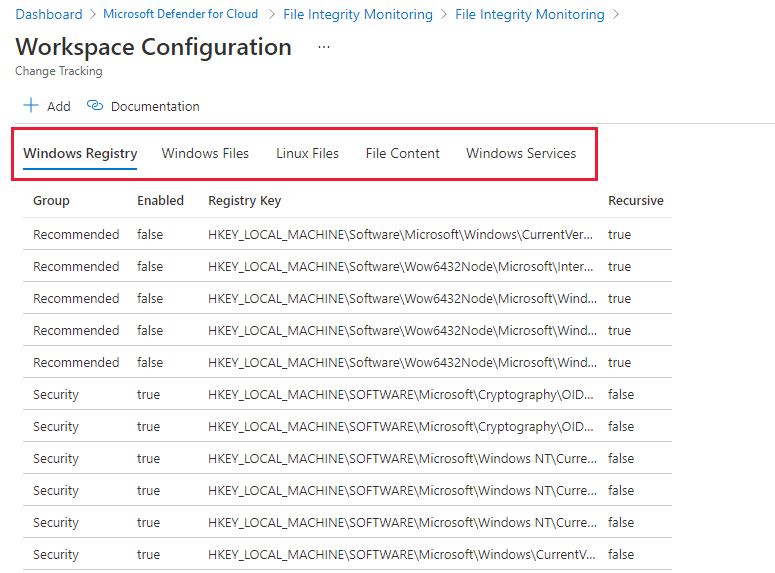

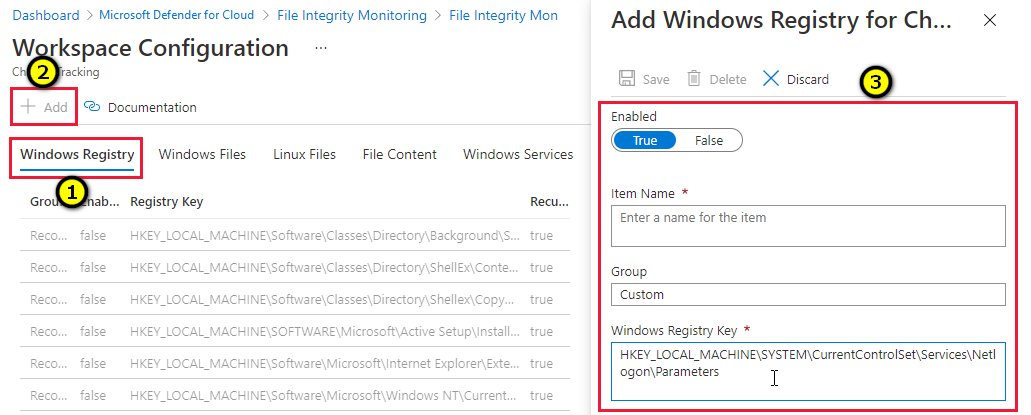

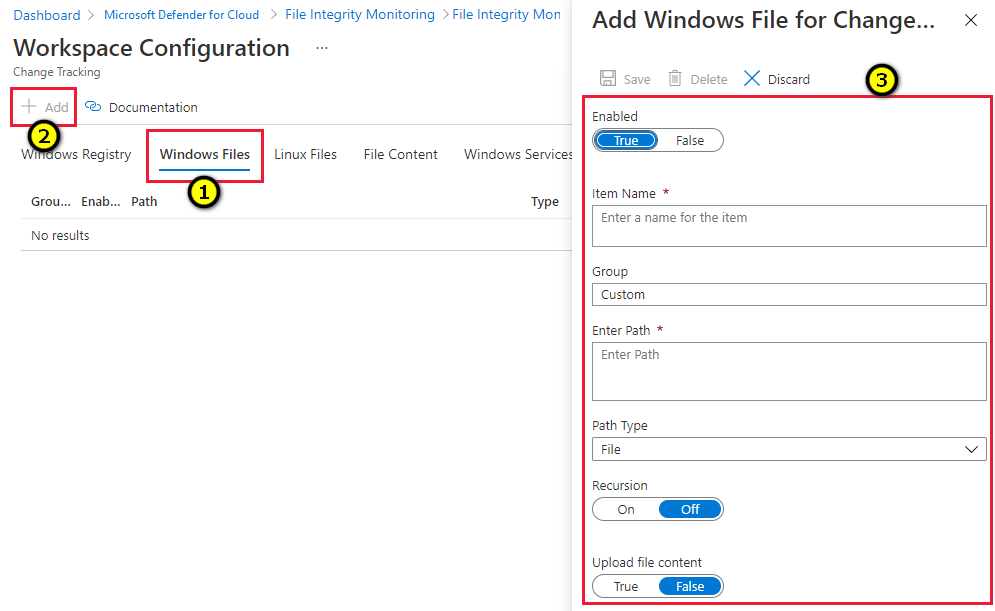

在工作区的“文件完整性监视”仪表板中,从工具栏选择“设置”。

“工作区配置”打开,并显示可监视的各类元素的选项卡:

- Windows 注册表

- Windows 文件

- Linux 文件

- 文件内容

- Windows 服务

每个选项卡列出可在该类别中编辑的实体。 对于列出的每个实体,Defender for Cloud 会指出是已启用 (true) 还是未启用 (false) FIM。 编辑实体来启用或禁用 FIM。

从其中一个选项卡选择一个条目,然后在“编辑更改跟踪”窗格中编辑任意可用字段。 选项包括:

- 启用 (True) 或禁用 (False) 文件完整性监视

- 提供或更改实体名称

- 提供或更改值或路径

- 删除实体

放弃或保存更改。

在工作区的“文件完整性监视”仪表板中,从工具栏选择“设置”。

“工作区配置”随即打开。

在“工作区配置”中:

选择“添加” 。 此时会打开“更改跟踪的添加”。

输入所需信息,然后选择“保存”。

可使用通配符简化跨目录的跟踪。 使用通配符配置文件夹监视时,以下规则适用:

- 跟踪多个文件需要使用通配符。

- 如果使用通配符,则只能在路径的最后一段中使用,例如

C:\folder\file或/etc/*.conf - 如果环境变量包含无效的路径,验证会成功,但运行清单时,该路径将失败。

- 设置路径时,请避免使用

c:\*.*等常规路径,因为这会导致遍历过多文件夹。

当资源中的敏感区域发生更改时,文件完整性监视 (FIM) 会通知你,以便你调查和处理未经授权的活动。 FIM 可监视 Windows 文件、Windows 注册表和 Linux 文件。

FIM 注册表配置单元的默认设置提供了一种简便的方法来监视公共安全区域内的递归更改。 例如,攻击者可能通过在启动或关闭时配置执行,来配置要在 LOCAL_SYSTEM 上下文中执行的脚本。 若要监视此类更改,请启用内置检查。

Nota

递归检查仅适用于建议的安全配置单元,不适用于自定义注册表路径。

FIM 基线首先确定操作系统和支持应用程序的已知良好状态的特征。 在此示例中,我们将重点介绍 Windows Server 2008 及更高版本的密码策略配置。

| 策略名称 | 注册表设置 |

|---|---|

| 域控制器:拒绝计算机帐户密码更改 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| 域成员:对安全通道数据进行数字加密或数字签名(始终) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| 域成员:对安全通道数据进行数字加密(如果可能) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| 域成员:对安全通道数据进行数字签名(如果可能) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| 域成员:禁用计算机帐户密码更改 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| 域成员:计算机帐户密码最长使用期限 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| 域成员:需要强(Windows 2000 或更高版本)会话密钥 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| 网络安全: 限制 NTLM: 此域中的 NTLM 身份验证 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| 网络安全:限制 NTLM:添加此域中的服务器例外 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| 网络安全:限制 NTLM:审核此域中的 NTLM 身份验证 | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Nota

若要详细了解各种操作系统版本支持的注册表设置,请参阅组策略设置参考电子表格。

将 FIM 配置为监视注册表基线:

在“添加 Windows 注册表以跟踪更改”窗口中,选择“Windows 注册表项”文本框。

输入以下注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

在“添加用于更改跟踪的 Windows 文件”窗口的“输入路径”文本框中,输入包含要跟踪的文件的文件夹。在下图的示例中,Contoso Web 应用位于 D:\ 驱动器的 ContosWebApp 文件夹结构中。

通过提供设置类的名称、启用递归并使用通配符 (*) 后缀指定顶级文件夹,来创建自定义 Windows 文件条目。

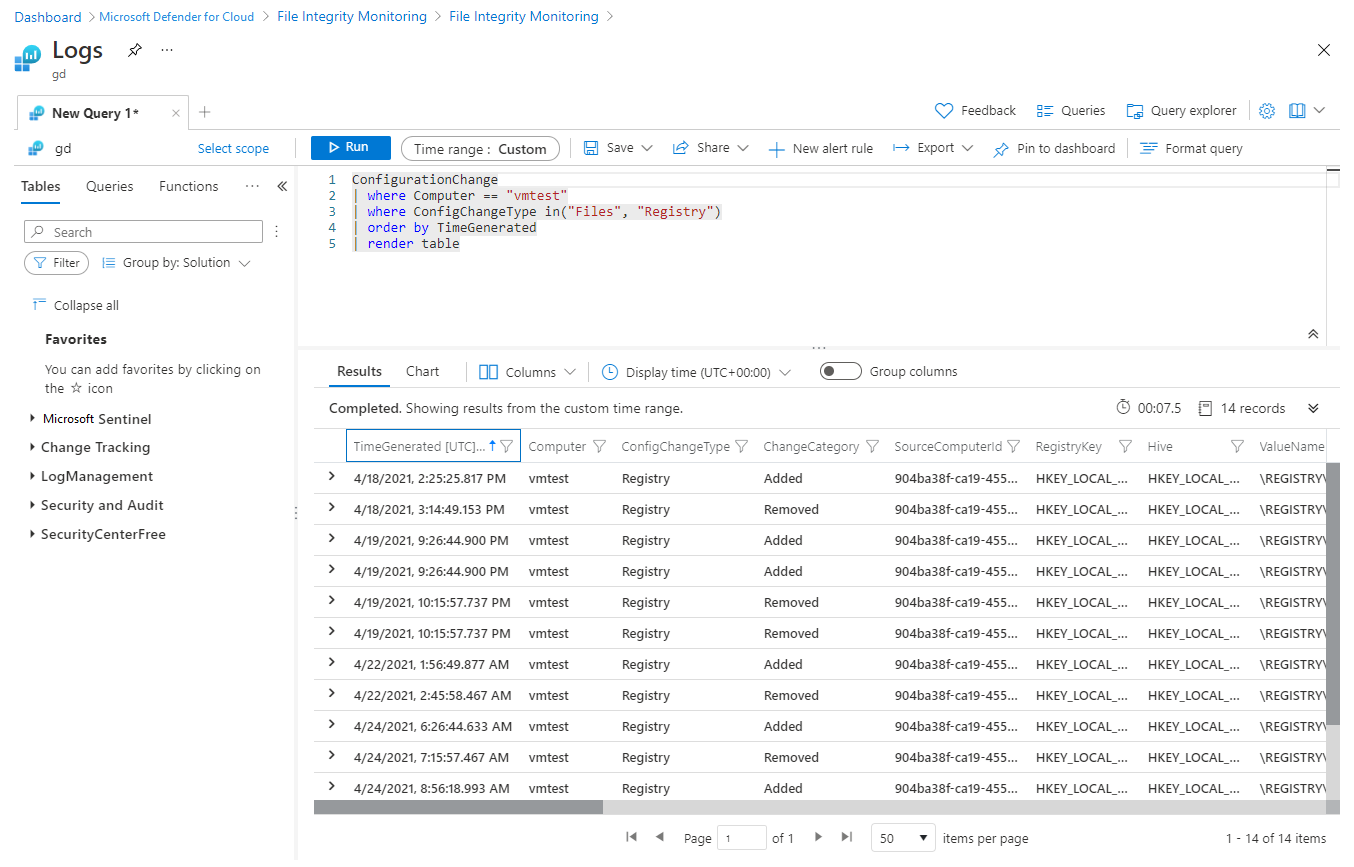

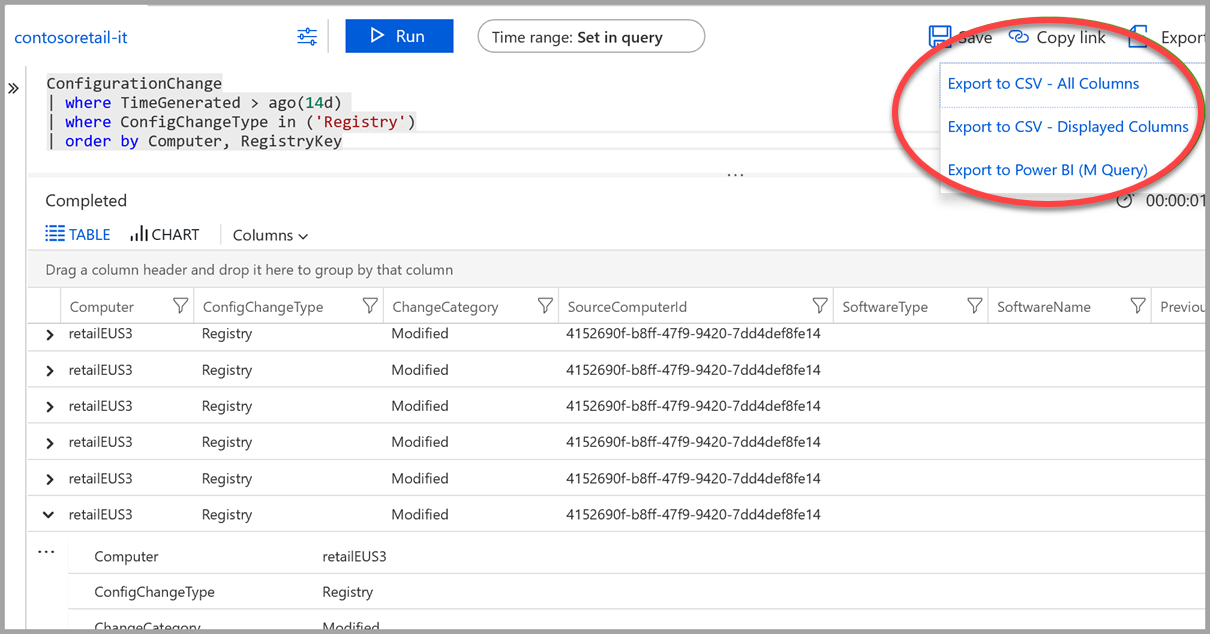

文件完整性监视数据位于 Azure Log Analytics/ConfigurationChange 表集中。

设置时间范围以按资源检索更改摘要。

在下面的示例中,我们将检索过去 14 天内注册表和文件类别中的所有更改:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeType查看注册表更改的详细信息:

- 从 where 子句中删除 Files。

- 删除摘要行,并将其替换为 ordering 子句:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

可以将报告导出到 CSV 进行存档以及/或者导出为 Power BI 报告。

Defender for Cloud 提供以下建议项列表,以根据已知的攻击模式进行监视。

| Linux 文件 | Windows 文件 | Windows 注册表项 (HKLM = HKEY_LOCAL_MACHINE) |

|---|---|---|

| /bin/login | C:\autoexec.bat | HKLM\SOFTWARE\Microsoft\Cryptography\OID\EncodingType 0\CryptSIPDllRemoveSignedDataMsg{C689AAB8-8E78-11D0-8C47-00C04FC295EE} |

| /bin/passwd | C:\boot.ini | HKLM\SOFTWARE\Microsoft\Cryptography\OID\EncodingType 0\CryptSIPDllRemoveSignedDataMsg{603BCC1F-4B59-4E08-B724-D2C6297EF351} |

| /etc/*.conf | C:\config.sys | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\IniFileMapping\SYSTEM.ini\boot |

| /usr/bin | C:\Windows\system.ini | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows |

| /usr/sbin | C:\Windows\win.ini | HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon |

| /bin | C:\Windows\regedit.exe | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders |

| /sbin | C:\Windows\System32\userinit.exe | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell 文件夹 |

| /boot | C:\Windows\explorer.exe | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

| /usr/local/bin | C:\Program Files\Microsoft Security Client\msseces.exe | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce |

| /usr/local/sbin | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx | |

| /opt/bin | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices | |

| /opt/sbin | HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce | |

| /etc/crontab | HKLM\SOFTWARE\WOW6432Node\Microsoft\Cryptography\OID\EncodingType 0\CryptSIPDllRemoveSignedDataMsg{C689AAB8-8E78-11D0-8C47-00C04FC295EE} | |

| /etc/init.d | HKLM\SOFTWARE\WOW6432Node\Microsoft\Cryptography\OID\EncodingType 0\CryptSIPDllRemoveSignedDataMsg{603BCC1F-4B59-4E08-B724-D2C6297EF351} | |

| /etc/cron.hourly | HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\IniFileMapping\system.ini\boot | |

| /etc/cron.daily | HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\Windows | |

| /etc/cron.weekly | HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows NT\CurrentVersion\Winlogon | |

| /etc/cron.monthly | HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders | |

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders | ||

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Run | ||

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnce | ||

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunOnceEx | ||

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunServices | ||

| HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\RunServicesOnce | ||

| HKLM\SYSTEM\CurrentControlSet\Control\hivelist | ||

| HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs | ||

| HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile | ||

| HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\PublicProfile | ||

| HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile |

在以下文章中详细了解 Defender for Cloud:

- 设置安全策略 - 了解如何为 Azure 订阅和资源组配置安全策略。

- 管理安全建议 - 了解建议如何帮助你保护 Azure 资源。

- Azure 安全博客 - 获取最新的 Azure 安全新闻和信息。