Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

使用 Microsoft Entra Privileged Identity Management (PIM),允许 Azure 资源的合格角色成员计划将来日期和时间的激活。 他们还可以在最大值(由管理员配置)内选择特定的激活持续时间。

本文适用于需要在 Privileged Identity Management 中激活其 Azure 资源角色的成员。

Important

激活角色后,Microsoft Entra PIM 暂时为该角色添加活动分配。 Microsoft Entra PIM 会在几秒钟内创建活动分配(将用户分配到角色)。 发生停用(无论是手动停用还是因为激活时间过期)时,Microsoft Entra PIM 将在几秒钟内删除活动分配。

应用程序可能会根据用户拥有的角色提供访问权限。 在某些情况下,应用程序访问可能不会立即反映用户已分配或删除角色的事实。 如果应用程序以前缓存了用户没有角色的事实 - 当用户再次尝试访问应用程序时,可能无法提供访问权限。 同样,如果应用程序以前缓存了用户具有角色的事实 - 当角色停用时,用户仍可能获得访问权限。 具体情况取决于应用程序的体系结构。 对于某些应用程序,注销和重新登录可能有助于添加或删除访问权限。

先决条件

激活角色

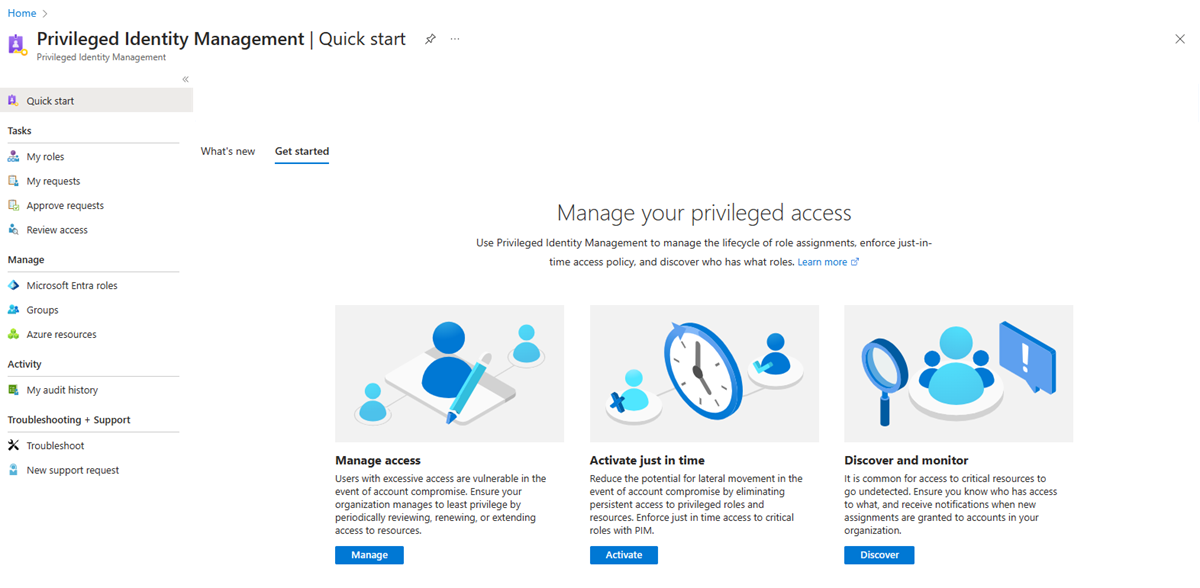

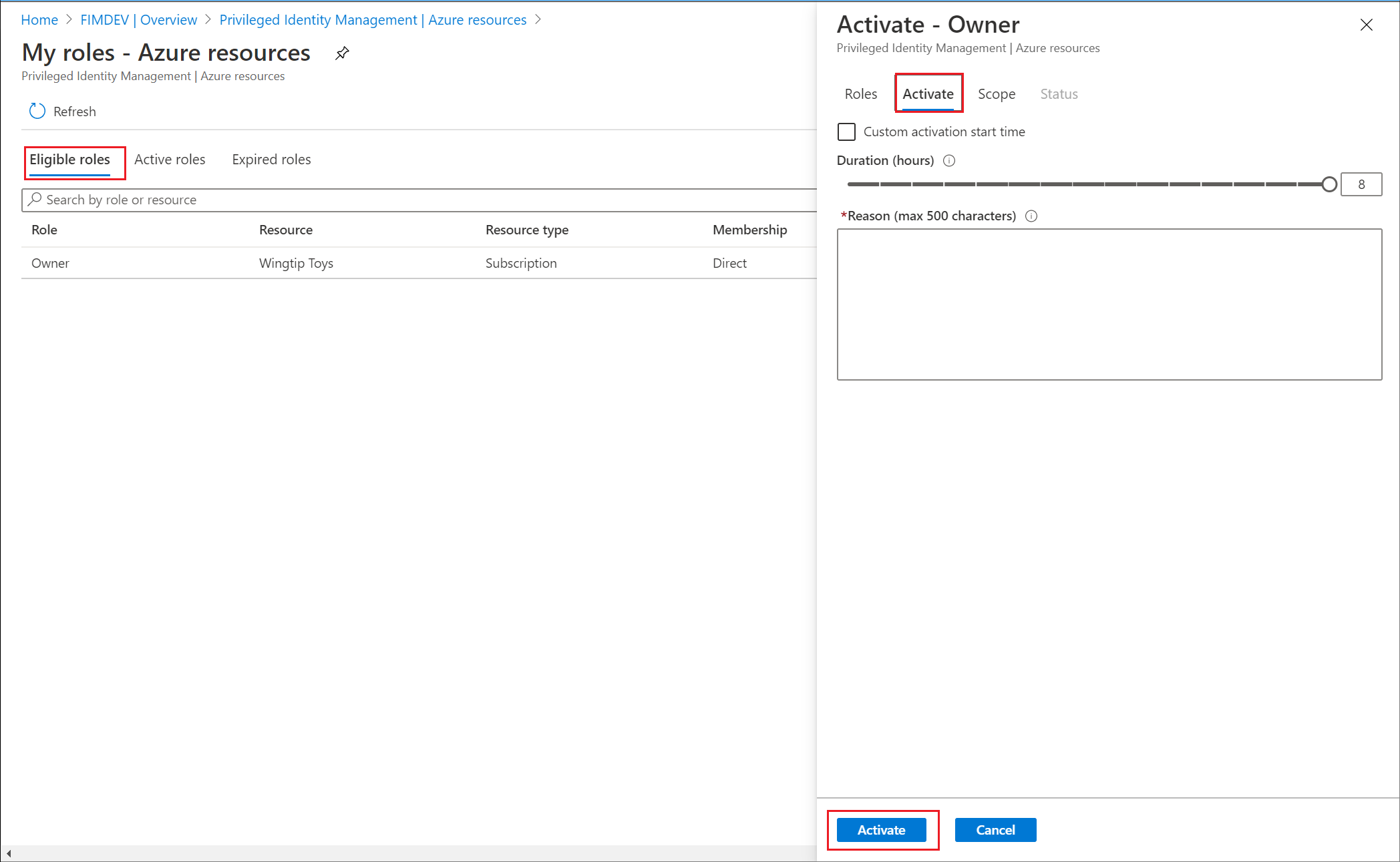

需要承担 Azure 资源角色时,可以使用 Privileged Identity Management 中的 “我的角色 ”导航选项请求激活。

Note

PIM 现已在适用于 Microsoft Entra ID 和 Azure 资源角色的 Azure 移动应用程序(iOS 和 Android)中可用。 轻松激活符合条件的任务,申请续订即将到期的任务,或检查待处理请求的状态。 阅读以下内容

登录到 Microsoft Entra 管理中心。

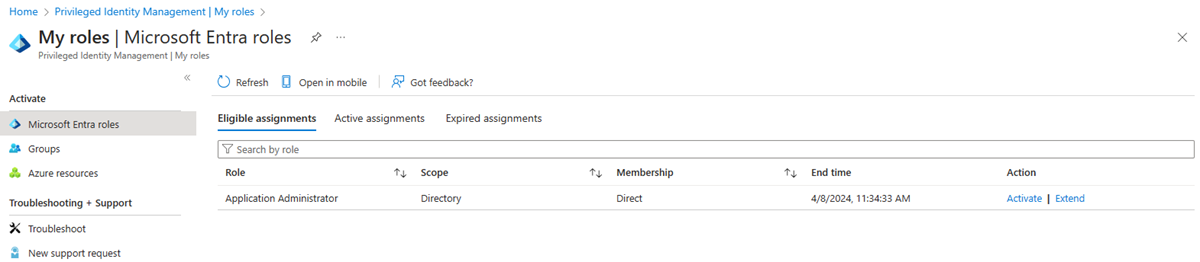

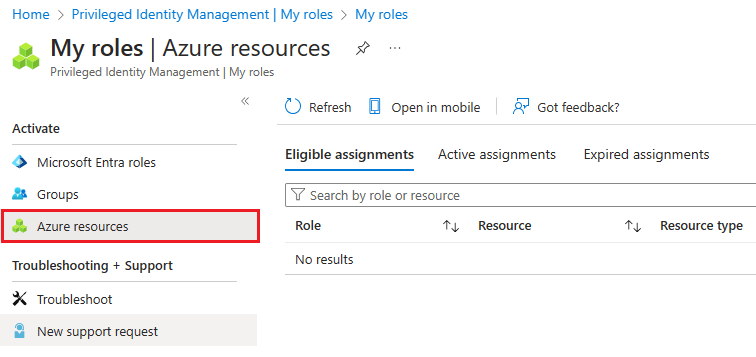

浏览到 ID 治理>特权身份管理>我的角色。

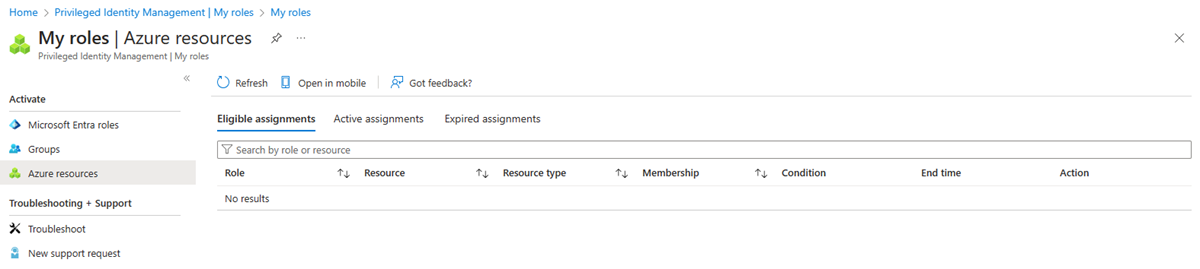

选择 Azure 资源 以查看符合条件的 Azure 资源角色的列表。

在 Azure 资源角色 列表中,找到要激活的角色。

选择 “激活 ”以打开“激活”页。

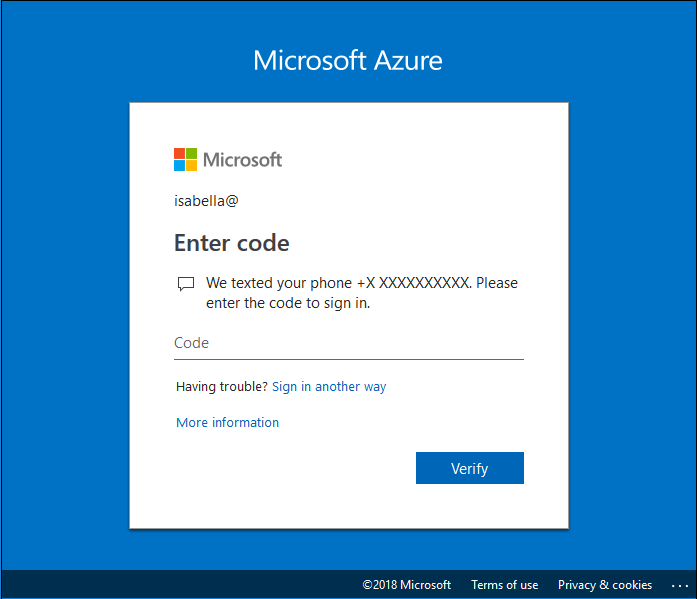

如果角色需要多重身份验证,请在 继续作之前选择“验证身份”。 每个会话只需进行身份验证一次。

选择 “验证我的身份 ”,并按照说明提供其他安全验证。

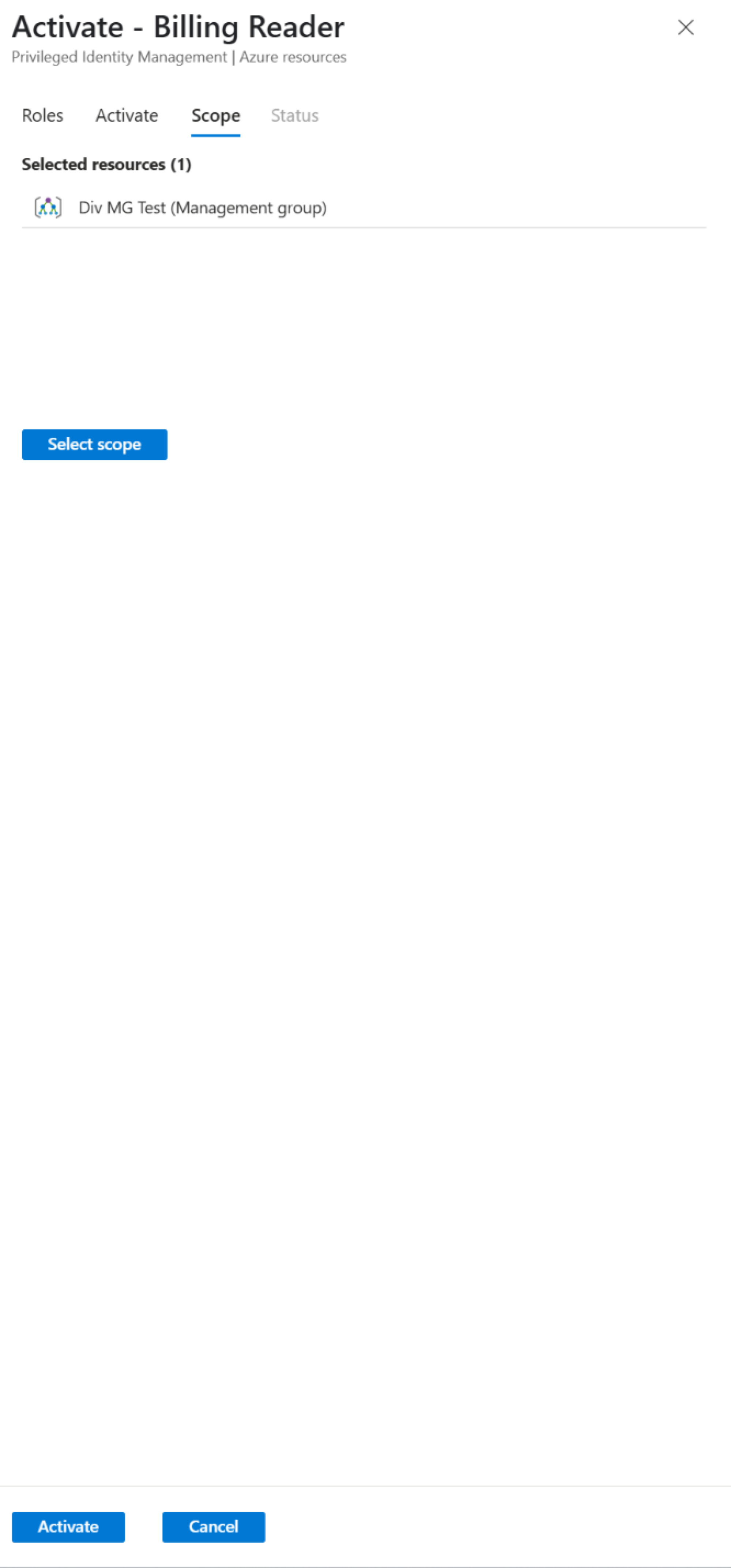

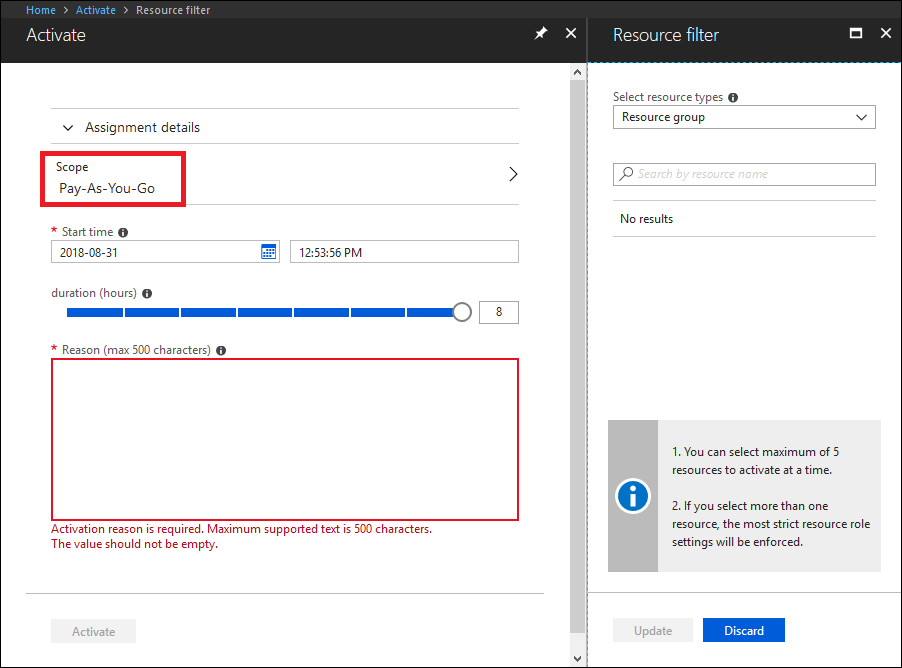

最佳做法是仅请求对所需资源的访问权限。 如果您想指定一个更小的范围。

- 转到“ 范围 ”选项卡。

- 单击 “选择范围” 以选择范围。

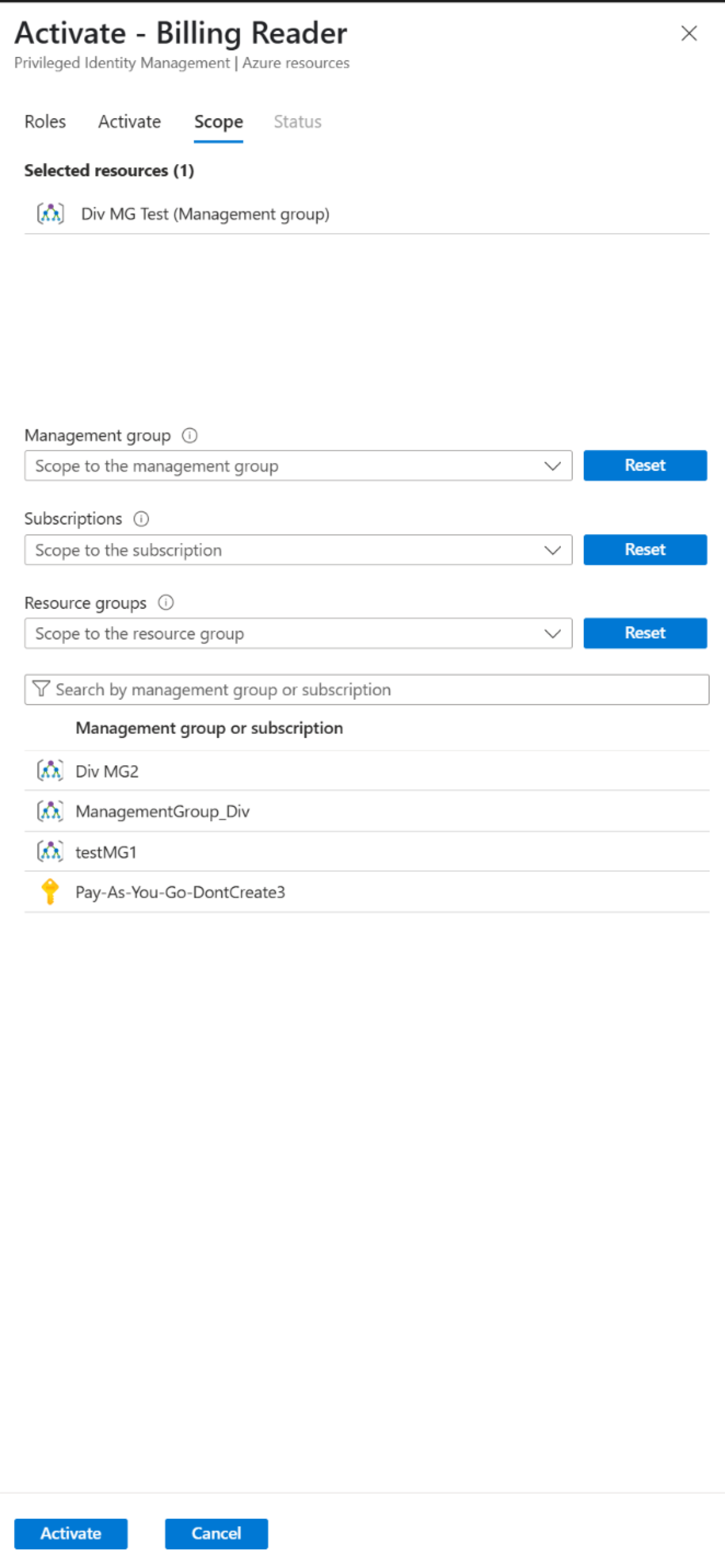

- 使用提供的下拉列表将搜索范围限定为特定资源。

- 缩小范围的资源显示在激活前的 “所选资源 ”中,应从提供的网格中选择。 下拉列表选择未定义减小的范围。

Note

如果您的访问权限在管理组级别上,下拉列表将显示所有直接子资源(管理组和订阅)。 可以从显示的网格中选择管理组或订阅,也可以通过选择适当的管理组或订阅来进一步缩小搜索范围。

如有必要,请指定自定义激活开始时间。 会员将在所选时间之后激活。

在 “原因 ”框中,输入激活请求的原因。

选择 激活。

Note

如果 角色需要批准 才能激活,浏览器右上角会显示一条通知,告知请求正在等待审批。

使用 Azure 资源管理器 API 激活角色

Privileged Identity Management 支持 Azure 资源管理器 API 命令来管理 Azure 资源角色,如 PIM ARM API 参考中所述。 有关使用 PIM API 所需的权限,请参阅 了解 Privileged Identity Management API。

若要激活符合条件的 Azure 角色分配并获取激活的访问权限,请使用 角色分配计划请求 - 创建 REST API 以创建新请求并指定安全主体、角色定义、requestType = SelfActivate 和范围。 若要调用此 API,必须在范围上分配符合条件的角色。

使用 GUID 工具为角色分配标识符生成唯一标识符。 标识符的格式为:00000000-0000-0000-0000-0000000000000。

将 PUT 请求中的 {roleAssignmentScheduleRequestName} 替换为角色分配的 GUID 标识符。

有关 Azure 资源管理的合格角色的详细信息,请参阅 PIM ARM API 教程。

这是一个用于激活 Azure 角色的合格分配的示例 HTTP 请求。

Request

PUT https://management.chinacloudapi.cn/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

请求主体

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Response

状态代码:201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

查看请求的状态

您可以查看待处理激活请求的状态。

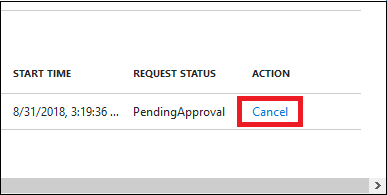

取消挂起的请求

如果不需要激活一个需要审批的角色,则可以随时取消挂起的请求。

打开Microsoft Entra Privileged Identity Management。

选择 “我的请求”。

对于要取消的角色,请选择 “取消 ”链接。

When you select Cancel, the request will be canceled. To activate the role again, you will have to submit a new request for activation.

停用角色分配

激活角色分配后,可在 PIM 门户中看到角色分配的 “停用 ”选项。 此外,激活后五分钟内无法停用角色分配。

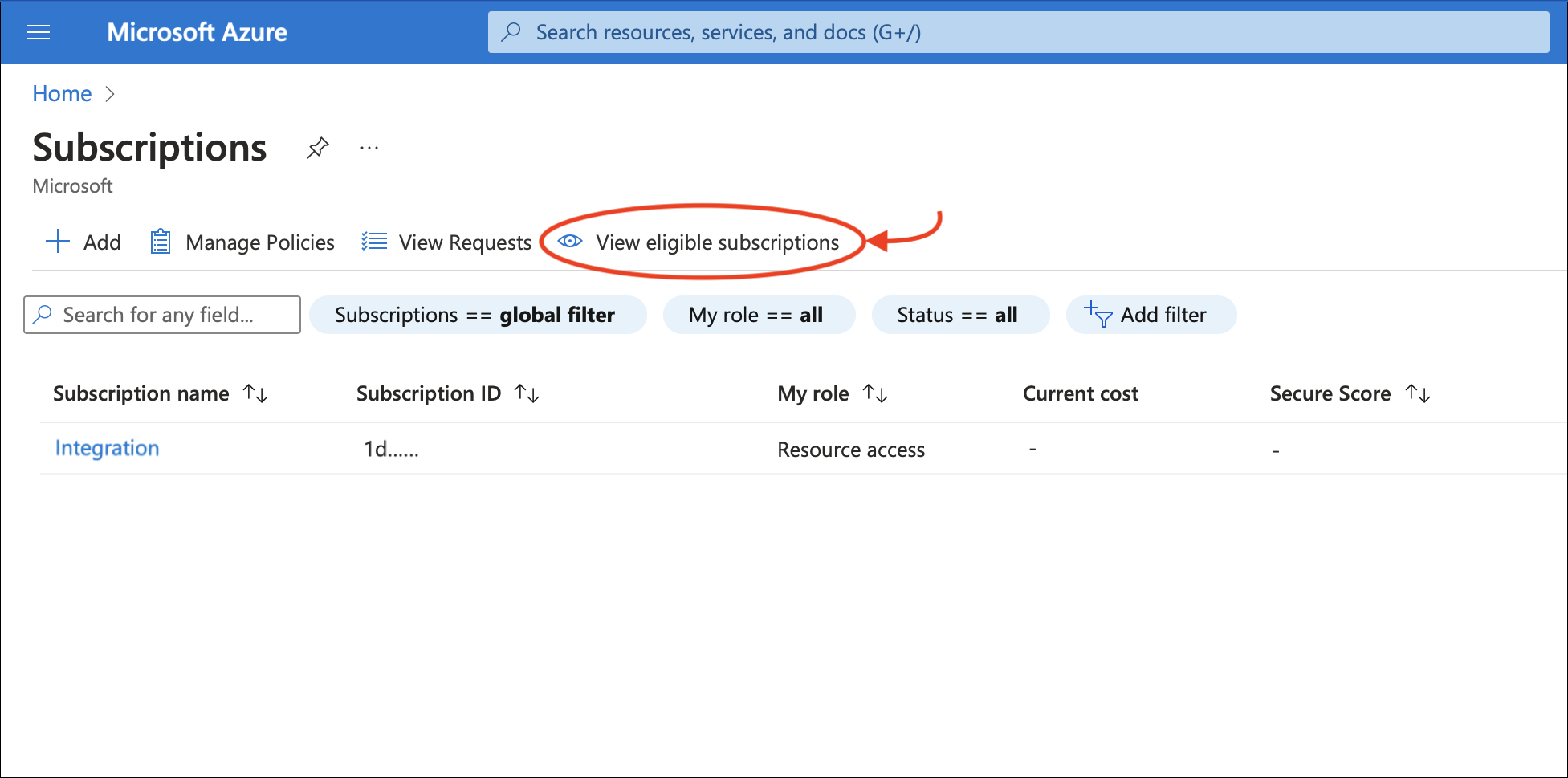

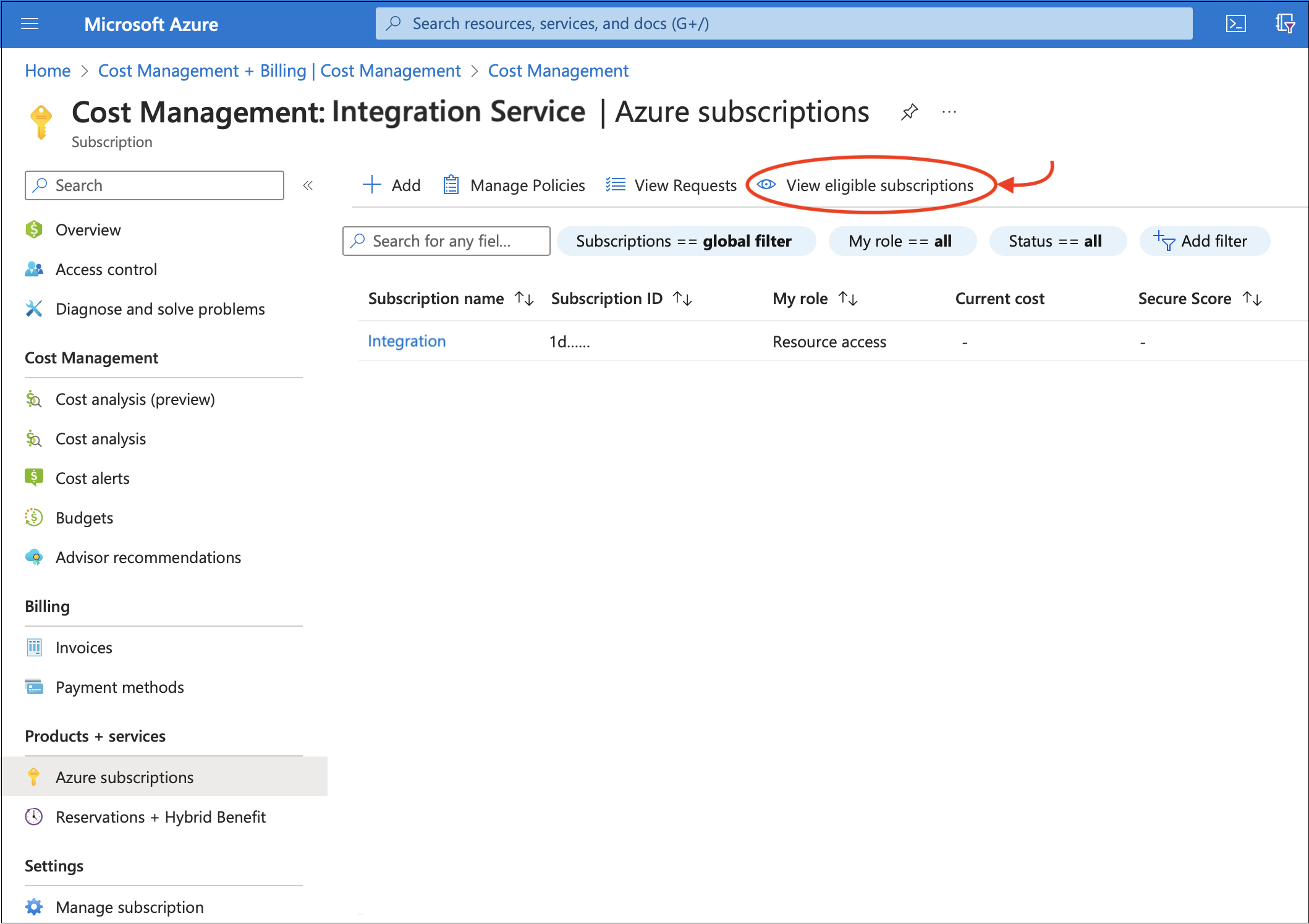

使用 Azure 门户激活

Privileged Identity Management 角色激活已集成到 Azure 门户中的计费和访问控制(AD)扩展中。 订阅(计费)和访问控制(AD)的快捷方式允许直接从这些边栏选项卡激活 PIM 角色。

在“订阅”面板中,从水平命令菜单中选择“查看符合条件的订阅”以检查您的符合条件、活跃和已过期的订阅状态。 在此处,可以在同一窗格中激活符合条件的分配。

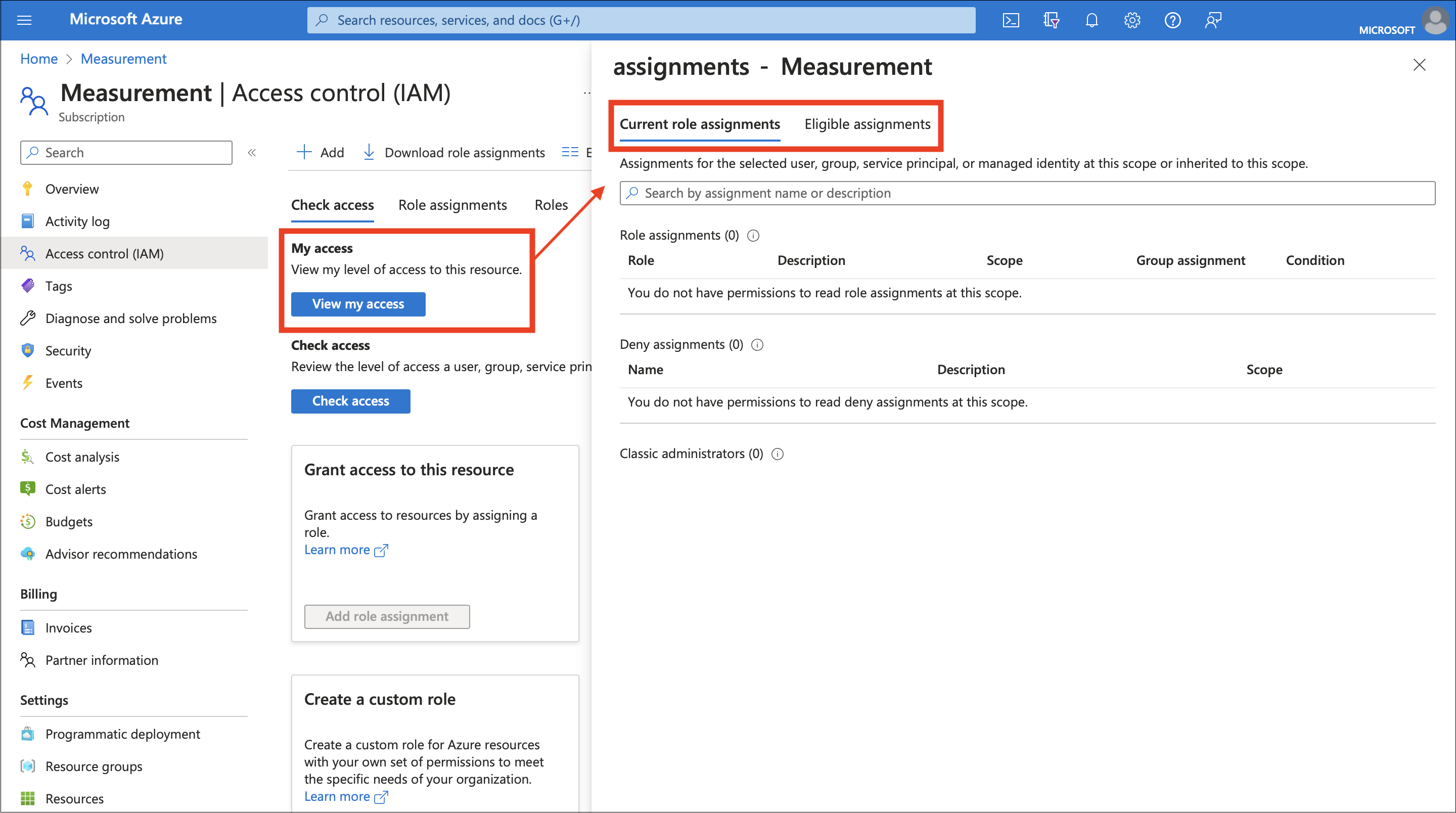

在资源的访问控制(IAM)中,现在可以选择“查看我的访问权限”,查看当前处于活动状态和符合条件的角色分配并直接激活。

通过将 PIM 功能集成到不同的 Azure 门户边栏选项卡中,此新功能使你可以更轻松地获得查看或编辑订阅和资源的临时访问权限。

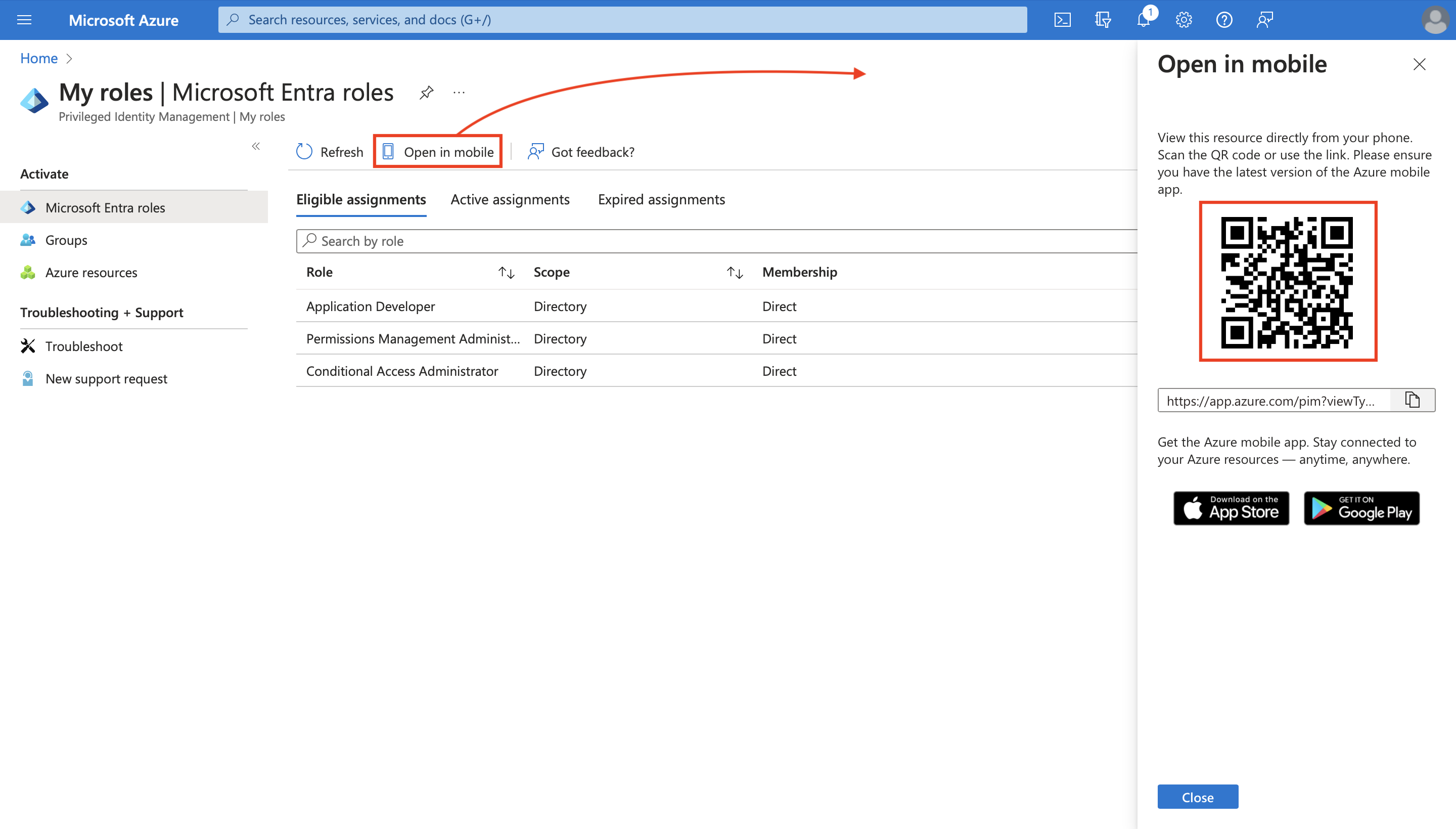

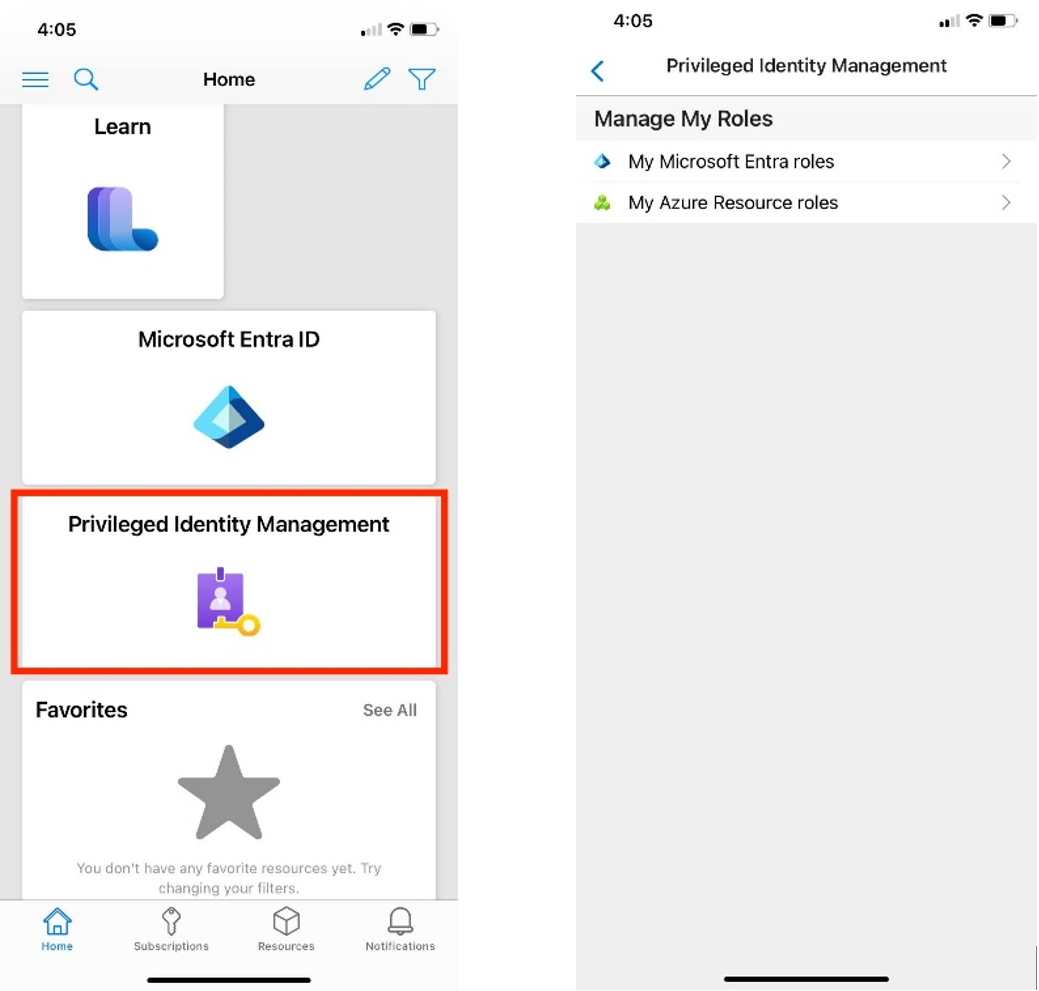

使用 Azure 移动应用激活 PIM 角色

PIM 现在可在 iOS 和 Android 中的 Microsoft Entra ID 和 Azure 资源角色移动应用中使用。

若要激活符合条件的 Microsoft Entra 角色指派,请首先下载 Azure 移动应用(iOS | Android)。 还可以通过在 Privileged Identity Management 中选择“我的角色”下的 Microsoft Entra 角色,然后选择

“在手机中打开” 来下载应用。 打开 Azure 移动应用并登录。 单击“Privileged Identity Management”卡,然后选择 “我的 Azure 资源”角色 以查看符合条件的和有效的角色分配。

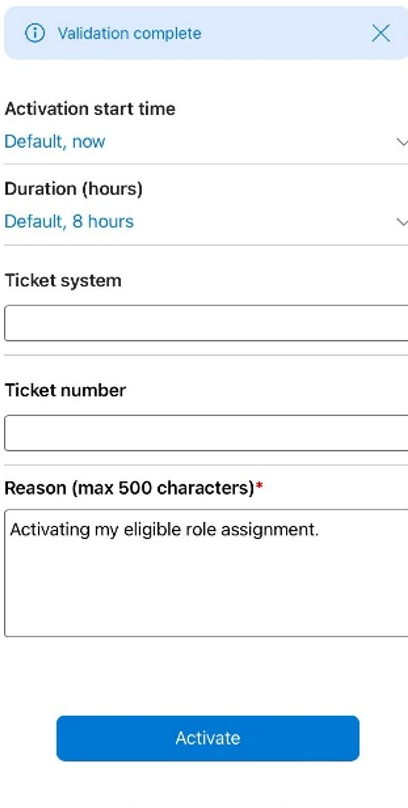

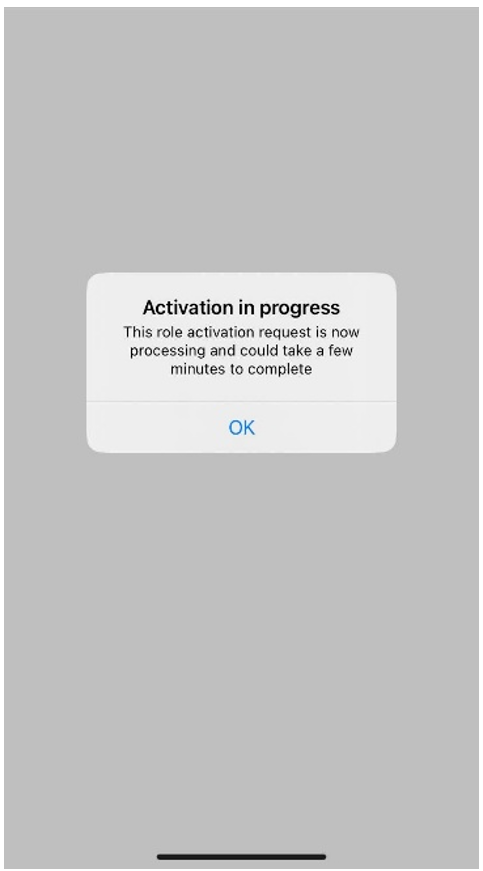

选择角色分配,然后在角色分配详细信息下单击操作> 激活。 在单击底部的 “激活 ”之前,请完成活动步骤并填写任何所需详细信息。

在“我的 Azure 资源角色”下查看激活请求的状态和角色分配。