Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Entra 租户每秒钟产生海量数据。 登录活动和租户更改日志加起来的数据太多,很难进行分析。 与安全信息和事件管理 (SIEM) 工具集成有助于深入了解环境。

本文展示了如何将日志流式传输到事件中心,从而与多个 SIEM 工具之一集成。

先决条件

- Azure 订阅。 如果没有 Azure 订阅,可以注册试用版。

- 已完成设置的 Azure 事件中心。 了解如何创建事件中心。

- 安全管理员访问权限,用于为 Microsoft Entra 租户创建常规诊断设置。

- 属性日志管理员访问权限,用于为自定义安全属性日志创建诊断设置。

将日志流式传输到事件中心

至少以安全管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>监视和运行状况>诊断设置。 还可以从“审核日志”或“登录”页中选择“导出设置”。

选择“+ 添加诊断设置”以创建新的集成,或选择现有集成的“编辑设置”。

输入一个诊断设置名称。 如果要编辑现有集成,则无法更改名称。

选择要流式传输的日志类别。

选择“流式传输到事件中心”复选框。

选择要在其中路由日志的 Azure 订阅、事件中心命名空间和可选事件中心。

订阅和事件中心命名空间必须都与从其流式传输日志的 Microsoft Entra 租户相关联。

准备好 Azure 事件中心后,导航到要与活动日志集成的 SIEM 工具。 该过程在 SIEM 工具中完成。

目前支持 Splunk、SumoLogic 和 ArcSight。 选择一个选项卡开始。 请参阅该工具的文档。

要使用此功能,需要适用于 Microsoft 云服务的 Splunk 加载项。

将 Microsoft Entra 日志与 Splunk 集成

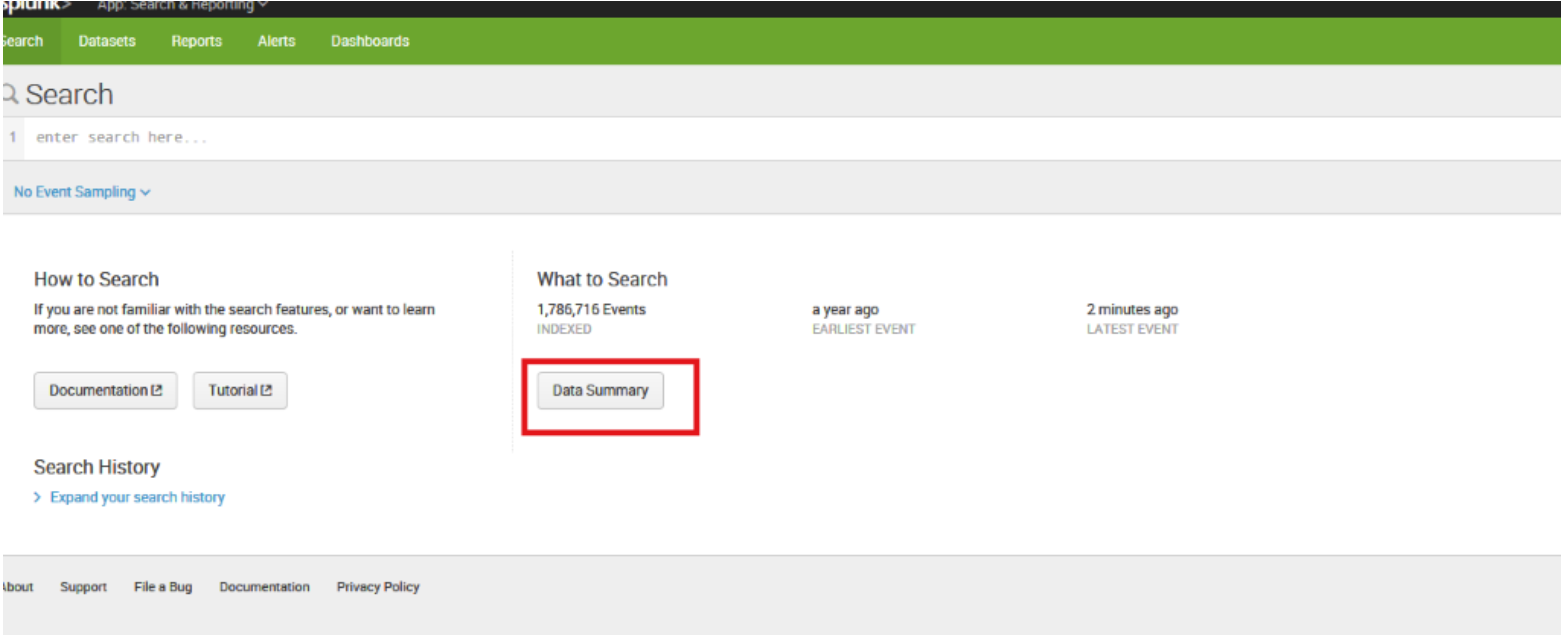

打开 Splunk 实例,并选择“数据摘要”。

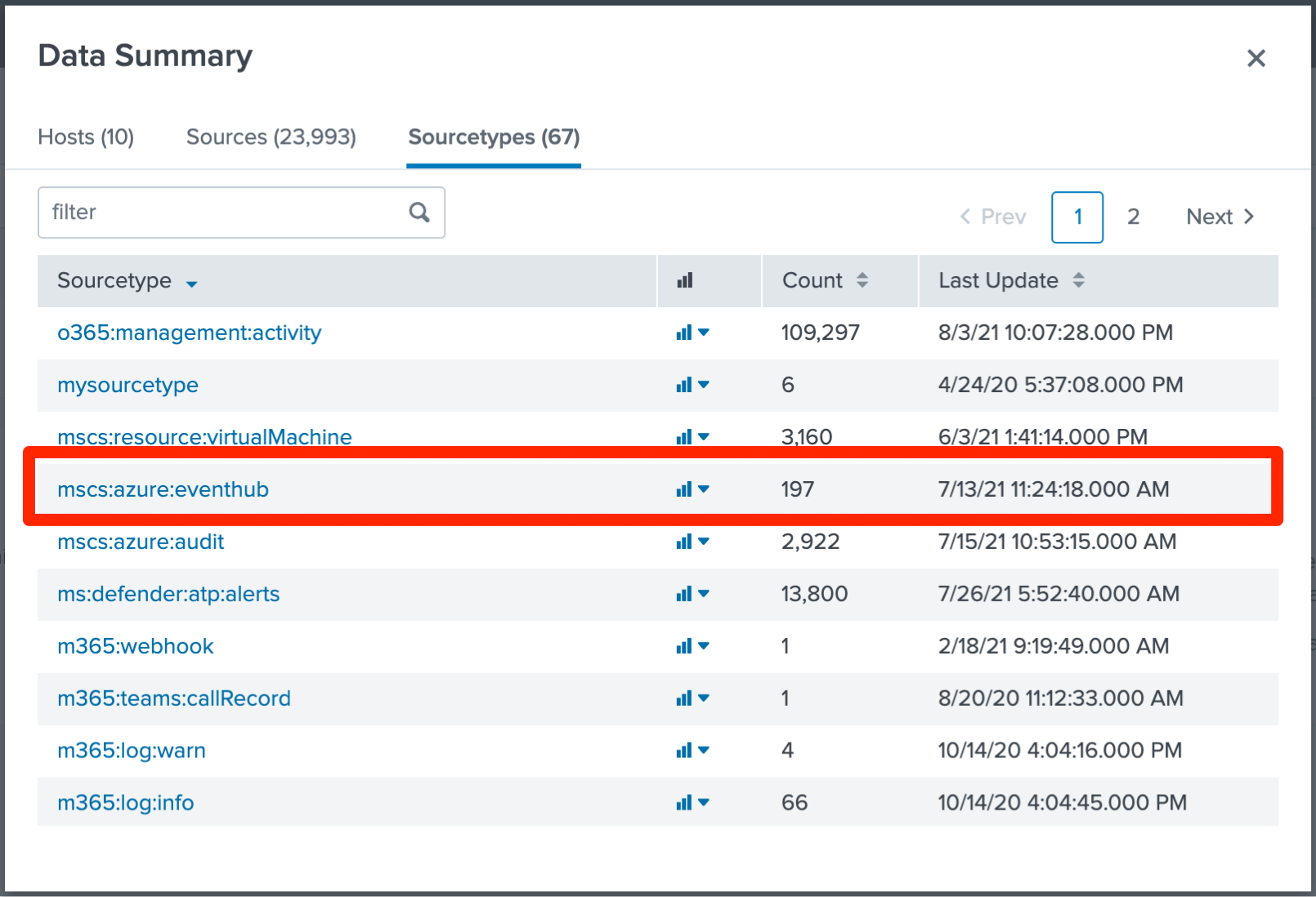

选择“Sourcetypes”选项卡,然后选择“mscs:azure:eventhub”

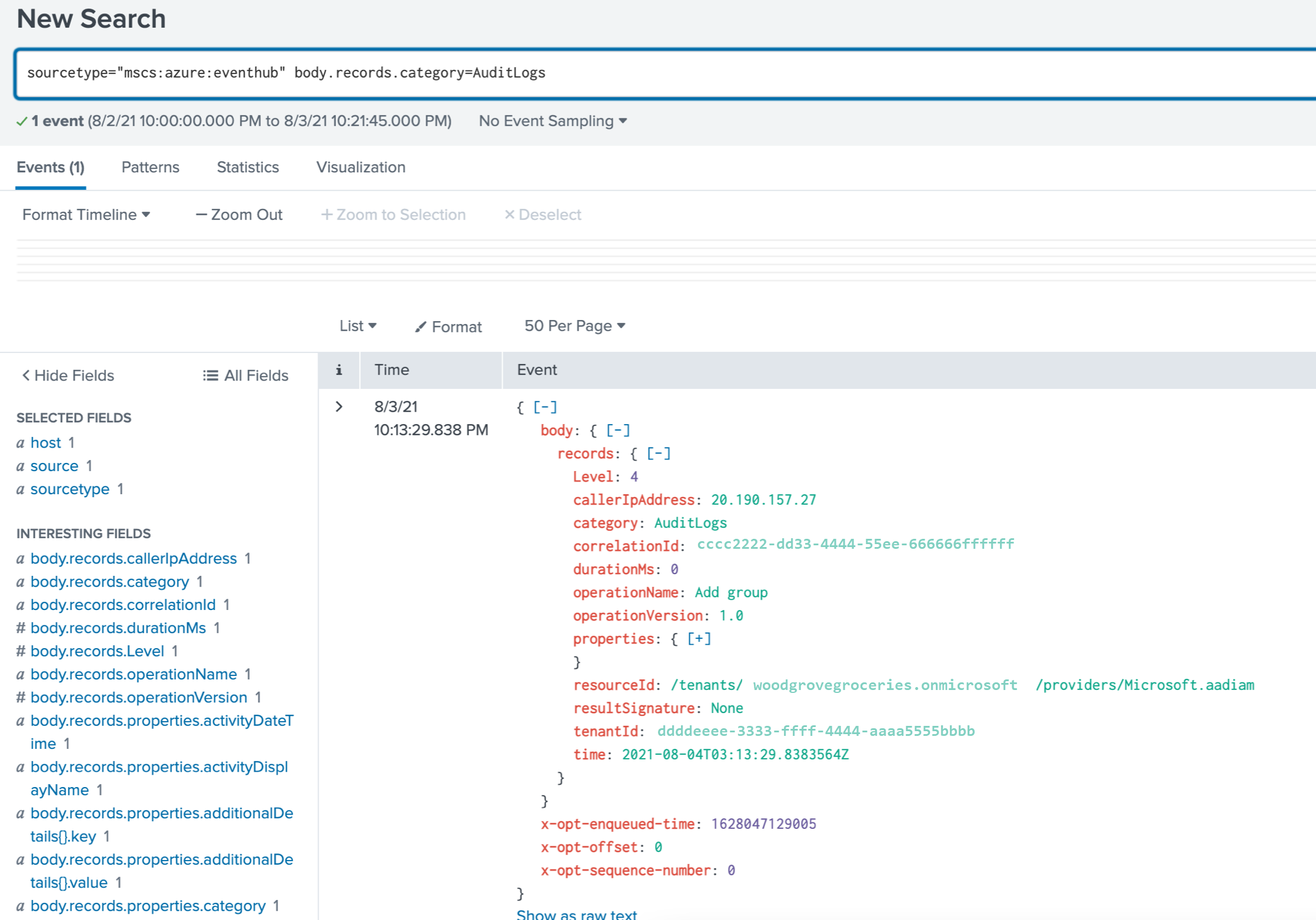

将“body.records.category=AuditLogs”追加到搜索中。 Microsoft Entra 活动日志将如下图中所示:

如果无法在 Splunk 实例中安装加载项(例如,如果使用代理或在 Splunk Cloud 上运行),则可以将这些事件转发到 Splunk HTTP 事件收集器。 为此,请使用此 Azure 函数,该函数通过事件中心中的新消息触发。

活动日志集成选项和注意事项

如果当前的 SIEM 在 Azure Monitor 诊断中不受支持,可以使用事件中心 API 设置自定义工具。 有关详细信息,请参阅从事件中心接收消息入门。

IBM QRadar是与 Microsoft Entra 活动日志集成的另一个选项。 DSM 和 Azure 事件中心协议可以从IBM 支持站点下载。 若要详细了解如何与 Azure 集成,请访问 IBM QRadar Security Intelligence Platform 7.3.0 站点。

某些登录类别包含大量日志数据,具体取决于租户的配置。 通常,非交互式用户登录和服务主体登录可以比交互式用户登录大 5 到 10 倍。