Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

本文介绍使用 Microsoft Entra 基于角色的访问控制 (Microsoft Entra RBAC) 的一些最佳做法。 这些最佳做法源自我们的 Microsoft Entra RBAC 经验和客户经验。 建议同时阅读确保 Microsoft Entra ID 中混合部署和云部署的特权访问安全性中的详细安全指南。

1. 应用最小权限原则

规划访问控制策略时,最佳做法是争取最小特权。 最小特权是指向管理员授予恰好完成其工作所需的权限。 向管理员分配角色时,需要考虑三个方面:一组特定的权限、在特定的范围内、在特定的时间段内。 即使最初似乎更方便操作,也应避免在更广泛的范围内分配更大的角色。 通过限制角色和范围,可以对在安全主体受到入侵的情况下会面临风险的具体资源进行限制。 Microsoft Entra RBAC 支持超过 65 个内置角色。 有用于管理目录对象(例如用户、组和应用程序)的 Microsoft Entra 角色,也有用于管理 Microsoft 365 服务(例如 Exchange、SharePoint 和 Intune)的 Microsoft Entra 角色。 为更好地了解 Microsoft Entra 内置角色,请参阅了解 Microsoft Entra ID 中的角色。 如果没有满足你的需求的内置角色,可以创建自己的自定义角色。

查找适当的角色

请按照以下步骤来帮助你找到合适的角色。

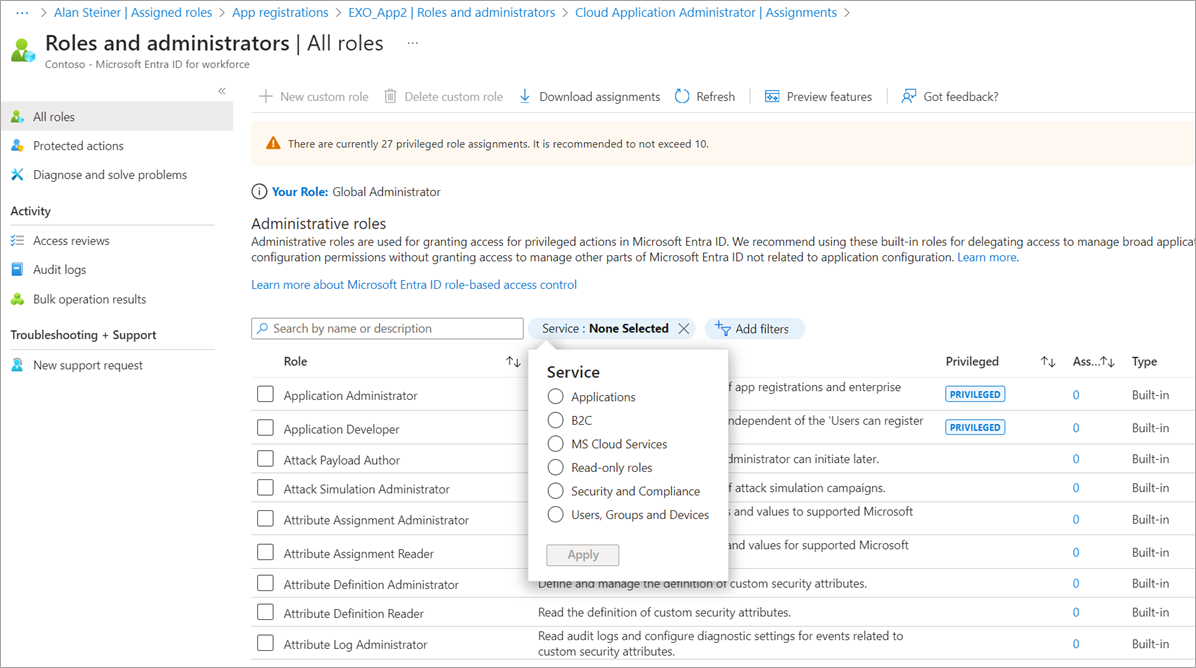

导航到 Entra ID>角色和管理员>所有角色。

使用“服务”筛选器缩小角色列表的范围。

请参阅 Microsoft Entra 内置角色文档。 与每个角色相关联的权限将一起列出,以提高可读性。 若要了解角色权限的结构和含义,请参阅如何理解角色权限。

请参阅按任务划分的最低特权角色文档。

2. 使用 Privileged Identity Management 授予实时访问权限

最小特权原则之一是应仅在必要时授予访问权限。 通过 Microsoft Entra Privileged Identity Management (PIM) 可以向管理员授予实时访问权限。 Microsoft 建议在 Microsoft Entra ID 中使用 PIM。 使用 PIM,用户可以符合 Microsoft Entra 角色的条件,然后在需要时激活该角色一段有限的时间。 该时间范围到期后,将自动删除特权访问。 还可以配置 PIM 设置,以在用户激活其角色分配或其他角色设置时要求审批、接收通知邮件。 向高特权角色添加新用户时,通知会发出警报。 有关详细信息,请参阅在 Privileged Identity Management 中配置 Microsoft Entra 角色设置。

3.为所有管理员帐户启用多重身份验证

根据我们的研究,如果你使用多重身份验证(MFA),你的帐户是 99.9% 不太可能受到损害。

可以使用两种方法为 Microsoft Entra 角色启用 MFA:

4. 配置定期访问评审以撤消一段时间后不再需要的权限

“访问评审”使组织能够定期评审管理员的访问权限,以确保只有正确的人员才能继续访问。 定期审核管理员至关重要,原因如下:

- 恶意参与者可能会入侵帐户。

- 人员在公司内移动团队。 如果不进行审核,随着时间推移,他们可能会累积不必要的访问权限。

Microsoft 建议使用访问评审来查找和移除不再需要的角色分配。 这有助于降低未经授权的或过度访问的风险,并维持合规性标准。

有关角色的访问评审的信息,请参阅在 PIM 中创建 Azure 资源和 Microsoft Entra 角色的访问评审。 有关分配了角色的组的访问评审的信息,请参阅在 Microsoft Entra ID 中创建组和应用程序的访问评审。

5. 将全局管理员的数量限制为少于 5

Microsoft 建议将全局管理员角色分配给组织中五个以下的人员,这是最佳做法。 全局管理员实质上拥有不受限制的权限,因此出于利益考虑,你有必要将攻击面保持在较低水平。 如前所述,所有这些帐户都应使用多重身份验证进行保护。

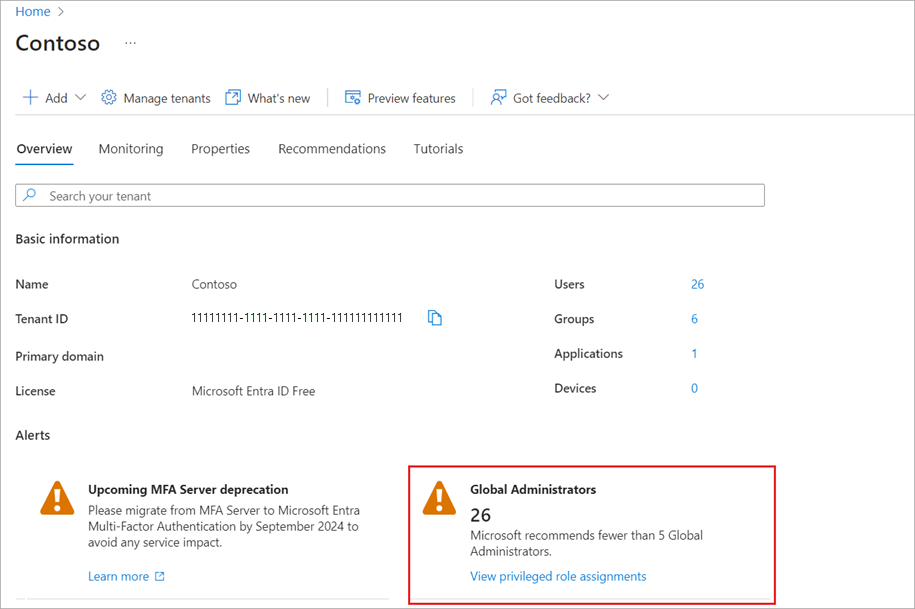

如果有 5 个或更多特权全局管理员角色分配,Microsoft Entra 概述页面上会显示“全局管理员”警报卡,以帮助你监视全局管理员角色分配。

默认情况下,当用户注册 Azure 云服务时,会创建一个 Microsoft Entra 租户,并为该用户分配全局管理员角色。 已分配有全局管理员角色的用户可以读取和修改 Microsoft Entra 组织中几乎每项管理设置。 除少数例外,全局管理员还可以读取和修改 Microsoft 365 组织中的所有配置设置。 全局管理员还可以提升其对读取数据的访问权限。

Microsoft 建议组织为两个仅限云的紧急访问帐户永久分配全局管理员角色。 这些帐户拥有极高的特权,不要将其分配给特定的个人。 这些帐户仅限于紧急或“破窗式”场景,在这种场景下,普通帐户无法使用,或者所有其他管理员被意外锁定。

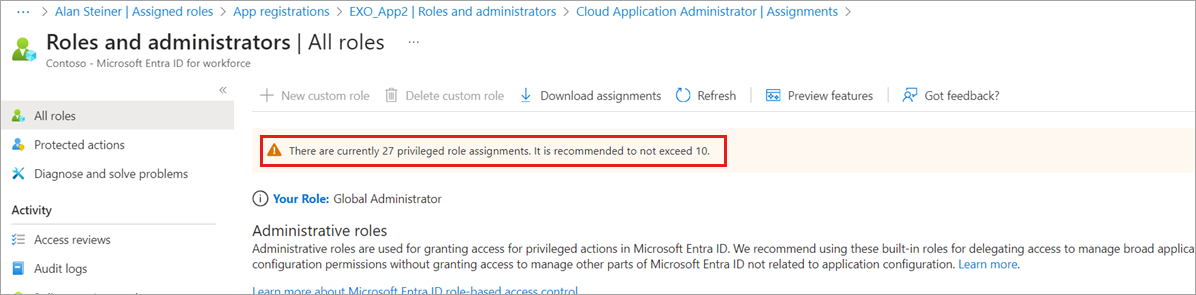

6. 将特权角色分配数限制为少于 10

某些角色包括特权权限,例如更新凭据的功能。 由于这些角色可能会导致特权提升,因此应将这些特权角色分配的使用限制为组织中少于 10 个。 如果特权角色分配的数量超过 10 个,则会在“角色和管理员”页上显示警告。

可以通过查找 PRIVILEGED 标签来标识拥有特权的角色、权限和角色分配。 有关详细信息,请参阅 Microsoft Entra ID 中的特权角色和权限。

7.将组用于 Microsoft Entra 角色分配并委派角色分配

如果你有一个利用组的外部治理系统,应考虑将角色分配给 Microsoft Entra 组,而不是单个用户。 还可以在 PIM 中管理可接受角色分配的组,以确保这些特权组中不存在长期所有者或成员。 有关详细信息,请参阅用于组的 Privileged Identity Management (PIM)。

可以将所有者分配给角色可分配的组。 该所有者可决定要添加到组中或从组中删除的人员,因此可间接决定谁将获取角色分配。 通过这种方式,特权角色管理员可以通过使用组按角色委托角色管理。 有关详细信息,请参阅使用 Microsoft Entra 组来管理角色分配。

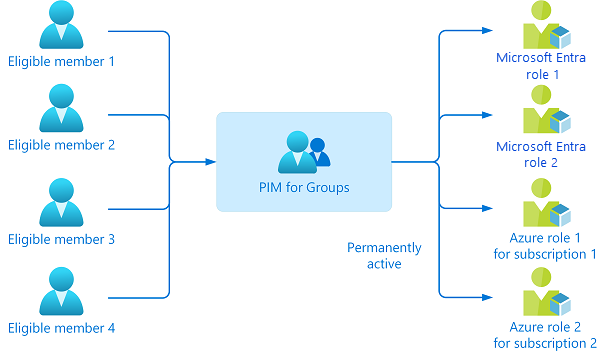

8.使用适用于组的 PIM 一次性激活多个角色

个人可能通过 PIM 担任 Microsoft Entra 角色,有五到六个合格任务。 他们必须单独激活每个角色,这会降低工作效率。 更糟糕的是,他们还可能为这些角色分配数十或数百个 Azure 资源,这会使问题更加严重。

在这种情况下,你应当使用适用于组的 Privileged Identity Management (PIM)。 为组创建一个 PIM,并授予其对多个角色(如 Microsoft Entra ID 和/或 Azure)的永久访问权限。 使该用户成为此组的合格成员或所有者。 只需激活一次,他们就可访问所有链接的资源。

9.将云原生帐户用于 Microsoft Entra 角色

避免将本地同步帐户用于 Microsoft Entra 角色分配。 如果本地帐户遭到入侵,则还可能会入侵 Microsoft Entra 资源。