Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Privileged Identity Management (PIM) 是 Microsoft Entra ID 中的一项服务,可以通过该服务管理、控制和监视对组织中重要资源的访问。 这些资源包括 Microsoft Entra ID、Azure 和其他 Microsoft Online Services(例如 Microsoft 365 或 Microsoft Intune)中的资源。

使用原因

组织希望尽量减少有权访问安全信息或资源的人数,因为这样做可以减少出现以下情况的机会:

- 恶意参与者获得访问权限

- 授权用户无意中影响敏感资源

但是,用户仍需在 Microsoft Entra ID、Azure、Microsoft 365 或 SaaS 应用中执行特权操作。 组织可以为用户提供对 Azure 和 Microsoft Entra 资源的即时特权访问,并可以监督这些用户使用其特权访问权限执行哪些操作。

许可要求

使用 Privileged Identity Management 需要许可证。 有关许可的详细信息,请参阅 Microsoft Entra ID 治理许可基础知识。

它有什么作用?

Privileged Identity Management 提供基于时间和基于审批的角色激活,用于缓解所关注资源上出现的访问权限过度、不必要或滥用的风险。 下面是 Privileged Identity Management 的一些重要功能:

- 提供对 Microsoft Entra ID 和 Azure 资源的实时特权访问权限

- 使用开始和结束日期分配对资源的限时访问权限

- 要求获得批准才能激活特权角色

- 强制要求在激活任何角色时执行多重身份验证

- 使用理由来了解用户激活角色的原因

- 激活特权角色时获取通知

- 开展访问评审,以确保用户仍然需要角色

- 下载审核历史记录进行内部或外部审核

- 阻止删除最后一个活动的全局管理员和特权角色管理员角色分配

它的用途是什么?

设置 Privileged Identity Management 时,左侧导航菜单中会显示“任务”、“管理”和“活动”选项。 作为管理员,可以在管理 Microsoft Entra 角色、管理 Azure 资源角色或适用于组的 PIM 等选项之间进行选择。 选择要管理的选项时,将看到该选项的相应选项集。

用户及其权限

对于 Privileged Identity Management 中的 Microsoft Entra 角色,只有充当“特权角色管理员”或“全局管理员”角色的用户可以管理其他管理员分配。 全局管理员、安全管理员、全局读取者和安全读取者也可在 Privileged Identity Management 中查看 Microsoft Entra 角色的分配。

对于 Privileged Identity Management 中的 Azure 资源角色,只有订阅管理员、资源所有者或资源用户访问管理员可以管理其他管理员的分配。 默认情况下,充当特权角色管理员、安全管理员或安全读取者的用户无权在 Privileged Identity Management 中查看 Azure 资源角色的分配。

术语

为了更好地理解 Privileged Identity Management 及其文档,应查看以下术语。

| 术语或概念 | 角色分配类别 | 说明 |

|---|---|---|

| 符合条件 | 类型 | 要求用户在使用角色之前执行一项或多项操作的角色分配。 如果用户符合某个角色的条件,则意味着他们在需要执行特权任务时可以激活该角色。 用户无论具有永久角色分配还是合格角色分配,获得的访问权限并无差异。 唯一的差异在于,有些用户并不是一直需要该访问权限。 |

| 活动 | 类型 | 不要求用户在使用角色之前执行任何操作的角色分配。 分配为“活动”的用户拥有分配给该角色的特权。 |

| 激活 | 合格用户在使用角色之前执行一项或多项操作的过程。 操作可能包括执行多重身份验证 (MFA) 检查、提供业务理由或请求获得指定审批者的批准。 | |

| 已分配 | 状态 | 具有活动角色分配的用户。 |

| 已激活 | 状态 | 具有符合条件的角色分配、已执行激活角色的操作且现在处于活动状态的用户。 激活后,用户可以在需要再次激活之前在预先配置的时段内使用该角色。 |

| 永久符合条件 | Duration | 使用户始终有资格激活该角色的角色分配。 |

| 永久活动 | Duration | 使用户无需执行任何操作,始终可以使用该角色的角色分配。 |

| 限时符合条件 | 持续时间 | 通过这种角色分配方式,用户只有在开始和结束日期范围内才有资格激活角色。 |

| 限时处于活动状态 | 持续时间 | 通过这种角色分配方式,用户只能在开始和结束日期范围内使用角色。 |

| 实时 (JIT) 访问 | 一种访问模式。在此模式下,用户会收到执行特权任务的临时权限,防止恶意用户或未授权用户在权限过期后获得访问权限。 只有在用户需要的情况下,才会授予访问权限。 | |

| 最低访问权限原则 | 一种建议的安全做法,仅为每个用户提供所需的最低权限,以便完成有权执行的任务。 此做法会尽量减少全局管理员的数目,并使用适合特定方案的特定管理员角色。 |

角色分配概述

PIM 角色分配提供了一种安全的方式来授予对组织中资源的访问权限。 本节介绍分配过程。 该过程包括向成员分配角色、激活分配、批准或拒绝请求、延期并续订分配。

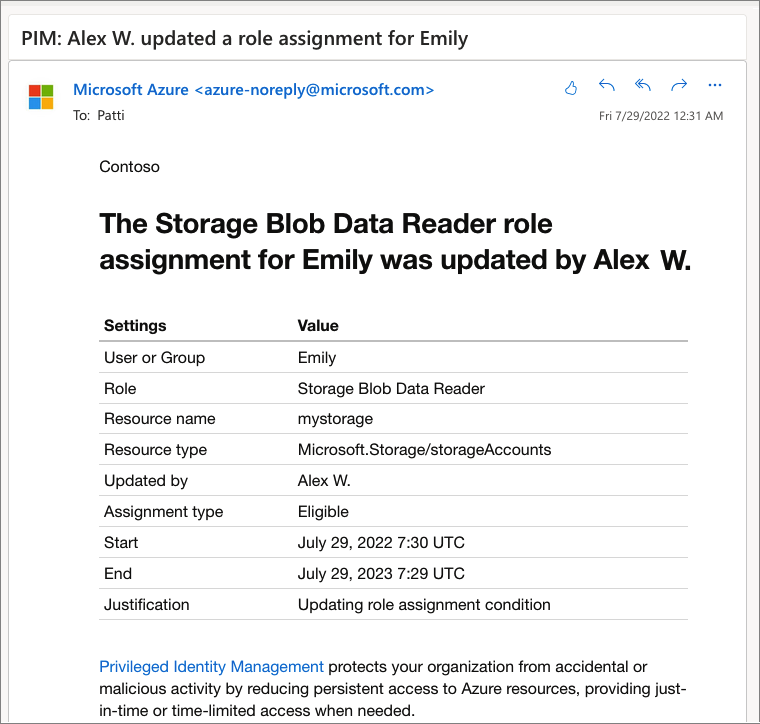

PIM 向你和其他参与者发送电子邮件通知,以便随时了解状况。 这些电子邮件可能还包含指向相关任务的链接,比如激活、批准或拒绝请求。

以下屏幕截图显示了 PIM 发送的电子邮件。 电子邮件中给 Patti 的通知内容为 Alex 更新了 Emily 的角色分配。

分配

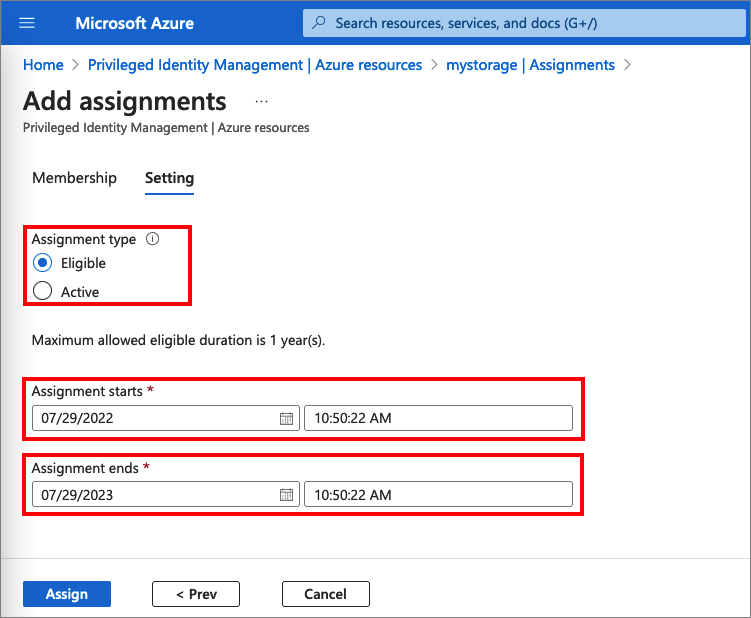

分配过程首先将角色分配给成员。 若要授予对资源的访问权限,管理员需要将角色分配给用户、组、服务主体或托管标识。 分配内容包括以下数据:

- 要分配角色的成员或所有者。

- 分配的范围。 范围将分配的角色限制为一组特定的资源。

- 分配的类型

- “合格” 分配要求该角色的成员执行某个操作才能使用该角色。 操作可能包括激活或请求指定审批者的批准。

- “活动” 分配不要求成员执行任何操作便可使用该角色。 分配为“活动”的成员拥有分配给该角色的特权。

- 分配的持续时间,使用开始日期和结束日期或永久日期。 对于符合条件的分配,成员可以在开始日期和结束日期内激活或请求批准。 对于活动分配,成员可以在这段时间内使用分配角色。

以下屏幕截图显示了管理员如何向成员分配角色。

有关详细信息,请查看以下文章:分配 Microsoft Entra 角色、分配 Azure 资源角色和为适用于组的 PIM 分配资格

激活

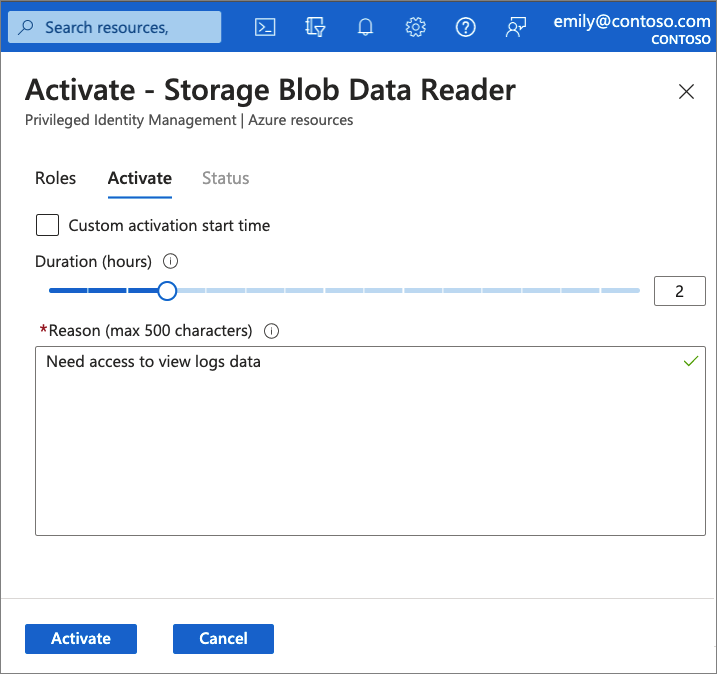

如果用户已获得角色资格,则必须在使用该角色之前激活角色分配。 若要激活角色,用户在(管理员配置的)最大范围中选择特定的激活持续时间,以及激活请求的原因。

以下屏幕截图显示了成员如何在有限时间内激活角色。

如果角色需要审批才能激活,则用户浏览器右上角会显示一条通知,告知用户该请求正在等待审批。 如果不需要审批,则成员可以开始使用角色。

有关详细信息,请查看以下文章:激活 Microsoft Entra 角色、激活 Azure 资源角色和激活适用于组的 PIM 角色

批准或拒绝

有角色请求等待审批时,委派的审批者将收到电子邮件通知。 审批者可以在 PIM 中查看、批准或拒绝这些等待审批的请求。 请求获得批准后,成员可以开始使用该角色。 例如,如果已向用户或组分配了资源组的“参与”角色,那么他们能够管理该特定资源组。

有关详细信息,请查看以下文章:批准或拒绝对 Microsoft Entra 角色的请求、批准或拒绝对 Azure 资源角色的请求以及批准适用于组的 PIM 的激活请求

延期并续订分配

在管理员设置了受时间限制的所有者或成员分配之后,你可能提出的第一个问题是在分配到期后会出现什么情况? 在此新版本中,我们为此情形提供了两个选项:

- 延期 - 当角色分配接近到期时,用户可以使用 Privileged Identity Management 请求对角色分配进行延期

- 续订 - 当角色分配已到期时,用户可以使用 Privileged Identity Management 请求对角色分配进行续订

这两个用户发起的操作都需要获得全局管理员或特权角色管理员的批准。 管理员无需管理过期的分配。 只需等待延期或续订请求到达,然后进行简单批准或拒绝。

有关详细信息,请查看以下文章:延期或续订 Microsoft Entra 角色分配、延期或续订 Azure 资源角色分配以及延期或续订适用于组的 PIM 分配

方案

Privileged Identity Management 支持以下方案:

特权角色管理员权限

- 启用对特定角色的审批

- 指定要审批请求的审批者用户或组

- 查看所有特权角色的请求和审批历史记录

审批者权限

- 查看待批准(请求)

- 批准或拒绝角色提升请求(单个和批量)

- 提供批准或拒绝的理由

有资格的角色用户权限

- 请求激活需要审批的角色

- 查看要激活的请求的状态

- 批准激活后,在 Microsoft Entra ID 中完成任务

Microsoft 图形 API

可以通过以下 Microsoft Graph API 以编程方式使用 Privileged Identity Management: