Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

重要

注意: 2026 年 8 月 18 日,根据 世纪互联发布的公告,所有Microsoft Sentinel 功能将在中国 Azure 正式停用。

Microsoft Sentinel 是一种云原生 SIEM 解决方案,可跨多云和多平台环境提供可缩放、经济高效的安全性。 它结合了 AI、自动化和威胁情报来支持威胁检测、调查、响应和主动搜寻。

Microsoft Sentinel SIEM 使分析师能够预测和停止跨云和平台的攻击,更快、更精确。

本文重点介绍 Microsoft Sentinel 中的关键功能。

Microsoft Sentinel 继承 Azure Monitor 的防篡改和不变性做法。 虽然 Azure Monitor 是一个追加型数据平台,但其中包含出于合规性目的删除数据的预配。

此服务支持 Azure Lighthouse;通过它,服务提供商可登录自己的租户来管理客户委托的订阅和资源组。

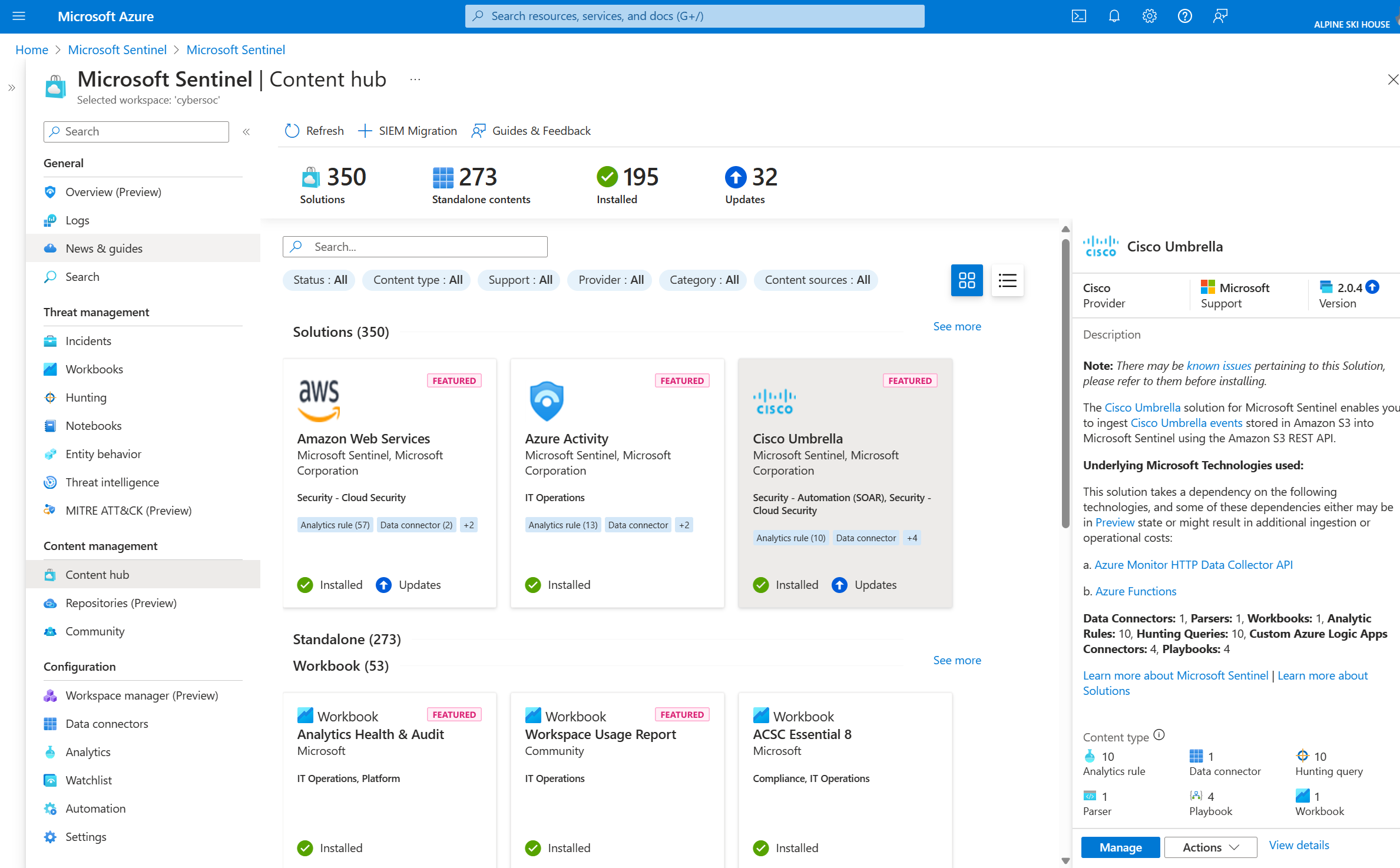

启用现成安全内容

Microsoft Sentinel 提供打包在 SIEM 解决方案中的安全内容,使你能够引入数据、监视、警报、搜寻、调查、响应以及连接不同的产品、平台和服务。

有关详细信息,请参阅关于 Microsoft Sentinel 内容和解决方案。

大规模收集数据

跨所有用户、设备、应用程序和基础结构(无论在本地还是多个云中)收集数据。

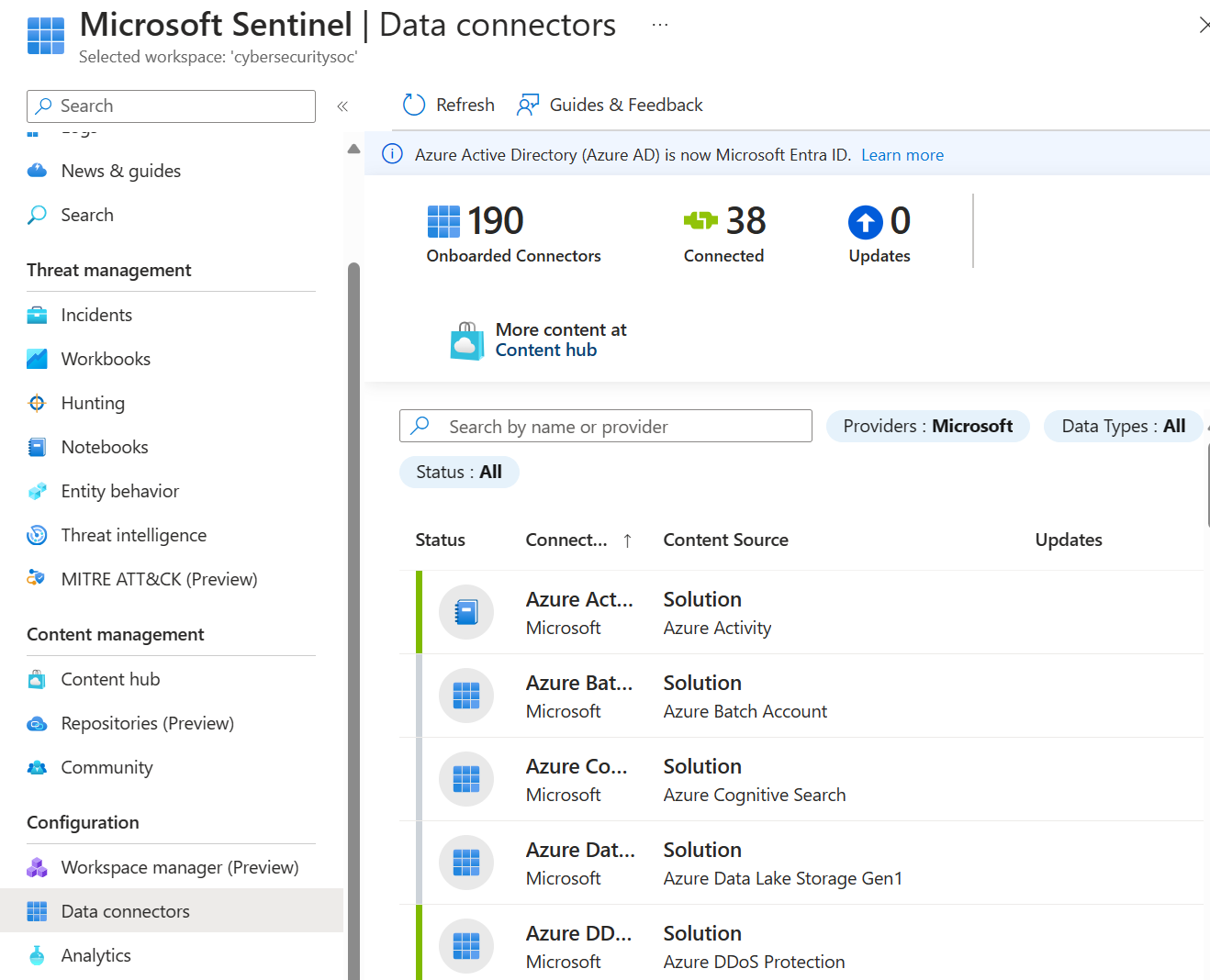

此表突出显示了Microsoft Sentinel 中用于数据收集的关键功能。

| 功能 | 说明 | 开始 |

|---|---|---|

| 现成的数据连接器 | 许多连接器都打包在适用于 Microsoft Sentinel 的 SIEM 解决方案中,并提供实时集成。 这些连接器包括 Microsoft 源和 Azure 源,例如 Microsoft Entra ID、Azure 活动、Azure 存储等。 对于非 Microsoft 解决方案,现成连接器也可用于更广泛的安全性和应用程序生态系统。 你也可以使用常用事件格式 Syslog 或 REST-API 将数据源与 Microsoft Sentinel 相连接。 |

Microsoft Sentinel 数据连接器 |

| 自定义连接器 | Microsoft Sentinel 支持在没有专用连接器的情况下从某些源引入数据。 如果无法使用现有解决方案将数据源连接到 Microsoft Sentinel,请创建你自己的数据源连接器。 | 用于创建 Microsoft Sentinel 自定义连接器的资源。 |

| 数据规范化 | Microsoft Sentinel 使用查询时间和引入时间规范化将各种源转换为统一的规范化视图。 | 规范化和高级安全信息模型 (ASIM) |

检测威胁

使用 Microsoft 的分析和出色的威胁情报检测以前未检测到的威胁,并最大程度减少误报。

下表突出显示了Microsoft Sentinel 中用于威胁检测的关键功能。

| 容量 | 说明 |

|---|---|

| Analytics | 帮助你减少干扰并最大程度地减少要查看和调查的警报数量。 Microsoft Sentinel 使用分析将警报分组到事件中。 按原样使用现成的分析规则,或将其作为构建你自己的规则的起点。 Microsoft Sentinel 还提供用于映射网络行为的规则,然后会查找不同资源中的异常。 这些分析通过将有关不同实体的低保真度警报合并成潜在的高保真度安全事件,来关联问题点。 |

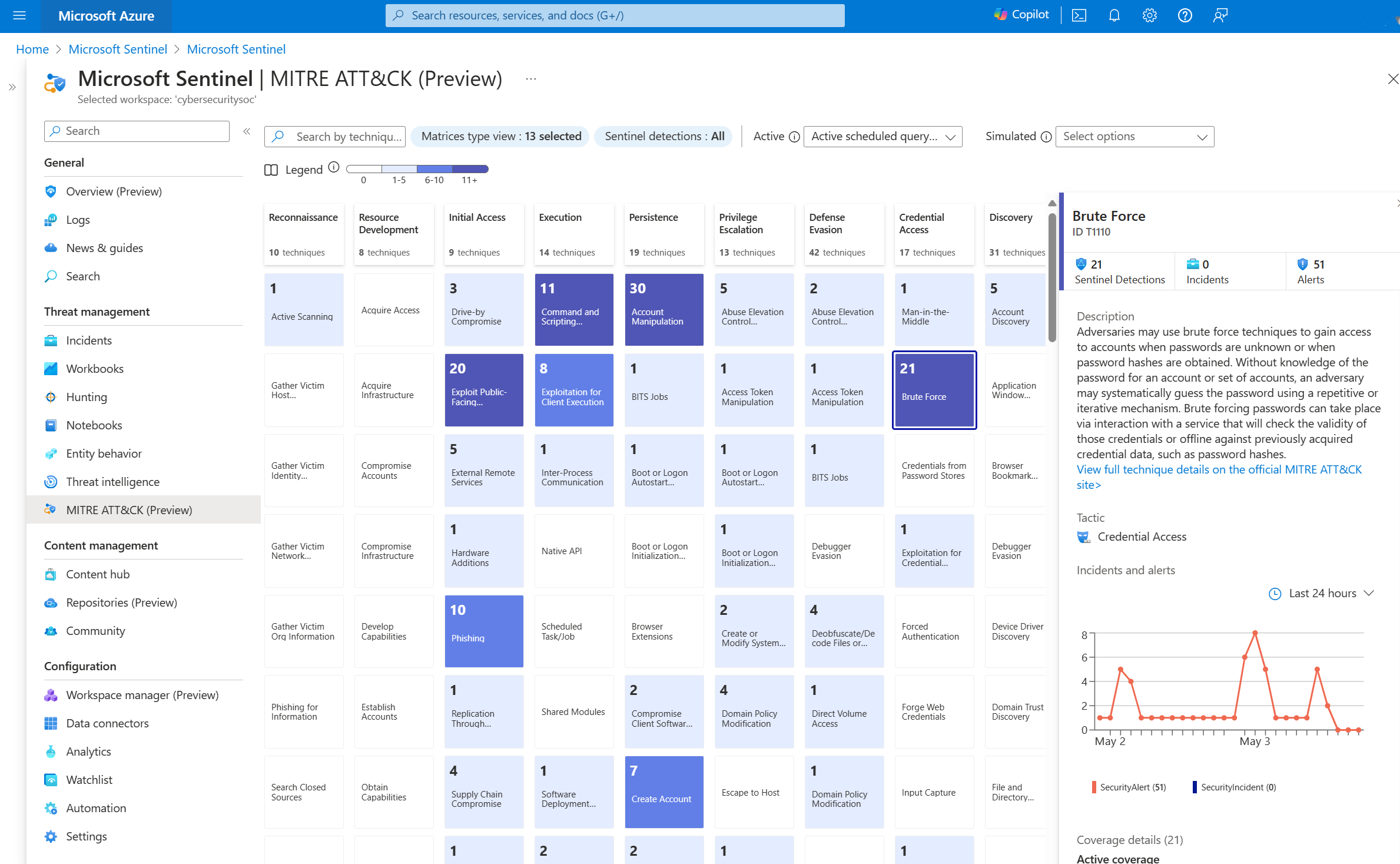

| MITRE ATT&CK 范围 | Microsoft Sentinel 能够分析引入的数据,不仅是为了检测威胁并帮助调查,还可以根据 MITRE ATT&CK® 框架的策略和技术直观显示组织安全状态的性质和覆盖范围。 |

| 威胁情报 | 将许多威胁情报来源集成到 Microsoft Sentinel 中,以检测环境中的恶意活动,并为安全调查人员提供上下文,以便做出明智的响应决策。 |

| 播放列表 | 将你提供的数据源(监视列表)中的数据与 Microsoft Sentinel 环境中的事件相关联。 例如,可以创建一个监视列表,其中列出了环境中的高价值资产、离职员工或服务帐户。 在搜索、检测规则、威胁搜寻和响应 playbook 中使用监视列表。 |

| 工作簿 | 使用工作簿创建交互式可视化报表。 Microsoft Sentinel 附带内置的工作簿模板,支持在连接到数据源后立刻获取数据中的见解。 或者,创建你自己的自定义工作簿。 |

调查威胁

借助人工智能调查威胁,结合 Microsoft 多年以来的网络安全工作经验大规模搜寻可疑活动。

下表重点介绍了Microsoft Sentinel 中用于威胁调查的关键功能。

| Feature | 说明 | 开始 |

|---|---|---|

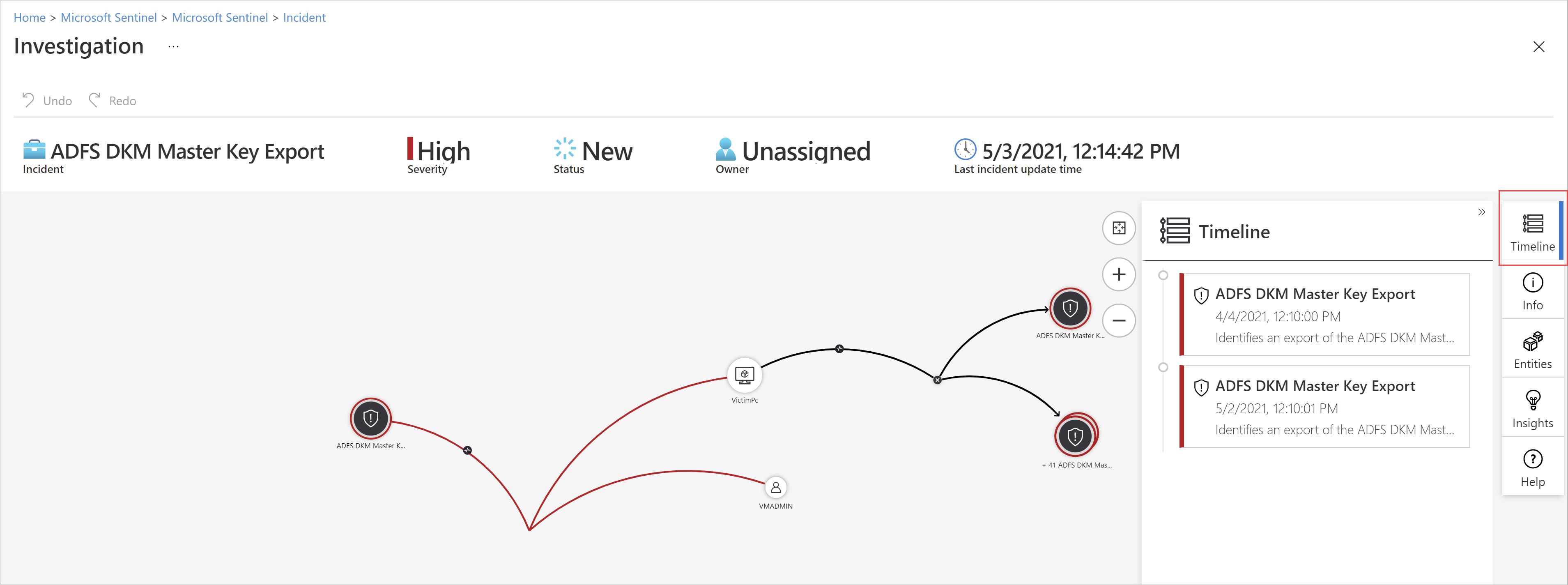

| 事故 | Microsoft Sentinel 深入调查工具可帮助你了解潜在安全威胁的范围并找到根本原因。 可在交互式图形中选择一个实体以提出有关特定实体的问题,然后向下钻取到该实体及其连接,以获取威胁的根本原因。 | 在 Microsoft Sentinel 中浏览和调查事件 |

| 搜寻 | Microsoft Sentinel 基于 MITRE 框架的强大搜寻搜索和查询工具,使你能够在触发警报之前主动搜寻组织数据源中的安全威胁。 根据搜寻查询创建自定义检测规则。 然后,将这些见解作为警报呈现给安全事件响应者。 | Microsoft Sentinel 中的威胁搜寻 |

| Notebooks | Microsoft Sentinel 支持 Azure 机器学习工作区中的 Jupyter 笔记本,包括用于机器学习、可视化和数据分析的完整库。 使用 Microsoft Sentinel 中的笔记本来扩展可对 Microsoft Sentinel 数据执行的操作的范围。 例如: - 执行非内置于 Microsoft Sentinel 的分析(例如,一些 Python 机器学习功能)。 - 创建非内置于 Microsoft Sentinel 的数据可视化效果(例如,自定义时间线和进程树)。 - 集成 Microsoft Sentinel 外部的数据源(例如,本地数据集)。 |

具有 Microsoft Sentinel 搜寻功能的 Jupyter 笔记本 |

快速响应事件

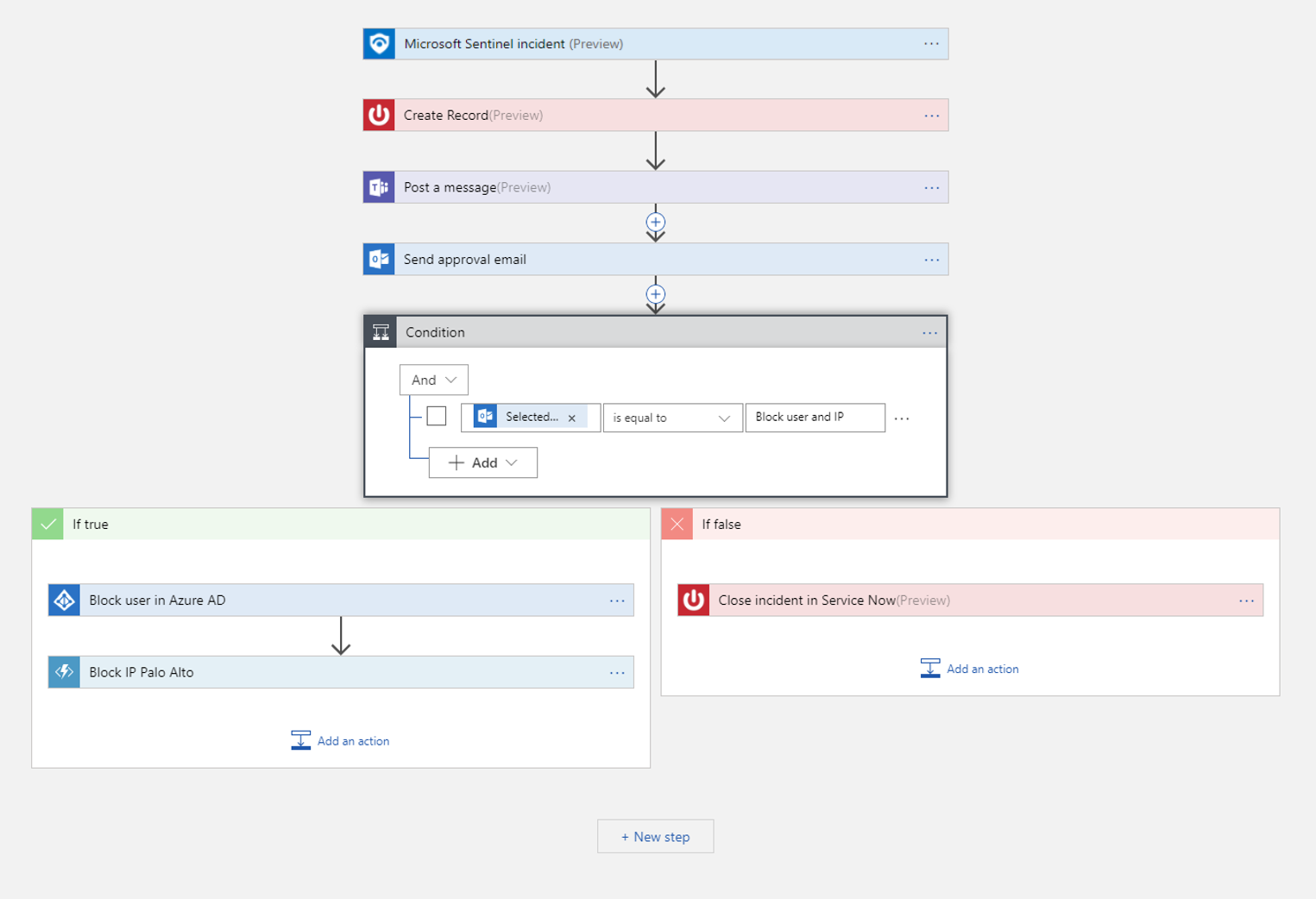

将常见任务自动化,并使用可与 Azure 服务和现有工具集成的 Playbook 来简化安全业务流程。 Microsoft Sentinel 的自动化和业务流程提供了高度可扩展的体系结构,当新的技术和威胁出现时,它可以实现可缩放的自动化。

Microsoft Sentinel 中的 Playbook 基于 Azure 逻辑应用中生成的工作流。 例如,如果使用 ServiceNow 票证系统,请使用 Azure 逻辑应用自动执行工作流,并在每次生成特定的警报或事件时在 ServiceNow 中开具票证。

下表突出显示了Microsoft Sentinel 中威胁响应的关键功能。

| Feature | 说明 | 开始 |

|---|---|---|

| 自动化规则 | 通过定义和协调涵盖不同方案的一小部分规则,集中管理 Microsoft Sentinel 中事件处理的自动化。 | 使用自动化规则在 Microsoft Sentinel 中自动响应威胁 |

| 演练手册 | 使用 playbook 自动化和协调威胁响应,playbook 是修正操作的集合。 按需或自动运行 playbook 以响应由自动化规则触发的特定警报或事件。 若要使用 Azure 逻辑应用生成 playbook,可以从不断扩展的连接器库中选择,适用于各种服务和系统,例如 ServiceNow、Jira 等。 这些连接器允许你在工作流中应用任何自定义逻辑。 |

在 Microsoft Sentinel 中使用 playbook 自动响应威胁 所有逻辑应用连接器的列表 |