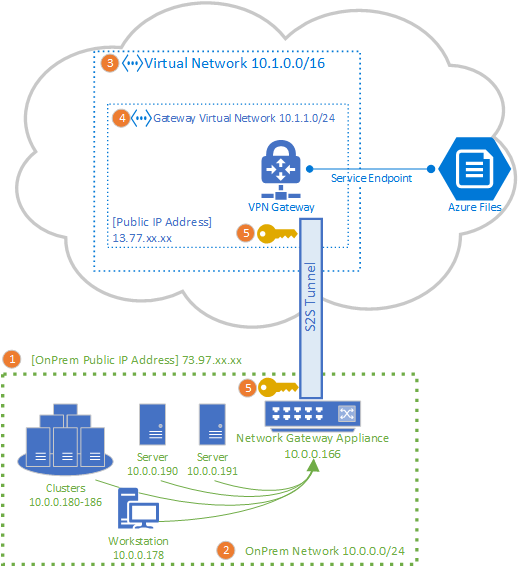

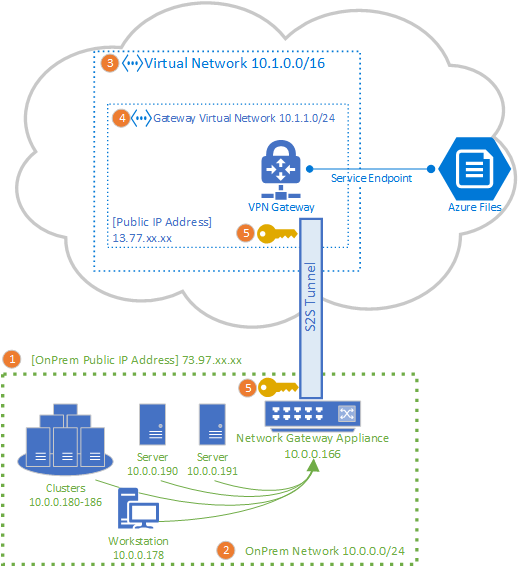

可以使用站点到站点 (S2S) VPN 连接从本地网络中装载 Azure 文件共享,无需通过开放式 Internet 发送数据。 可以使用 Azure VPN 网关设置 S2S VPN,该网关是一种提供 VPN 服务的 Azure 资源。 可以将 VPN 网关与存储账户或其他 Azure 资源一起部署在一个资源组中。

我们强烈建议先阅读 Azure 文件存储网络概述,然后再继续阅读本文,以全面探讨可用于 Azure 文件存储的网络选项。

本文详细介绍了配置站点到站点 VPN 以直接在本地装载 Azure 文件共享的步骤。 如果你想要通过 S2S VPN 路由 Azure 文件同步的同步流量,请参阅配置 Azure 文件同步代理和防火墙设置。

适用于

| 管理模型 |

计费模式 |

媒体层 |

冗余 |

SMB |

NFS |

| Microsoft.Storage |

预配 v2 |

HDD(标准) |

本地 (LRS) |

|

|

| Microsoft.Storage |

预配 v2 |

HDD(标准) |

区域 (ZRS) |

|

|

| Microsoft.Storage |

预配 v2 |

HDD(标准) |

异地 (GRS) |

|

|

| Microsoft.Storage |

预配 v2 |

HDD(标准) |

GeoZone (GZRS) |

|

|

| Microsoft.Storage |

预配版本 v1 |

SSD(高级) |

本地 (LRS) |

|

|

| Microsoft.Storage |

预配版本 v1 |

SSD(高级) |

区域 (ZRS) |

|

|

| Microsoft.Storage |

即用即付 |

HDD(标准) |

本地 (LRS) |

|

|

| Microsoft.Storage |

即用即付 |

HDD(标准) |

区域 (ZRS) |

|

|

| Microsoft.Storage |

即用即付 |

HDD(标准) |

异地 (GRS) |

|

|

| Microsoft.Storage |

即用即付 |

HDD(标准) |

GeoZone (GZRS) |

|

|

先决条件

要在本地装载的 Azure 文件共享。 Azure 文件共享部署在存储帐户中,它是表示共享存储池的管理结构,可以在其中部署多个文件共享以及其他存储资源(例如 Blob 或队列)。 可以在创建 Azure 文件共享中详细了解如何部署 Azure 文件共享和存储帐户。

本地数据中心内与 Azure VPN 网关兼容的网络设备或服务器。 Azure 文件存储与所选的本地网络设备无关,但 Azure VPN 网关会维护已测试的设备列表。 不同的网络设备提供不同的特性、性能特征和管理功能,因此,在选择网络设备时要将这些因素考虑在内。

如果没有现有网络设备,则 Windows Server 包含内置服务器角色、路由和远程访问 (RRAS),它们可以用作本地网络设备。 若要详细了解如何在 Windows Server 中配置路由和远程访问,请参阅 RAS 网关。

将虚拟网络添加到存储帐户

要将新建或现有虚拟网络添加到存储帐户,请执行以下步骤。

登录到 Azure 门户,然后导航到包含了要在本地装载的 Azure 文件共享的存储帐户。

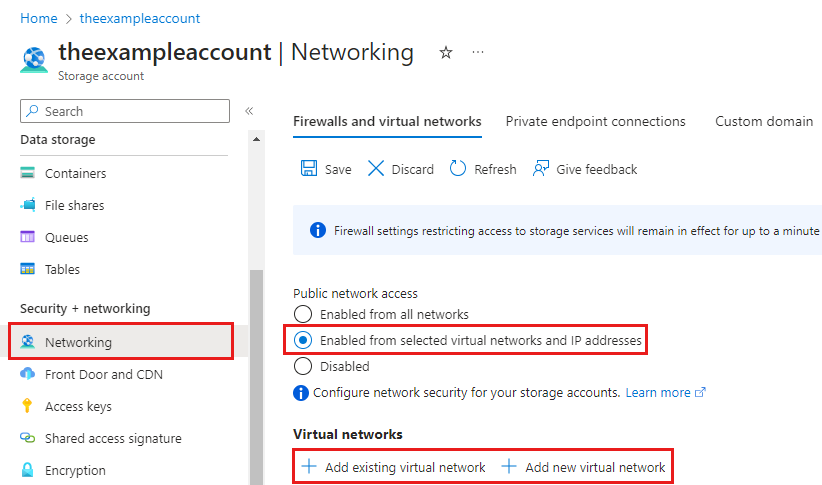

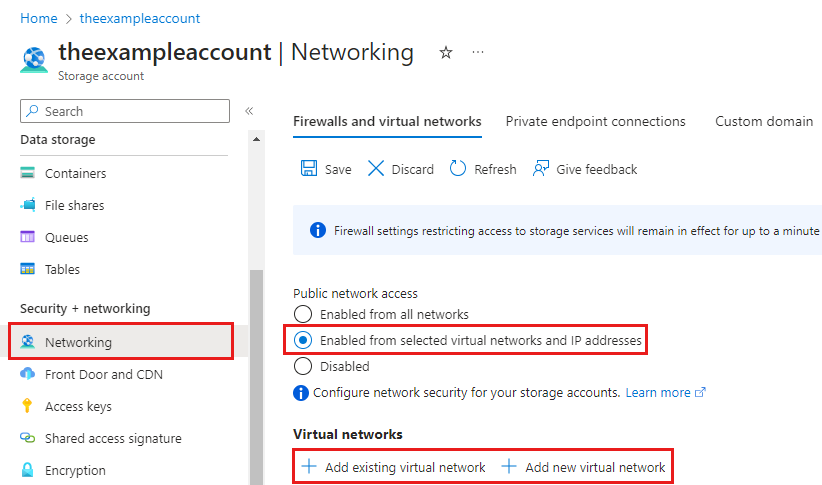

在服务菜单中的“安全性 + 网络”下,选择“网络”。 除非在创建虚拟网络时将其添加到存储帐户中,否则生成的窗格中应在“公用网络访问”下已选择“从所有网络启用”单选按钮。

要添加虚拟网络,请选择“从所选虚拟网络和 IP 地址启用”单选按钮。 在“虚拟网络”子标题下,选择“+ 添加现有虚拟网络”或“+ 添加新虚拟网络”。 创建新的虚拟网络将导致创建新的 Azure 资源。 新建或现有虚拟网络资源必须与存储帐户位于同一区域,但不必位于同一资源组或订阅中。 但请记住,将虚拟网络部署到的资源组、区域和订阅必须与下一步中部署虚拟网络网关的位置匹配。

如果添加现有虚拟网络,必须先在虚拟网络上创建网关子网。 系统将要求你选择该虚拟网络的一个或多个子网。 如果创建新的虚拟网络,则会在创建过程中创建子网。 稍后可以通过为虚拟网络生成的 Azure 资源添加更多子网。

如果以前未启用对虚拟网络的公用网络访问,则需要将 Microsoft.Storage 服务终结点添加到虚拟网络子网。 这最多可能需要 15 分钟才能完成,但在大多数情况下,完成速度要快得多。 在此操作完成之前,你将无法访问该存储帐户中的 Azure 文件共享,包括无法通过 VPN 连接进行访问。

在页面顶部选择“保存”。

登录 Azure。

Connect-AzAccount -Environment AzureChinaCloud

如果要添加新的虚拟网络和网关子网,请运行以下脚本。 如果已有要使用的虚拟网络,请跳过此步骤,继续执行步骤 3。 请确保将 <your-subscription-id>、<resource-group> 和 <storage-account-name> 替换为你自己的值。 如果需要,可以为 $location 和 $vnetName 提供你自己的值。

-AddressPrefix 参数定义了虚拟网络和子网的 IP 地址块,因此请将这些块替换为相应的值。

# Select subscription

$subscriptionId = "<your-subscription-id>"

Select-AzSubscription -SubscriptionId $subscriptionId

# Define parameters

$storageAccount = "<storage-account-name>"

$resourceGroup = "<resource-group>"

$location = "China East 2" # Change to desired Azure region

$vnetName = "myVNet"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

$subnetName = "GatewaySubnet"

$vnetAddressPrefix = "10.0.0.0/16" # Update this address as per your requirements

$subnetAddressPrefix = "10.0.0.0/24" # Update this address as per your requirements

# Set current storage account

Set-AzCurrentStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccount

# Define subnet configuration

$subnetConfig = New-AzVirtualNetworkSubnetConfig -Name $subnetName -AddressPrefix $subnetAddressPrefix

# Create a virtual network

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $resourceGroup -Location $location -AddressPrefix $vnetAddressPrefix -Subnet $subnetConfig

如果在上一步中创建了新的虚拟网络和子网,请跳过此步骤。 如果已有要使用的虚拟网络,则必须先在虚拟网络上创建一个网关子网,然后才能部署虚拟网络网关。

若要将网关子网添加到现有虚拟网络,请运行以下脚本。 请确保将 <your-subscription-id>、<resource-group> 和 <virtual-network-name> 替换为你自己的值。

$subnetAddressPrefix 参数定义了子网的 IP 地址块,因此请根据要求替换 IP 地址。

# Select subscription

$subscriptionId = "<your-subscription-id>"

Select-AzSubscription -SubscriptionId $subscriptionId

# Define parameters

$storageAccount = "<storage-account-name>"

$resourceGroup = "<resource-group>"

$vnetName = "<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

$subnetName = "GatewaySubnet"

$subnetAddressPrefix = "10.0.0.0/24" # Update this address as per your requirements

# Set current storage account

Set-AzCurrentStorageAccount -ResourceGroupName $resourceGroup -Name $storageAccount

# Get the virtual network

$vnet = Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $resourceGroup

# Add the gateway subnet

Add-AzVirtualNetworkSubnetConfig -Name $subnetName -VirtualNetwork $vnet -AddressPrefix $subnetAddressPrefix

# Apply the configuration to the virtual network

Set-AzVirtualNetwork -VirtualNetwork $vnet

若要仅允许来自特定虚拟网络的流量,可使用 Update-AzStorageAccountNetworkRuleSet 命令,并将 -DefaultAction 参数设置为 Deny。

Update-AzStorageAccountNetworkRuleSet -ResourceGroupName $resourceGroup -Name $storageAccount -DefaultAction Deny

在虚拟网络和子网上启用 Microsoft.Storage 服务终结点。 这最多可能需要 15 分钟才能完成,但在大多数情况下,完成速度要快得多。 在此操作完成之前,你将无法访问该存储帐户中的 Azure 文件共享,包括无法通过 VPN 连接进行访问。 服务终结点通过最优路径将流量从虚拟网络路由到 Azure 存储服务。 子网和虚拟网络的标识也随每个请求进行传输。

Get-AzVirtualNetwork -ResourceGroupName $resourceGroup -Name $vnetName | Set-AzVirtualNetworkSubnetConfig -Name $subnetName -AddressPrefix $subnetAddressPrefix -ServiceEndpoint "Microsoft.Storage.Global" | Set-AzVirtualNetwork

为虚拟网络和子网添加网络规则。

$subnet = Get-AzVirtualNetwork -ResourceGroupName $resourceGroup -Name $vnetName | Get-AzVirtualNetworkSubnetConfig -Name $subnetName

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroup -Name $storageAccount -VirtualNetworkResourceId $subnet.Id

登录 Azure。

az login

如果要添加新的虚拟网络和网关子网,请运行以下脚本。 如果已有要使用的虚拟网络,请跳过此步骤,继续执行步骤 3。 请确保将 <your-subscription-id>、<storage-account-name> 和 <resource-group> 替换为你自己的值。 将 <virtual-network-name> 替换为要创建的新虚拟网络的名称。

--address-prefix 和 --subnet-prefixes 参数定义了虚拟网络和子网的 IP 地址块,因此请将这些块替换为相应的值。 将在资源组所在的同一区域中创建虚拟网络。

# Set your subscription

az account set --subscription "<your-subscription-id>"

# Define parameters

storageAccount="<storage-account-name>"

resourceGroup="<resource-group>"

vnetName="<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

subnetName="GatewaySubnet"

vnetAddressPrefix="10.0.0.0/16" # Update this address per your requirements

subnetAddressPrefix="10.0.0.0/24" # Update this address per your requirements

# Create a virtual network and subnet

az network vnet create \

--resource-group $resourceGroup \

--name $vnetName \

--address-prefix $vnetAddressPrefix \

--subnet-name $subnetName \

--subnet-prefixes $subnetAddressPrefix

如果在上一步中创建了新的虚拟网络和子网,请跳过此步骤。 如果已有要使用的虚拟网络,则必须先在虚拟网络上创建一个网关子网,然后才能部署虚拟网络网关。

若要将网关子网添加到现有虚拟网络,请运行以下脚本。 请确保将 <your-subscription-id>、<resource-group> 和 <virtual-network-name> 替换为你自己的值。

--address-prefixes 参数定义了子网的 IP 地址块,因此请根据需要替换 IP 地址块。

# Set your subscription

az account set --subscription "<your-subscription-id>"

# Define parameters

storageAccount="<storage-account-name>"

resourceGroup="<resource-group>"

vnetName="<virtual-network-name>"

# Virtual network gateway can only be created in subnet with name 'GatewaySubnet'.

subnetName="GatewaySubnet"

subnetAddressPrefix="10.0.0.0/24" # Update this address per your requirements

# Create the gateway subnet

az network vnet subnet create \

--resource-group $resourceGroup \

--vnet-name $vnetName \

--name $subnetName \

--address-prefixes $subnetAddressPrefix

若要仅允许来自特定虚拟网络的流量,可使用 az storage account update 命令,并将 --default-action 参数设置为 Deny。

az storage account update --resource-group $resourceGroup --name $storageAccount --default-action Deny

在虚拟网络和子网上启用 Microsoft.Storage 服务终结点。 这最多可能需要 15 分钟才能完成,但在大多数情况下,完成速度要快得多。 在此操作完成之前,你将无法访问该存储帐户中的 Azure 文件共享,包括无法通过 VPN 连接进行访问。

az network vnet subnet update --resource-group $resourceGroup --vnet-name $vnetName --name $subnetName --service-endpoints "Microsoft.Storage.Global"

为虚拟网络和子网添加网络规则。

subnetid=$(az network vnet subnet show --resource-group $resourceGroup --vnet-name $vnetName --name $subnetName --query id --output tsv)

az storage account network-rule add --resource-group $resourceGroup --account-name $storageAccount --subnet $subnetid

部署虚拟网络网关

要部署虚拟网络网关,请执行以下步骤。

在 Azure 门户顶部的搜索框中,搜索并选择“虚拟网络网关”。 此时应会显示“虚拟网络网关”页。 在页面顶部选择“+创建”。

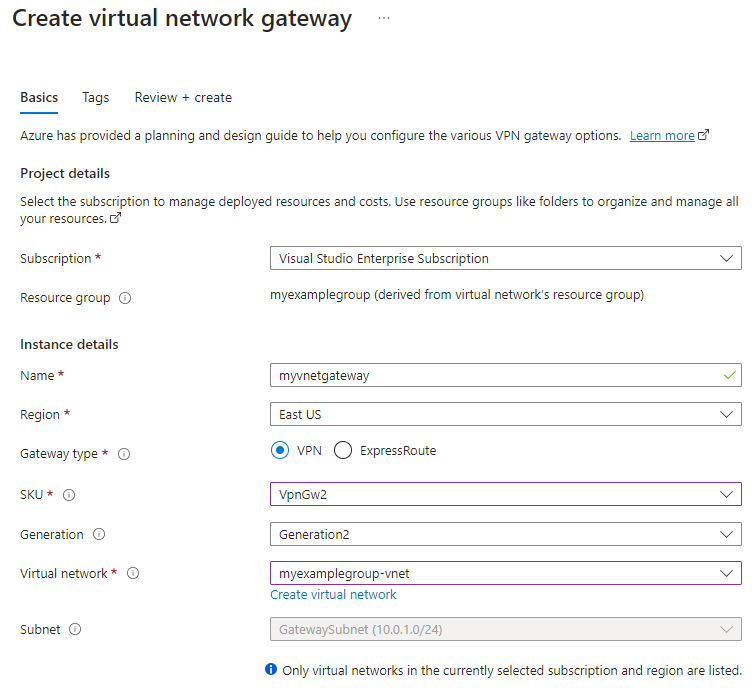

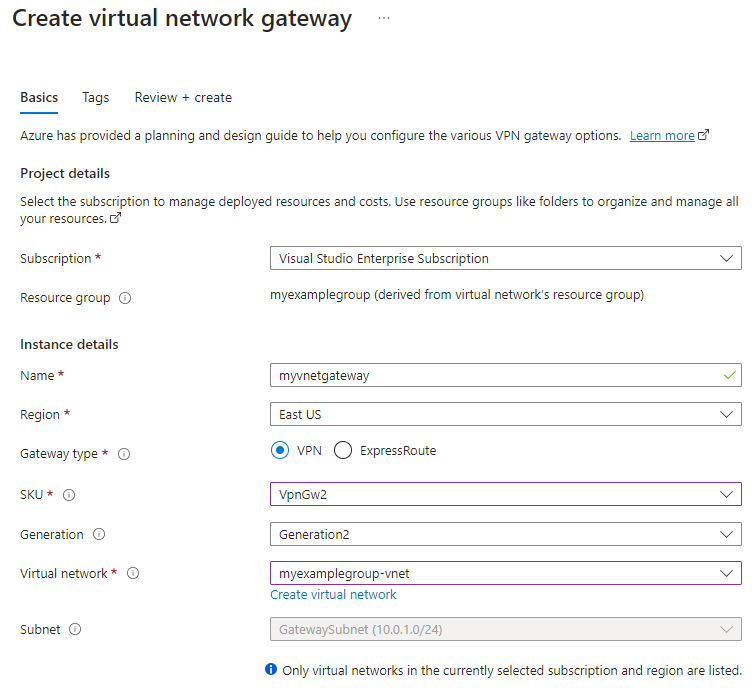

在“基本信息”选项卡上,填写“项目详细信息”和“实例详细信息”的值 。 虚拟网络网关必须与虚拟网络位于同一订阅、Azure 区域和资源组中。

-

订阅:从下拉列表中选择要使用的订阅。

-

资源组:在此页上选择虚拟网络后,此设置将自动进行填充。

- “名称”:为虚拟网络网关命名。 为网关命名与为网关子网命名不同。 它是要创建的虚拟网络网关对象的名称。

-

区域:选择要在其中创建此资源的区域。 虚拟网络网关的区域必须与虚拟网络相同。

-

网关类型:选择“VPN”。 VPN 网关使用虚拟网络网关类型“VPN” 。

-

SKU:从下拉列表中选择支持你想要使用的功能的网关 SKU。 SKU 控制允许的站点到站点隧道数和所需的 VPN 性能。 请参阅网关 SKU。 如果要使用 IKEv2 身份验证(基于路由的 VPN),请不要使用基本 SKU。

-

代系:选择想要使用的代系。 建议使用第 2 代 SKU。 有关详细信息,请参阅网关 SKU。

- “虚拟网络”:从下拉列表中,选择在上一步添加到存储帐户的虚拟网络。

- “子网”:此字段应灰显,并列出创建的网关子网的名称及其 IP 地址范围。 相反,如果看到“网关子网地址范围”字段,则表示尚未配置在虚拟网络上配置网关子网。

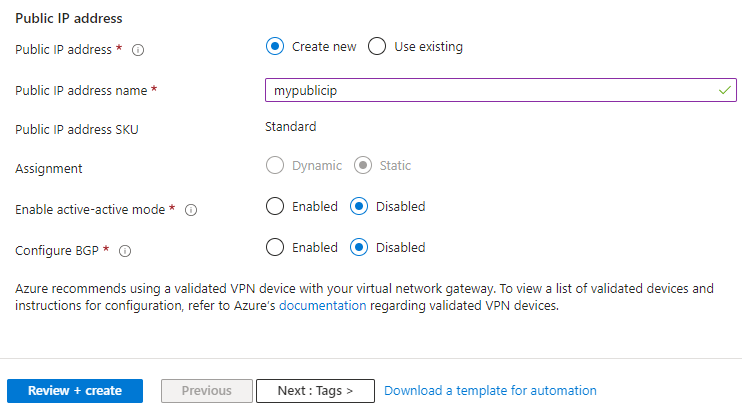

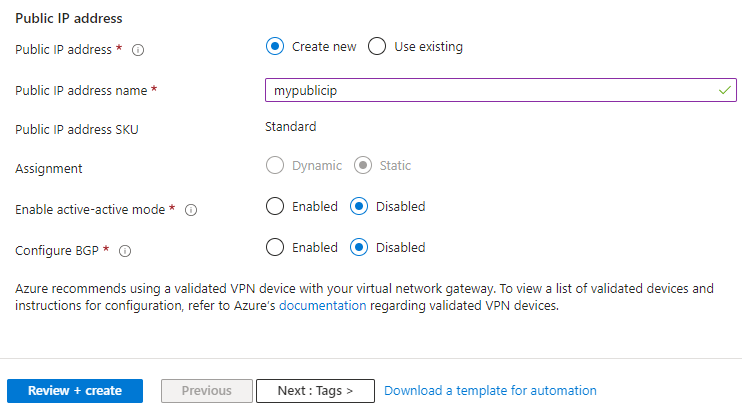

请指定已分配给该虚拟网络网关的“公共 IP 地址”。 创建虚拟网络网关后,公共 IP 地址会被分配给此对象。 仅当删除并重新创建网关时,主公共 IP 地址才会发生更改。 该地址不会因为网关大小调整、重置或其他内部维护/升级而更改。

- “公共 IP 地址”:要向 Internet 公开的虚拟网络网关的 IP 地址。 你很可能需要创建新的 IP 地址,但也可以使用现有的未使用的 IP 地址。 如果选择“新建”,则将在与虚拟网络网关相同的资源组中创建新的 IP 地址 Azure 资源,并且“公共 IP 地址名称”将是新建 IP 地址的名称。 如果选择“使用现有的”,则必须选择现有未使用的 IP 地址。

-

公共 IP 地址名称:在文本框中,键入公共 IP 地址实例的名称。

-

公共 IP 地址 SKU:将自动选择设置。

-

分配:分配通常是自动选择的,可以是动态的,也可以是静态的。

-

启用主动-主动模式:选择“已禁用”。 仅当创建主动-主动网关配置时,才启用此设置。 若要详细了解主动-主动模式,请参阅高可用性跨界连接与 VNet 到 VNet 连接。

- “配置 BGP”:除非你的配置特别需要边界网关协议,否则请选择“已禁用”。 如果确实需要此设置,则默认 ASN 为 65515,但可以更改此值。 若要了解有关此设置的详细信息,请参阅关于 Azure VPN 网关的 BGP。

选择“查看 + 创建” ,运行验证。 验证通过后,选择“创建”以部署虚拟网络网关。 部署可能需要 45 分钟才能完成。

首先,申请一个公共 IP 地址。 如果已有一个未使用的 IP 地址并希望使用它,则可以跳过此步骤。 将 <resource-group> 替换为资源组名称,并指定用于虚拟网络的同一 Azure 区域。

$gwpip = New-AzPublicIpAddress -Name "mypublicip" -ResourceGroupName "<resource-group>" -Location "China East 2" -AllocationMethod Static -Sku Standard

接下来,通过定义要使用的子网和公共 IP 地址来创建网关 IP 地址配置。 VPN 网关的公共 IP 地址将向 Internet 公开。 将 <virtual-network-name> 和 <resource-group> 替换为自己的值。

$vnet = Get-AzVirtualNetwork -Name <virtual-network-name> -ResourceGroupName <resource-group>

$subnet = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet

$gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig -SubnetId $subnet.Id -PublicIpAddressId $gwpip.Id

运行以下脚本以创建 VPN 网关。

将 <resource-group> 替换为与虚拟网络相同的资源组。 指定支持要使用的功能的网关 SKU。 网关 SKU 可控制允许的站点到站点隧道数和所需的 VPN 性能。 建议使用第 2 代 SKU。 如果要使用 IKEv2 身份验证(基于路由的 VPN),请不要使用基本 SKU。

New-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroupName <resource-group> -Location "China East 2" -IpConfigurations $gwipconfig -GatewayType "Vpn" -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration Generation2

还可以选择包括其他功能,例如边界网关协议 (BGP) 和主动-主动。 请参阅 New-AzVirtualNetworkGateway cmdlet 的文档。 如果确实需要 BGP,则默认 ASN 为 65515,但可以更改此值。

创建网关可能需要 45 分钟或更长的时间,具体取决于指定的网关 SKU。 可使用 Get-AzVirtualNetworkGateway cmdlet 查看 VPN 网关。

Get-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroup <resource-group>

首先,申请一个公共 IP 地址。 如果已有一个未使用的 IP 地址并希望使用它,则可以跳过此步骤。 使用资源组名替换 <resource-group>。

az network public-ip create -n mypublicip -g <resource-group>

运行以下脚本以创建 VPN 网关。 创建网关可能需要 45 分钟或更长的时间,具体取决于指定的网关 SKU。

将 <resource-group> 替换为与虚拟网络相同的资源组。 指定支持要使用的功能的网关 SKU。 网关 SKU 可控制允许的站点到站点隧道数和所需的 VPN 性能。 建议使用第 2 代 SKU。 如果要使用 IKEv2 身份验证(基于路由的 VPN),请不要使用基本 SKU。

az network vnet-gateway create -n MyVnetGateway -l chinaeast2 --public-ip-address mypublicip -g <resource-group> --vnet <virtual-network-name> --gateway-type Vpn --sku VpnGw2 --vpn-gateway-generation Generation2 --no-wait

--no-wait 参数允许在后台创建网关。 但并不意味着 VPN 网关会立即创建。

可以使用以下命令查看 VPN 网关。 如果 VPN 网关没有完全部署好,将会收到一条错误消息。

az network vnet-gateway show -n MyVnetGateway -g <resource-group>

为本地网关创建本地网络网关

本地网络网关是代表本地网络设备的 Azure 资源。 它与存储帐户、虚拟网络和虚拟网络网关一起部署,但不需要与存储帐户位于同一资源组或订阅中。 要创建本地网络网关,请执行以下步骤。

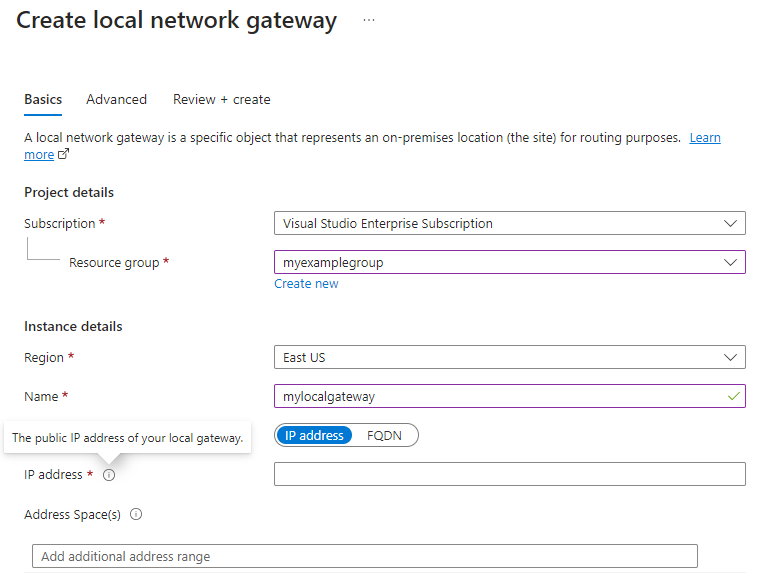

在 Azure 门户顶部的搜索栏中,搜索并选择“本地网络网关”。 此时应会显示“本地网络网关”页。 在页面顶部选择“+创建”。

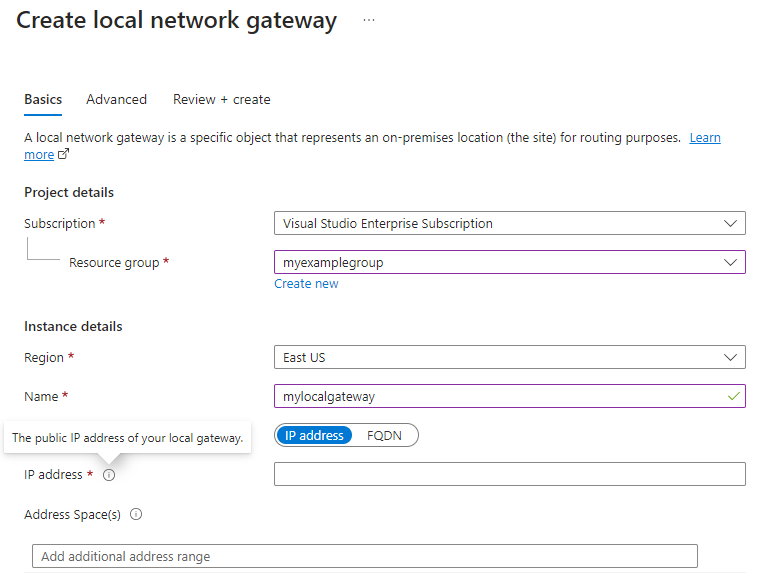

在“基本信息”选项卡上,填写“项目详细信息”和“实例详细信息”的值 。

- “订阅”:所需的 Azure 订阅。 这不需要与用于虚拟网络网关或存储帐户的订阅匹配。

-

资源组:所需的资源组。 这不需要与用于虚拟网络网关或存储帐户的资源组匹配。

- “位置”:应在其中创建本地网络网关资源的 Azure 区域。 这应该与你为虚拟网络网关和存储帐户选择的区域匹配。

-

名称:用于本地网络网关的 Azure 资源的名称。 此名称可以是任何你认为有助于管理的名称。

- “终结点”:保持“IP 地址”处于选中状态。

-

IP 地址:本地网关的公共 IP 地址。

- “地址空间”:此本地网络网关所代表的网络的地址范围。 例如:192.168.0.0/16。 如果添加多个地址空间范围,请确保所指定的范围不会与要连接到的其他网络的范围重叠。 如果在已启用 BGP 的连接中计划使用此本地网关,则需要声明的最小前缀是 VPN 设备上的 BGP 对等 IP 地址的主机地址。

如果你的组织需要 BGP,请选择“高级”选项卡以配置 BGP 设置。 要了解详细信息,请参阅关于使用 Azure VPN 网关的 BGP。

选择“查看 + 创建” ,运行验证。 验证通过后,选择“创建”以创建本地网络网关。

运行以下命令以创建新的本地网络网关。 请将 <resource-group> 替换为你自己的值。

-AddressPrefix 参数指定了此本地网络网关所代表的网络的地址范围。 如果添加多个地址空间范围,请确保所指定的范围不会与要连接到的其他网络的范围重叠。

New-AzLocalNetworkGateway -Name MyLocalGateway -Location "China East 2" -AddressPrefix @('10.101.0.0/24','10.101.1.0/24') -GatewayIpAddress "5.4.3.2" -ResourceGroupName <resource-group>

运行以下命令以创建新的本地网络网关。 请将 <resource-group> 替换为你自己的值。

--local-address-prefixes 参数指定了此本地网络网关所代表的网络的地址范围。 如果添加多个地址空间范围,请确保所指定的范围不会与要连接到的其他网络的范围重叠。

az network local-gateway create --gateway-ip-address 5.4.3.2 --name MyLocalGateway -g <resource-group> --local-address-prefixes 10.101.0.0/24 10.101.1.0/24

配置本地网络设备的特定步骤取决于组织所选的网络设备。

配置网络设备时,需要以下项:

共享密钥。 此共享密钥就是在创建站点到站点 VPN 连接时指定的共享密钥。 在示例中,我们使用基本的共享密钥,例如“abc123”。 建议生成更复杂的密钥,以符合组织的安全要求。

虚拟网络网关的公共 IP 地址。 要使用 PowerShell 查找虚拟网络网关的公共 IP 地址,请运行以下命令。 在此示例中,mypublicip 是在前面步骤中创建的公共 IP 地址资源的名称。

Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

根据所用的 VPN 设备,有时可以下载 VPN 设备配置脚本。 有关详细信息,请参阅下载 VPN 设备配置脚本。

以下链接提供了更多配置信息:

创建站点到站点连接

要完成 S2S VPN 的部署,必须在本地网络设备(由本地网络网关资源表示)和 Azure 虚拟网络网关之间创建连接。 要设置部门,请按照以下步骤操作。

导航到你创建的虚拟网络网关。 在虚拟网络网关的目录中,选择“设置 > 连接”,然后选择“+ 添加”。

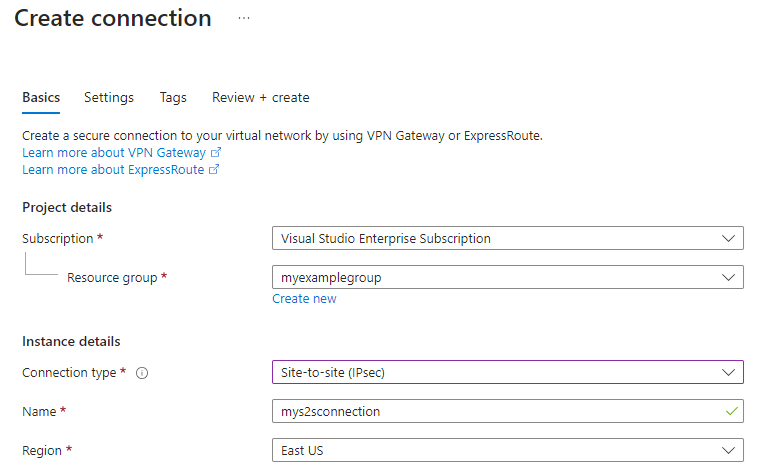

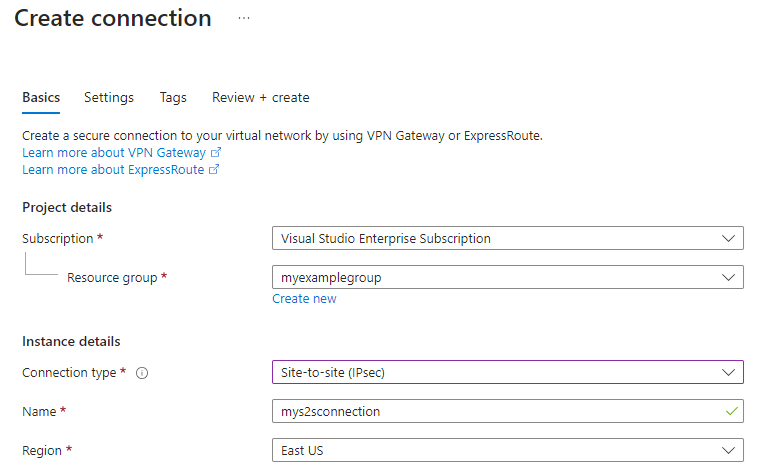

在“基本信息”选项卡上,填写“项目详细信息”和“实例详细信息”的值 。

- “订阅”:所需的 Azure 订阅。

-

资源组:所需的资源组。

-

连接类型:由于这是 S2S 连接,因此请从下拉列表选择“站点到站点(IPsec)”。

-

名称:连接的名称。 虚拟网络网关可以托管多个连接,因此请选择一个有助于管理的名称,这会区分此特定连接。

- “区域”:为虚拟网络网关和存储帐户选择的区域。

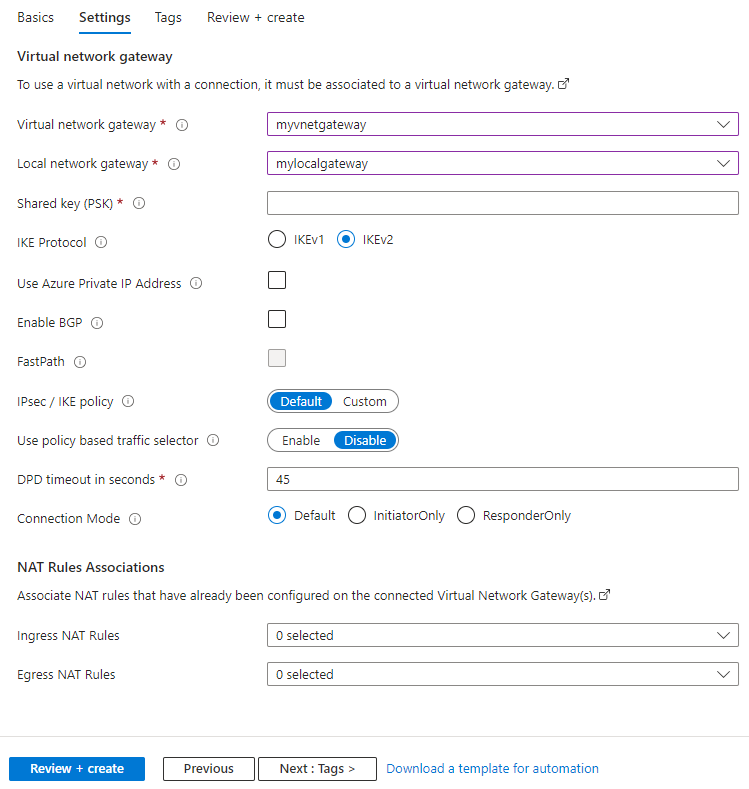

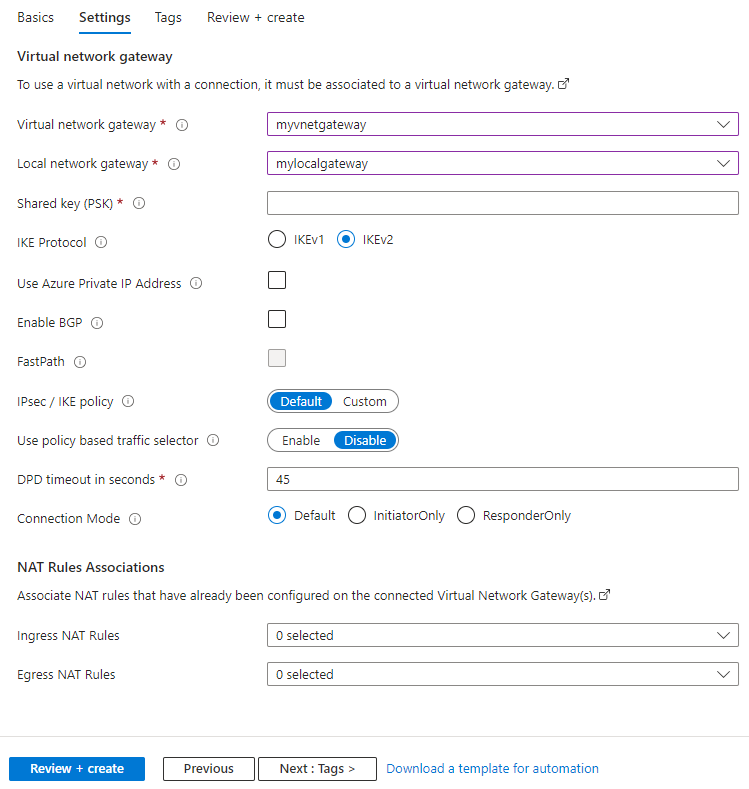

在“设置”选项卡上,提供以下信息。

- “虚拟网络网关”:选择已创建的虚拟网络网关。

-

本地网关:选择创建的本地网关。

- “共享密钥 (PSK)”:字母和数字的组合,用于为连接实现加密。 虚拟网络网关和本地网络网关必须使用同一共享密钥。 如果网关设备没有提供密钥,可以在此处创建一个密钥,并将其提供给设备。

- “IEK 协议”:根据 VPN 设备,为基于策略的 VPN 选择 IKEv1,或为基于路由的 VPN 选择 IKEv2。 要详细了解两种类型的 VPN 网关,请参阅关于基于策略和基于路由的 VPN 网关。

- “使用 Azure 专用 IP 地址”:通过选中此选项,可以使用 Azure 专用 IP 建立 IPsec VPN 连接。 必须在 VPN 网关上设置对专用 IP 的支持,此选项才能正常工作。 它仅在 AZ 网关 SKU 上受支持。

- “启用 BGP”:除非组织特别需要此设置,否则请保持未选中状态。

- “启用自定义 BGP 地址”:除非组织特别需要此设置,否则请保持未选中状态。

- “FastPath”:FastPath 旨在改善本地网络和虚拟网络之间的数据路径性能。

了解详细信息。

- “IPsec/IKE 策略”:将为连接协商的 IPsec/IKE 策略。 除非组织需要自定义策略,否则保留“默认”处于选中状态。

了解详细信息。

- “使用基于策略的流量选择器”:除非需要将 Azure VPN 网关配置为连接到本地基于策略的 VPN 防火墙,否则请保持禁用状态。 如果启用此字段,则必须确保 VPN 设备已使用本地网络(本地网络网关)前缀与 Azure 虚拟网络前缀的所有组合定义了匹配的流量选择器(而不是任意到任意)。 例如,如果本地网络前缀为 10.1.0.0/16 和 10.2.0.0/16,而虚拟网络前缀为 192.168.0.0/16 和 172.16.0.0/16,则需指定以下流量选择器:

- 10.1.0.0/16 <==> 192.168.0.0/16

- 10.1.0.0/16 <==> 172.16.0.0/16

- 10.2.0.0/16 <==> 192.168.0.0/16

- 10.2.0.0/16 <==> 172.16.0.0/16

- “DPD 超时(秒)”:连接的失效对等检测超时(以秒为单位)。 此属性的建议和默认值为 45 秒。

- “连接模式”:连接模式用于确定哪些网关可以启动连接。 当此值设为以下值时:

- “默认”:Azure 和本地 VPN 网关都可以启动连接。

- “ResponderOnly”:Azure VPN 网关从不启动连接。 本地 VPN 网关必须启动连接。

- “InitiatorOnly”:Azure VPN 网关将启动连接,并拒绝来自本地 VPN 网关的任何连接尝试。

选择“查看 + 创建” ,运行验证。 验证通过后,选择“创建”以创建虚拟连接。 可以通过虚拟网络网关的“连接”页验证是否已成功建立连接。

运行以下命令,在虚拟网络网关和本地设备之间创建站点到站点 VPN 连接。 请务必替换成自己的值。 共享密钥必须与用于 VPN 设备配置的值匹配。 站点到站点 VPN 的 -ConnectionType 为 IPsec。

有关更多选项,请参阅 New-AzVirtualNetworkGatewayConnection cmdlet 的文档。

设置变量。

$gateway1 = Get-AzVirtualNetworkGateway -Name MyVnetGateway -ResourceGroupName <resource-group>

$local = Get-AzLocalNetworkGateway -Name MyLocalGateway -ResourceGroupName <resource-group>

创建 VPN 连接。

New-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName <resource-group> `

-Location 'China East 2' -VirtualNetworkGateway1 $gateway1 -LocalNetworkGateway2 $local `

-ConnectionType IPsec -SharedKey 'abc123'

在一小段时间后,将建立该连接。 可以通过运行以下命令来验证 VPN 连接。 如果出现提示,请选择“A”运行“所有”。

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName <resource-group>

连接状态应显示为“已连接”。

运行以下命令,在虚拟网络网关和本地设备之间创建站点到站点 VPN 连接。 请务必替换成自己的值。 共享密钥必须与用于 VPN 设备配置的值匹配。

有关更多选项,请参阅 az network vnet create 命令的文档。

az network vpn-connection create --name VNet1toSite1 --resource-group <resource-group> --vnet-gateway1 MyVnetGateway -l eastus --shared-key abc123 --local-gateway MyLocalGateway

在一小段时间后,将建立该连接。 可以通过运行以下命令来验证 VPN 连接。 当连接处于建立过程中时,连接状态会显示“正在连接”。 建立连接后,状态更改为“已连接”。

az network vpn-connection show --name VNet1toSite1 --resource-group <resource-group>

装载 Azure 文件共享

配置 S2S VPN 的最后一步是验证其是否适用于 Azure 文件存储。 可以通过在本地装载 Azure 文件共享来执行此操作。 请在这里参阅各 OS 的装载说明:

另请参阅