Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

本文介绍如何设置从 Azure VPN 网关(虚拟网络网关)到 Azure 虚拟 WAN(VPN 网关)的连接。 创建从 VPN 网关(虚拟网络网关)到虚拟 WAN(VPN 网关)的连接类似于从分支 VPN 站点设置与虚拟 WAN 的连接。

为了最大程度地减少两个功能之间的可能混淆,我们将在网关前面加上我们引用的功能的名称。 例如,VPN 网关虚拟网络网关和虚拟 WAN VPN 网关。

在您开始之前

在开始之前,请创建以下资源:

Azure 虚拟 WAN

- 创建虚拟 WAN。

- 创建中心。

- 创建在中心配置的 S2S VPN 网关。

虚拟网络(适用于虚拟网络网关)

- 创建 不带任何虚拟网络网关的虚拟网络。 在后续步骤中,此虚拟网络将使用活动/活动虚拟网络网关进行配置。 验证您的本地网络的子网均不与要连接的虚拟网络重叠。

1.配置 VPN 网关虚拟网络网关

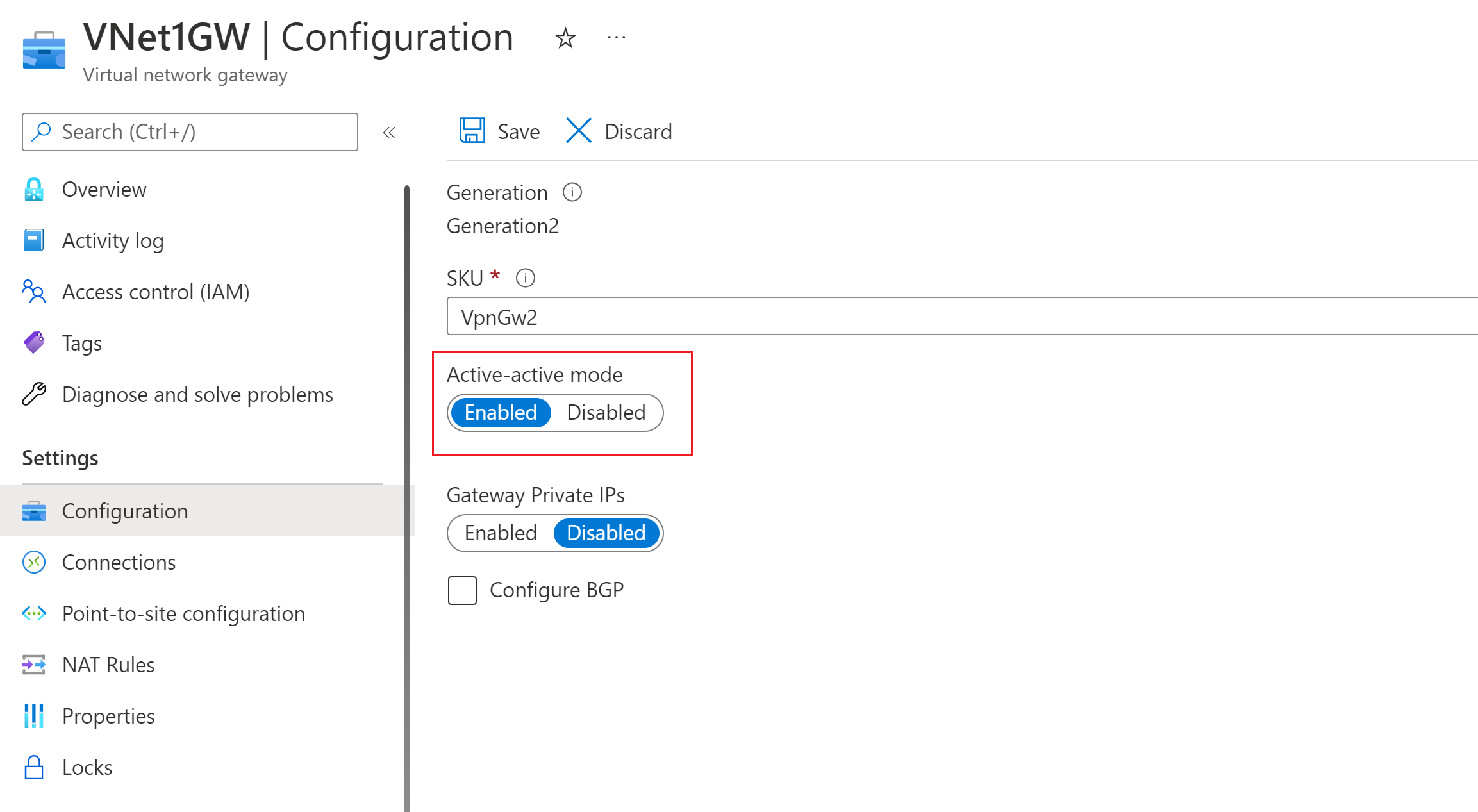

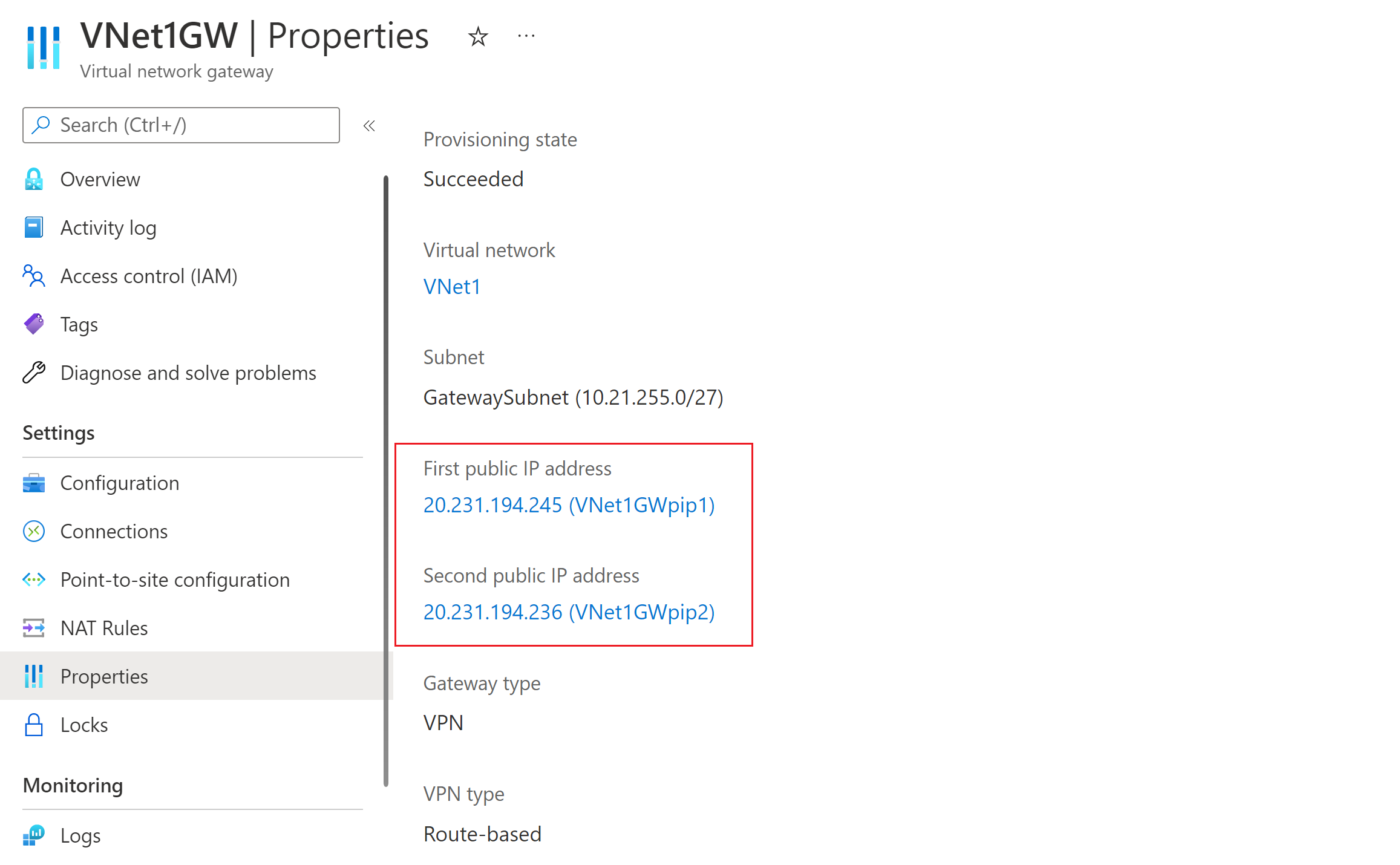

在本部分中,将为虚拟网络创建处于主动-主动模式的 VPN 网关。 创建网关时,可以为网关的两个实例使用现有的公共 IP 地址,也可以创建新的公共 IP。 设置虚拟 WAN 站点时,你将使用这些公共 IP。

在主动-主动模式下为虚拟网络创建 VPN 网关。 有关主动-主动 VPN 网关和配置步骤的详细信息,请参阅 配置主动-主动 VPN 网关。

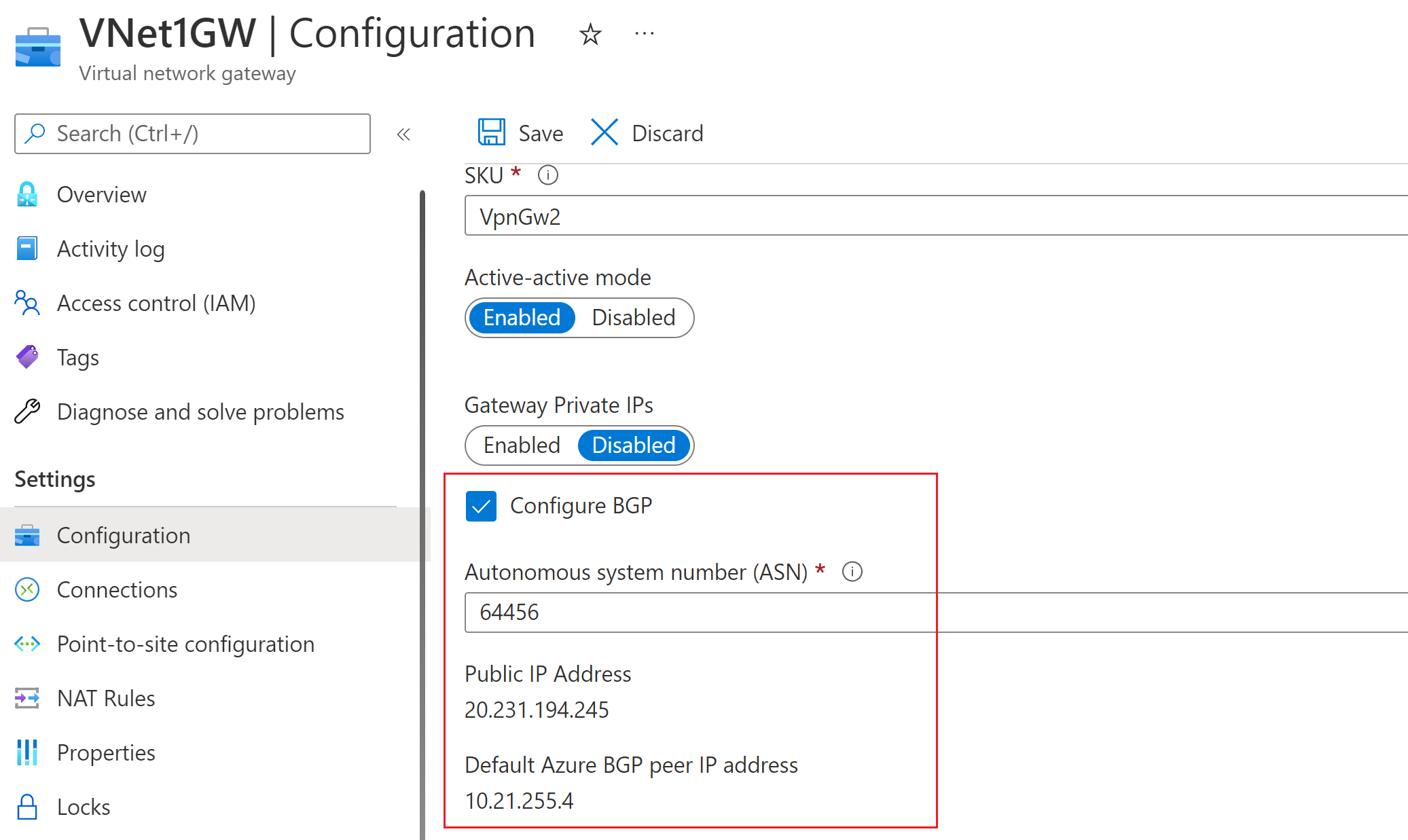

以下部分显示了虚拟网络网关的示例设置。

2.创建虚拟 WAN VPN 站点

在本部分中,你将创建两个虚拟 WAN VPN 站点,这些站点对应于在上一部分创建的虚拟网络网关。

在 虚拟 WAN 页上,转到 VPN 站点。

在 “VPN 站点 ”页上,选择“ +创建站点”。

在“ 创建 VPN 站点 ”页上的“ 基本信息 ”选项卡上,完成以下字段:

- 区域:与 Azure VPN 网关虚拟网络网关相同的区域。

- 名称:示例:Site1

- 设备供应商:VPN 设备供应商的名称(例如:Citrix、Cisco、Barracuda)。 添加设备供应商可以帮助 Azure 团队更好地了解环境,以便将来添加其他优化可能性,或帮助你进行故障排除。

- 专用地址空间:输入值,或在启用 BGP 时留空。

选择下一步:链接>以跳转到链接页面。

在 “链接” 页上,完成以下字段:

- 链接名称:要为 VPN 站点上的物理链接提供的名称。 示例:Link1。

- 链接速度:这是分支位置的 VPN 设备的速度。 示例:50,这意味着 50 Mbps 是分支站点上的 VPN 设备的速度。

- 链接提供程序名称:VPN 站点上物理链接的名称。 示例:ATT、Verizon。

- 链接 IP 地址 - 输入 IP 地址。 对于此配置,它与 (VPN 网关) 虚拟网络网关属性下显示的第一个公共 IP 地址相同。

- BGP 地址 和 ASN - 这些地址必须与在 步骤 1 中配置的 VPN 网关虚拟网络网关中的 BGP 对等 IP 地址之一和 ASN 相同。

填写完字段后,选择“ 查看 + 创建 ”进行验证。 选择“ 创建 ”以创建网站。

重复上述步骤,创建第二个站点以与 VPN 网关虚拟网络网关的第二个实例匹配。 除了使用第二个公共 IP 地址和 VPN 网关配置中的第二个 BGP 对等 IP 地址外,其他设置将保持不变。

现已成功预配两个站点。

3.将站点连接到虚拟中心

接下来,使用以下步骤将这两个站点连接到虚拟中心。 有关连接站点的详细信息,请参阅 将 VPN 站点连接到虚拟中心。

在虚拟 WAN 页上,转到 中心。

在 “中心 ”页上,单击创建的中心。

在所创建中心的页面上,在左窗格中,选择“VPN”(站点到站点)。

在 VPN(站点到站点) 页上,应会看到你的站点。 如果没有,可能需要单击 中心关联:x 气泡以清除筛选器并查看网站。

选中这两个站点的名称旁边的复选框(不要直接单击站点名称),然后单击“ 连接 VPN 站点”。

在 “连接网站 ”页上,配置设置。 请务必记下使用的 预共享密钥 值。 创建连接后,将在练习中再次使用它。

在页面底部,选择 “连接”。 中心更新站点设置需要一点时间。

4.下载 VPN 配置文件

在本节中,您需要下载您之前创建的VPN站点的配置文件。

- 在虚拟 WAN 页上,转到 VPN 站点。

- 在 VPN 站点 页上,在页面顶部,选择“ 下载站点到站点 VPN 配置 ”并下载文件。 Azure 将创建一个配置文件,其中包含用于在下一部分中配置本地网络网关的必要值。

5.创建本地网络网关

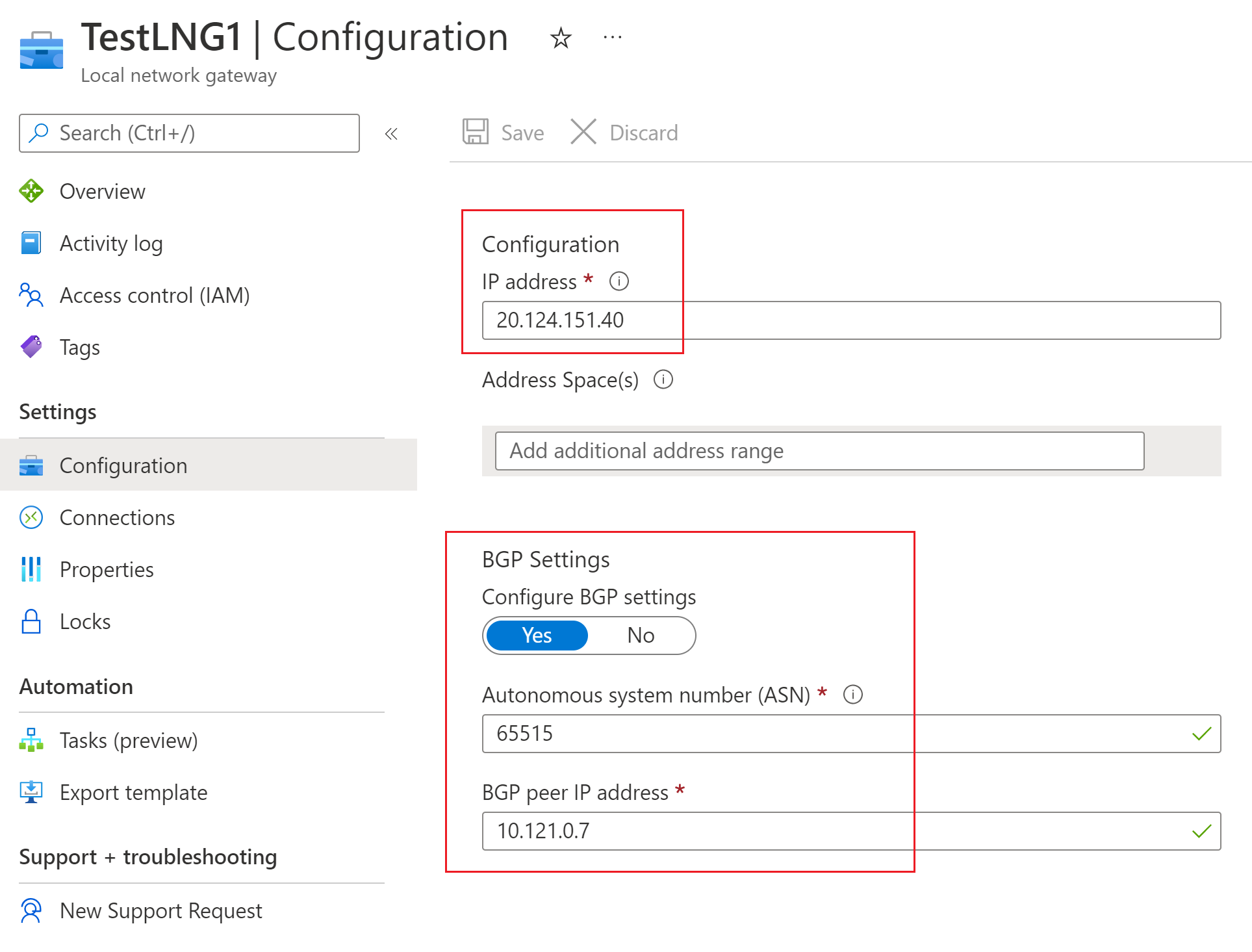

在本部分中,将创建两个 Azure VPN 网关本地网络网关。 上一步中的配置文件包含网关配置设置。 使用这些设置创建和配置 Azure VPN 网关本地网络网关。

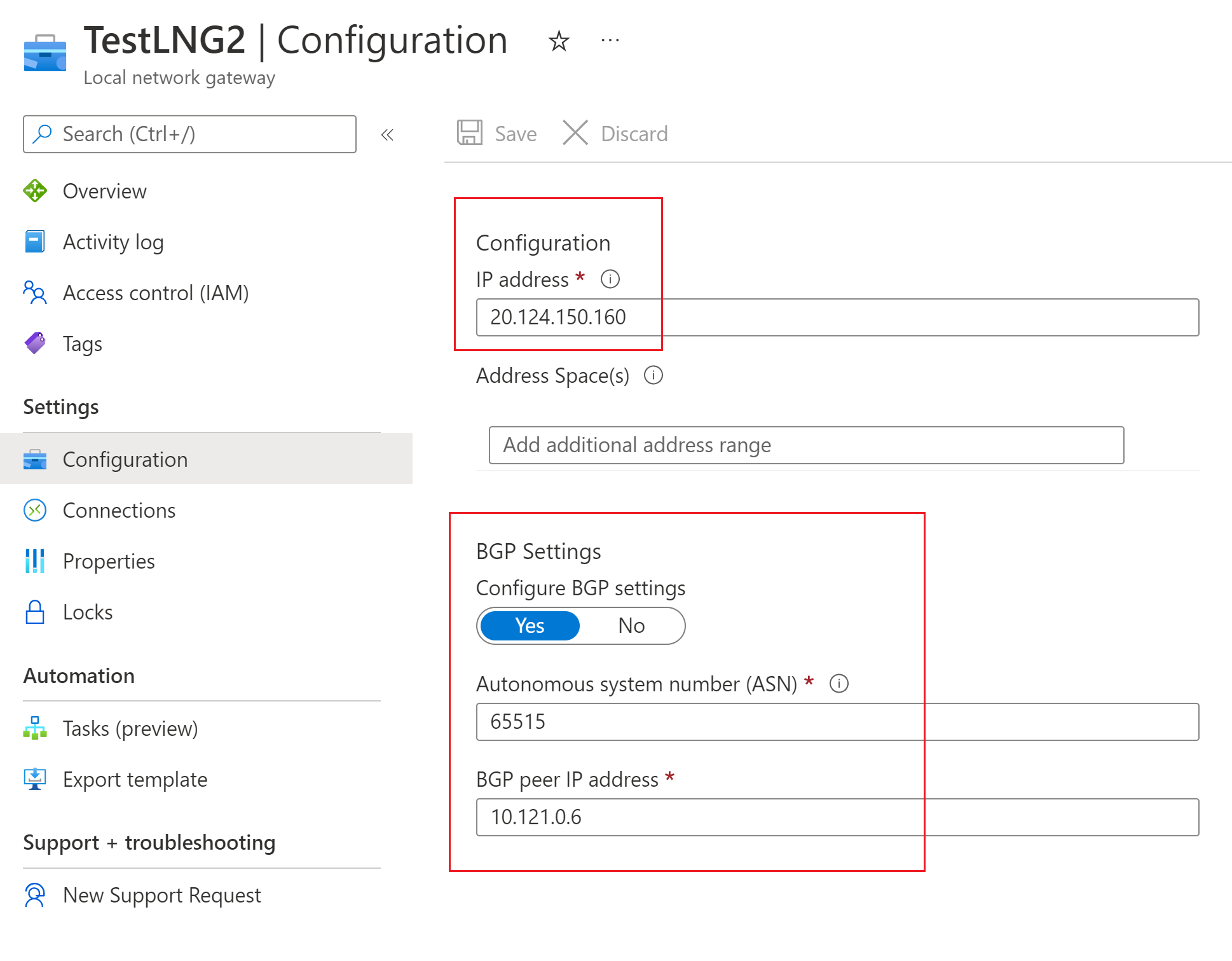

使用这些设置创建本地网络网关。 有关如何创建 VPN 网关本地网关的信息,请参阅 VPN 网关文章 “创建本地网络网关”。

- IP 地址 - 使用配置文件中显示的 用于网关配置的 Instance0 IP 地址。

- BGP - 如果连接通过 BGP,请选择“ 配置 BGP 设置 ”并输入 ASN“65515”。 输入 BGP 对等 IP 地址。 使用“Instance0 BgpPeeringAddresses”从配置文件进行 网关配置 。

- 地址空间 - 如果连接未通过 BGP,请确保“配置 BGP 设置 ”保持未选中状态。 输入要从虚拟网络网关端播发的地址空间。 可以添加多个地址空间范围。 请确保此处指定的范围不会与要连接到的其他网络范围重叠。

- 订阅、资源组和位置 - 它们与虚拟 WAN 中心相同。

查看并创建本地网络网关。 本地网络网关应类似于此示例。

重复这些步骤以创建另一个本地网络网关,但这次,请使用配置文件中的“Instance1”值而不是“Instance0”值。

重要

请注意,当将 BGP Over IPsec 连接配置到不是 VWAN 网关公共 IP 地址的公共 IP 且远程 ASN 为“65515”时,本地网络网关部署将失败,因为 ASN“65515”是一个如我可以使用哪些自治系统中所述的记录的保留 ASN。 但是,当本地网络网关使用远程 ASN“65515”读取 vWAN 公共地址时,平台将解除此限制。

6. 创建连接

在本部分中,将在 VPN 网关本地网络网关和虚拟网络网关之间创建连接。 有关如何创建 VPN 网关连接的步骤,请参阅 “配置连接”。

在门户中,转到虚拟网络网关并选择 “连接”。 在“连接”页顶部,选择“ +添加 ”以打开 “添加连接 ”页。

在 “添加连接 ”页上,为连接配置以下值:

- 名字: 为连接命名。

- 连接类型: 选择 站点到站点(IPsec)

- 虚拟网络网关: 此值是固定的,因为要从此网关进行连接。

- 本地网络网关: 此连接将虚拟网络网关连接到本地网络网关。 选择之前创建的本地网络网关之一。

- 共享密钥: 输入前面提供的共享密钥。

- IKE 协议: 选择 IKE 协议。

选择 “确定 ”以创建连接。

可以在虚拟网络网关的 “连接” 页中查看连接。

重复上述步骤以创建第二个连接。 对于第二个连接,请选择你创建的其他本地网络网关。

如果使用 BGP 进行连接,请在创建连接后转到相应连接并选择 “配置”。 在 “配置 ”页上,对于 BGP,选择“ 已启用”。 然后选择“ 保存”。

对第二个连接重复。

7. 测试连接

可以通过创建两个虚拟机、一个在 VPN 网关虚拟网络网关的一侧,以及虚拟 WAN 的虚拟网络中的一个,然后 ping 这两个虚拟机来测试连接。

在虚拟网络(Test1-VNet)中为 Azure VPN 网关(Test1-VNG)创建虚拟机。 请勿在 GatewaySubnet 中创建虚拟机。

创建另一个虚拟网络以连接到虚拟 WAN。 在此虚拟网络的子网中创建虚拟机。 此虚拟网络不能包含任何虚拟网络网关。 可以使用 站点到站点连接 文章中的 PowerShell 步骤快速创建虚拟网络。 在运行 cmdlet 之前,请务必更改值。

将 VNet 连接到虚拟 WAN 中心。 在虚拟 WAN 的页面上,选择 “虚拟网络连接”,然后选择 “+添加连接”。 在 “添加连接 ”页上,填写以下字段:

- 连接名称 - 为连接命名。

- 中心 - 选择要与此连接关联的中心。

- 订阅 - 验证订阅。

- 虚拟网络 - 选择要连接到此中心的虚拟网络。 虚拟网络不能有现有的虚拟网络网关。

选择 “确定 ”以创建虚拟网络连接。

现已在 VM 之间设置连接。 你应该能够从一个虚拟机 ping 到另一个虚拟机,除非有防火墙或其他策略阻止通信。

后续步骤

- 有关虚拟 WAN 站点到站点 VPN 的详细信息,请参阅 教程:虚拟 WAN 站点到站点 VPN。

- 有关 VPN 网关主动-主动网关设置的详细信息,请参阅 VPN 网关主动-主动配置。