Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

可以通过创建用户组来配置 P2S 用户 VPN,以基于用户的标识或身份验证凭据从特定地址池为用户分配 IP 地址。 本文介绍由虚拟 WAN P2S VPN 网关用来确定用户组和分配 IP 地址的不同配置与参数。 有关配置步骤,请参阅配置 P2S 用户 VPN 的用户组和 IP 地址池。

本文涵盖以下概念:

- 服务器配置概念

- 用户组

- 组成员

- 默认策略组

- 组优先级

- 可用组设置

- 网关概念

- 配置要求和限制

- 用例

服务器配置概念

以下部分解释了用于服务器配置的常用术语和值。

用户组(策略组)

用户组或策略组是应为其分配同一地址池中的 IP 地址的一组用户的逻辑表示形式。

组成员(策略成员)

用户组由成员构成。 成员不对应于单个用户,而是定义了条件用于确定连接用户属于哪个组。 一个组可以包含多个成员。 如果某个连接用户符合为组成员之一指定的条件,则该用户被视为该组的成员,可为其分配适当的 IP 地址。 可用的成员参数类型取决于 VPN 服务器配置中指定的身份验证方法。 有关可用条件的完整列表,请参阅本文的可用组设置部分。

默认用户/策略组

对于每个 P2S VPN 服务器配置,必须选择一个组作为默认组。 其提供的凭据不与任何组设置匹配的用户被视为默认组的成员。 创建一个组后,无法更改该组的默认设置。

组优先级

还会为每个组分配一个数字优先级。 首先评估优先级较低的组。 这意味着,如果某个用户提供了与多个组的设置匹配的凭据,则会将该用户视为优先级最低的组的成员。 例如,如果用户 A 提供了对应于 IT 组(优先级为 3)和财务组(优先级为 4)的凭据,则在分配 IP 地址时会将用户 A 视为 IT 组的成员。

可用组设置

以下部分介绍了可用于定义成员属于哪些组的不同参数。 可用参数根据所选的身份验证方法而异。 下表汇总了可用的设置类型和可接受的值。 有关每种类型的成员值的更多详细信息,请查看与你的身份验证类型对应的部分。

| 身份验证类型 | 成员类型 | 成员值 | 示例成员值 |

|---|---|---|---|

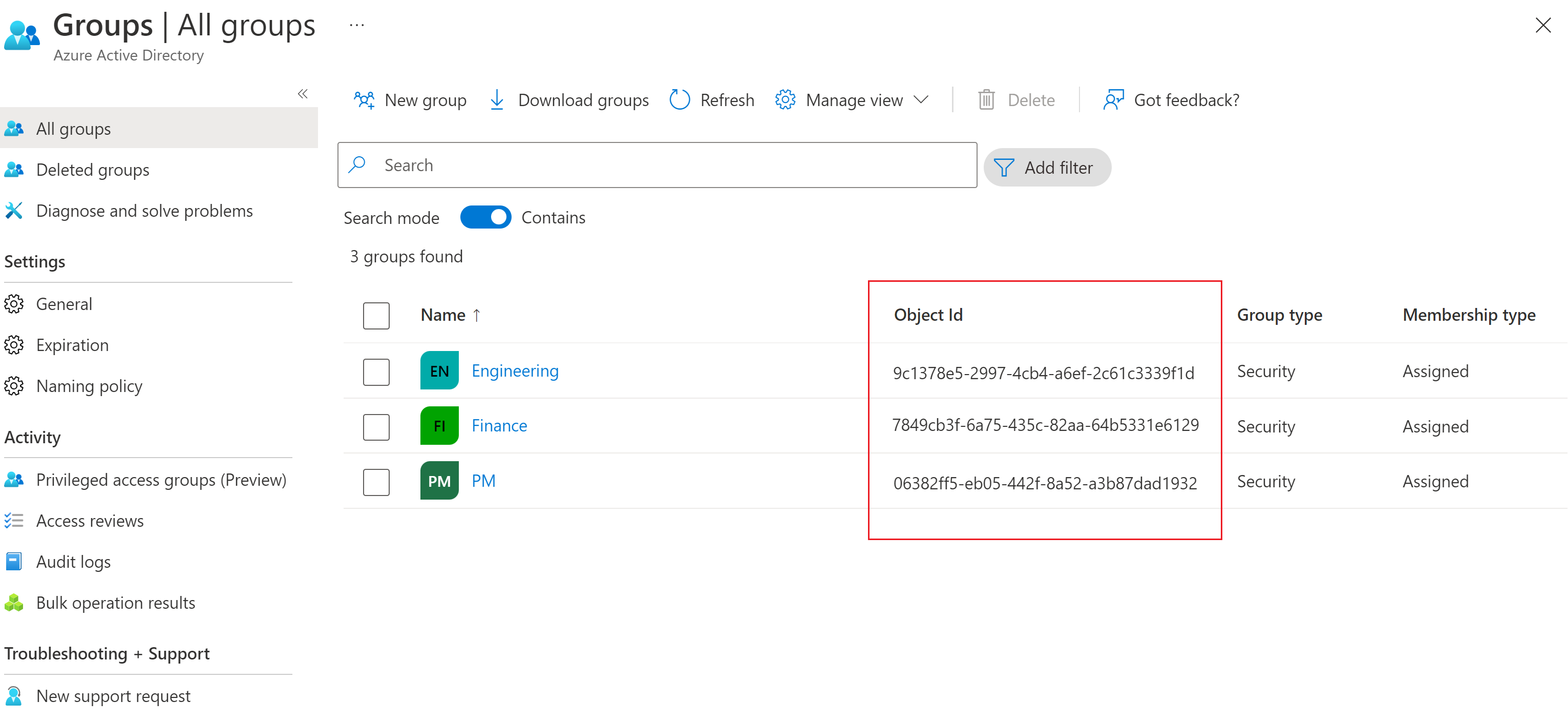

| Azure Active Directory | AADGroupID | Azure Active Directory 组对象 ID | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| RADIUS | AzureRADIUSGroupID | 供应商特定的属性值(十六进制)(必须以 6ad1bd 开头) | 6ad1bd23 |

| 证书 | AzureCertificateID | 证书公用名域名 (CN=user@red.com) | 红色 |

Azure Active Directory 身份验证(仅限 OpenVPN)

使用 Azure Active Directory 身份验证的网关可以使用 Azure Active Directory 组对象 ID 来确定用户所属的用户组。 如果某个用户是多个 Azure Active Directory 组的成员,该用户将被视为数字优先级最低的 P2S VPN 用户组的成员。

但是,如果计划让外部用户(不属于 VPN 网关上配置的 Azure Active Directory 域的用户)连接到点到站点 VPN 网关,请确保外部用户的用户类型为“成员”而不是“来宾”。 此外,请确保将用户的“名称”设置为用户的电子邮件地址。 如果连接用户的用户类型和名称未按照如上所述正确设置,或者你无法将外部成员设置为 Azure Active Directory 域的“成员”,则会将该连接用户分配到默认组,并从默认 IP 地址池中分配 IP。

还可以通过查看用户的“用户主体名称”来确定用户是否为外部用户。外部用户的“用户主体名称”中包含“#EXT”。

Azure 证书(OpenVPN 和 IKEv2)

使用基于证书的身份验证的网关使用用户证书公用名 (CN) 的域名来确定连接用户所在的组。 公用名必须采用以下格式之一:

- 域/用户名

- username@domain.com

确保“域”是用作组成员的输入。

RADIUS 服务器(OpenVPN 和 IKEv2)

使用基于 RADIUS 的身份验证的网关使用新的“供应商特定的属性”(VSA) 来确定 VPN 用户组。 在 P2S 网关上配置基于 RADIUS 的身份验证时,网关充当网络策略服务器 (NPS) 代理。 这意味着,P2S VPN 网关将充当客户端来使用 RADIUS 协议在 RADIUS 服务器上对用户进行身份验证。

在 RADIUS 服务器成功验证用户的凭据后,可将 RADIUS 服务器配置为发送新的供应商特定的属性 (VSA) 作为 Access-Accept 数据包的一部分。 P2S VPN 网关处理 Access-Accept 数据包中的 VSA,并根据 VSA 的值为用户分配特定的 IP 地址。

因此,应将 RADIUS 服务器配置为向同一组中的所有用户发送具有相同值的 VSA。

注意

VSA 的值必须是 RADIUS 服务器和 Azure 上的八位字节十六进制字符串。 此八位字节字符串必须以 6ad1bd 开头。 可以任意配置最后两个十六进制数字。 例如,6ad1bd98 有效,但 6ad12323 和 6a1bd2 无效。

新的 VSA 是 MS-Azure-Policy-ID。

RADIUS 服务器使用 MS-Azure-Policy-ID VSA 发送标识符,P2S VPN 服务器使用该标识符来匹配在 Azure 端配置的、经过身份验证的 RADIUS 用户策略。 此策略用于为用户选择 IP/路由配置(分配的 IP 地址)。

必须如下所述设置 MS-Azure-Policy-ID 的字段:

- Vendor-Type:8 位无符号整数,必须设置为 0x41(整数:65)。

- Vendor-Length:8 位无符号整数,必须设置为 Attribute-Specific Value 中的八位字节字符串长度加 2。

- Attribute-Specific Value:八位字节字符串,包含 Azure 点到站点 VPN 服务器上配置的策略 ID。

有关配置信息,请参阅 RADIUS - 为供应商特定的属性配置 NPS。

网关概念

为虚拟 WAN P2S VPN 网关分配使用用户/策略组的 VPN 服务器配置时,可以在网关上创建多个 P2S VPN 连接配置。

每个连接配置可以包含一个或多个 VPN 服务器配置用户组。 然后将每个连接配置映射到一个或多个 IP 地址池。 将根据连接到此网关的用户的标识、凭据、默认组和优先级为其分配 IP 地址。

在此示例中,为 VPN 服务器配置设置了以下组:

| 默认 | 优先级 | 组名称 | 身份验证类型 | 成员值 |

|---|---|---|---|---|

| 是 | 0 | 工程 | Microsoft Entra ID | groupObjectId1 |

| 否 | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| 否 | 2 | PM | Microsoft Entra ID | groupObjectId3 |

可通过以下方式将此 VPN 服务器配置分配到虚拟 WAN 中的 P2S VPN 网关:

| 配置 | 组 | 地址池 |

|---|---|---|

| Config0 | 工程、PM | x.x.x.x/yy |

| Config1 | Finance | a.a.a.a/bb |

以下结果为:

- 如果连接到此 P2S VPN 网关的用户是“工程”或“PM”Microsoft Entra 组的成员,则为其分配 x.x.x.x/yy 中的地址。

- 为属于“财务”Microsoft Entra 组的用户分配 a.a.a.a/bb 中的 IP 地址。

- 由于“工程”是默认组,因此不属于任何已配置的组的用户被视为“工程”组的成员,将为其分配 x.x.x.x/yy 中的 IP 地址。

配置注意事项

本部分列出了用户组和 IP 地址池的配置要求和限制。

单个 P2S VPN 网关可引用的最大组数为 90 个。 组中分配给网关的最大策略/组成员数(用于确定正在连接的用户所属的组的标准)为 390。 但是,如果某个组已分配到同一网关上的多个连接配置,则此组及其成员将多次计入限制。 例如,如果包含 10 个成员的策略组已分配到网关上的 3 个 VPN 连接配置, 此配置将计为 3 个总共包含 30 个成员的组,而不是 1 个包含 10 个成员的组。 连接到网关的并发用户总数受网关缩放单元和分配给每个用户组的 IP 地址数的限制,但不受与网关关联的策略/组成员数的限制。

将某个组创建为 VPN 服务器配置的一部分后,无法修改该组的名称和默认设置。

组名应该不同。

数字优先级较低的组在数字优先级较高的组之前进行处理。 如果连接用户是多个组的成员,则网关在分配 IP 地址时,将其视为数字优先级较低的组的成员。

无法删除现有点到站点 VPN 网关正在使用的组。

可以通过单击与该组对应的上下箭头按钮来重新排列组的优先级。

地址池不能与同一虚拟 WAN 中其他连接配置(相同或不同网关)使用的地址池重叠。

地址池也不能与虚拟网络地址空间、虚拟中心地址空间或本地地址重叠。

用例

Contoso 公司包括财务、人力资源和工程等多个职能部门。 Contoso 使用 Azure 虚拟 WAN 允许远程工作者(用户)连接到 虚拟 WAN 并访问本地托管的,或者在连接到虚拟 WAN 中心的虚拟网络中托管的资源。

但是,Contoso 制定了内部安全策略,规定财务部的用户只能访问某些数据库和虚拟机,而人力资源部的用户可以访问其他敏感应用程序。

Contoso 可为其每个职能部门配置不同的用户组。 这可以确保为每个部门的用户分配部门级预定义地址池中的 IP 地址。

然后,Contoso 的网络管理员可以配置防火墙规则、网络安全组 (NSG) 或访问控制列表 (ACL),以根据用户的 IP 地址允许或拒绝特定的用户访问资源。

后续步骤

- 若要创建用户组,请参阅为 P2S 用户 VPN 创建用户组。