Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

P2S 用户 VPN 支持通过创建用户组,以基于用户的标识或身份验证凭据从特定地址池为用户分配 IP 地址。 本文帮助你配置用户组和组成员并指定组的优先级。 有关使用用户组的详细信息,请参阅关于用户组。

先决条件

在开始之前,请确保已配置一个使用一种或多种身份验证方法的虚拟 WAN。 有关步骤,请参阅教程:创建虚拟 WAN 用户 VPN P2S 连接。

工作流

本文使用以下工作流来帮助你为 P2S VPN 连接设置用户组和 IP 地址池。

考虑有哪些配置要求

选择身份验证机制

创建一个用户组

配置网关设置

步骤 1:考虑有哪些配置要求

本部分列出了用户组和 IP 地址池的配置要求和限制。

单个 P2S VPN 网关可引用的最大组数为 90 个。 组中分配给网关的最大策略/组成员数(用于确定正在连接的用户所属的组的标准)为 390。 但是,如果某个组已分配到同一网关上的多个连接配置,则此组及其成员将多次计入限制。 例如,如果包含 10 个成员的策略组已分配到网关上的 3 个 VPN 连接配置, 此配置将计为 3 个总共包含 30 个成员的组,而不是 1 个包含 10 个成员的组。 连接到网关的并发用户总数受网关缩放单元和分配给每个用户组的 IP 地址数的限制,但不受与网关关联的策略/组成员数的限制。

将某个组创建为 VPN 服务器配置的一部分后,无法修改该组的名称和默认设置。

组名应该不同。

数字优先级较低的组在数字优先级较高的组之前进行处理。 如果连接用户是多个组的成员,则网关在分配 IP 地址时,将其视为数字优先级较低的组的成员。

无法删除现有点到站点 VPN 网关正在使用的组。

可以通过单击与该组对应的上下箭头按钮来重新排列组的优先级。

地址池不能与同一虚拟 WAN 中其他连接配置(相同或不同网关)使用的地址池重叠。

地址池也不能与虚拟网络地址空间、虚拟中心地址空间或本地地址重叠。

地址池不能小于 /24。 例如,不能分配 /25 或 /26 的范围。

步骤 2:选择身份验证机制

以下部分列出了创建用户组时可以使用哪些身份验证机制。

Microsoft Entra 组

若要创建和管理 Active Directory 组,请参阅管理 Microsoft Entra 组和组成员身份。

- 需要将 Microsoft Entra 组对象 ID(而不是组名)指定为虚拟 WAN 点到站点用户 VPN 配置的一部分。

- 可将 Microsoft Entra 用户分配为多个 Active Directory 组的一部分,但虚拟 WAN 会将用户视为数字优先级最低的虚拟 WAN 用户/策略组的一部分。

RADIUS - NPS 供应商特定的属性

有关网络策略服务器 (NPS) 供应商特定的属性配置信息,请参阅 RADIUS - 为供应商特定的属性配置 NPS。

证书

若要生成自签名证书,请参阅为用户 VPN P2S 连接生成和导出证书:PowerShell。 若要生成具有特定公用名的证书,请在运行 New-SelfSignedCertificate PowerShell 命令时将 Subject 参数更改为相应的值(例如 xx@domain.com)。

步骤 3:创建一个用户组

使用以下步骤来创建一个用户组。

在 Azure 门户中,转到“虚拟 WAN”->“用户 VPN 配置”页。

在“用户 VPN 配置”页上,选择要编辑的用户 VPN 配置,然后选择“编辑配置”。

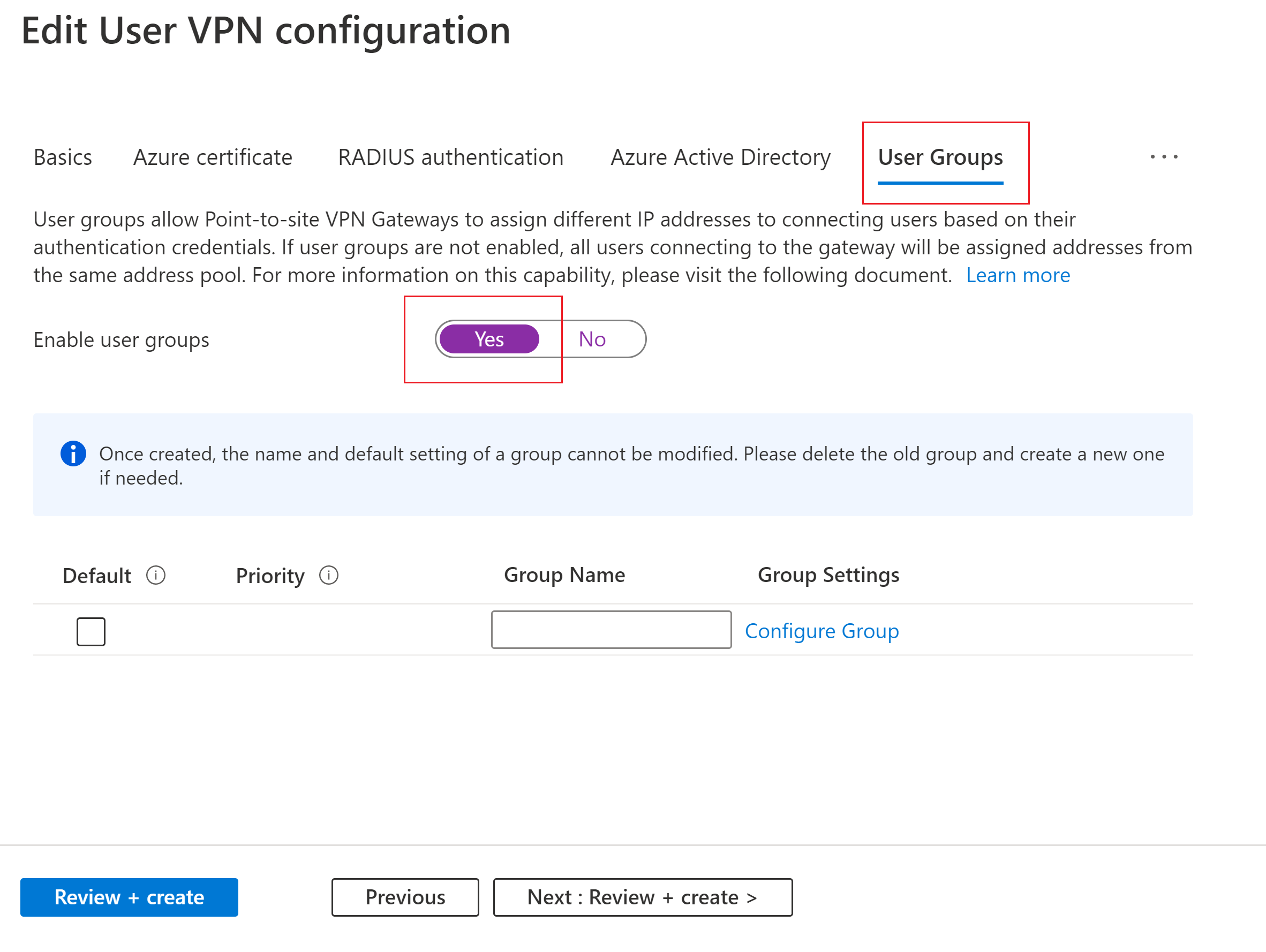

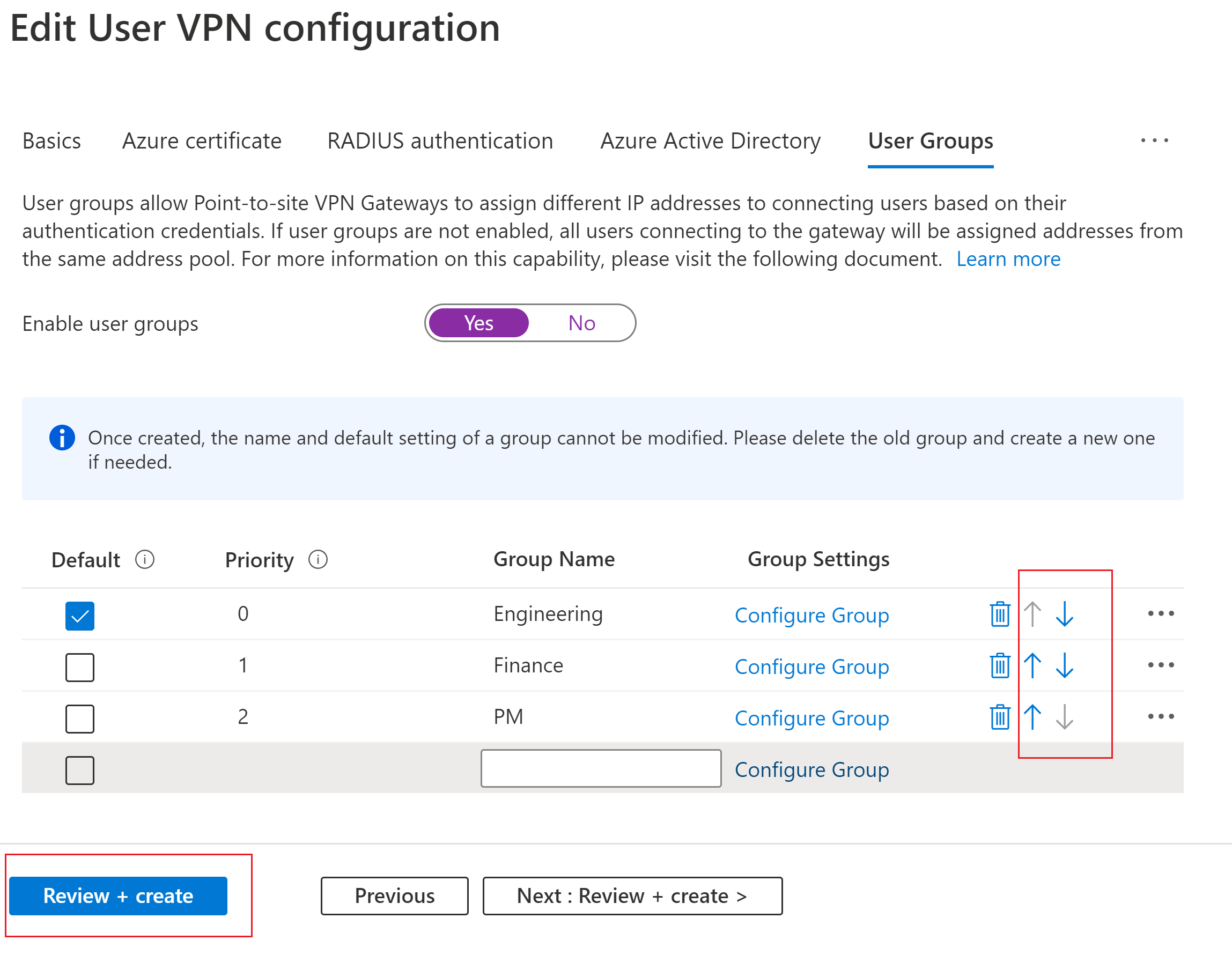

在“编辑用户 VPN 配置”页上,打开“用户组”选项卡。

选择“是”以启用用户组。 将此服务器配置分配到 P2S VPN 网关时,将为属于相同用户组的用户分配相同地址池中的 IP 地址。 为属于不同组的用户分配不同组中的 IP 地址。 使用此功能时,必须为创建的组之一选择“默认”组。

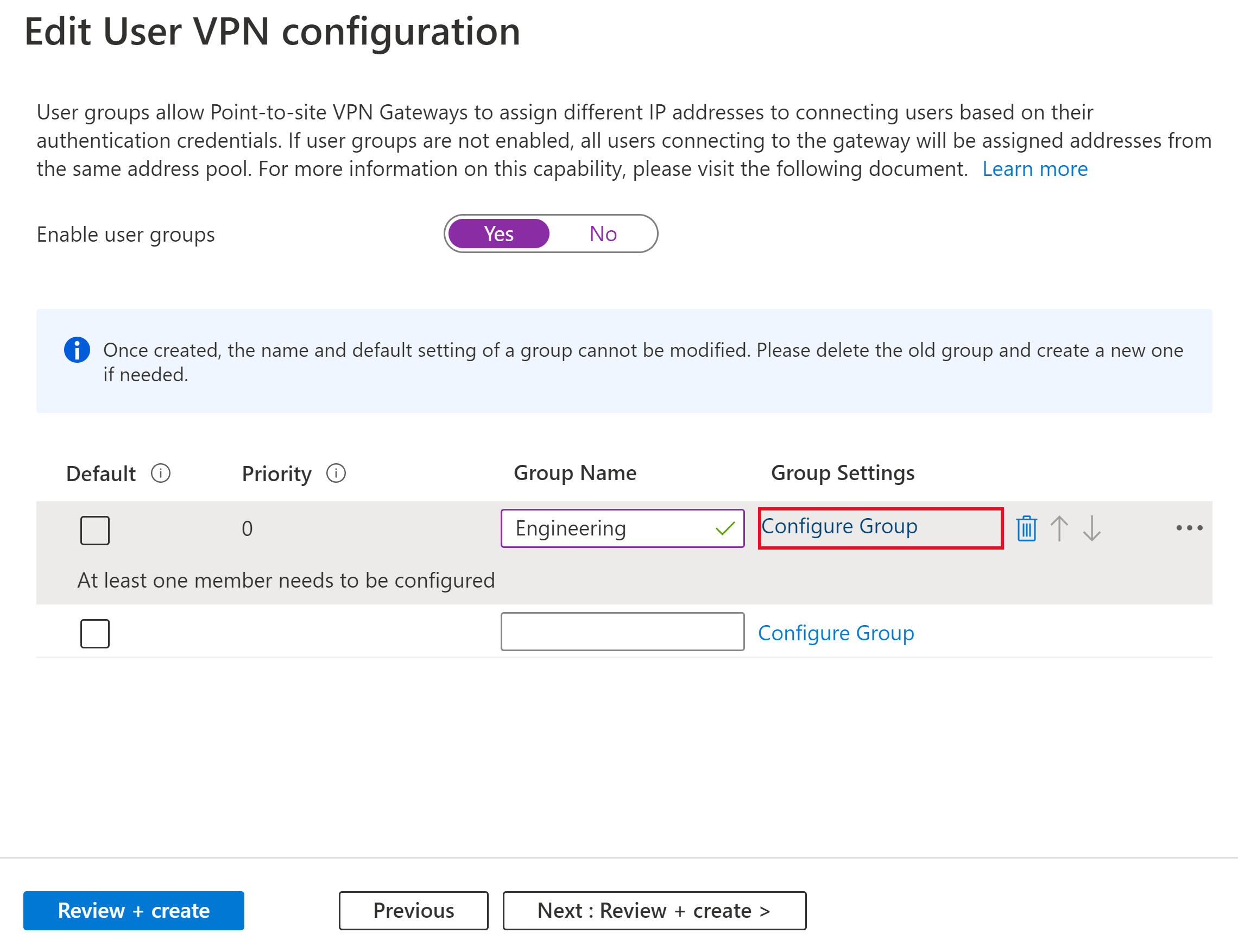

若要开始创建新用户组,请使用第一个组的名称填写名称参数。

在“组名”旁边,选择“配置组”打开“配置组设置”页。

在“配置组设置”页上,为你要包含在此组中的每个成员填写值。 一个组可以包含多个组成员。

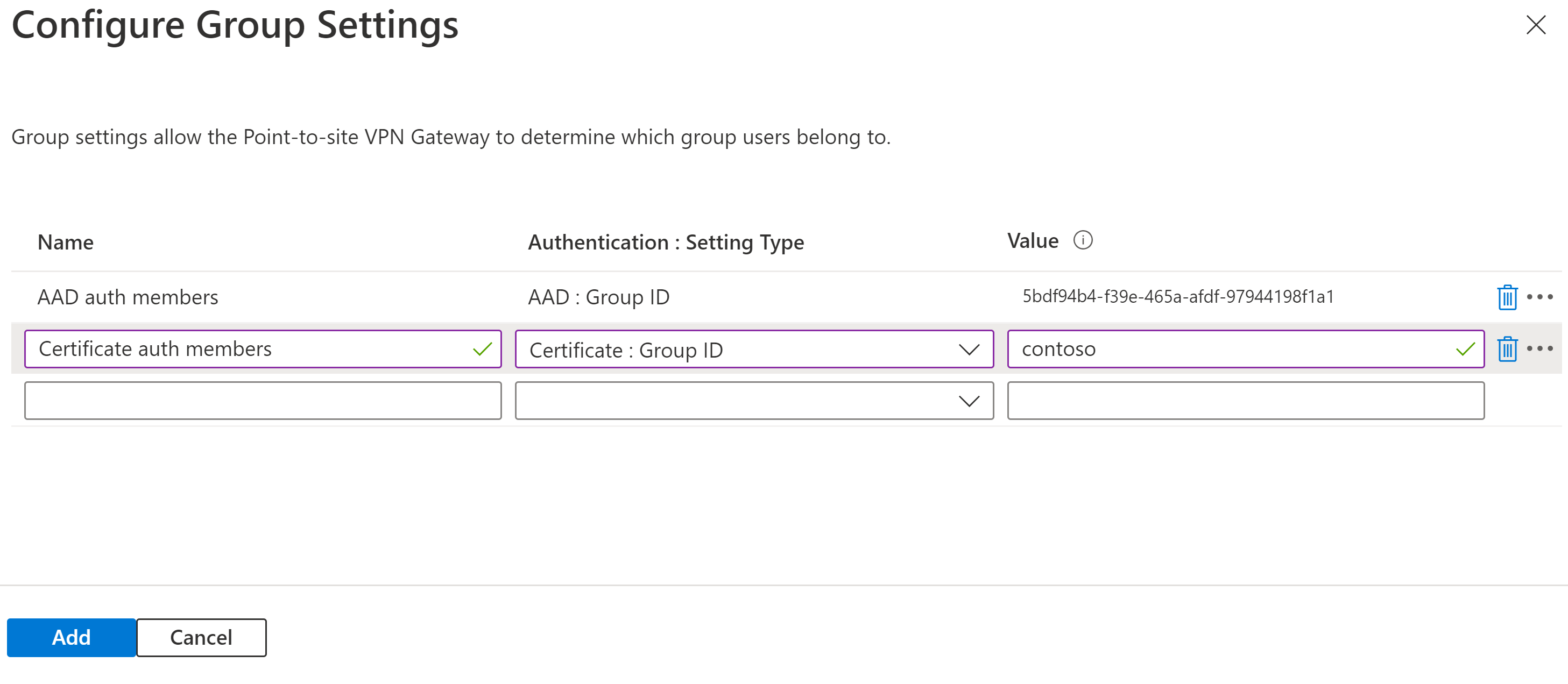

通过填写“名称”字段创建新成员。

从下拉列表中选择“身份验证: 设置类型”。 系统会根据用户 VPN 配置的选定身份验证方法自动填充下拉列表。

填写“值”字段。 有关有效值,请参阅关于用户组。

为组创建完设置后,选择“添加”和“确定”。

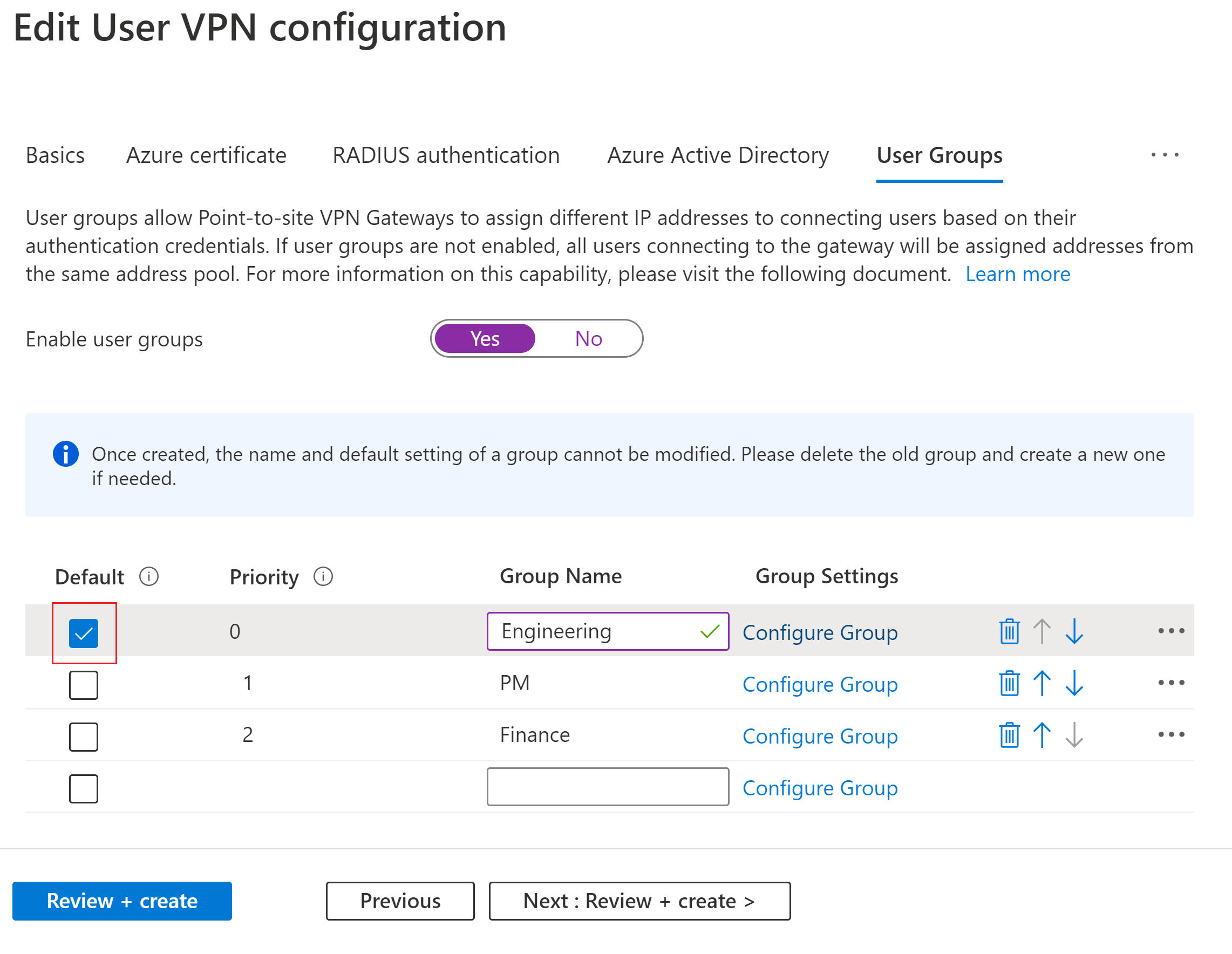

创建任何其他组。

选择至少一个组作为默认组。 不属于网关上指定的任何组的用户将分配到网关上的默认组。 另请注意,在创建组后,无法修改该组的“默认”状态。

选择箭头以调整组优先级顺序。

选择“查看 + 创建”以创建和配置。 创建用户 VPN 配置后,配置网关服务器配置设置以使用用户组功能。

步骤 4:配置网关设置

在门户中,转到你的虚拟中心并选择“用户 VPN(点到站点)”。

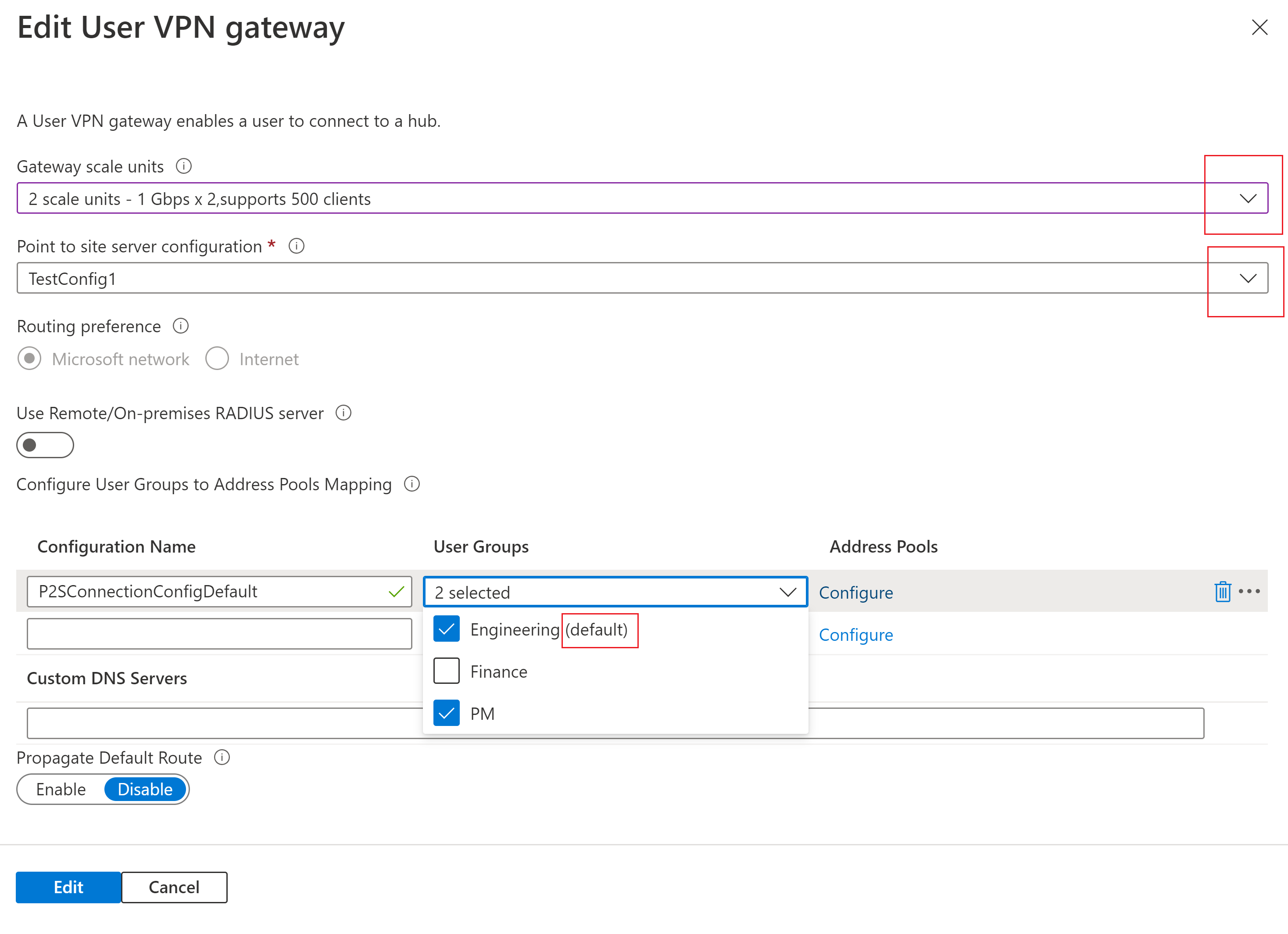

在“点到站点”页上,选择“网关缩放单元”链接打开“编辑用户 VPN 网关”。 在下拉列表中调整“网关缩放单元”值以确定网关吞吐量。

对于“点到站点服务器配置”,请选择为用户组配置的用户 VPN 配置。 如果你尚未配置这些设置,请参阅创建用户组。

通过键入新的“配置名称”来创建新的点到站点配置。

选择要与此配置关联的一个或多个组。 将为与此配置关联的组中的所有用户分配相同 IP 地址池中的 IP 地址。

在此网关的所有配置中,必须选择一个(且只能是一个)默认用户组。

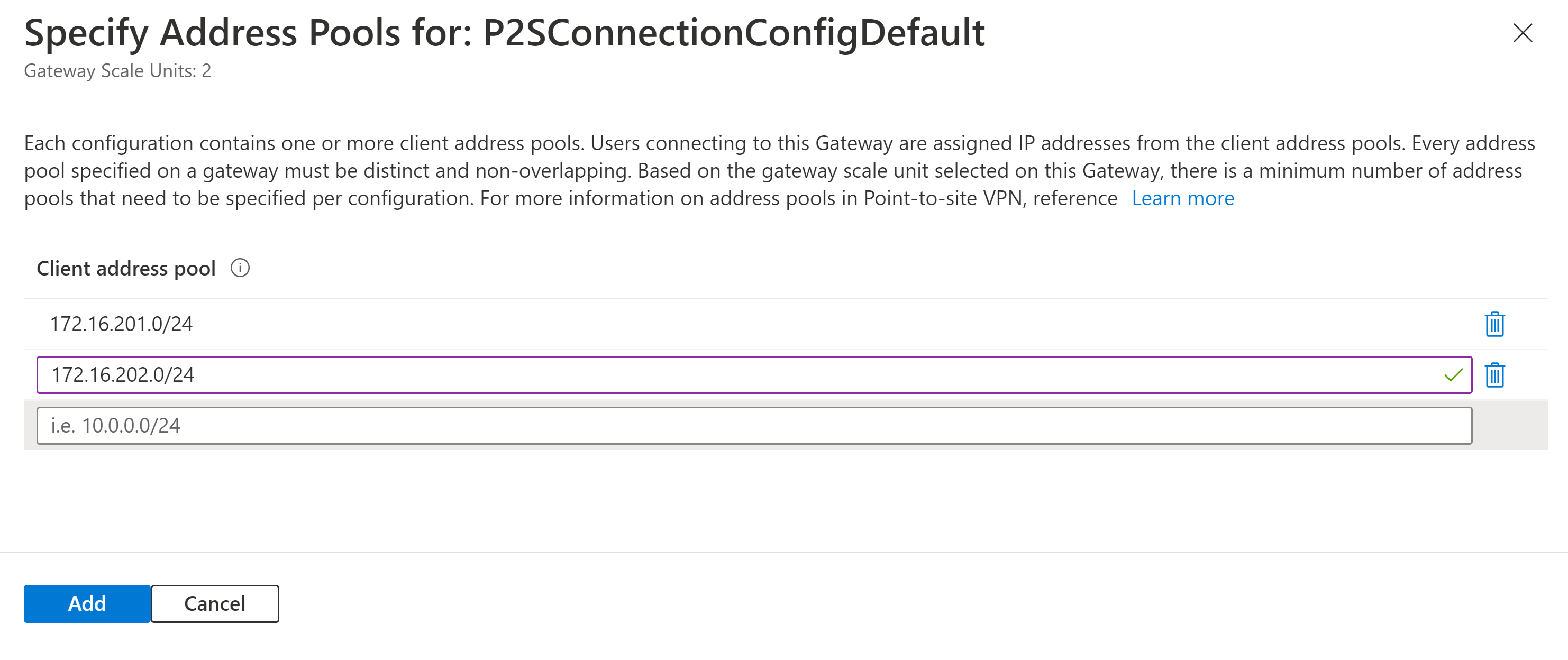

对于“地址池”,请选择“配置”打开“指定地址池”页。 在此页上,将新地址池与此配置相关联。 将为关联到此配置的组的成员用户分配指定池中的 IP 地址。 根据关联到网关的网关缩放单元数量,可能需要指定多个地址池。 地址池不能小于 /24。 例如,如果你要为用户组分配较小的地址池范围,则不能分配 /25 或 /26 的范围。 最小前缀为 /24。 选择“添加”和“确定”以保存地址池。

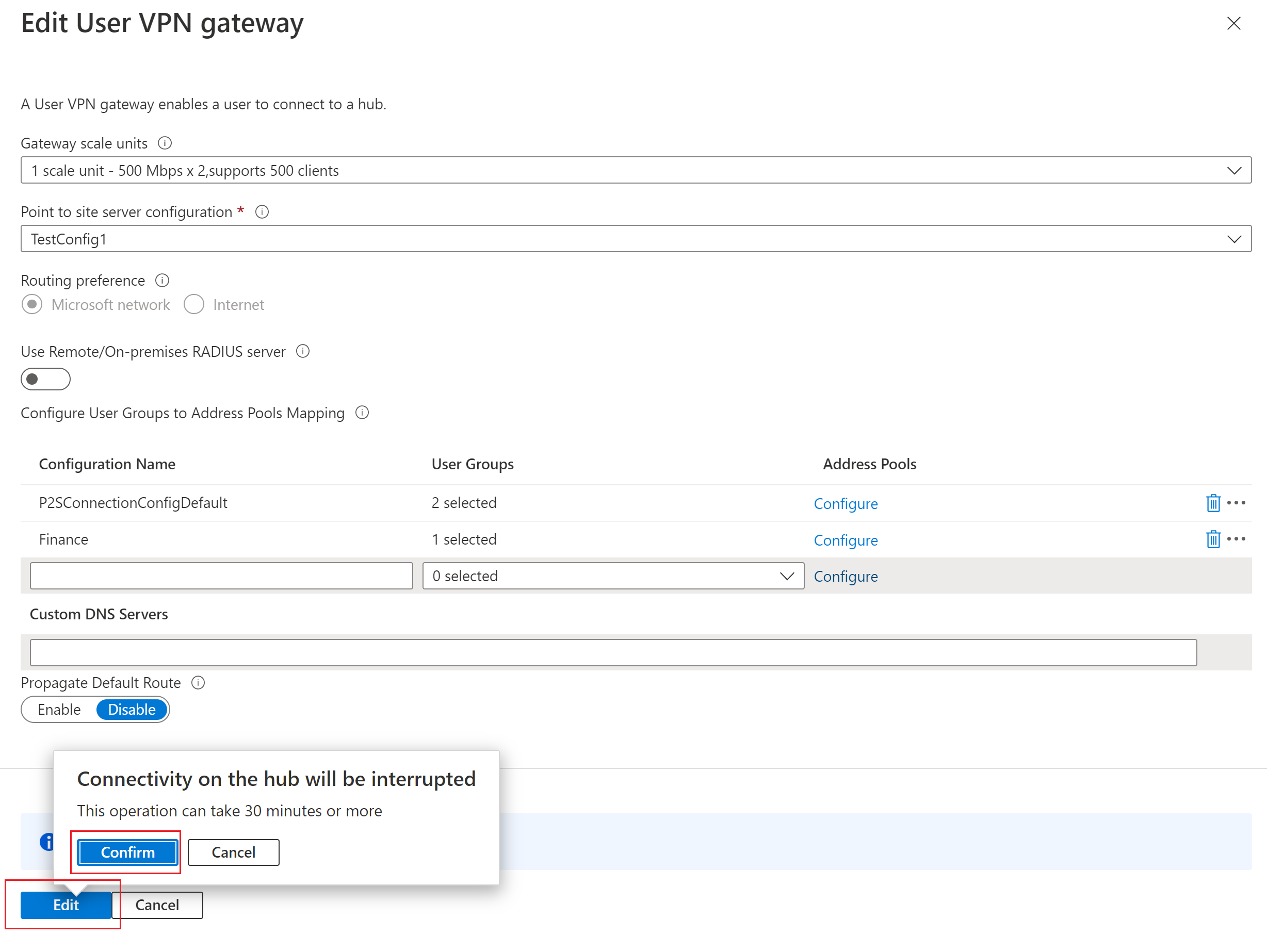

对于应该为其分配不同地址池中的 IP 地址的每个组,都需要创建一个配置。 重复上述步骤创建更多配置。 有关地址池和组的要求与限制,请参阅步骤 1。

创建所需的配置后,选择“编辑”,然后单击“确认”以保存设置。

故障排除

- 验证数据包是否拥有正确的属性?:Wireshark 或其他数据包捕获可以在 NPS 模式下运行,并使用共享密钥解密数据包。 可以验证数据包是否从 RADIUS 服务器发送到配置了正确 RADIUS VSA 的点到站点 VPN 网关。

- 给用户分配的 IP 是否错误?:设置并检查用于身份验证的 NPS 事件日志记录,无论用户是否与策略匹配。

- 地址池出现问题? 网关上指定的每个地址池。 地址池拆分为两个地址池,将分配到点到站点 VPN 网关对中的每个主动-主动实例。 这些拆分的地址应显示在有效路由表中。 例如,如果指定“10.0.0.0/24”,则应在有效路由表中看到两个“/25”路由。 如果不是这样,请尝试更改网关上定义的地址池。

- P2S 客户端无法接收路由? 确保所有点到站点 VPN 连接配置已关联到 defaultRouteTable 并传播到同一组路由表。 如果使用的是门户,则应会自动配置此设置;但如果使用的是 REST、PowerShell 或 CLI,请确保正确设置所有传播和关联。

- 无法使用 Azure VPN 客户端启用多池? 如果使用的是 Azure VPN 客户端,请确保安装在用户设备上的 Azure VPN 客户端是最新版本。 需要再次下载客户端才能启用此功能。

- 所有用户都被分配到默认组? 如果使用 Microsoft Entra 身份验证,请确保服务器配置

(https://login.chinacloudapi.cn/<tenant ID>)中输入的租户 URL 不以\结尾。 如果输入的 URL 以\结尾,网关将无法正确处理 Microsoft Entra 用户组,并且所有用户都分配到默认组。 要进行修正,请修改服务器配置,删除结尾的\,并修改网关上配置的地址池以将更改应用到网关。 这是已知问题。 - 尝试邀请外部用户使用多池功能? 如果使用 Microsoft Entra 身份验证,并计划邀请外部用户(不属于 VPN 网关上配置的 Microsoft Entra 域的用户)连接到虚拟 WAN 点到站点 VPN 网关,请确保外部用户的用户类型为“成员”而不是“来宾”。 此外,请确保将用户的“名称”设置为用户的电子邮件地址。 如果连接用户的用户类型和名称未按照如上所述正确设置,或者你无法将外部成员设置为 Microsoft Entra 域的“成员”,则会将该连接用户分配到默认组,并从默认 IP 地址池中分配 IP。

后续步骤

- 有关用户组的详细信息,请参阅关于 P2S 用户 VPN 的用户组和 IP 地址池。