Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

如果将点到站点 (P2S) VPN 网关配置为使用 OpenVPN 和证书身份验证,则可以使用 Azure OpenVPN 客户端连接到虚拟网络。 本文会指导你完成配置 Azure VPN 客户端并连接到虚拟网络的步骤。

开始之前

在开始客户端配置步骤之前,请验证是否正在阅读正确的 VPN 客户端配置文章。 下表列出了适用于 VPN 网关点到站点 VPN 客户端的配置文章。 步骤因身份验证类型、隧道类型和客户端 OS 而有所不同。

| 身份验证方法 | 隧道类型 | 客户端 OS | VPN 客户端 |

|---|---|---|---|

| 证书 | |||

| IKEv2、SSTP | Windows | 本机 VPN 客户端 | |

| IKEv2 | macOS | 本机 VPN 客户端 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN 客户端 OpenVPN 客户端版本 2.x OpenVPN 客户端版本 3.x |

|

| OpenVPN | macOS | OpenVPN 客户端 | |

| OpenVPN | Linux | Azure VPN 客户端 OpenVPN 客户端 |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN 客户端 | |

| OpenVPN | Linux | Azure VPN 客户端 |

先决条件

本文假定你已完成以下先决条件:

- 你已创建并配置用于点到站点证书身份验证和 OpenVPN 隧道类型的 VPN 网关。 请参阅为 P2S VPN 网关连接配置服务器设置 - 证书身份验证以获取步骤。

- 你已生成并下载了 VPN 客户端配置文件。 有关步骤,请参阅“生成 VPN 客户端配置文件”。

- 你可以生成客户端证书,也可以获取进行身份验证所需的相应客户端证书。

连接要求

要连接到 Azure,每个连接的客户端计算机需要以下项:

- 必须在每台客户端计算机上安装 Azure VPN 客户端软件。

- Azure VPN 客户端配置文件是使用下载的 azurevpnconfig.xml 或 azurevpnconfig_cert.xml 配置文件中包含的设置进行配置的。

- 客户端计算机必须在本地安装客户端证书。

生成并安装客户端证书

对于证书身份验证,必须在每台客户端计算机上安装客户端证书。 要使用的客户端证书必须使用私钥导出,并且必须包含证书路径中的所有证书。 此外,对于某些配置,还需要安装根证书信息。

- 有关使用证书的信息,请参阅点到站点:生成证书。

- 要查看已安装的客户端证书,请打开“管理用户证书”。 客户端证书安装在“Current User\Personal\Certificates”中。

安装客户端证书

每个计算机需要一个客户端证书才能执行身份验证。 如果本地计算机上尚未安装客户端证书,可以使用以下步骤安装该证书:

- 找到客户端证书。 有关客户端证书的详细信息,请参阅安装客户端证书。

- 安装客户端证书。 通常,可以通过双击证书文件并提供密码(如果需要)来执行此操作。

查看配置文件

VPN 客户端配置文件配置包包含特定文件夹。 文件夹中的文件包含在客户端计算机上配置 VPN 客户端配置文件所需的设置。 这些文件及其包含的设置特定于 VPN 网关,以及你的 VPN 网关配置使用的身份验证类型和隧道类型。

找到并解压缩生成的 VPN 客户端配置文件配置包。 对于证书身份验证和 OpenVPN,你将看到 AzureVPN 文件夹。 在此文件夹中,你将看到 azurevpnconfig_cert.xml 文件或 azurevpnconfig.xml 文件,具体取决于 P2S 配置是否包含多种身份验证类型。 .xml 文件包含用于配置 VPN 客户端配置文件的设置。

如果未看到任何一个文件,或者没有 AzureVPN 文件夹,请验证是否已将 VPN 网关配置为使用 OpenVPN 隧道类型,以及是否选择了证书身份验证。

下载 Azure VPN 客户端

可用于 Azure VPN 客户端的功能和设置取决于所使用的客户端版本。 有关 Azure VPN 客户端版本的信息,请参阅 Azure VPN 客户端版本 一文。

使用下列其中一个链接下载最新版本的 Azure VPN 客户端安装文件:

- 使用客户端安装文件安装:https://aka.ms/azvpnclientdownload。

- 在客户端计算机上登录时直接安装:Microsoft Store。

将 Azure VPN 客户端安装到每台计算机。

验证 Azure VPN 客户端是否有权在后台运行。 有关步骤,请参阅 Windows 后台应用。

若要验证已安装的客户端版本,请打开 Azure VPN 客户端。 转到客户端底部并单击“...”->“?帮助”。 在右窗格中,可以看到客户端版本号。

配置 Azure VPN 客户端和连接

打开 Azure VPN 客户端。

选择页面左下方的 +,然后选择“导入”。

在窗口中导航到 azurevpnconfig.xml 或 azurevpnconfig_cert.xml 文件,具体取决于配置。 选择该文件,然后选择“打开”。

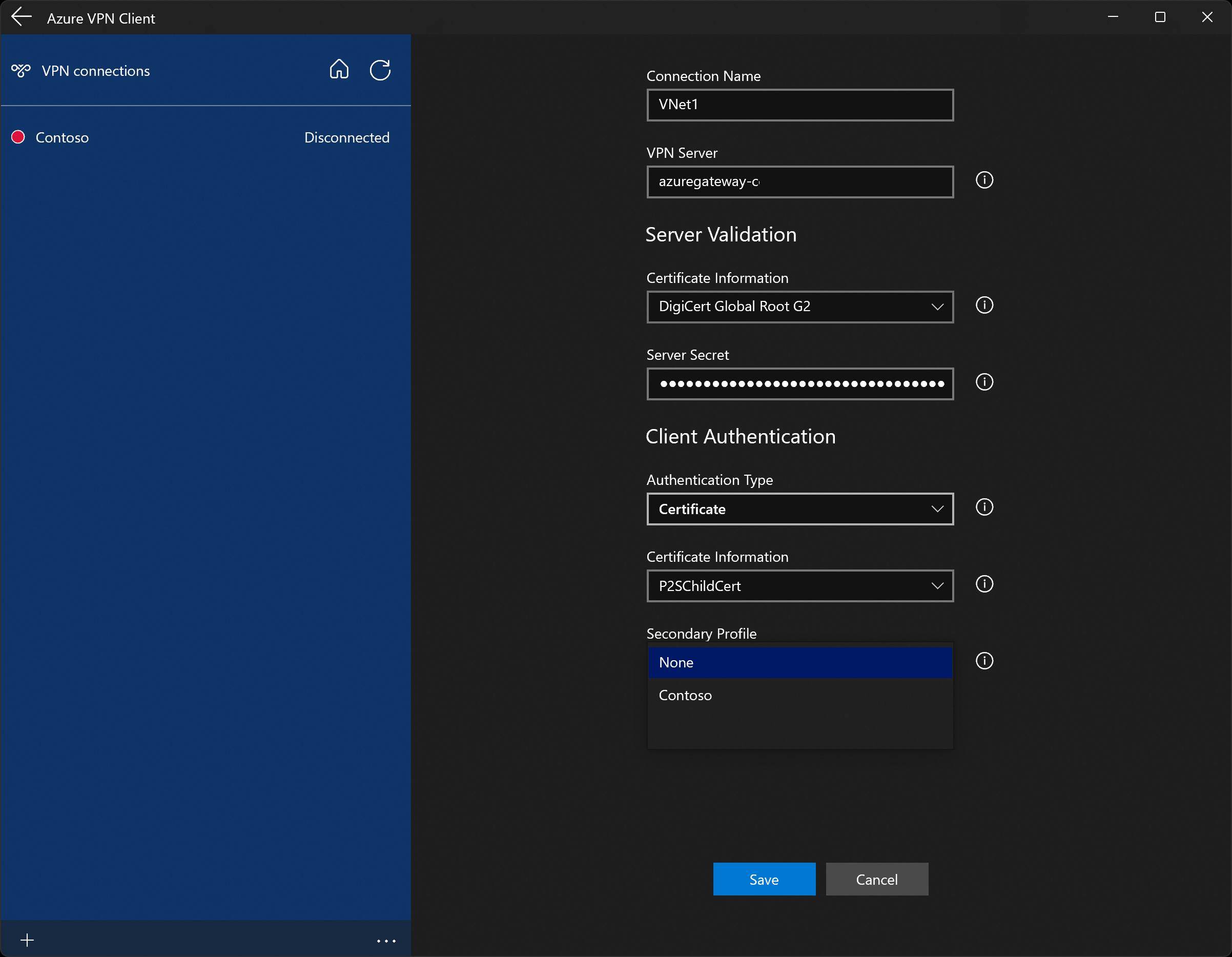

在客户端配置文件页上,你会注意到许多设置已指定。 预配置的设置包含在已导入的 VPN 客户端配置文件包中。 即使已指定大部分设置,也需要配置特定于客户端计算机的设置。

从“证书信息”下拉列表中,选择子证书(客户端证书)的名称。 例如,P2SChildCert。 在本练习中,对于次要配置文件,请选择“无”。

如果在“证书信息”下拉列表中没有看到客户端证书,则需要取消配置文件配置导入并解决问题,然后再继续。 有可能发生以下情况之一:

- 客户端证书未本地安装在客户端计算机上。

- 在本地计算机上安装了多个名称完全相同的证书(在测试环境中很常见)。

- 子证书已损坏。

导入验证后(导入时没有错误),选择“保存”。

在左窗格中,找到 VPN 连接,然后选择“连接”。

-

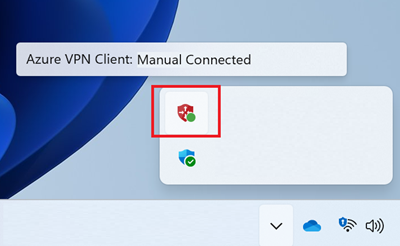

Azure VPN 客户端系统托盘在版本 4.0.0.0 及更高版本中提供,可让你在保持连接处于活动状态的同时关闭 Azure VPN 客户端应用程序。 关闭应用程序时,可以在 Windows 系统托盘中看到该应用程序。 可以通过单击托盘图标以压缩模式重新打开 Azure VPN 客户端应用。

如果遇到连接问题,如果运行的是 v4.0.0.0 版的 Azure VPN 客户端或更高版本,则可以单击 Azure VPN 客户端页面底部的 ... ,然后选择 “先决条件”。 在“测试应用程序先决条件”页面上,选择“运行先决条件测试”。 解决出现的任何问题,然后再次尝试连接。 有关详细信息,请参阅 Azure VPN 客户端先决条件检查。

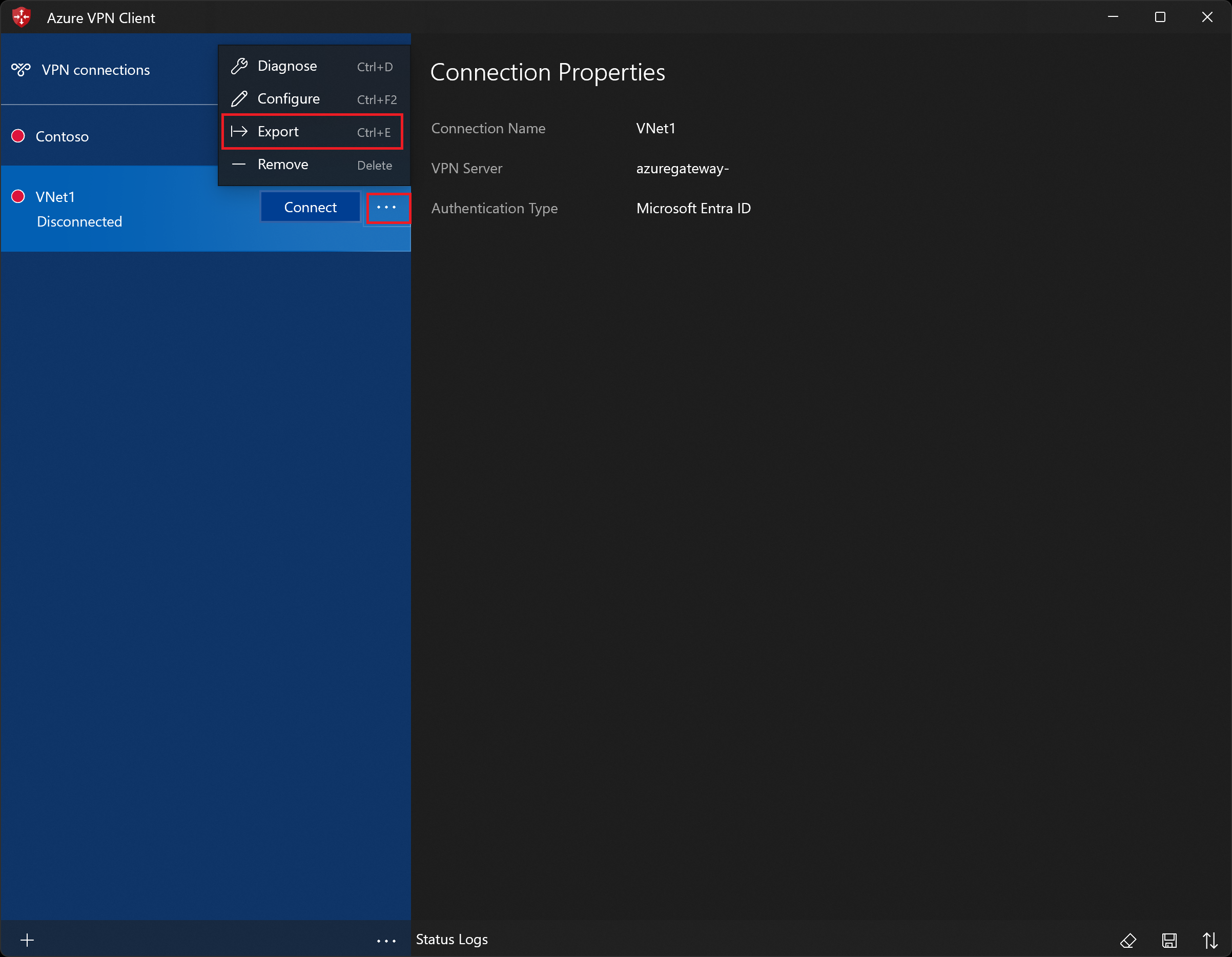

导出和分发客户端配置文件

创建有效的配置文件后,如果需要将其分发给其他用户,可使用以下步骤将其导出:

删除客户端配置文件

突出显示要导出的 VPN 客户端配置文件,然后依次选择“...”、“移除”。

在确认弹出窗口中,选择“删除”以删除。

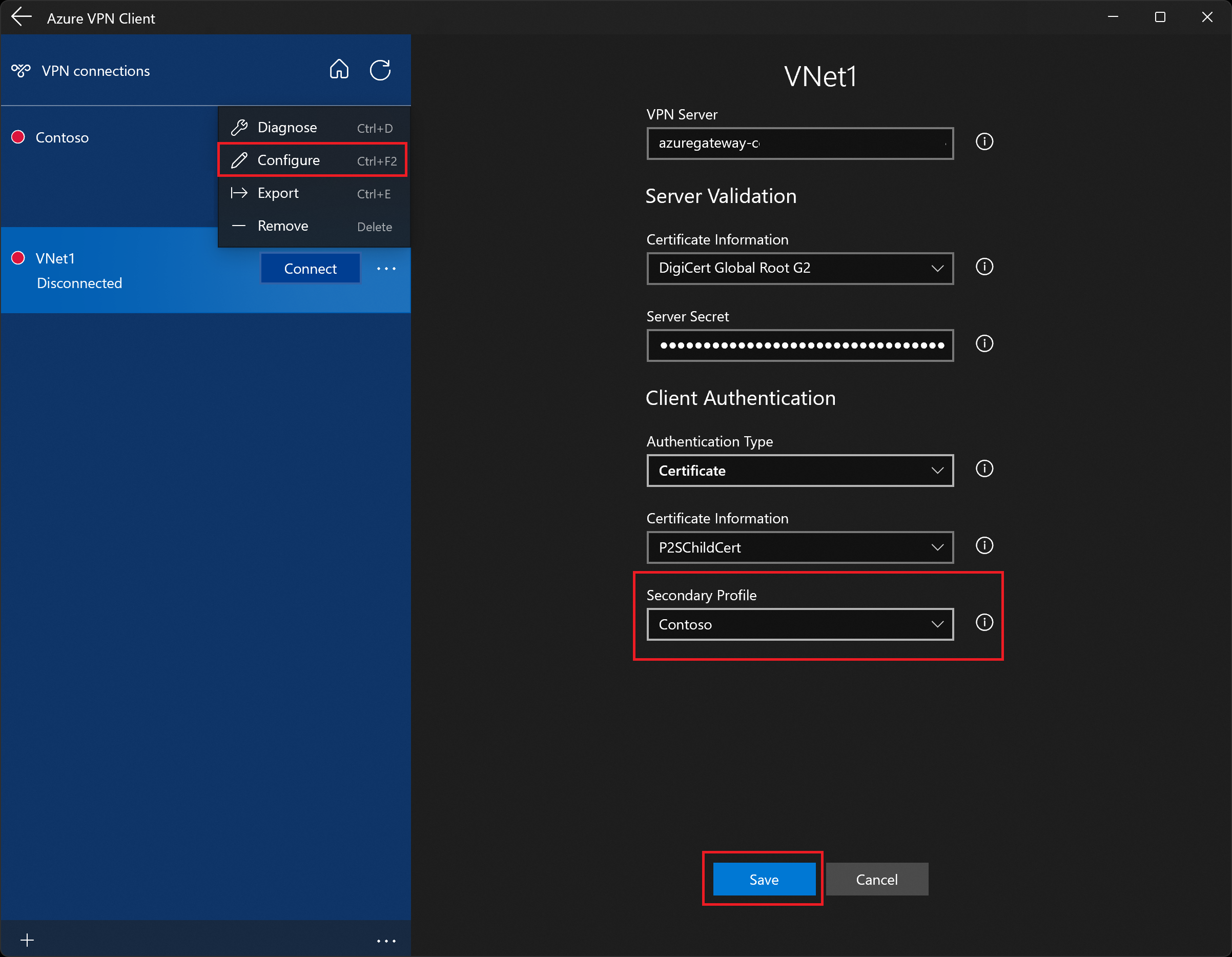

配置次要配置文件

Azure VPN 客户端为客户端配置文件提供高可用性。 添加辅助客户端配置文件可让客户端以更具弹性的方式访问 VPN。 如果发生区域中断或无法连接到主 VPN 客户端配置文件,Azure VPN 客户端会自动连接到辅助客户端配置文件,而不会造成任何中断。 此功能需要 Azure VPN 客户端版本 2.2124.51.0 或更高版本。

对于本示例,我们将向已存在的配置文件添加一个次要配置文件。 如果客户端无法连接到 VNet1,它将自动连接到 Contoso,而不会造成中断。

将另一个 VPN 客户端配置文件添加到 Azure VPN 客户端中。 在本示例中,我们导入了 VPN 客户端配置文件,并添加了到 Contoso 的连接。

接下来,转到 VNet1 配置文件并单击“...”,然后单击“配置”。

从“次要配置文件”下拉列表中,选择 Contoso 的配置文件。 然后,保存你的设置。

使用连接

自动连接

以下步骤帮助配置自动连接并始终保持连接。

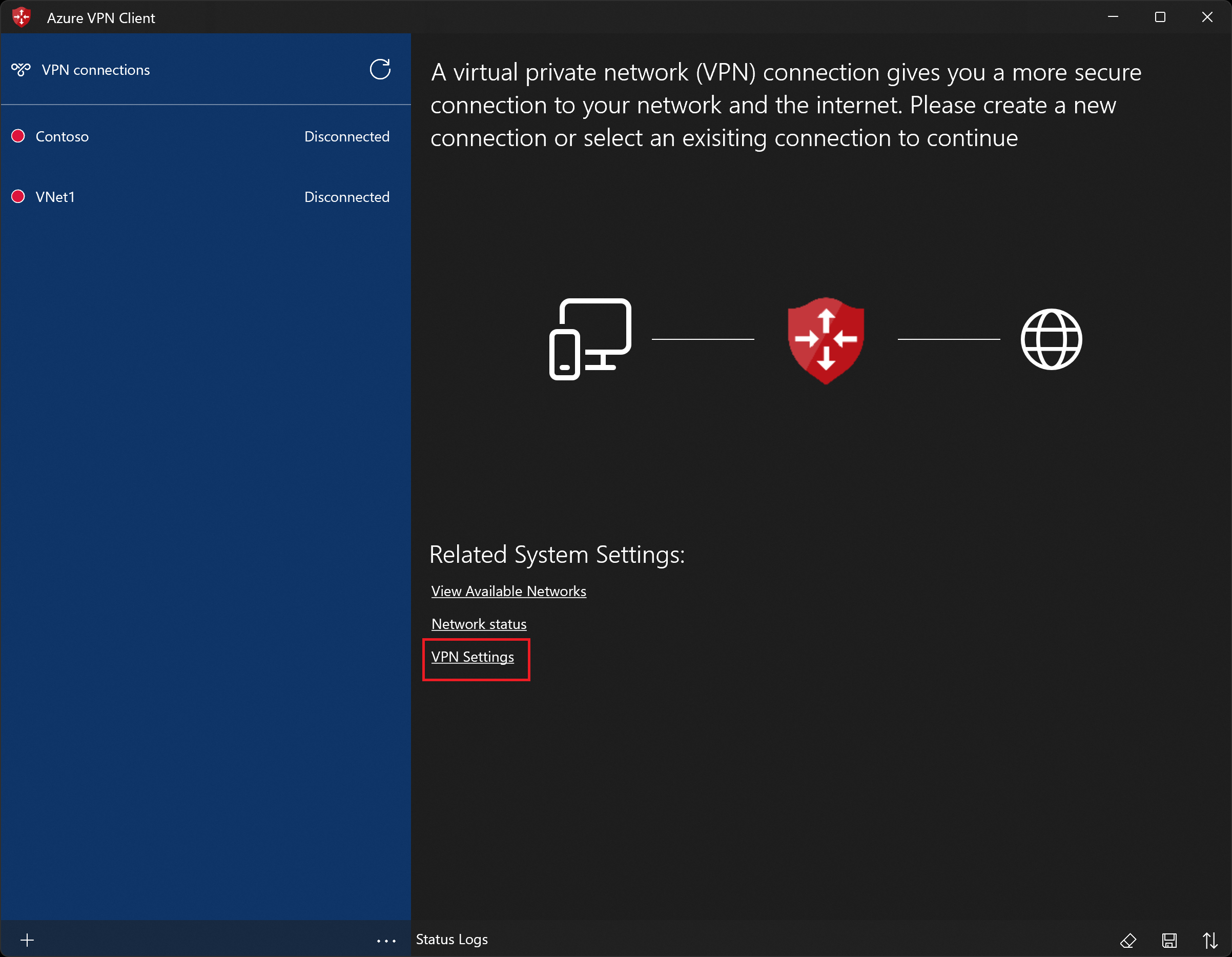

在 VPN 客户端的主页上,选择“VPN 设置”。 如果看到切换应用对话框,请选择“是”。

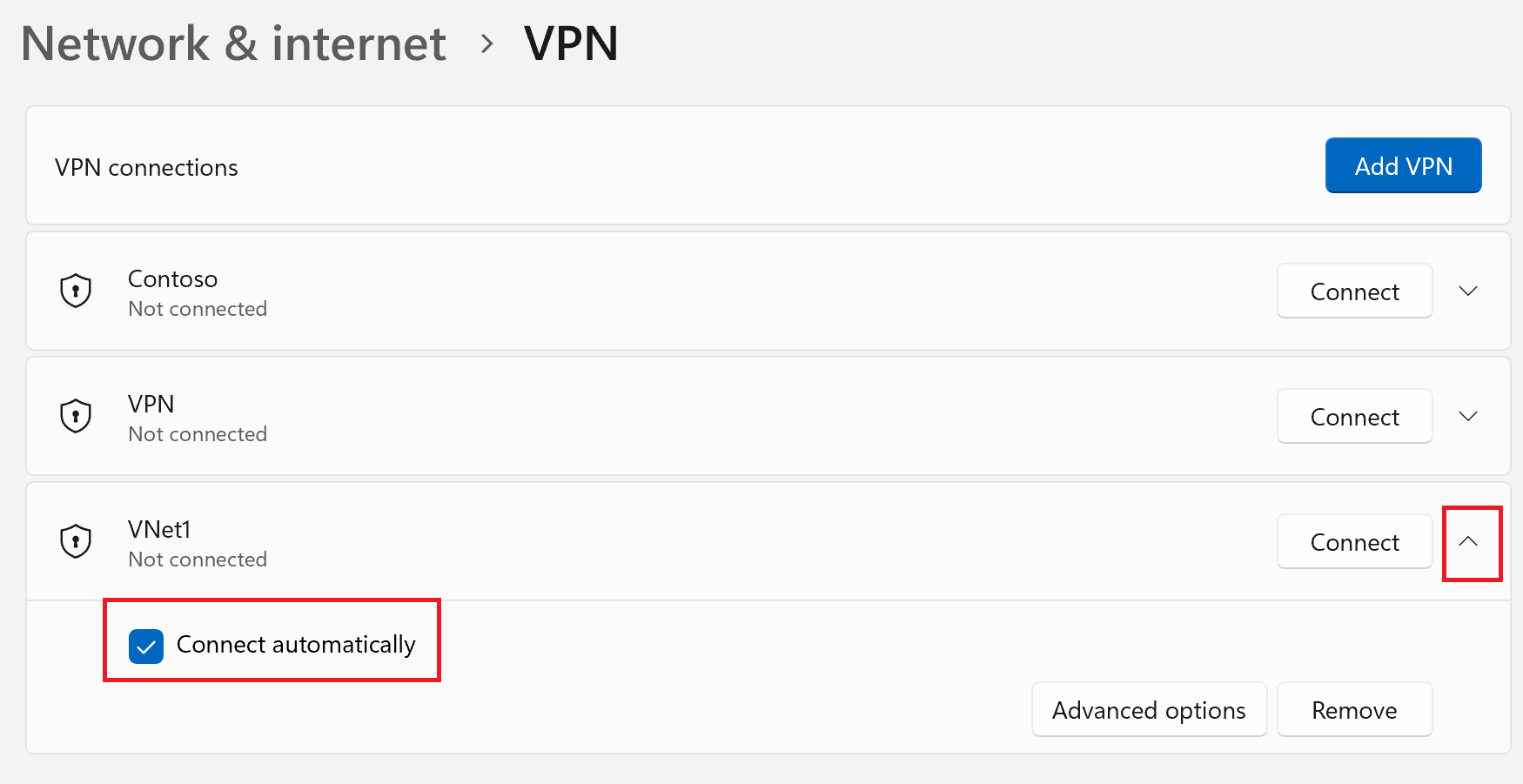

如果要配置的配置文件已连接,请断开连接,然后突出显示配置文件,并选中“自动连接”复选框。

选择“连接”启动 VPN 连接。

诊断连接问题

先决条件检查

如果你的 Azure VPN 客户端版本为 4.0.0.0 或更高版本,则可以运行先决条件检查,以验证你的计算机已配置并安装了成功连接所需的各项内容。 若要查看已安装的 Azure VPN 客户端的版本号,请启动客户端,并选择“帮助”。

- 单击 Azure VPN 客户端页面底部的“...”,然后选择“先决条件”。

- 在“测试应用程序先决条件”页面上,选择“运行先决条件测试”。

- 解决出现的任何问题,然后再次尝试连接。 有关详细信息,请参阅 Azure VPN 客户端先决条件检查。

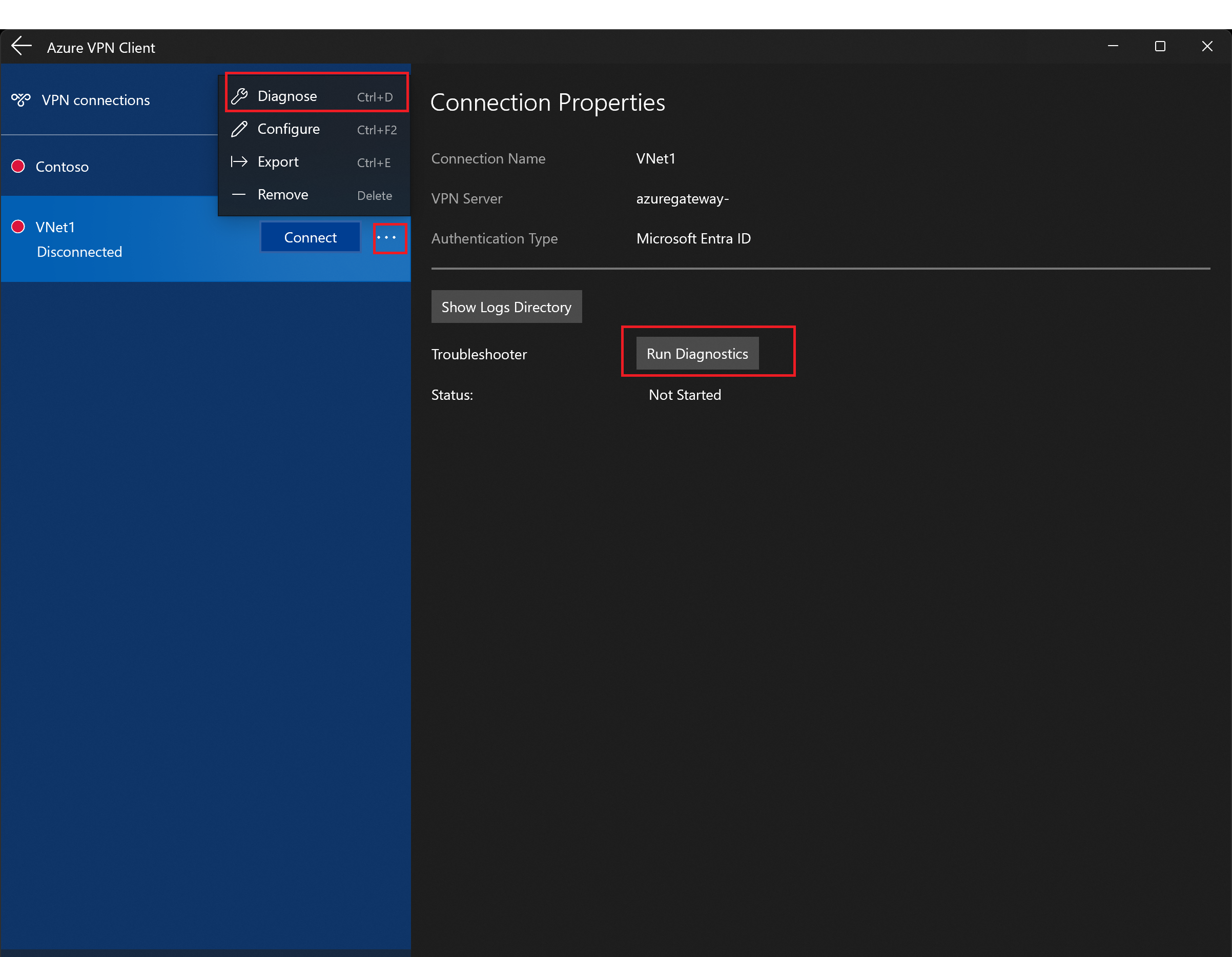

诊断工具

自定义设置:DNS 和路由

可以使用可选的配置设置来配置 Azure VPN 客户端,例如其他 DNS 服务器、自定义 DNS、强制隧道、自定义路由和其他设置。 有关可用的设置和配置步骤的说明,请参阅 Azure VPN 客户端可选设置。

后续步骤

继续进行其他服务器或连接设置。 请参阅点到站点配置步骤。