作为访问包管理器,你可以通过编辑访问包分配请求的策略或向访问包添加新策略来更改可以随时请求访问包的标识。 本文介绍如何更改现有访问包分配策略的请求设置。

在一种或多种策略之间进行选择

指定谁可以请求访问包的方式是使用策略。 在创建新策略或编辑访问包中的现有策略之前,需要确定访问包需要多少个策略。

创建访问包时,可以指定存储在访问包的第一个策略上的请求、审批和生命周期设置。 大多数访问包都有一个用于请求访问权限的标识策略,但单个访问包可以有多个策略。 如果要允许使用不同的请求和审批设置为不同的标识集授予分配,则可以为访问包创建多个策略。

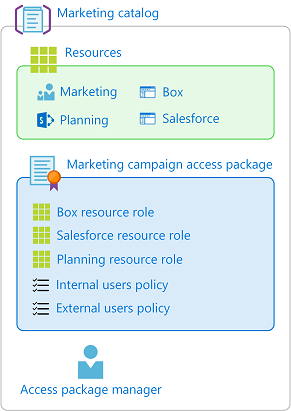

例如,单个策略不能用于将内部和外部标识分配给同一访问包。 但是,可以在同一访问包中创建两个策略,一个用于内部标识,一个用于外部标识。 如果有多个策略适用于用户请求,则会在请求时提示他们选择要分配到的策略。 下图显示了具有两个策略的访问包。

除了用于身份请求访问的策略外,还可以制定用于自动分配的策略,以及管理员或目录所有者直接分配的策略。

我将需要多少个策略?

| 方案 | 策略数 |

|---|---|

| 我希望目录中的所有身份对访问包具有相同的请求和审批设置 | 一个 |

| 我希望特定已连接组织中的所有身份都能请求访问包 | 一个 |

| 我想允许目录中的标识以及目录外部的标识请求访问包 | 两个 |

| 我想为某些标识指定不同的审批设置 | 每个身份组对应一个 |

| 我希望某些身份的访问包分配过期,而其他身份可以延长他们的访问权限。 | 每个身份组对应一个 |

| 我希望某些标识请求访问权限和其他标识由管理员分配访问权限 | 两个 |

| 我希望组织中的某些标识能够自动获得访问权限,另外一些标识可以请求访问权限,而其他标识则由管理员分配访问权限。 | 三级 |

有关多个策略适用时使用的优先级逻辑的信息,请参阅多个策略。

打开现有的访问包,添加具有不同请求设置的新策略

如果你有一组应具有不同请求和审批设置的标识,则可能需要创建新的策略。 按照以下步骤开始向现有访问包添加新策略:

至少以标识治理管理员身份登录到 Microsoft Entra 管理中心。

提示

可以完成此任务的其他最低特权角色包括目录所有者和访问包管理者。

浏览到 ID 治理>权限管理>访问权限包。

在“访问包”页上,打开要编辑的访问包。

选择“策略”,然后选择“添加策略”。

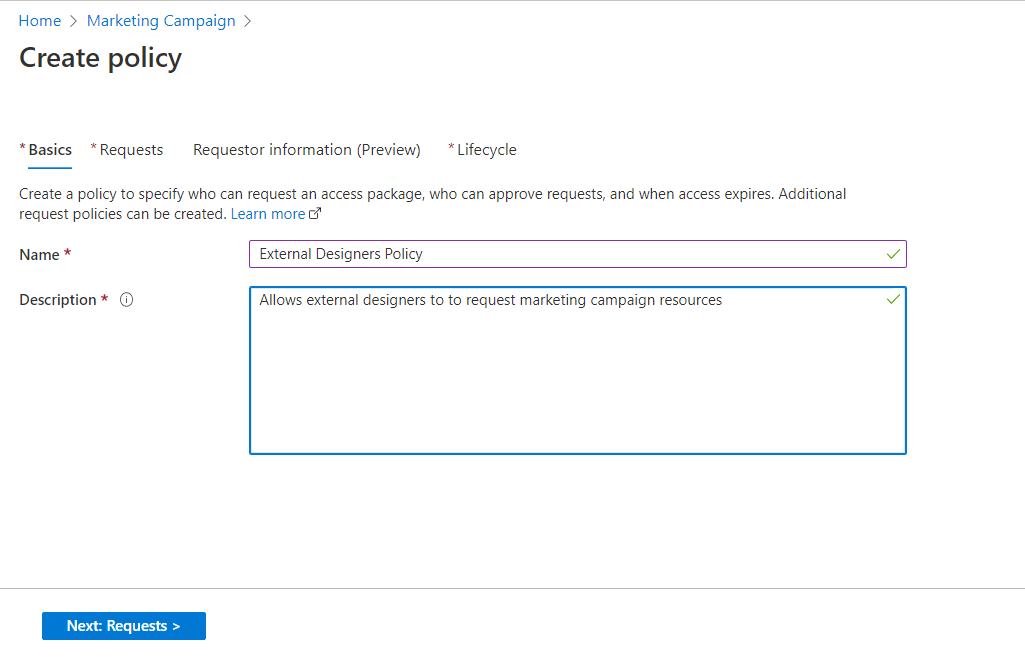

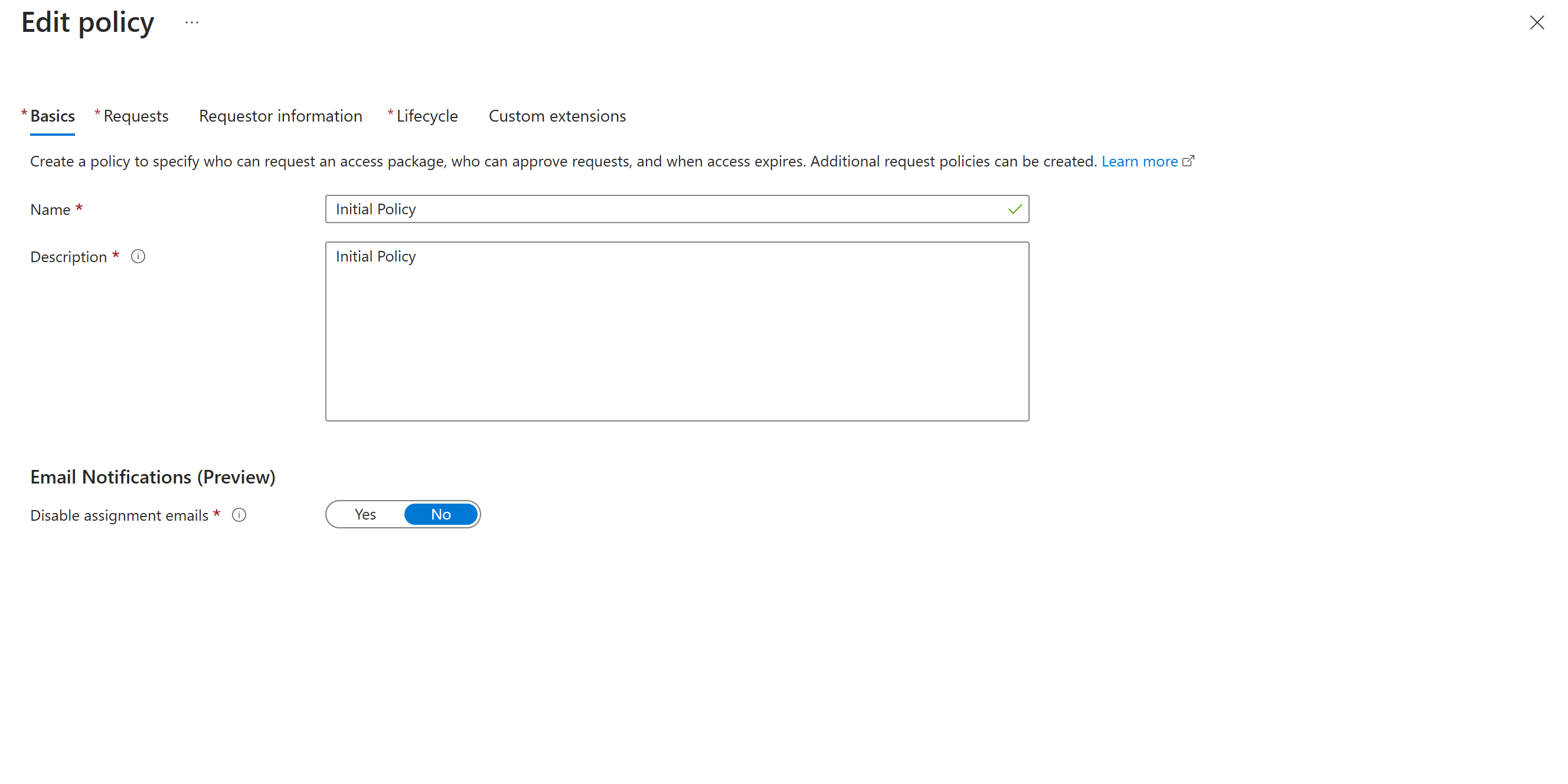

在“基本信息”选项卡上,键入策略的名称和说明。

选择“下一步”,打开“请求”选项卡。

更改“可请求访问的用户”设置。 按照以下部分中的步骤将设置更改为以下选项之一:

适用于目录中的用户

要想允许目录中的身份可以请求此访问包,请按照以下步骤操作。 定义请求策略时,可以指定单个标识或更常见的标识组。 例如,组织可能已经有一个组(例如“所有员工”)。 如果该组添加到可以请求访问权限的标识的策略中,则该组的任何成员都可以请求访问权限。

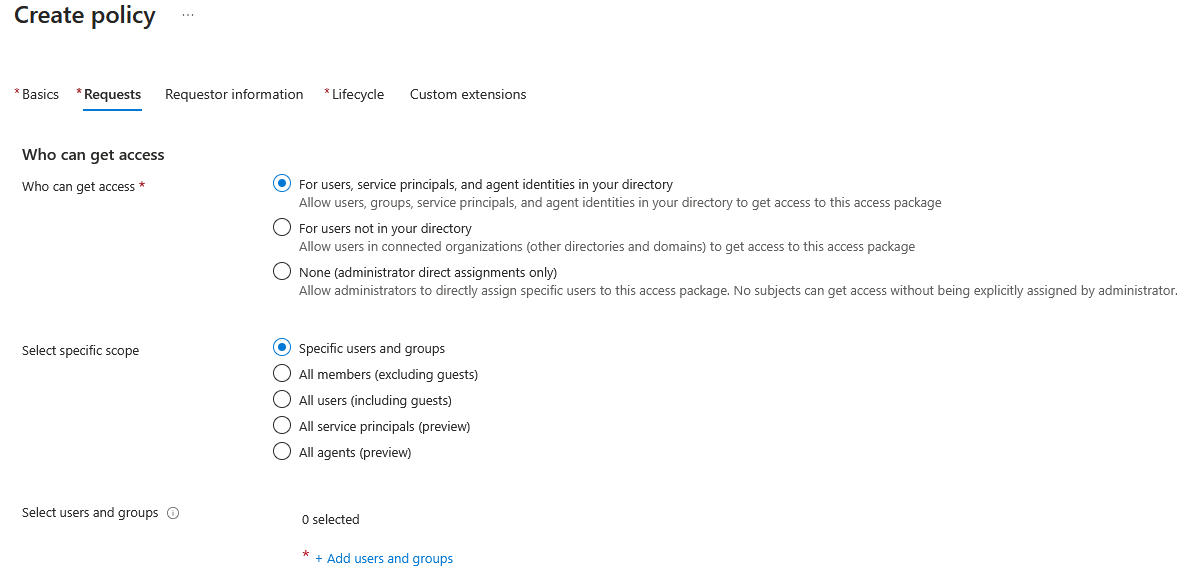

在“可以请求访问权限的用户”部分,选择“你目录中的用户”。

选择此选项后,会出现新的选项以进一步优化目录中哪些用户可以请求此访问包。

选择以下选项之一:

说明 特定用户和组 如果只希望目录中的指定用户和组可以请求此访问包,请选择此选项。 所有成员(不包括来宾) 如果希望目录中的所有成员用户都可以请求此访问包,请选择此选项。 此选项不包括你可能已邀请到目录中的任何来宾用户。 所有用户(包括来宾) 如果希望目录中的所有成员用户和来宾用户都可以请求此访问包,请选择此选项。 来宾用户是指通过 Microsoft Entra B2B 邀请到目录中的外部用户。 有关成员用户和来宾用户之间差异的详细信息,请参阅 Microsoft Entra ID 中的默认用户权限是什么?。

如果已选择“特定用户和组”,请选择“添加用户和组”。

在“选择用户和组”窗格中,选择要添加的用户和组。

选择“选择”以添加用户和组。

如果需要审批,请按照在权利管理中更改访问包的审批设置中的步骤来配置审批设置。

转到 “谁可以请求访问 ”部分。

适用于不在目录中的用户

“不在目录中的用户”是指位于其他 Microsoft Entra 目录或域中的用户。 这些用户可能尚未被邀请到目录中。 必须在“协作限制”中将 Microsoft Entra 目录配置为允许邀请。 有关详细信息,请参阅配置外部协作设置。

注意

将为不是目录中的其请求已审批或自动审批的用户创建来宾用户帐户。 将邀请来宾,但他们不会收到邀请电子邮件。 相反,传递其访问包分配时,他们将收到电子邮件。 默认情况下,当该来宾用户不再具有任何访问包分配时,由于其上次分配已过期或已取消,该来宾用户帐户将被阻止登录并随后删除。 如果希望无限期地在目录中保留来宾用户(即使他们没有任何访问包分配),可以更改权利管理配置的设置。 有关来宾用户对象的详细信息,请参阅Microsoft Entra B2B 协作用户的属性。

如果要允许不在目录中的用户请求此访问包,请执行以下步骤:

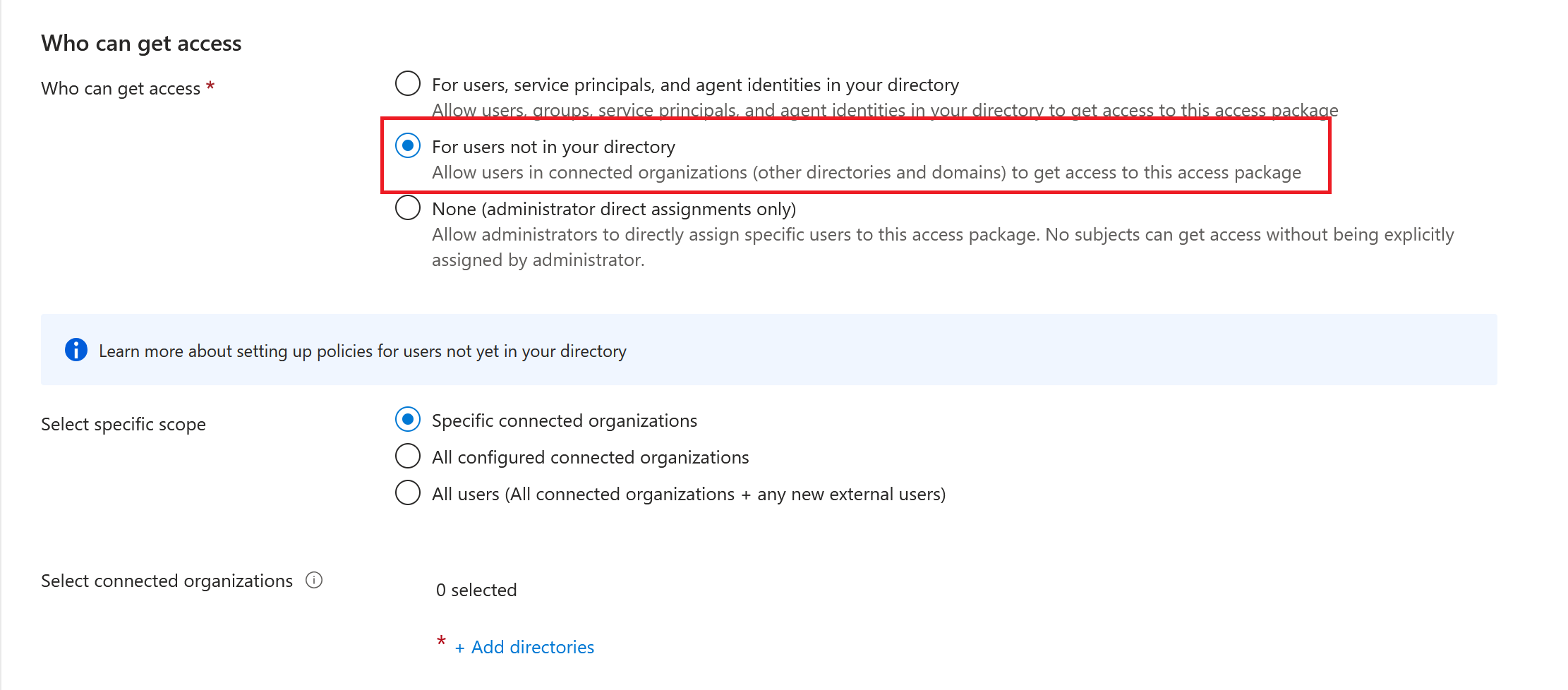

在“可以请求访问权限的用户”部分,选择“不在你目录中的用户”。

选择此选项时,将显示新选项。

选择请求访问权限的用户是需要隶属于现有的已连接组织,还是可以是 Internet 上的任何人。 与之有既存关系的组织是指你通过外部 Microsoft Entra 目录或其他身份提供者进行连接的组织。 选择以下选项之一:

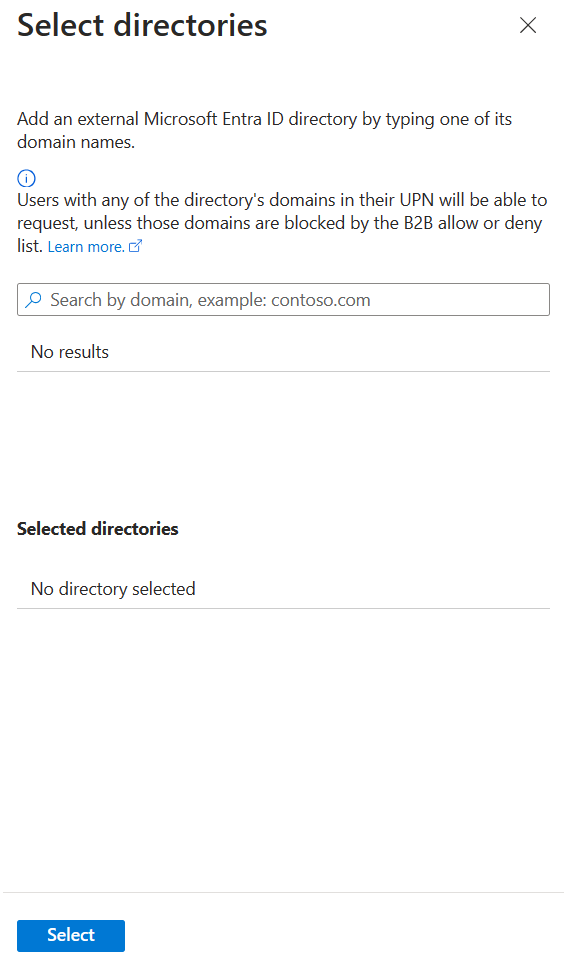

说明 特定的已连接的组织 如果要从管理员之前添加的组织列表中选择,请选择此选项。 来自选定组织的所有用户都可以请求此访问包。 所有配置的已连接组织 如果所有配置的已连接组织中的用户都可以请求此访问包,请选择此选项。 只有已配置的已连接组织中的用户才可请求访问包,因此,如果用户并非来自与现有已连接组织关联的 Microsoft Entra 租户、域或标识提供者,则其无法请求访问包。 所有用户(所有已连接的组织 + 任何新外部用户) 如果 Internet 上的任何用户都应该能够请求此访问包,请选择此选项。 如果他们不属于目录中的已连接组织,则在请求包时将自动为其创建连接的组织。 自动创建的已连接组织将处于“建议”状态。 有关建议状态的详细信息,请参阅连接的组织的状态属性。 如果选择了“特定的已连接的组织”,请选择“添加目录”,从管理员之前添加的已连接的组织列表中进行选择。

键入要搜索的之前已连接的组织的名称或域名。

如果要与之协作的组织不在列表中,则可以要求管理员将其添加为已连接的组织。 有关详细信息,请参阅添加已连接的组织。

选择所有已连接的组织后,选择“选择”。

注意

来自选定连接组织的所有用户都可以请求此访问包。 对于具有 Microsoft Entra 目录的联网组织,所有与 Microsoft Entra 目录相关联且已验证的域的用户都可以提出请求,除非这些域被 Azure B2B 的允许或阻止列表所拦截。 有关详细信息,请参阅允许或阻止向特定组织中的 B2B 用户发送邀请。

接下来,请按照在权利管理中更改访问包的审批设置中的步骤来配置审批设置,以指定应由谁来批准组织外部用户的请求。

转到 “谁可以请求访问 ”部分。

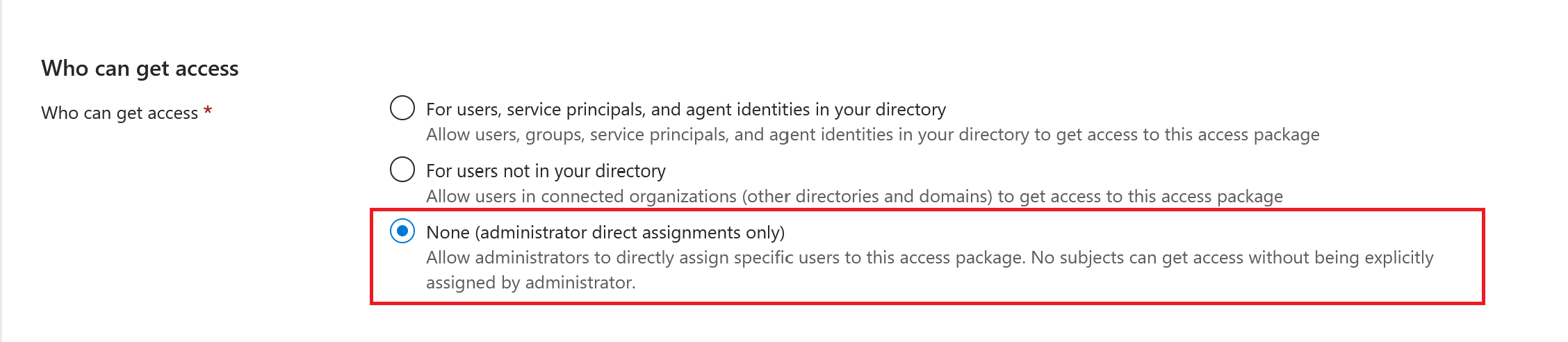

无(仅限管理员直接分配)

如果希望绕过访问请求,并允许管理员直接将特定用户分配到访问包,请执行这些步骤。 用户无需请求访问包。 仍可以设置生命周期设置,但没有请求设置。

在“可请求访问的用户”部分,选择“无(仅限管理员直接分配)”。

创建访问包后,可以直接将特定的内部和外部用户分配到该访问包。 如果指定外部用户,会在目录中创建来宾用户帐户。 有关直接分配用户的详细信息,请参阅查看、添加和删除访问包的分配。

跳到 “谁可以请求访问 ”部分。

注意

将用户分配到访问包时,管理员需要根据现有策略要求验证用户是否有资格获得该访问包。 否则,用户将无法成功分配到该访问包。 如果访问包包含要求批准用户请求的策略,则未经指定审批者的必要批准,无法将用户直接分配到该包。

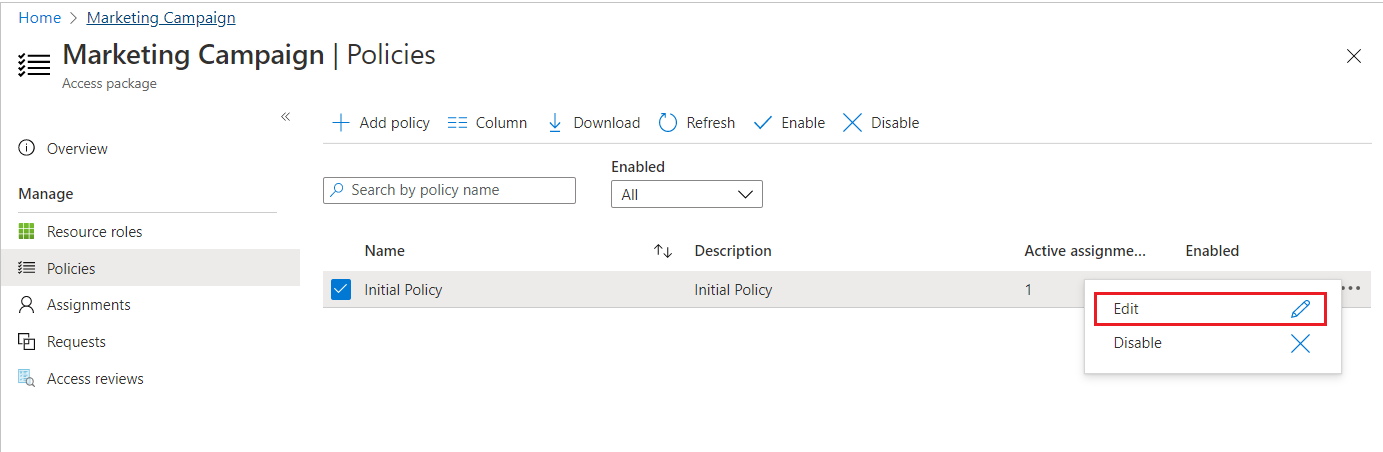

打开和编辑现有策略的请求设置

若要更改访问包的请求和审批设置,需要打开包含这些设置的相应策略。 按照以下步骤打开并编辑访问包分配策略的请求设置:

至少以标识治理管理员身份登录到 Microsoft Entra 管理中心。

提示

可以完成此任务的其他最低特权角色包括目录所有者和访问包管理者。

浏览到 ID 治理>权限管理>访问权限包。

在“访问包”页上,打开要编辑其策略请求设置的访问包。

选择“策略”,然后选择要编辑的策略。

页面底部会打开“策略详细信息”窗格。

选择“编辑”以编辑策略。

选择“请求”选项卡,打开请求设置。

按照前面部分中的步骤,根据需要更改请求设置。

转到 “谁可以请求访问 ”部分。

谁可以请求访问权限

注意

以前,名为“启用新请求和分配”的设置控制了自助访问请求。 此功能现在更准确地反映在“自我”选项中。

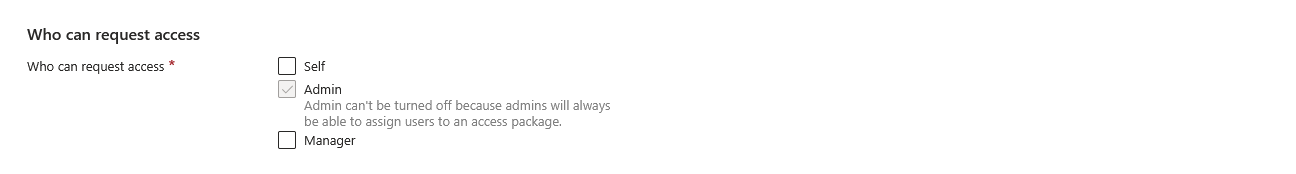

选择谁可以获取访问权限和范围后,可以指定谁可以请求访问包的访问权限。 在这里,你可以授予“自我”、“管理员”或“经理”请求访问包的权限。

创建完访问包后,将来始终可以启用该策略。

如果选择了 “无”(仅管理员直接分配), 则无法选择可以请求访问分区框的人员。

选择下一步。

如果希望要求请求者在请求访问访问包时提供额外信息,请使用在权利管理中更改访问包的审批和请求者信息设置中的步骤来配置请求者信息。

配置生命周期设置。

如果要编辑策略,请选择“更新”。 如果要添加新策略,请选择“创建”。

以编程方式创建访问包分配策略

可通过两种方式以编程方式创建访问包分配策略:Microsoft Graph 和 PowerShell cmdlets for Microsoft Graph。

通过 Graph 创建访问包分配策略

可以使用 Microsoft Graph 创建策略。 如果用户具有某个应用程序的适当角色,且该应用程序具有委托的 EntitlementManagement.ReadWrite.All 权限,或如果用户具有某个应用程序的目录角色或具有 EntitlementManagement.ReadWrite.All 权限,则可调用 create an assignmentPolicy API。

通过 PowerShell 创建访问包分配策略

还可以通过适用于 Identity Governance 的 Microsoft Graph PowerShell cmdlet 模块 2.1.x 或更高模块版本中的 cmdlet 在 PowerShell 中创建访问包。

以下脚本演示如何创建直接分配到访问包的策略。 在此策略中,只有管理员可以分配访问权限,但没有审批或访问评审。 有关如何创建自动分配策略的示例,请参阅创建自动分配策略;有关更多示例,请参阅创建 assignmentPolicy。

Connect-MgGraph -Environment China -ClientId 'YOUR_CLIENT_ID' -TenantId 'YOUR_TENANT_ID' -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$params = @{

displayName = "New Policy"

description = "policy for assignment"

allowedTargetScope = "notSpecified"

specificAllowedTargets = @(

)

expiration = @{

endDateTime = $null

duration = $null

type = "noExpiration"

}

requestorSettings = @{

enableTargetsToSelfAddAccess = $false

enableTargetsToSelfUpdateAccess = $false

enableTargetsToSelfRemoveAccess = $false

allowCustomAssignmentSchedule = $true

enableOnBehalfRequestorsToAddAccess = $false

enableOnBehalfRequestorsToUpdateAccess = $false

enableOnBehalfRequestorsToRemoveAccess = $false

onBehalfRequestors = @(

)

}

requestApprovalSettings = @{

isApprovalRequiredForAdd = $false

isApprovalRequiredForUpdate = $false

stages = @(

)

}

accessPackage = @{

id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $params

阻止来自具有不兼容访问权限的标识的请求

除了策略检查谁可以请求,你可能还希望进一步限制访问,以避免已通过组或其他访问包拥有某些访问权限的标识获取过多的访问权限。

如果要配置一个标识不允许请求访问包,如果他们已经被分配了其他访问包或者是组成员,请使用配置访问包的职责分离检查的步骤。