企业可以使用 Microsoft Entra 为工作人员、合作伙伴和消费者启用多个用例,并可以组合这些案例。 在本文中,我们推荐基于模式的最佳实践,以便安全地部署和使用 Microsoft Entra ID 以及以下具有 Microsoft Entra 的外部标识部署体系结构。 包括有关每个体系结构的信息以及指向资源的链接。

- 面向工作人员和协作的体系结构

- 业务合作伙伴的独立访问

- 面向使用者的体系结构

- 体系结构组合

我们根据以下角色与组织的关系对其进行定义。

- 工作人员。 你们组织的全职员工、兼职员工或承包商。

- 业务合作伙伴。 与企业有业务关系的组织。 这些组织可以包括与你的企业合作以实现共同目标的供应商、顾问和战略联盟。

- 使用者。 与你有业务关系并访问应用程序来购买或消费产品和服务的使用者等个人。

- 外部用户。 组织外部的用户,例如业务合作伙伴和使用者。

本文介绍每个体系结构的以下注意事项。

- 帐户生命周期。 能够定义环境中加入和登出用户帐户的业务规则。

- 外部身份提供者。 能够处理来自具有自己标识提供者(例如,另一个 Microsoft Entra 租户、SAML 联合提供方)或社交标识提供者的组织的外部用户。 它还指可以在租户中为没有任何身份提供者的用户创建账户的能力。

- 凭据管理。 用于管理用户凭据的选项,例如没有身份提供商的用户密码,或其他身份验证因素。

- 临时协作。 控制允许或拒绝环境中的用户(工作人员用户或其他外部用户)与外部用户对文档、报告和类似的用户创建内容进行交互。

- 基于角色的资源分配。 能够根据封装在角色中的预定义权限集授予外部用户对资源(例如应用程序分配、组成员身份或 SharePoint 网站成员身份)的访问权限。

- 风险管理。 启用外部用户访问时,评估和管理安全、操作和合规风险。

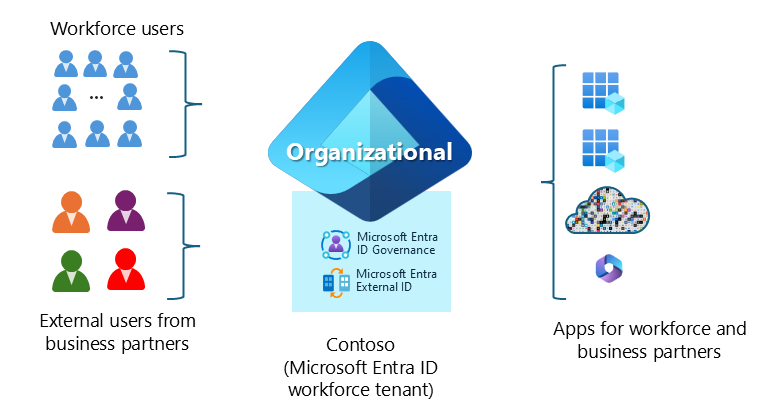

面向工作人员和协作的体系结构

面向工作人员和协作的体系结构可让工作人员与外部组织的业务合作伙伴协作。 它包括防止未经授权访问应用程序的控制。

典型的场景包括员工通过邀请业务合作伙伴使用 SharePoint、Power BI、Microsoft Teams 或业务线应用程序等生产力工具共享内容来临时发起协作。 来宾用户可能来自具有自己标识提供者的外部组织。 例如,另一个 Microsoft Entra ID 租户或安全断言标记语言 (SAML) 联合身份提供者。

在面向工作人员和协作的体系结构中,Microsoft Entra ID 工作人员配置租户使用 Microsoft Entra Identity Governance 和 Microsoft Entra 外部 ID 来定义策略,以便授予对企业应用程序和资源的访问权限。 这些策略包括帐户和访问生命周期以及安全控制。

面向员工和协作的架构实施资源

- 规划 Microsoft Entra B2B 协作部署介绍了降低安全风险、满足合规性目标和确保正确访问的治理实践。

- 使用 Microsoft Entra ID 治理管理员工生命周期介绍了 Identity Governance 如何帮助组织平衡生产力和安全性。

- 权利管理中的治理外部用户访问描述了治理外部用户访问的设置。

面向工作人员和协作的体系结构注意事项

帐户生命周期

用户可以在临时协作场景中邀请业务合作伙伴加入租户。 定义自定义流程来跟踪和登出邀请的外部用户。 使用访问评审管理来宾访问介绍了如何确保来宾用户具有适当的访问权限。

业务合作伙伴还可以通过具有内置控制(例如审批工作流)的权限管理访问包进行入驻。 使用权利管理加入的用户帐户在失去访问包的访问权限后具有内置的跟踪和登出生命周期。

管理员还可以为特定应用程序启用自助登录/注册流程。 组织需要定义自定义流程,以便使用访问评审或调用 Microsoft Graph 等功能来跟踪和登出以这种方式加入的外部用户。

外部身份提供者

以员工和协作为导向的架构支持拥有 Microsoft Entra 或 SAML / WS-Federation 身份提供程序的组织的业务合作伙伴。

拥有组织电子邮件地址但没有身份提供者的业务合作伙伴可以通过电子邮件一次性密码访问您的租户。

如有必要,可以配置租户以使用 Microsoft 帐户来注册业务合作伙伴。

管理员可精细控制标识提供者。

凭据管理

如果要求业务合作伙伴用户执行 MFA,可以选择信任来自特定业务合作伙伴组织的 MFA 身份验证方法声明。 否则,强制这些用户帐户在 Microsoft Entra ID 中注册 MFA 的其他身份验证方法。

Microsoft 建议为外部用户强制实施多重身份验证。 B2B 用户的身份验证和条件访问 介绍了如何创建面向来宾的条件访问策略。

临时协作

该体系结构针对工作人员用户进行了优化,以便他们使用 Microsoft 365、Microsoft Teams 和 Power BI 等 Microsoft 协作服务与业务合作伙伴进行交互。

基于角色的资源分配

使用权限管理访问包向业务合作伙伴授予访问权限,这些访问包具备内置控制措施,例如限时的应用程序角色分配和针对特定外部组织的职责分离。

风险管理

确定组织租户中的业务合作伙伴是否影响适用法规的合规范围。 实施适当的预防和侦探技术控制。

加入后,业务合作伙伴可访问环境中具有广泛权限的的应用程序和资源。 为了降低意外暴露风险,请实施预防和侦探控制。 一致地对所有环境资源和应用程序应用适当的权限。

根据风险分析的结果,有许多方法可以用来帮助降低风险:

- 为了防止恶意或意外尝试枚举和类似的侦查技术,请限制来宾对其自己目录对象的属性和成员身份的访问。

- 限制在租户中可以邀请来宾的人员。 至少不允许来宾邀请其他来宾。

- 应用特定于应用程序的控制来限制协作,例如 Microsoft Purview 信息屏障。

- 实施允许列表方法,通过跨租户访问设置和域允许列表等功能确定允许组织进行外部协作的范围。 通过 Microsoft Entra B2B 协作转换到受监管协作介绍了如何保护对资源的外部访问。

其他注意事项

外部标识使用的功能可能会增加每月费用,具体取决于其活动。 基于每月活跃用户的 Microsoft Entra 外部 ID 计费模型可能会影响你实施外部标识功能的决定。

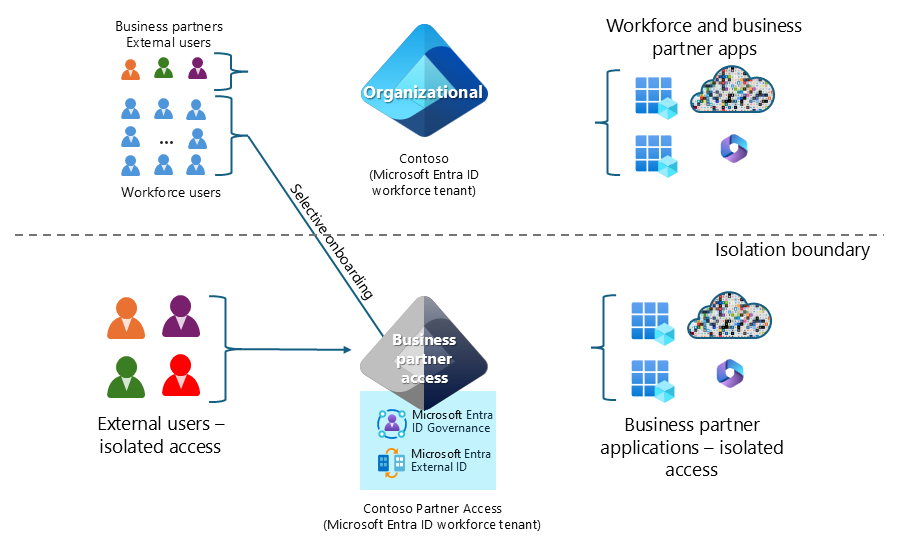

业务合作伙伴的独立访问

需要将外部用户与组织租户隔离时,可以扩展面向工作人员的体系结构,这样可在内部或外部用户的资源之间的访问和可见性设定明确界限。 如果员工也需要管理或访问面向外部的应用程序,这可允许有选择地从工作人员租户中加入员工用户帐户,以便与外部用户帐户共存。

在此体系结构中,可以创建一个额外的 Microsoft Entra ID 为员工配置的租户,作为边界来使用。 它托管与组织租户隔离的应用程序和资源,可供外部用户使用,从而满足安全性、合规性和类似的要求。 可以根据预定义的业务角色配置结构化访问分配。 可以使用跨租户同步将员工用户从公司租户导入到其他租户。

下图演示了本体系结构的示例。 Contoso 成立了一家新的合资企业,外部用户和一小部分 Contoso 用户可访问合资企业应用程序。

供应链管理是这种体系结构的一个示例,在此体系结构中,可以授予来自不同供应商的外部用户和一部分选择性加入的工作人员对供应链应用程序和资源的访问权限。

在这两个示例中,合作伙伴访问的其他租户提供资源隔离、安全策略和管理角色。

在额外的租户中配置 Microsoft Entra Identity Governance 和 Microsoft Entra 外部 ID,并采用更严格的控制措施,如:

- 限制来宾用户配置文件

- 允许列表组织和应用进行协作

- 定义来宾帐户生命周期、时间限制资源分配、安排定期访问评审

- 在外部用户加入过程中应用更严格的证明

可以通过协作租户扩展此体系结构,以便根据业务需求创建多个隔离边界(例如,按区域、按合作伙伴、按合规管辖区隔离)。

为业务合作伙伴提供独立的实施资源访问

- 规划 Microsoft Entra B2B 协作部署介绍了降低安全风险、满足合规性目标和确保正确访问的治理实践。

- 使用 Microsoft Entra ID 治理管理员工生命周期介绍了 Identity Governance 如何帮助组织平衡生产力和安全性。

- 权限管理中的外部用户访问治理涵盖了管理外部用户访问的设置。

业务合作伙伴的独立访问注意事项

帐户生命周期

通过跨租户同步,对加入其他租户的工作人员工用户进行范围内入职培训。 他们可以进行同步,以便拥有与组织租户中的用户类型具有一致属性映射的成员用户类型。

业务合作伙伴可以通过具有内置控制(例如审批工作流)的权利管理访问包进行加入。 使用权利管理加入的用户帐户在失去每个访问包策略的资源的访问权限后,具有内置的跟踪和登出生命周期。

虽然该体系结构未针对员工用户在其他租户的临时协作进行优化,不过成员可以邀请业务合作伙伴。 组织需要定义自定义流程,以便使用访问评审或调用 Microsoft Graph 等功能来跟踪和登出以这种方式加入的外部用户。

管理员还可以为特定应用程序启用自助登录/注册流程。 组织需要定义自定义流程,以便使用访问评审或调用 Microsoft Graph 等功能来跟踪和登出以这种方式加入的外部用户。

外部身份提供者

此体系结构支持拥有 Microsoft Entra 或 SAML/WS 联合身份验证标识提供程序的组织的业务合作伙伴。

拥有组织电子邮件地址但没有身份验证提供者的业务合作伙伴可以通过电子邮件一次性密码访问您的租户系统。

业务合作伙伴可以使用 Microsoft 帐户加入。

凭据管理

如果要求用户执行 MFA,可以选择信任来自特定业务合作伙伴组织的 MFA 身份验证方法声明。 对于未配置为受信任帐户或没有身份提供者的用户,他们可以自行注册其他身份验证方法以进行多重身份验证 (MFA)。

管理员可以选择信任来自公司租户的工作人员用户 MFA 身份验证方法和设备状态。

管理员可以选择信任来自特定组织的业务合作伙伴 MFA 身份验证方法。

创建面向来宾的条件访问策略,以便为外部用户强制实施多重身份验证。 B2B 用户的身份验证和条件访问介绍了访问组织内资源的外部用户的身份验证流程。

临时协作

在此体系结构中,员工可以发起即席协作。 但由于在切换租户时遇到的用户体验摩擦,它并未得到优化。 相反,使用基于角色的资源分配,根据业务角色授予对 SharePoint 网站等用户创建的内容存储库的访问权限。

基于角色的资源分配

使用具有内置控制的权利管理访问包向业务合作伙伴授予访问权限。 示例控制包括时间限制资源角色分配和特定外部组织的职责划分。

风险管理

由于其他租户提供了单独的安全边界,此体系结构可降低业务合作伙伴未经授权访问(有意或恶意)公司租户中资源的风险。 为帮助控制企业租户中适用的监管范围,拥有单独的租户。

实施允许列表方法,通过跨租户访问设置和域允许列表等功能确定允许组织进行外部协作的范围。 通过 Microsoft Entra B2B 协作转换到受监管协作介绍了如何保护对资源的外部访问。

为了防止恶意或意外尝试枚举和类似的侦查技术,请限制来宾对其自己目录对象的属性和成员身份的访问。

加入后,业务合作伙伴可访问环境中具有广泛权限的的应用程序和资源。 为了降低意外暴露风险,请实施预防和侦探控制。 一致地对所有环境资源和应用程序应用适当的权限。

其他

环境中的其他租户会增加运营开销和总体复杂性。

努力创建尽可能少的租户来满足业务需求。 在 Microsoft 365 中规划多租户组织,如果工作人员用户作为来宾出现在与组织租户分隔的其他租户中。

外部标识使用的功能可能会增加每月费用,具体取决于其活动。

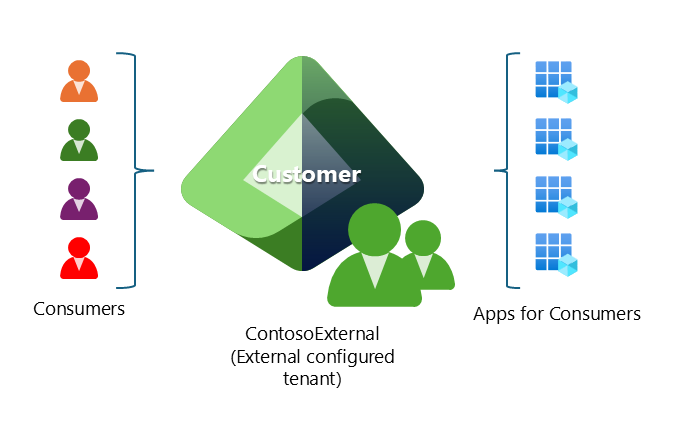

面向使用者的体系结构

面向使用者的体系结构最适合为个人使用者提供应用程序,其中可能需要以下组件:

- 身份验证页面上的品牌经过高度自定义,包括为本机应用提供基于 API 的身份验证以及自定义域名系统 (DNS) 域。

- 规模庞大的用户群(可能超过 100 万用户)。

- 支持使用本地电子邮件和密码进行自助注册或与 Microsoft 帐户等社交媒体标识提供者联合

在面向使用者的体系结构中,外部配置的租户为应用程序使用者使用的应用程序和资源提供标识服务。

下图演示了面向使用者的体系结构示例。

体系结构组合

组织的总体需求可能不只适合一种体系结构。 可能需要使用多种体系结构或部署本文中所述体系结构的多个实例。

例如,大型咨询公司可能部署以下体系结构:

- 面向工作人员和协作的体系结构,适用于营销机构和顾问等工作人员和外部协作者。

- 业务合作伙伴的独立访问,适用于合资企业等需要了解访问权限和隔离情况的项目,其中每个合资企业都有单独的边界。

在另一个示例中,大型零售商可能部署以下体系结构:

- 面向工作人员和协作的体系结构,适用于营销机构和顾问等工作人员和外部协作者。

- 面向使用者的体系结构,可实现忠诚计划、电子商务和类似的以使用者者为中心的功能。 拥有多个品牌或在不同地区设立工作场所的零售商可能需要单独的体系结构实例。

后续步骤

有关其他指导,请查看 Microsoft Entra 部署计划。