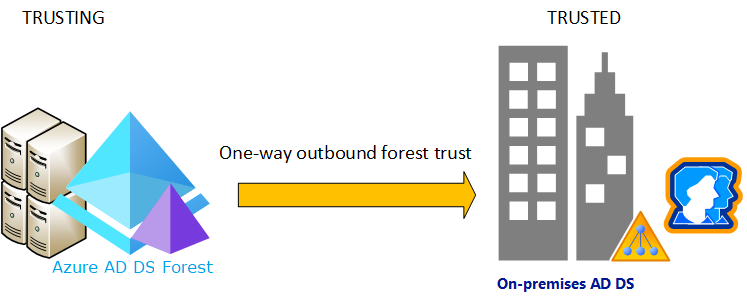

可以在 Microsoft Entra 域服务和本地 AD DS 环境之间创建林信任。 通过林信任关系,用户、应用程序和计算机可以通过域服务托管域向本地域进行身份验证,反之亦然。 林信任可帮助用户在以下情况下访问资源:

- 在无法同步密码哈希的环境中,或者用户只使用智能卡登录而不知道密码的情况下。

- 需要访问本地域的混合方案。

创建林信任时,可以从三个可能的方向中进行选择,具体取决于用户需要访问资源的方式。 域服务仅支持林信任。 不支持对本地子域的外部信任。

| 信任方向 | 用户访问权限 |

|---|---|

| 双向 | 允许托管域和本地域中的用户访问任一域中的资源。 |

| 单向传出 | 允许本地域中的用户访问托管域中的资源,但反之则不然。 |

| 单向传入 | 允许托管域中的用户访问本地域中的资源。 |

本教程介绍如何执行下列操作:

- 在本地 AD DS 域中配置 DNS 以支持域服务连接

- 在托管域和本地域之间创建双向林信任

- 测试并验证用于身份验证和资源访问的林信任关系

如果还没有 Azure 订阅,可以在开始前创建一个帐户。

先决条件

需有以下资源和特权才能完成本教程:

- 一个有效的 Azure 订阅。

- 如果你没有 Azure 订阅,请创建一个帐户。

- 与订阅关联的 Microsoft Entra 租户,可以与本地目录或仅限云的目录同步。

- 使用自定义 DNS 域名和有效的 SSL 证书配置的域服务托管域。

- 可以通过 VPN 或 ExpressRoute 连接从托管域访问的本地 Active Directory 域。

- 需要租户中的应用程序管理员和组管理员 Microsoft Entra 角色才能修改域服务实例。

- 在本地域中有一个有权创建和验证信任关系的域管理员帐户。

重要

至少需要为托管域使用 Enterprise SKU。 如果需要,请更改托管域的 SKU。

登录 Microsoft Entra 管理中心

在本教程中,你将使用 Microsoft Entra 管理中心从域服务创建并配置出站林信任。 若要开始操作,请先登录到 Microsoft Entra 管理中心。

网络注意事项

托管域服务林的虚拟网络需要与本地 Active Directory 建立 VPN 或 ExpressRoute 连接。 应用程序和服务也需要与托管域服务林的虚拟网络建立网络连接。 与域服务林建立的网络连接必须始终保持连通且稳定,否则用户可能无法进行身份验证或访问资源。

在域服务中配置林信任之前,请确保 Azure 与本地环境之间的网络符合以下要求:

- 确保防火墙端口和域控制器允许创建和使用信任所需的流量。 有关需要打开哪些端口才能使用信任的详细信息,请参阅配置 AD DS 信任的防火墙设置。 域中具有与域服务信任的所有域控制器都需要打开这些端口。

- 使用专用 IP 地址。 不要依赖 DHCP 进行动态 IP 地址分配。

- 避免 IP 地址空间重叠,使虚拟网络对等互连和路由能够在 Azure 与本地之间成功通信。

- Azure 虚拟网络需要通过一个网关子网来配置 Azure 站点到站点 (S2S) VPN 或 ExpressRoute 连接。

- 使用足够的 IP 地址创建子网,以支持你的方案。

- 确保域服务具有自己的子网,且不要与应用程序 VM 和服务共享此虚拟网络子网。

- 对等互连的虚拟网络不是中转性的。

- 必须在你要在其中使用对本地 AD DS 环境的域服务林信任的所有虚拟网络之间创建 Azure 虚拟网络对等互连。

- 与本地 Active Directory 林建立持续的网络连接。 不要使用按需连接。

- 确保域服务林名称与本地 Active Directory 林名称之间存在持续的 DNS 名称解析。

在本地域中配置 DNS

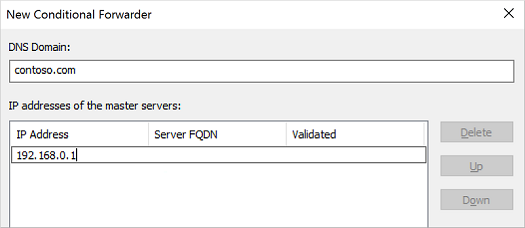

若要从本地环境正确解析托管域,可能需要向现有 DNS 服务器添加转发器。 若要将本地环境配置为与托管域进行通信,请在管理工作站中针对本地 AD DS 域完成以下步骤:

选择“启动”“管理工具”>“DNS”。

选择你的 DNS 区域,例如 aaddscontoso.com。

选择“条件转发器”,然后右键单击并选择“新建条件转发器...”

输入你的其他 DNS 域,例如 contoso.com,然后输入该命名空间的 DNS 服务器的 IP 地址,如以下示例所示:

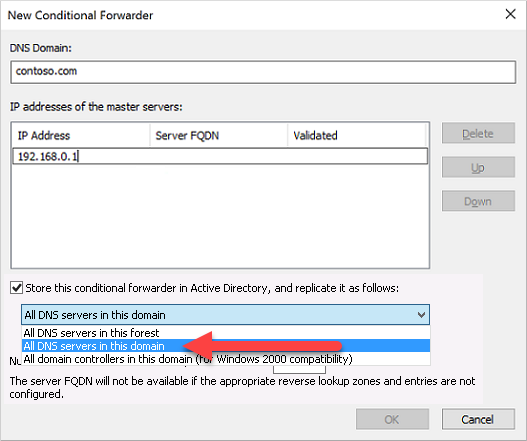

选中“在 Active Directory 中存储此条件转发器,并按如下方式复制它”复选框,然后选择“此域中的所有 DNS 服务器”选项,如以下示例所示:

重要

如果条件转发器存储在林中而不是域中,则条件转发器会失败。

若要创建条件转发器,请选择“确定”。

在本地域中创建双向林信任

本地 AD DS 域需要托管域的双向林信任。 必须手动在本地 AD DS 域中创建此信任;不能在 Microsoft Entra 管理中心创建。

若要在本地 AD DS 域中配置双向信任,请以域管理员身份在管理工作站中针对本地 AD DS 域完成以下步骤:

- 选择“开始”“管理工具”>“Active Directory 域和信任”。

- 右键单击域(例如“onprem.contoso.com”),然后选择“属性”。

- 依次选择“信任”选项卡、“新建信任” 。

- 在“域服务域名”中输入名称(例如 aaddscontoso.com),然后选择“下一步”。

- 选择创建林信任的选项,然后创建双向信任。

- 选择创建“仅限此域”的信任。 在下一步中,在 Microsoft Entra 管理中心为托管域创建信任。

- 选择使用“全林性身份验证”,然后输入并确认信任密码。 在下一部分中,也要在 Microsoft Entra 管理中心输入同一密码。

- 在接下来的几个窗口中使用默认选项完成每个步骤,然后选择选项“否,不要确认传出信任”。

- 选择完成。

如果环境不再需要林信任,请以域管理员的身份完成以下步骤,以将其从本地域中删除:

- 选择“开始”“管理工具”>“Active Directory 域和信任”。

- 右键单击域(例如“onprem.contoso.com”),然后选择“属性”。

- 选择“信任”选项卡,然后选择“信任此域的域(内向信任)”,单击要删除的信任,然后单击“删除” 。

- 在“信任”选项卡的“受此域信任的域(外向信任)”下,单击要删除的信任,然后单击“删除”。

- 单击“不,只从本地域删除信任”。

在域服务中创建双向林信任

若要在 Microsoft Entra 管理中心为托管域创建双向信任,请完成以下步骤:

在 Microsoft Entra 管理中心,搜索并选择“Microsoft Entra 域服务”,然后选择你的托管域,例如 aaddscontoso.com。

从托管域左侧的菜单中选择“信任”,然后选择“+ 添加”以添加信任 。

选择“双向”作为信任方向。

输入用于标识信任的显示名称,然后输入本地受信任林的 DNS 名称,例如 onprem.contoso.com。

提供在上一部分用于为本地 AD DS 域配置入站林信任的同一信任密码。

为本地 AD DS 域提供至少两个 DNS 服务器,例如 10.1.1.4 和 10.1.1.5 。

准备就绪后,保存出站林信任。

如果环境不再需要林信任,请完成以下步骤以将其从域服务中删除:

- 在 Microsoft Entra 管理中心,搜索并选择“Microsoft Entra 域服务”,然后选择你的托管域,例如 aaddscontoso.com。

- 从托管域左侧的菜单中选择“信任”,选择该林信任,然后单击“删除” 。

- 提供用于配置该林信任的同一信任密码,然后单击“确定”。

验证信任创建

创建双向或单向传入信任后,可以使用 Active Directory 域和信任控制台或 nltest 命令行工具验证传入信任(来自本地域的出站信任)。

使用 Active Directory 域和信任关系来验证信任关系

使用有权创建和验证信任关系的帐户,从本地 AD DS 域控制器完成以下步骤。

- 选择“开始”“管理工具”>“Active Directory 域和信任”。

- 右键单击域并选择“ 属性”。

- 选择“ 信任 ”选项卡。

- 在受此域信任的域(外向信任)下,选择你创建的信任。

- 选择属性。

- 选择“验证”。

- 选择 “否”,不验证传入的信任。

- 单击 “确定” 。

如果正确配置了信任,你将看到以下消息:

The outgoing trust has been validated. It is in place and active.

使用 nltest 验证信任

还可以使用 nltest 命令行工具验证信任。 使用有权创建和验证信任关系的帐户,从本地 AD DS 域控制器完成以下步骤。

在本地域控制器或管理工作站上打开提升的命令提示符。

运行下面的命令:

nltest /sc_verify:<TrustedDomain>将 TrustedDomain< 替换为 >Microsoft Entra 域服务域的名称。 如果信任有效,该命令将返回成功消息。

验证资源访问

可以使用以下常用方案来验证林信任是否正确对用户进行身份验证以及是否正确访问资源:

通过域服务林进行本地用户身份验证

应事先将 Windows Server 虚拟机加入托管域。 使用此虚拟机来测试本地用户是否可在虚拟机上进行身份验证。 如果需要,请创建 Windows VM,并将其加入托管域。

使用 Azure Bastion 和域服务管理员凭据连接到已加入域服务林的 Windows Server VM。

打开命令提示符,使用

whoami命令显示当前已通过身份验证的用户的可分辨名称:whoami /fqdn以本地域中的用户身份使用

runas命令进行身份验证。 在以下命令中,请将userUpn@trusteddomain.com替换为受信任本地域中某个用户的 UPN。 该命令会提示你输入用户密码:Runas /u:userUpn@trusteddomain.com cmd.exe如果身份验证成功,则会打开一个新的命令提示符。 新命令提示符的标题包含

running as userUpn@trusteddomain.com。在新命令提示符下使用

whoami /fqdn查看本地 Active Directory 中已通过身份验证的用户的可分辨名称。

以本地用户身份访问域服务林中的资源

可以在已加入域服务林的 Windows Server VM 中测试方案。 例如,可以测试登录到本地域的用户是否可以访问托管域中的资源。 以下示例介绍了常见测试方案。

启用文件和打印机共享

使用 Azure Bastion 和域服务管理员凭据连接到已加入域服务林的 Windows Server VM。

打开“Windows 设置”。

搜索并选择“网络和共享中心”。

选择“更改高级共享设置”的选项。

在“域配置文件”下,依次选择“启用文件和打印机共享”、“保存更改”。

选择“网络和共享中心”。

创建安全组并添加成员

打开“Active Directory 用户和计算机”。

右键单击域名,然后依次选择“新建”、“组织单位”。

在名称框中键入“LocalObjects”,然后选择“确定”。

在导航窗格中选择并右键单击“LocalObjects”。 依次选择“新建”、“组”。

在“组名称”框中键入“FileServerAccess”。 对于“组作用域”,选择“域本地”,然后选择“确定”。

在内容窗格中,双击“FileServerAccess”。 依次选择“成员”、“添加”、“位置”。

从“位置”视图中选择你的本地 Active Directory,然后选择“确定”。

在“输入要选择的对象名称”框中键入“域用户”。 选择“检查名称”,提供本地 Active Directory 的凭据,然后选择“确定”。

注意

必须提供凭据,因为信任关系只是单向的。 这意味着,域服务托管域中的用户无法访问资源或搜索受信任的(本地)域中的用户或组。

本地 Active Directory 中的“域用户”组应是“FileServerAccess”组的成员。 选择“确定”以保存该组并关闭窗口。

创建文件共享用于跨林访问

- 在已加入域服务林的 Windows Server VM 上,创建一个文件夹并提供名称(例如 CrossForestShare)。

- 右键单击该文件夹并选择“属性”。

- 依次选择“安全性”选项卡、“编辑”。

- 在“CrossForestShare 的权限”对话框中,选择“添加”。

- 在“输入要选择的对象名称”中键入“FileServerAccess”,然后选择“确定”。

- 从“组或用户名称”列表中选择“FileServerAccess”。 在“FileServerAccess 的权限”列表中,对“修改”和“写入”权限选择“允许”,然后选择“确定”。

- 依次选择“共享”选项卡、“高级共享...”。

- 选择“共享此文件夹”,然后在“共享名称”中为该文件共享输入一个易记的名称,例如“CrossForestShare”。

- 选择“权限”。 在“每个人的权限”列表中,对“更改”权限选择“允许”。

- 选择“确定”两次,然后选择“关闭”。

验证向资源进行的跨林身份验证

使用本地 Active Directory 中的用户帐户登录到已加入本地 Active Directory 的 Windows 计算机。

使用完全限定的主机名和共享名称(例如 )通过“Windows 资源管理器”连接到你创建的共享。

若要验证写入权限,请在文件夹中单击右键,然后依次选择“新建”、“文本文档”。 使用默认名称“新建文本文档”。

如果正确设置了写入权限,则会创建一个新的文本文档。 完成以下步骤以相应地打开、编辑和删除文件。

若要验证读取权限,请打开“新建文本文档”。

若要验证修改权限,请在文件中添加文本,然后关闭“记事本”。 当系统提示是否保存更改时,请选择“保存”。

若要验证删除权限,请右键单击“新建文本文档”并选择“删除”。 选择“是”以确认删除文件。

后续步骤

在本教程中,你了解了如何执行以下操作:

- 在本地 AD DS 环境中配置 DNS 以支持域服务连接

- 在本地 AD DS 环境中创建单向入站林信任

- 在域服务中创建单向出站林信任

- 测试并验证用于身份验证和资源访问的信任关系

有关域服务中的林的更多概念信息,请参阅林信任在域服务中的工作原理是什么?。