使用 Azure PowerShell 基于 URL 对 Web 流量进行路由

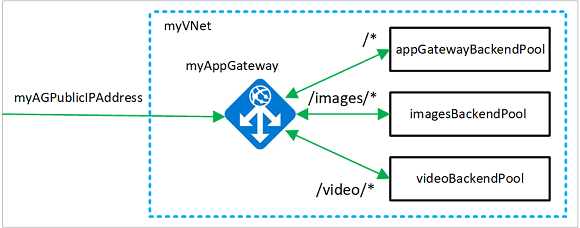

可以使用 Azure PowerShell 基于用来访问应用程序的 URL 配置到特定的可缩放服务器池的 Web 流量路由。 在本文中,你将使用虚拟机规模集创建包含三个后端池的 Azure 应用程序网关。 每个后端池都有特定的用途,例如用于公用数据、图像和视频。 将流量路由到不同的池可以确保客户在需要信息时可以获得所需的信息。

若要启用流量路由,需要创建路由规则并将其分配给在特定端口上侦听的侦听器以确保 Web 流量到达池中的合适服务器。

在本文中,学习如何:

- 设置网络

- 创建侦听器、URL 路径映射和规则

- 创建可缩放的后端池

如果需要,可以使用 Azure CLI 或 Azure 门户完成本过程中的步骤。

如果没有 Azure 订阅,可在开始前创建一个试用帐户。

注意

建议使用 Azure Az PowerShell 模块与 Azure 交互。 请参阅安装 Azure PowerShell 以开始使用。 若要了解如何迁移到 Az PowerShell 模块,请参阅 将 Azure PowerShell 从 AzureRM 迁移到 Az。

如果选择在本地安装并使用 PowerShell,则本文需要 Azure PowerShell 模块 1.0.0 或更高版本。 若要查找版本,请运行 Get-Module -ListAvailable Az。 如果需要进行升级,请参阅 Install Azure PowerShell module(安装 Azure PowerShell 模块)。 如果在本地运行 PowerShell,则还需运行 Connect-AzAccount -Environment AzureChinaCloud 以创建与 Azure 的连接。

因为创建资源需要时间,所以可能需要最多 90 分钟才能完成本过程。

创建资源组

创建包含应用程序的所有资源的资源组。

使用 New-AzResourceGroup 创建 Azure 资源组。

New-AzResourceGroup -Name myResourceGroupAG -Location chinanorth2

创建网络资源

无论是具有现有虚拟网络还是创建新的虚拟网络,都需要确保它包含一个仅用于应用程序网关的子网。 在本文中,你将为应用程序网关创建一个子网,为规模集创建一个子网。 将创建一个公共 IP 地址以便访问应用程序网关中的资源。

使用 New-AzVirtualNetworkSubnetConfig 创建子网配置 myAGSubnet 和 myBackendSubnet。 使用 New-AzVirtualNetwork 和子网配置创建名为 myVNet 的虚拟网络。 最后使用 New-AzPublicIpAddress 创建名为 myAGPublicIPAddress 的公共 IP 地址。 这些资源用于提供与应用程序网关及其关联资源的网络连接。

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location chinanorth2 `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

$pip = New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location chinanorth2 `

-Name myAGPublicIPAddress `

-AllocationMethod Static `

-Sku Standard

创建应用程序网关

本部分将创建支持应用程序网关的资源,然后最终创建应用程序网关。 创建的资源包括:

- IP 配置和前端端口 - 将前面创建的子网关联到应用程序网关,并分配一个端口用于访问该子网。

- 默认池 - 所有应用程序网关必须至少具有一个后端服务器池。

- 默认侦听器和规则 - 默认侦听器侦听已分配的端口上的流量,默认规则将流量发送到默认池。

创建 IP 配置和前端端口

使用 New-AzApplicationGatewayIPConfiguration 将前面创建的 myAGSubnet 关联到应用程序网关。 使用 New-AzApplicationGatewayFrontendIPConfig 将 myAGPublicIPAddress 分配给应用程序网关。

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[0]

$pip = Get-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Name myAGPublicIPAddress

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendport = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 80

创建默认池和设置

使用 New-AzApplicationGatewayBackendAddressPool 为应用程序网关创建名为 appGatewayBackendPool 的默认后端池。 使用 New-AzApplicationGatewayBackendHttpSetting 配置后端池的设置。

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSetting `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

创建默认侦听器和规则

应用程序网关需要侦听器才能适当地将流量路由到后端池。 在本文中,你将创建两个侦听器。 创建的第一个基本侦听器侦听根 URL 上的流量。 创建的第二个侦听器侦听特定 URL 上的流量。

配合使用 New-AzApplicationGatewayHttpListener 和前端配置及之前创建的前端端口创建名为 myDefaultListener 的默认侦听器。

侦听器需要使用规则来了解哪个后端池使用传入流量。 使用 New-AzApplicationGatewayRequestRoutingRule 创建一个名为 rule1 的基本规则。

$defaultlistener = New-AzApplicationGatewayHttpListener `

-Name myDefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $defaultlistener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

创建应用程序网关

现在已创建所需的支持资源,请使用 New-AzApplicationGatewaySku 为名为 myAppGateway 的应用程序网关指定参数,然后再使用 New-AzApplicationGateway 创建它。

$sku = New-AzApplicationGatewaySku `

-Name Standard_v2 `

-Tier Standard_v2 `

-Capacity 2

$appgw = New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location chinanorth2 `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendport `

-HttpListeners $defaultlistener `

-RequestRoutingRules $frontendRule `

-Sku $sku

创建应用程序网关最长可能需要花费 30 分钟。 请等待部署成功完成,然后再前进到下一部分。

现已创建一个应用程序网关,它会侦听端口 80 上的流量,并将该流量发送到默认的服务器池。

添加映像及视频后端池和端口

使用 Add-AzApplicationGatewayBackendAddressPool 向应用程序网关添加名为 imagesBackendPool 和 videoBackendPool 的后端池。 使用 Add-AzApplicationGatewayFrontendPort 添加池的前端端口。 使用 Set-AzApplicationGateway 将更改提交到应用程序网关。

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

Add-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name imagesBackendPool

Add-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name videoBackendPool

Add-AzApplicationGatewayFrontendPort `

-ApplicationGateway $appgw `

-Name bport `

-Port 8080

Set-AzApplicationGateway -ApplicationGateway $appgw

更新应用程序网关可能也需要最多 20 分钟才能完成。

添加后端侦听器

使用 Add-AzApplicationGatewayHttpListener 添加路由流量所需的名为 backendListener 的后端侦听器。

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPort = Get-AzApplicationGatewayFrontendPort `

-ApplicationGateway $appgw `

-Name bport

$fipconfig = Get-AzApplicationGatewayFrontendIPConfig `

-ApplicationGateway $appgw

Add-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name backendListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $backendPort

Set-AzApplicationGateway -ApplicationGateway $appgw

添加 URL 路径映射

URL 路径映射可确保将发送到应用程序的 URL 路由到特定的后端池。 使用 New-AzApplicationGatewayPathRuleConfig 和 Add-AzApplicationGatewayUrlPathMapConfig 创建名为 imagePathRule 和 videoPathRule 的 URL 路径映射。

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$poolSettings = Get-AzApplicationGatewayBackendHttpSetting `

-ApplicationGateway $appgw `

-Name myPoolSettings

$imagePool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name imagesBackendPool

$videoPool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name videoBackendPool

$defaultPool = Get-AzApplicationGatewayBackendAddressPool `

-ApplicationGateway $appgw `

-Name appGatewayBackendPool

$imagePathRule = New-AzApplicationGatewayPathRuleConfig `

-Name imagePathRule `

-Paths "/images/*" `

-BackendAddressPool $imagePool `

-BackendHttpSettings $poolSettings

$videoPathRule = New-AzApplicationGatewayPathRuleConfig `

-Name videoPathRule `

-Paths "/video/*" `

-BackendAddressPool $videoPool `

-BackendHttpSettings $poolSettings

Add-AzApplicationGatewayUrlPathMapConfig `

-ApplicationGateway $appgw `

-Name urlpathmap `

-PathRules $imagePathRule, $videoPathRule `

-DefaultBackendAddressPool $defaultPool `

-DefaultBackendHttpSettings $poolSettings

Set-AzApplicationGateway -ApplicationGateway $appgw

添加路由规则

路由规则可将 URL 映射与所创建的侦听器相关联。 使用 Add-AzApplicationGatewayRequestRoutingRule 添加名为 rule2 的规则。

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendlistener = Get-AzApplicationGatewayHttpListener `

-ApplicationGateway $appgw `

-Name backendListener

$urlPathMap = Get-AzApplicationGatewayUrlPathMapConfig `

-ApplicationGateway $appgw `

-Name urlpathmap

Add-AzApplicationGatewayRequestRoutingRule `

-ApplicationGateway $appgw `

-Name rule2 `

-RuleType PathBasedRouting `

-HttpListener $backendlistener `

-UrlPathMap $urlPathMap

Set-AzApplicationGateway -ApplicationGateway $appgw

创建虚拟机规模集

在此示例中,将创建三个虚拟机规模集以支持所创建的三个后端池。 创建的规模集分别名为 myvmss1、myvmss2 和 myvmss3。 配置 IP 设置时将规模集分配给后端池。

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$imagesPool = Get-AzApplicationGatewayBackendAddressPool `

-Name imagesBackendPool `

-ApplicationGateway $appgw

$videoPool = Get-AzApplicationGatewayBackendAddressPool `

-Name videoBackendPool `

-ApplicationGateway $appgw

for ($i=1; $i -le 3; $i++)

{

if ($i -eq 1)

{

$poolId = $backendPool.Id

}

if ($i -eq 2)

{

$poolId = $imagesPool.Id

}

if ($i -eq 3)

{

$poolId = $videoPool.Id

}

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig$i `

-SubnetId $vnet.Subnets[1].Id `

-ApplicationGatewayBackendAddressPoolsId $poolId

$vmssConfig = New-AzVmssConfig `

-Location chinanorth2 `

-SkuCapacity 2 `

-SkuName Standard_DS2_v2 `

-UpgradePolicyMode Automatic

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername azureuser `

-AdminPassword "Azure123456!" `

-ComputerNamePrefix myvmss$i

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig$i `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss$i `

-VirtualMachineScaleSet $vmssConfig

}

安装 IIS

每个规模集包含两个在其上安装了 IIS 的虚拟机实例。 将会创建一个示例页面用于测试应用程序网关是否正常工作。

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

for ($i=1; $i -le 3; $i++)

{

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss$i

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss$i `

-VirtualMachineScaleSet $vmss

}

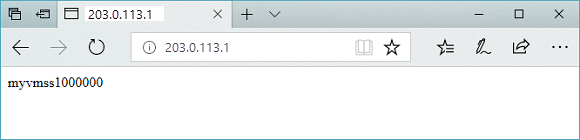

测试应用程序网关

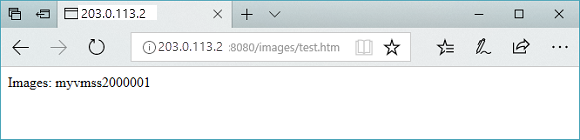

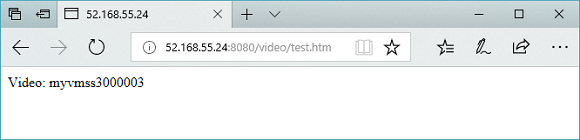

使用 Get-AzPublicIPAddress 获取应用程序网关的公共 IP 地址。 复制该公共 IP 地址,并将其粘贴到浏览器的地址栏。 例如,http://52.168.55.24、http://52.168.55.24:8080/images/test.htm 或 http://52.168.55.24:8080/video/test.htm。

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

将 URL 更改为 http://<ip-address>:8080/images/test.htm(请将 <ip-address> 替换为自己的 IP 地址),应会看到以下示例所示的内容:

将 URL 更改为 http://<ip-address>:8080/video/test.htm(请将 <ip-address> 替换为自己的 IP 地址),应会看到以下示例所示的内容:

清理资源

如果不再需要资源组、应用程序网关和所有相关资源,可以使用 Remove-AzResourceGroup 将其删除。

Remove-AzResourceGroup -Name myResourceGroupAG