可以将配置视为可部署的项目,而不是手动配置 Azure 应用配置。 应用配置支持在部署期间读取和管理配置的以下方法:

- Azure 资源管理器模板 (ARM 模板)

- 肱二头肌

- Terraform

使用自动化部署过程管理配置时,执行部署的服务主体需要特定的角色和权限才能访问应用配置资源和数据。 本文讨论这些必需的角色和权限。 它还演示如何在使用专用网络访问应用配置时配置部署。

在部署中管理应用配置资源

必须具有 Azure 资源管理器权限才能管理应用配置资源。

Azure 资源管理器授权

某些 Azure 基于角色的访问控制(Azure RBAC)角色提供管理应用配置资源所需的权限。 具体而言,允许以下作的角色提供以下权限:

Microsoft.AppConfiguration/configurationStores/writeMicrosoft.AppConfiguration/configurationStores/*

允许这些作的内置角色包括以下角色:

- Owner

- Contributor

有关 Azure RBAC 和 Microsoft Entra ID 的详细信息,请参阅 使用 Microsoft Entra ID 访问 Azure 应用配置。

在部署中管理应用配置数据

可以在部署中管理应用配置数据,例如键值和快照。 将应用配置数据作为可部署项目进行管理时,建议将配置存储的 Azure 资源管理器身份验证模式设置为 直通。 在此身份验证模式下:

- 数据访问需要数据平面和 Azure 资源管理器管理角色的组合。

- 数据访问可以归咎于部署调用方,以便进行审核。

重要

使用 2023-08-01-preview、Bicep 或 REST API 配置 Azure 资源管理器身份验证模式需要应用配置控制平面 API 版本或更高版本。 有关 REST API 示例,请参阅 azure-rest-api-specs GitHub 存储库。

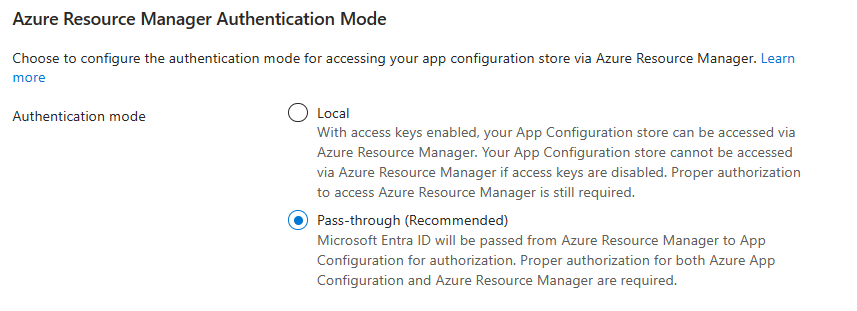

Azure 资源管理器身份验证模式

若要使用 Azure 门户配置应用配置资源的 Azure 资源管理器身份验证模式,请执行以下步骤:

登录到 Azure 门户,并转到应用配置资源。

选择“设置>设置。

在 “访问设置 ”页上,转到 “Azure 资源管理器身份验证模式” 部分。 在 身份验证模式旁边,选择身份验证模式。 传递 是建议的模式。

注释

提供 本地 身份验证模式以实现向后兼容性。 此模式存在一些限制:

- 不支持对访问部署中的数据进行适当的审核。

- 如果 禁用访问密钥身份验证,则会禁用 ARM 模板中的键值数据访问 Bicep 和 Terraform。

- 访问数据不需要应用配置数据平面权限。

应用配置授权

当应用配置资源的 Azure 资源管理器身份验证 模式直通时,必须具有应用配置数据平面权限才能读取和管理部署中的应用配置数据。 资源还可以具有其他基线管理权限要求。

应用配置数据平面权限包括以下作:

Microsoft.AppConfiguration/configurationStores/*/readMicrosoft.AppConfiguration/configurationStores/*/write

允许数据平面作的内置角色包括以下角色:

-

应用配置数据所有者:允许

Microsoft.AppConfiguration/configurationStores/*/read和Microsoft.AppConfiguration/configurationStores/*/write作等 -

应用配置数据读取器:允许

Microsoft.AppConfiguration/configurationStores/*/read作

有关 Azure RBAC 和 Microsoft Entra ID 的详细信息,请参阅 使用 Microsoft Entra ID 访问 Azure 应用配置。

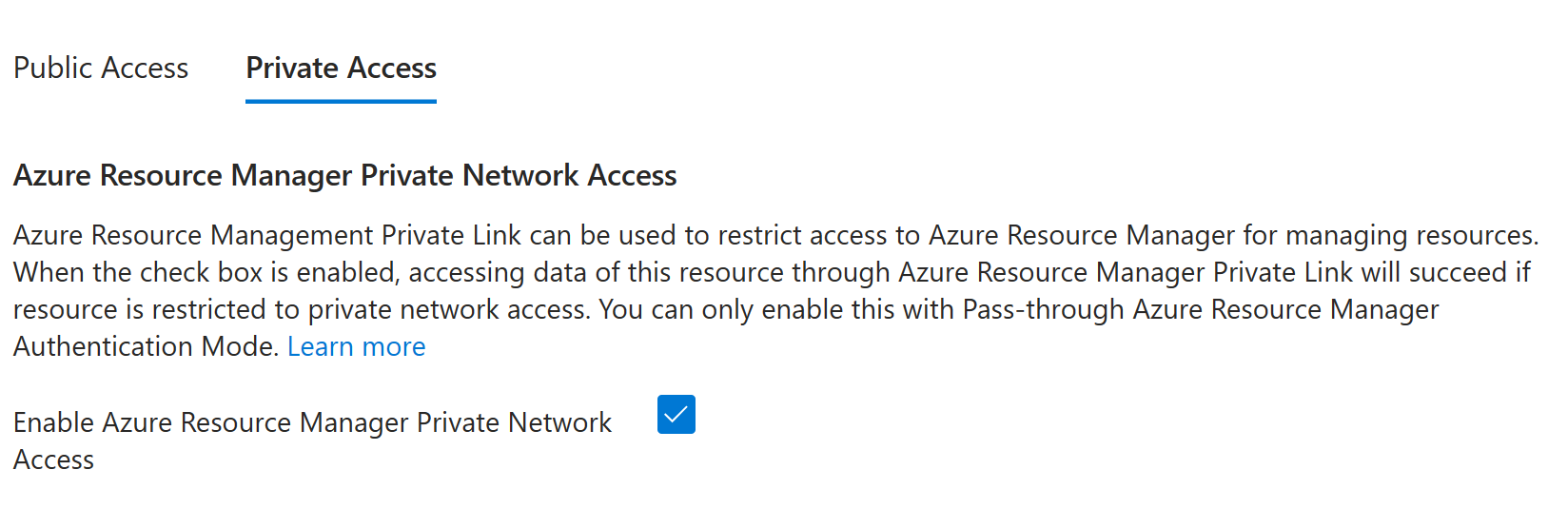

专用网络访问

将应用配置资源限制为专用网络访问时,会阻止通过公用网络访问应用配置数据的部署。 若要使部署成功,当访问应用配置资源仅限于专用网络时,必须执行以下作:

- 在应用配置资源中,将 Azure 资源管理器身份验证模式设置为 直通。

- 在应用配置资源中,启用 Azure 资源管理器专用网络访问。

- 通过配置的 Azure 资源管理器专用链接运行访问应用配置数据的部署。

满足所有这些条件后,部署可以成功访问应用配置数据。

若要使用 Azure 门户为应用配置资源启用 Azure 资源管理器专用网络访问,请执行以下步骤:

登录到 Azure 门户,并转到应用配置资源。

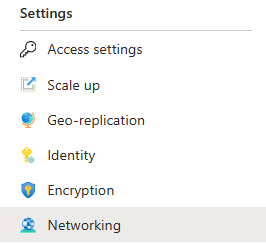

选择“设置”“网络”。>

转到“ 专用访问 ”选项卡,然后选择“ 启用 Azure 资源管理器专用网络访问”。

注释

仅当使用 直通 身份验证模式时,才能启用 Azure 资源管理器专用网络访问。

后续步骤

若要了解如何使用 ARM 模板和 Bicep 进行部署,请参阅以下快速入门: