在 Azure Stack Hub 上开发应用通常需要创建服务主体并使用这些凭据在部署之前进行身份验证。 但是,有时您可能会丢失服务主体的认证信息。 本文介绍如何创建服务主体并将值存储在 Azure Key Vault 中供以后检索。

有关 Key Vault 的详细信息,请参阅 Azure Stack Hub 中的 Key Vault 简介。

先决条件

- 包含 Azure Key Vault 服务的套餐的订阅。

- 安装和配置 PowerShell 以用于 Azure Stack Hub。

Azure Stack Hub 中的 Key Vault

Azure Stack Hub 中的 Key Vault 有助于保护云应用和服务使用的加密密钥和机密。 通过使用 Key Vault,可以加密密钥和机密。

若要创建密钥保管库,请执行以下步骤:

登录到 Azure Stack Hub 门户。

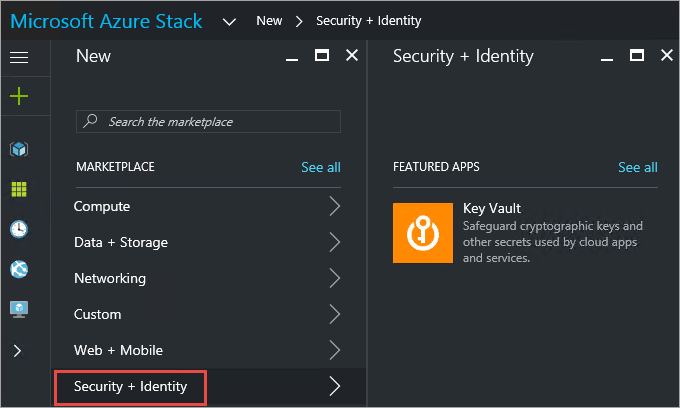

在仪表板中,依次选择 “+ 创建资源”、“ 安全性 + 标识”、“ Key Vault”。

在“ 创建密钥保管库 ”窗格中,为保管库分配 名称 。 保管库名称只能包含字母数字字符和连字符 (-) 字符。 它们不应以数字开头。

从可用订阅列表中选择一个订阅。

选择现有的资源组,或创建一个新的组。

选择定价层。

选择现有访问策略之一,或创建新的访问策略。 使用访问策略,可授予用户、应用程序或安全组对此保管库执行操作的权限。

(可选)选择高级访问策略以启用对功能的访问权限。

配置设置后,选择“ 确定”,然后选择“ 创建”。 此时将开始密钥保管库部署。

创建服务主体

通过 Azure 门户登录到 Azure 帐户。

选择 Microsoft Entra ID,然后选择 “应用注册”,然后选择 “添加”。

提供应用的名称和 URL。 选择要创建的应用类型的 Web 应用/API 或 Native 。 设置值后,选择“ 创建”。

依次选择 “Active Directory”、“ 应用注册”和“应用程序”。

复制 应用程序 ID 并将其存储在应用代码中。 示例应用在引用应用程序 ID 时使用客户端 ID。

若要生成身份验证密钥,请选择 “密钥”。

提供密钥的说明和持续时间。

选择“保存”。

复制在单击“保存”后可用的密钥。

将服务主体存储在 Key Vault 中

登录到 Azure Stack Hub 的用户门户,然后选择之前创建的密钥保管库,然后选择 “机密 ”磁贴。

在“ 机密 ”窗格中,选择“ 生成/导入”。

在“ 创建机密 ”窗格中,从选项列表中选择“ 手动 ”。 如果使用证书创建了服务主体,请从下拉列表中选择证书,然后上传文件。

输入从服务主体中复制的“应用程序 ID”作为密钥的名称。 键名称只能包含字母数字字符和连字符 (-) 字符。

将服务主体中的密钥值粘贴到 “值 ”选项卡中。

选择服务主体 作为内容类型。

设置密钥的 激活日期 和 到期日期 值。

选择“创建”以开始部署。

成功创建机密后,服务主体信息将存储在该处。 可以随时在 “机密”下选择它,并查看或修改其属性。 “属性”部分包含机密标识符,这是外部应用用于访问此机密的统一资源标识符(URI)。