本文介绍如何在 Databricks 中配置 Git 凭据,以便可以使用 Databricks Git 文件夹(以前称为 Repos)连接远程存储库。

有关受支持的 Git 提供程序(云和本地)的列表,请阅读受支持的 Git 提供程序。

- 使用 OAuth 2.0 对 GitHub 帐户进行身份验证

- 使用 PAT 对 GitHub 帐户进行身份验证

- 使用细粒度 PAT 对 GitHub 帐户进行身份验证

- 使用 PAT 对 GitLab 帐户进行身份验证

- 对 Azure DevOps 存储库的访问权限进行身份验证

- 对 Atlassian BitBucket 存储库的访问权限进行身份验证

备注

虽然本文将指导你为用户配置 Git 凭据,但也可以为服务主体配置 Git 凭据。 实现作业、CI/CD 管道或任何其他不想与用户关联的自动化工作流时,服务主体是更好的选择。

若要了解如何授权服务主体访问工作区的 Git 文件夹,请参阅 使用服务主体实现 Databricks Git 文件夹的自动化。

以下信息适用于 GitHub 和 GitHub AE 用户。

如果你使用托管的 GitHub 帐户,Databricks Git 文件夹允许你选择 Databricks GitHub 应用而不是 PAT 进行用户身份验证。 GitHub 应用在 PAT 上具有以下优势:

- 它使用 OAuth 2.0 进行用户身份验证。 OAuth 2.0 存储库流量经过加密,具有很强的安全性。

- 它更容易集成(参阅下面的步骤),并且不需要单独跟踪令牌。

- 系统会自动处理令牌续订。

- 可将集成范围限定为特定的附加 Git 存储库,从而对访问进行更精细的控制。

备注

如果在为 Azure Databricks 帐户或组织安装 Azure Databricks GitHub 应用时遇到问题,请参阅 GitHub 应用安装文档 以获取故障排除指南。

根据标准 OAuth 2.0 集成,Databricks 存储用户的访问权限和刷新令牌。 GitHub 管理所有其他访问控制。 访问和刷新令牌遵循 GitHub 的默认过期规则,访问令牌在 8 小时后过期(这可最大程度地降低凭据泄露的风险)。 如果未使用,则刷新令牌的生存期为 6 个月。 链接凭据在处于非活动状态的 6 个月后过期,要求用户重新配置它们。

可以选择使用客户管理的密钥 (CMK) 来加密 Databricks 令牌。

备注

- GitHub Enterprise Server 不支持此功能。 改用个人访问令牌。

在 Azure Databricks 中,在“用户设置”页上链接 GitHub 帐户:

在任何页面的右上角,单击用户名,然后选择“设置”。

单击“关联帐户”选项卡。

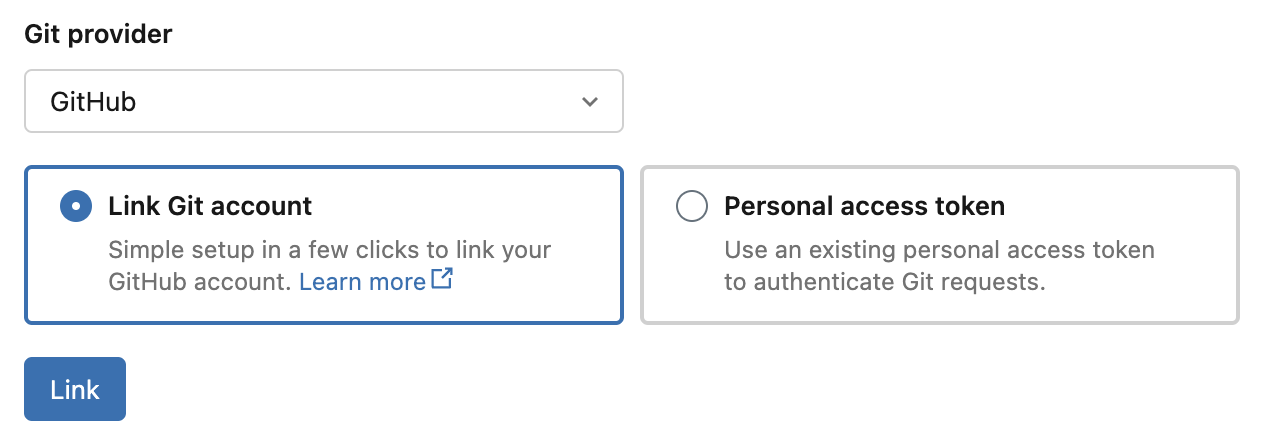

将提供商更改为 GitHub,选择“链接 Git 帐户”,然后单击“链接”。

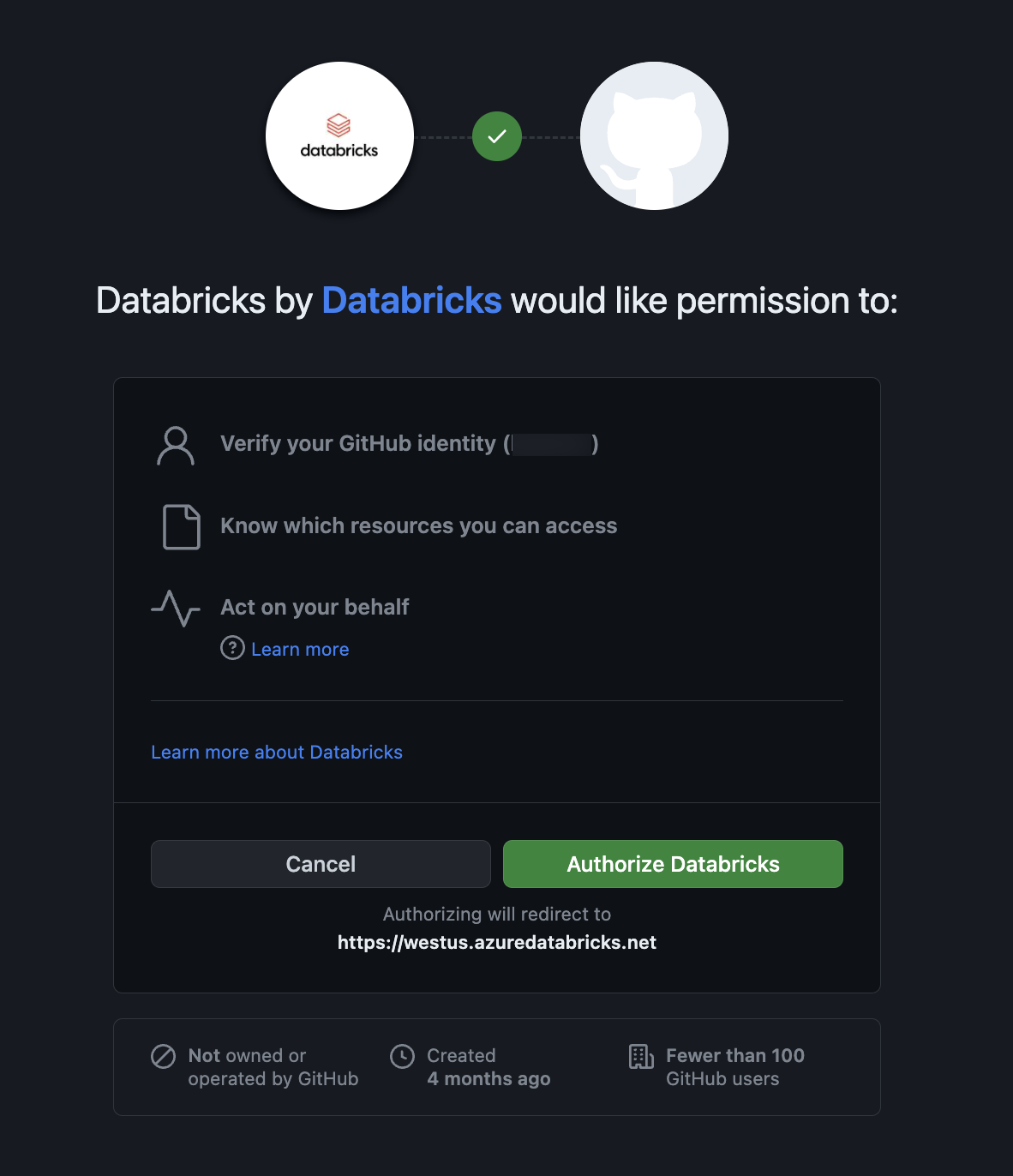

此时会显示 Databricks GitHub 应用授权页。 授权 GitHub 应用完成设置,这允许 Databricks 在 Git 文件夹中执行 Git 操作(例如克隆存储库)时代表你执行操作。 有关应用授权的详细信息,请参阅 GitHub 文档。

若要允许访问 GitHub 存储库,请按照以下步骤安装和配置 Databricks GitHub 应用。

安装和配置 Databricks GitHub 应用以允许访问存储库

可以在要从 Databricks Git 文件夹访问的 GitHub 存储库上安装和配置 Databricks GitHub 应用。 有关应用安装的详细信息,请参阅 GitHub 文档。

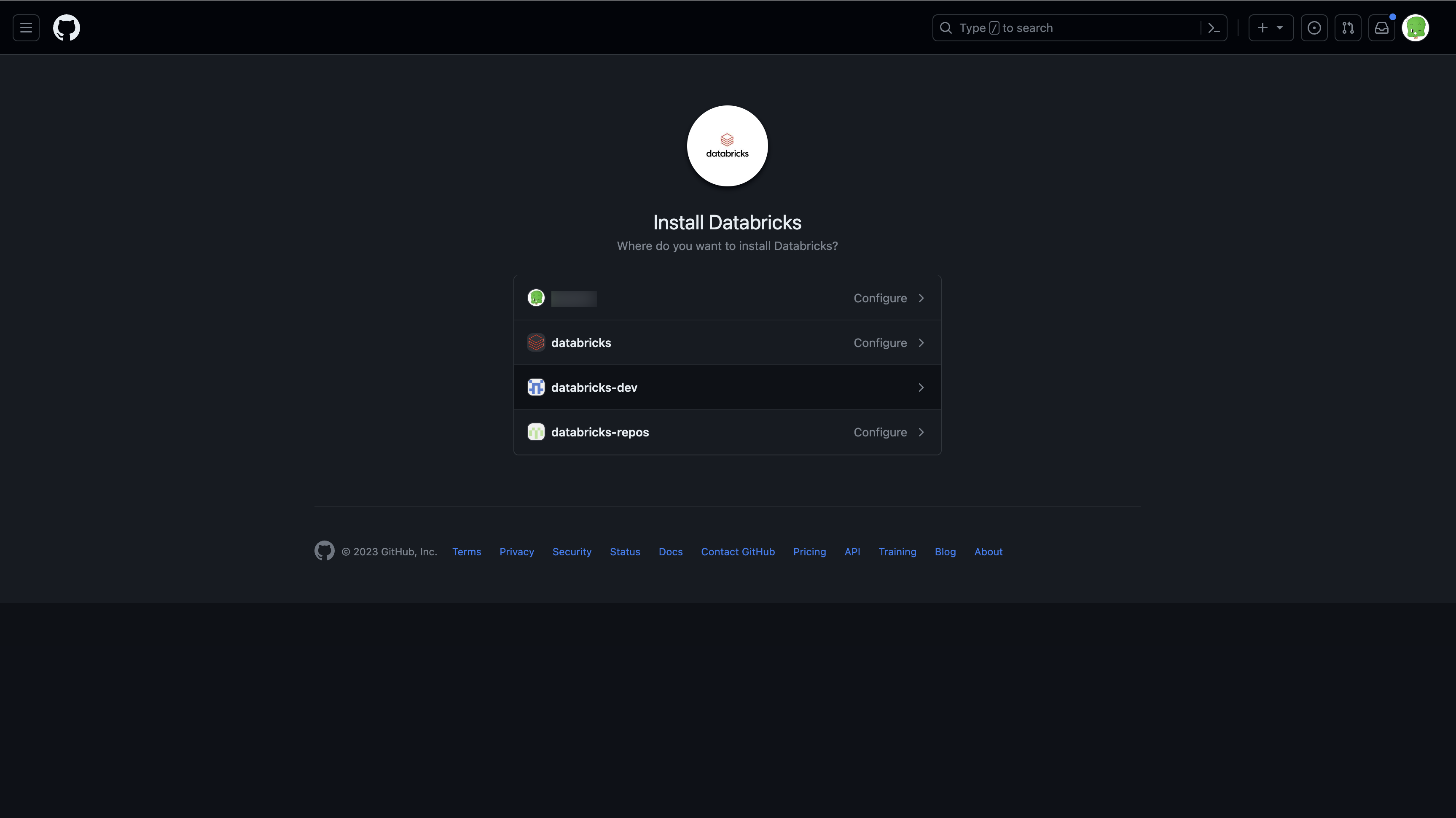

选择拥有要访问的存储库的帐户。

如果你不是帐户的所有者,则必须让帐户所有者为你安装并配置应用。

如果你是帐户所有者,请安装 GitHub 应用。 安装它可授予对代码的读取和写入访问权限。 仅代表用户访问代码(例如,当用户克隆 Databricks Git 文件夹中的存储库时)。

(可选)可以通过选择“仅选择存储库”选项来仅授予对部分存储库的访问权限。

在 GitHub 中,按照以下步骤创建一个允许访问存储库的个人访问令牌:

在任何页面的右上角,单击个人资料照片,然后单击“设置”。

单击“开发人员设置”。

单击左侧窗格中的“个人访问令牌”选项卡,然后单击“令牌(经典)”。

单击“生成新令牌”按钮。

输入令牌说明。

选择“存储库”范围和“工作流”范围,然后单击“生成令牌”按钮。 如果存储库具有 GitHub Action 工作流,则需要“工作流”范围。

将令牌复制到剪贴板。 在 Azure Databricks 中的“用户设置”>“关联帐户”下输入此令牌。

若要使用单一登录,请参阅授权用于 SAML 单一登录的个人访问令牌。

最佳做法是使用细粒度的 PAT,仅授予对项目中要访问的资源的访问权限。 在 GitHub 中,按照以下步骤创建一个允许访问存储库的精细 PAT:

在任何页面的右上角,单击个人资料照片,然后单击“设置”。

单击“开发人员设置”。

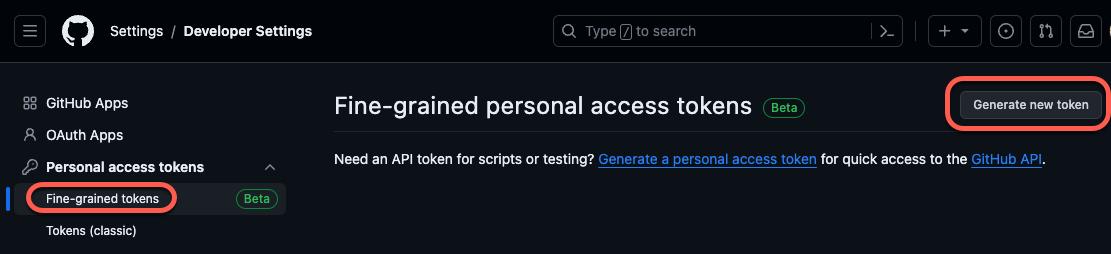

单击左侧窗格中的“个人访问令牌”选项卡,然后单击“细粒度令牌”。

单击页面右上角的“生成新令牌”按钮,打开“新建精细个人访问令牌”页。

通过以下设置配置新的精细令牌:

- 令牌名称:提供唯一的令牌名称。 将其记在某个地方,以免遗忘或丢失!

- 过期时间:选择令牌过期时间范围。 默认值为“30 天”。

- 说明:添加描述令牌用途的简短文本。

- 资源所有者:默认值为当前的 GitHub ID。 将它设置为拥有你要访问的存储库的 GitHub 组织。

- 在“存储库访问”下,选择令牌的访问范围。 最佳做法是仅选择要用于 Git 文件夹版本控制的那些存储库。

- 在“权限”下,为要使用的存储库和帐户配置此令牌授予的特定访问级别。 有关权限组的更多详细信息,请阅读 GitHub 文档中的精细个人访问令牌所需的权限。

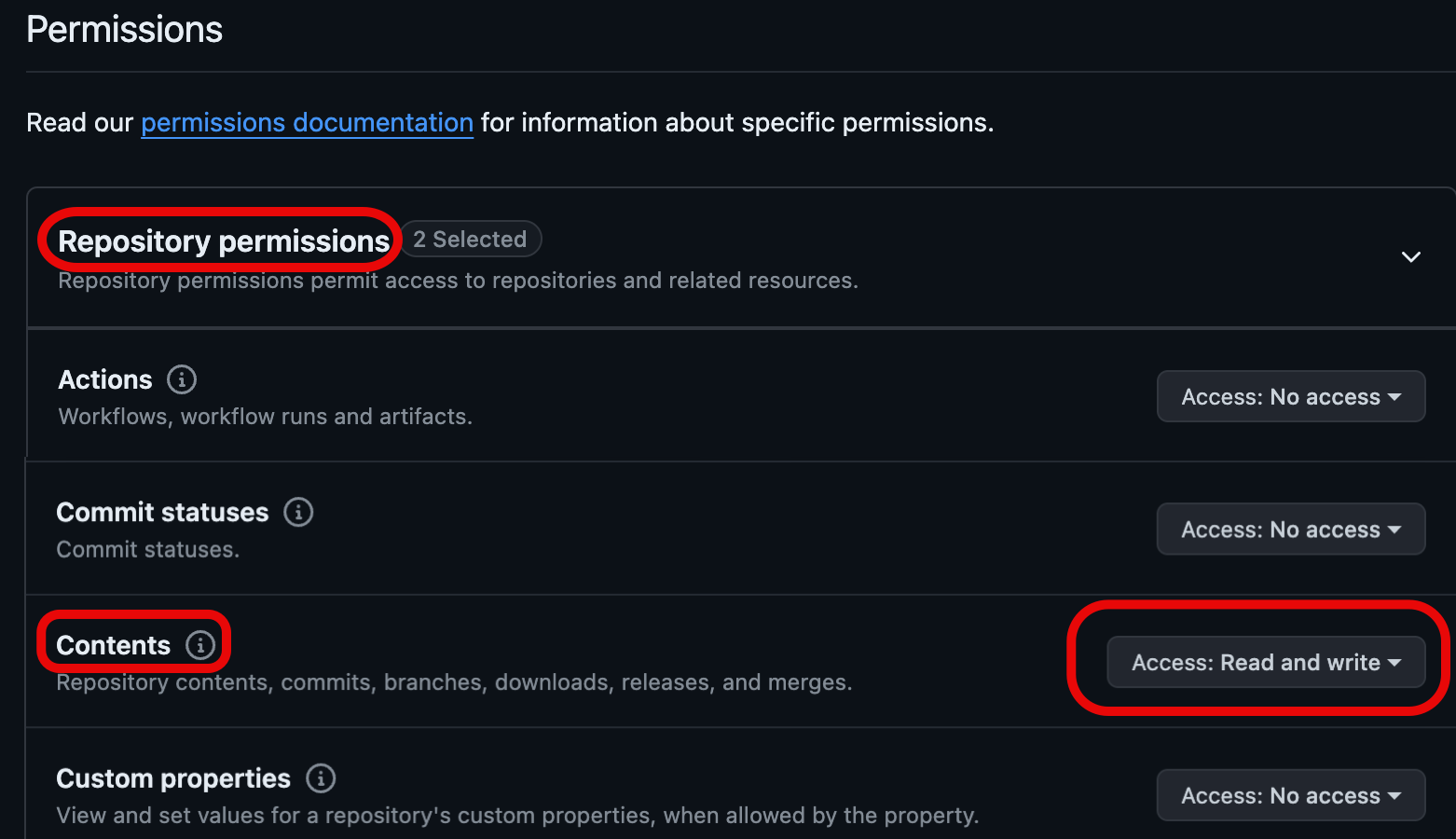

将“内容”的访问权限设置为“读取和写入”。 (可在存储库权限下找到内容范围。)有关此范围的详细信息,请参阅关于内容范围的 GitHub 文档。

单击“生成令牌”按钮。

将令牌复制到剪贴板。 在 Azure Databricks 中的“用户设置”>“关联帐户”下输入此令牌。

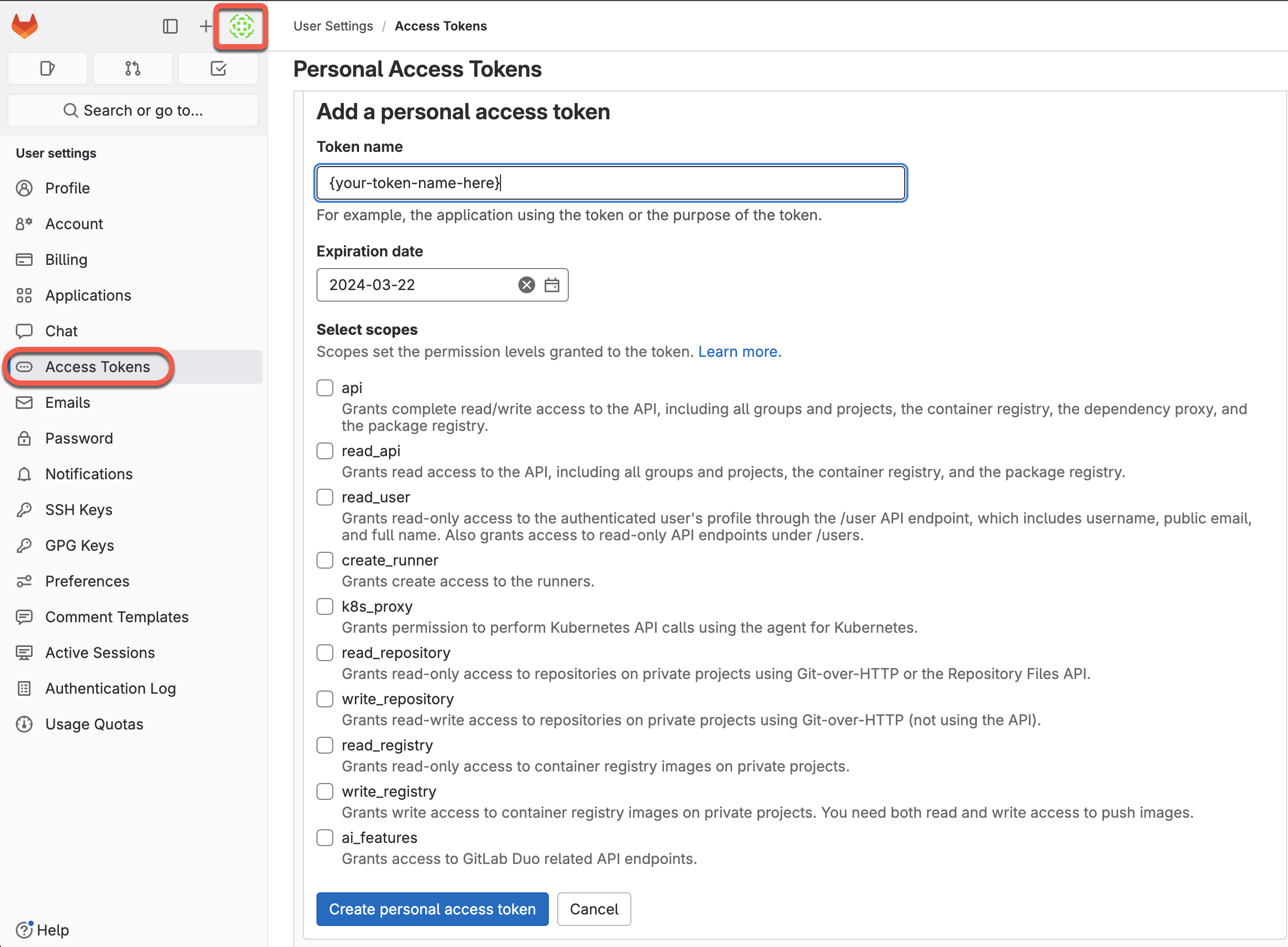

在 GitLab 中,按照以下步骤创建一个允许访问存储库的个人访问令牌:

在 GitLab 中,单击屏幕左上角的用户图标,然后选择“首选项”。

点击边栏中的“访问令牌”。

在页面的“个人访问令牌”部分中,单击“添加新令牌”。

输入令牌的名称。

选择提供访问权限的特定范围,方法是选中所需权限级别的框。 有关范围选项的更多详细信息,请阅读有关 PAT 范围的 GitLab 文档。

单击“创建个人访问令牌”。

将令牌复制到剪贴板。 在 Azure Databricks 中的“用户设置”>“关联帐户”下输入此令牌。

若要详细了解如何创建和管理个人访问令牌,请参阅 GitLab 文档。

GitLab 还支持使用“项目访问令牌”进行精细访问。 可以使用项目访问令牌来限定对 GitLab 项目的访问。 有关更多详细信息,请阅读 GitLab 的项目访问令牌相关文档。

在使用 Microsoft Entra ID 进行身份验证时,会自动完成向 Azure DevOps Services 进行身份验证。 Azure DevOps Services 组织必须链接到与 Databricks 相同的 Microsoft Entra ID 租户。 必须可从 Databricks 工作区的专用子网和公共子网访问 Microsoft Entra ID 的服务终结点。 有关详细信息,请参阅在 Azure 虚拟网络中部署 Azure Databricks(VNet 注入)。

在 Azure Databricks 中,在“用户设置”页上将 Git 提供程序设置为 Azure DevOps Services:

在任何页面的右上角,单击用户名,然后选择“设置”。

单击“关联帐户”选项卡。

将提供程序更改为 Azure DevOps Services。

以下步骤介绍当 Azure Databricks 存储库不在同一 Microsoft Entra ID 租户中时,如何将 Azure Databricks 存储库连接到 Azure DevOps 存储库。

必须可从 Databricks 工作区的专用和公共子网访问 Microsoft Entra ID 的服务终结点。 有关详细信息,请参阅在 Azure 虚拟网络中部署 Azure Databricks(VNet 注入)。

在 Azure DevOps 中获取存储库的访问令牌:

转到 dev.azure.com,然后登录到包含要将 Azure Databricks 连接到的存储库的 DevOps 组织。

在右上角,单击“用户设置”图标,然后选择“个人访问令牌”。

单击“+ 新建令牌”。

在表格中输入信息:

为令牌命名。

选择组织名称,即存储库名称。

设置到期日期。

选择所需的范围,例如完全访问权限。

复制显示的访问令牌。

在 Azure Databricks 中的“用户设置”>“关联帐户”下输入此令牌。

在 Git 提供程序用户名或电子邮件中,输入用于登录到 DevOps 组织的电子邮件地址。

备注

默认情况下,不能使用 Bitbucket 存储库访问令牌或项目访问令牌。 要为特定工作区替代此项,请联系客户支持。

在 Bitbucket 中,按照以下步骤创建允许访问存储库的应用密码:

转到 Bitbucket 云,创建允许访问存储库的应用密码。 请参阅 Bitbucket 云文档。

以安全的方式记录密码。

在 Azure Databricks 中的“用户设置”>“关联帐户”下输入此密码。

如果你的 Git 提供程序未列出,则选择“GitHub”并为其提供你从 Git 提供程序获取的 PAT 通常可行,但不保证可行。