重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

设置 Microsoft Defender for Cloud 安全警报和建议的连续导出后,可以在 Azure Monitor 中查看数据。 本文介绍如何查看 Log Analytics 或 Azure 事件中心中的数据,以及如何基于该数据在 Azure Monitor 中创建警报规则。

先决条件

在开始之前,请使用以下方法之一设置连续导出:

在 Log Analytics 中查看导出的数据

将 Defender for Cloud 数据导出到 Log Analytics 工作区时,会自动创建两个主要表:

SecurityAlertSecurityRecommendation

可以在 Log Analytics 中查询这些表,以确认连续导出是否正常工作。

登录 Azure 门户。

搜索并选择 Log Analytics 工作区。

选择您配置为连续导出目标的工作区。

在工作区菜单中,选择“ 日志”。

在查询窗口中,输入以下查询之一,然后选择“ 运行” :

SecurityAlert或

SecurityRecommendation

在 Azure 事件中心查看导出的数据

将数据导出到 Azure 事件中心时,Defender for Cloud 会持续将警报和建议作为事件消息流式传输。 可以在 Azure 门户中查看这些导出的事件,并通过连接下游服务进一步对其进行分析。

登录 Azure 门户。

搜索并选择 事件中心命名空间。

选择为连续导出配置的命名空间和事件中心。

在事件中心菜单中,选择“ 指标 ”以查看消息活动,或 “处理数据>捕获 ”以查看存储在捕获目标中的事件内容。

(可选)使用连接的工具(如 Microsoft Sentinel、SIEM 或自定义使用者应用)读取和处理导出的事件。

注释

Defender for Cloud 以 JSON 格式发送数据。 可以使用事件中心捕获或使用者组来存储和分析导出的事件。

在 Azure Monitor 中创建警报规则(可选)

可以根据导出的 Defender for Cloud 数据创建 Azure Monitor 警报。 这些警报可在特定安全事件发生时自动触发动作,例如发送电子邮件通知或创建 ITSM 票证。

登录 Azure 门户。

搜索并选择“Monitor”。

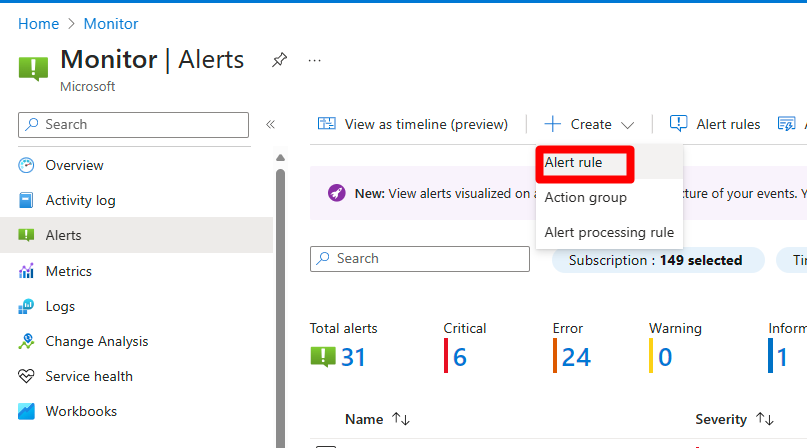

选择“警报”。

选择“+ 创建”“警报规则”。>

设置新规则的方式与在 Azure Monitor 中配置日志警报规则的方式相同:

- 对于 资源类型,请选择导出安全警报和建议的 Log Analytics 工作区。

- 对于“条件”,请选择“自定义日志搜索” 。 在出现的页中,配置查询、回溯周期和频率周期。 在查询中,输入 SecurityAlert 或 SecurityRecommendation。

- (可选)创建要触发的操作组。 操作组可以根据环境中的事件自动发送电子邮件、创建 ITSM 票证、运行 Webhook 等。

保存规则后,Defender for Cloud 警报或建议会根据连续导出配置和警报规则条件显示在 Azure Monitor 中。 如果已链接操作组,当满足规则条件时,会自动触发。