重要

注意:根据世纪互联发布的公告,2026 年 8 月 18 日,中国地区的 Azure 中将正式停用所有 Microsoft Defender for Cloud 功能。

Microsoft Defender for Cloud 不断分析 Azure 资源的安全状态,以实现网络安全最佳做法。 在 Defender for Cloud 识别出潜在的安全漏洞时,它会创建一些建议,指导完成配置所需控件以强化和保护资源的过程。

查看 Defender for Cloud 网络建议。

本文从网络安全角度介绍适用于 Azure 资源的建议。 网络建议围绕下一代防火墙、网络安全组、实时(JIT)虚拟机(VM)访问、过度宽松的入站流量规则等。 有关网络建议和修复操作的列表,请参阅管理 Microsoft Defender for Cloud 的安全建议。

查看网络资源及其建议

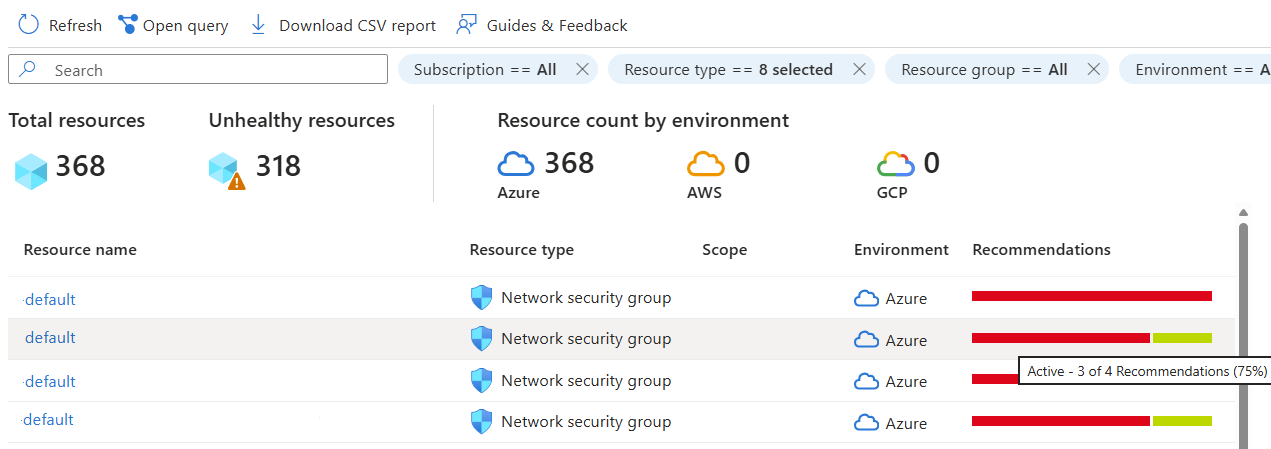

清单 页 按类型显示资源。 使用资源类型筛选器仅查看环境中的网络资源。

登录到 Azure 门户。

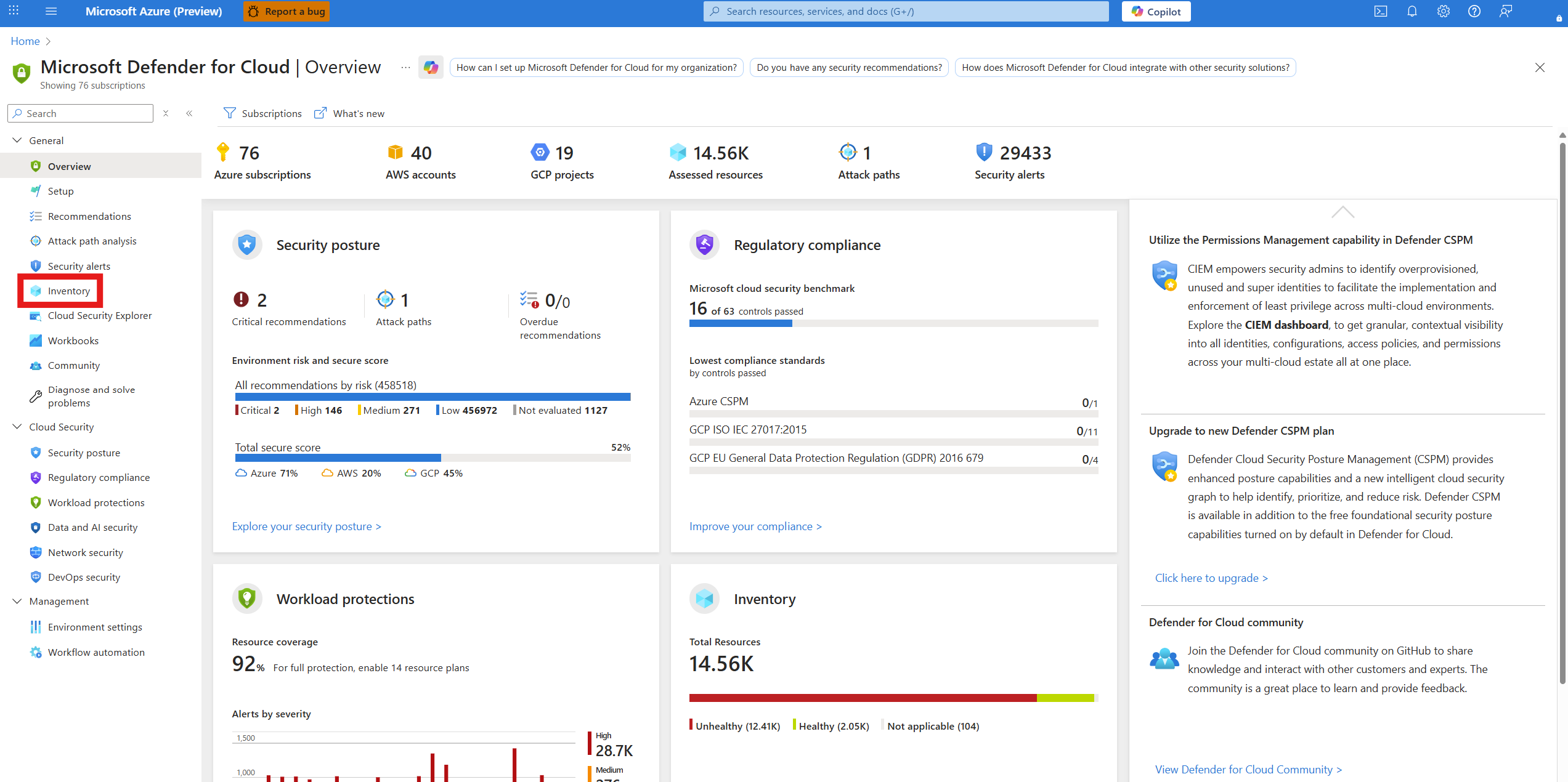

转到 Microsoft Defender for Cloud>Inventory。

选择 “资源类型 ”筛选器。

输入 网络。

选择相关的资源类型。

选择应用。

将鼠标悬停在建议指示器上以查看每个资源的活动建议数。

选择一个资源,以查看相关的建议。

选择一条建议。

修正建议。