与外部 B2B 来宾用户协作时,请使用多重身份验证策略保护应用。 外部用户不仅需要用户名和密码才能访问资源。 在 Microsoft Entra ID 中,可通过要求 MFA 访问验证的条件访问策略实现此目标。 可以在租户、应用或单个来宾用户级别强制实施 MFA 策略,就像对你自己的组织的成员一样。 即使来宾用户的组织具有多重身份验证功能,资源租户仍负责为用户提供 Microsoft Entra 多重身份验证。

示例:

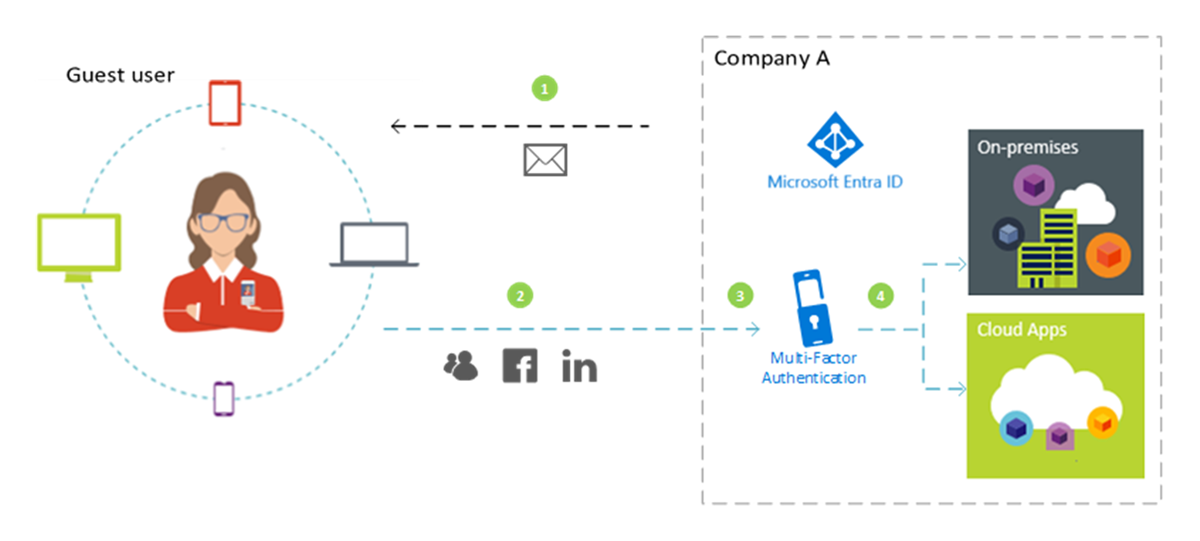

- 公司 A 的某位管理员或员工邀请一名来宾用户使用云或本地应用程序,而此程序被配置为要求进行 MFA 访问验证。

- 该来宾用户使用其自己的工作、学校或社交标识进行登录。

- 系统要求该用户完成 MFA 验证。

- 该用户向公司 A 设置 MFA,并选择其 MFA 选项。 该用户获准访问此应用程序。

注意

Microsoft Entra 多重身份验证在资源租户上完成,以确保可预测性。 当来宾用户登录时,他们会看到后台显示的资源租户登录页,以及其自己的主租户登录页和前台的公司徽标。

在本教程中,你将:

- 在设置 MFA 之前测试登录体验。

- 创建一个条件访问策略,它要求用户通过 MFA 才可访问你环境中的云应用。 在本教程中,我们将使用 Azure 资源管理器应用来说明该过程。

- 测试条件访问策略。

- 清理测试用户和策略。

如果没有 Azure 订阅,请创建一个 试用版 以开始使用。

先决条件

若要完成本教程中的方案,需要:

- 访问 Microsoft Entra ID P1 或 P2 版本,其中包括条件访问策略功能。 若要强制实施 MFA,请创建Microsoft Entra 条件访问策略。 即使合作伙伴没有 MFA 功能,也始终在组织中强制实施 MFA 策略。

- 有效的外部电子邮件帐户,该帐户可作为来宾用户添加到租户目录中并可在登录时使用。 如果不知道如何创建来宾帐户,请按照 Microsoft Entra 管理中心中添加 B2B 来宾用户中的步骤作。

在Microsoft Entra ID 中创建测试来宾用户

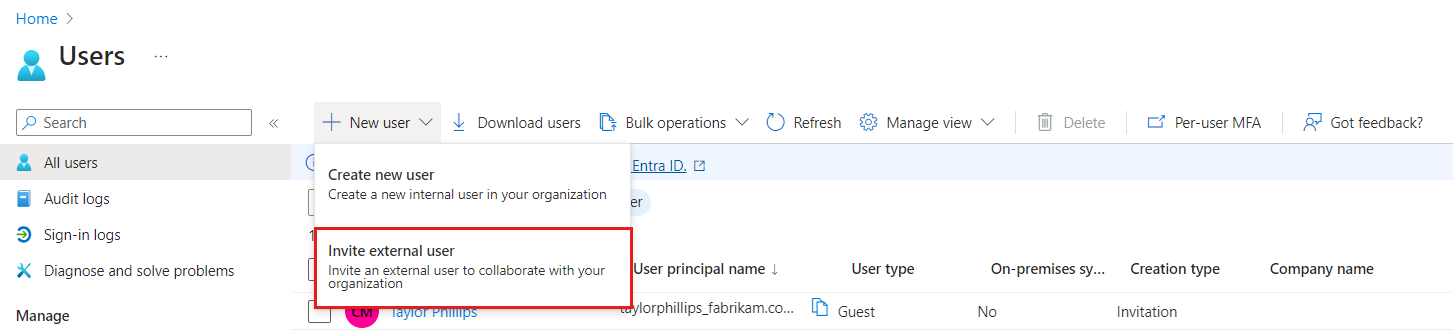

至少以用户管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>用户。

选择 “新建用户 ”,然后选择 “邀请外部用户”。

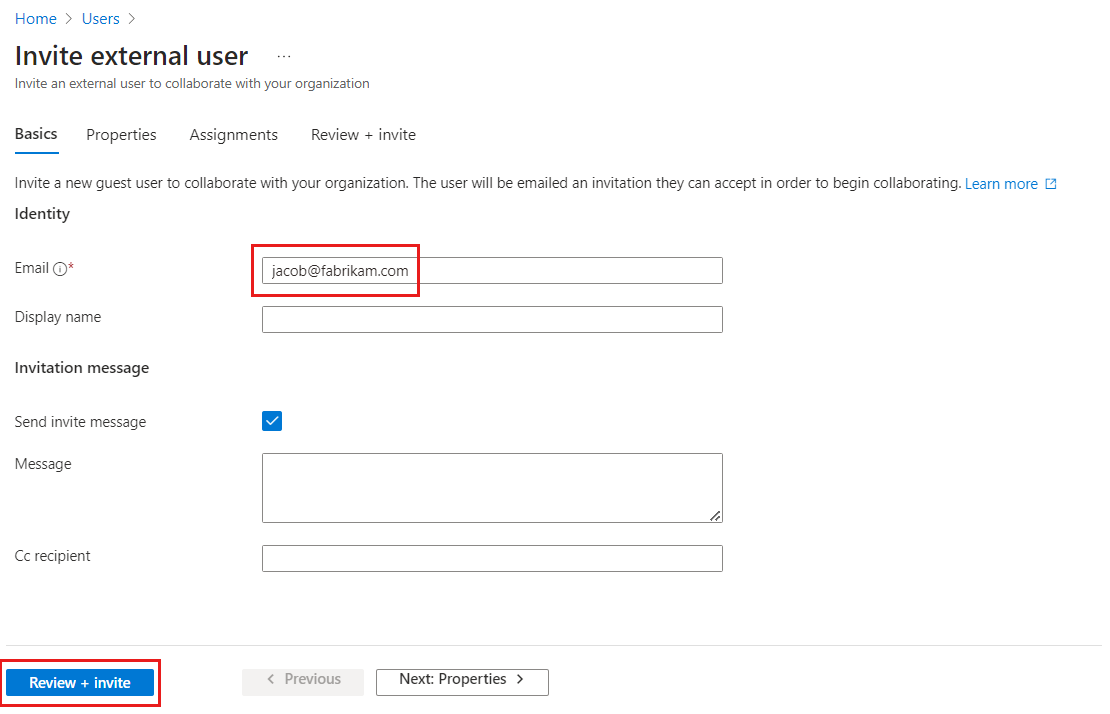

在“基本信息”选项卡的“标识”下,输入外部用户的电子邮件地址。 可以选择性地包含显示名称和欢迎消息。

可以选择在 “属性 和 分配 ”选项卡下向用户添加更多详细信息。

选择“查看 + 邀请”,以自动向来宾用户发送邀请。 随即显示“已成功邀请用户”消息。

发送邀请后,用户帐户将作为来宾添加到目录中。

在 MFA 设置之前测试登录体验

- 使用测试用户名和密码登录到 Microsoft Entra 管理中心 。

- 仅使用登录凭据访问 Microsoft Entra 管理中心。 不必进行任何其他身份验证。

- 退出登录 Microsoft Entra 管理中心。

创建需要 MFA 的条件访问策略

以安全管理员或条件访问管理员的身份登录 Azure 门户。

在 Azure 门户中,选择“Microsoft Entra ID”。

在左侧菜单中的“管理”下,选择“安全” 。

在“保护”下,选择“条件访问” 。

选择“+ 新建策略”。

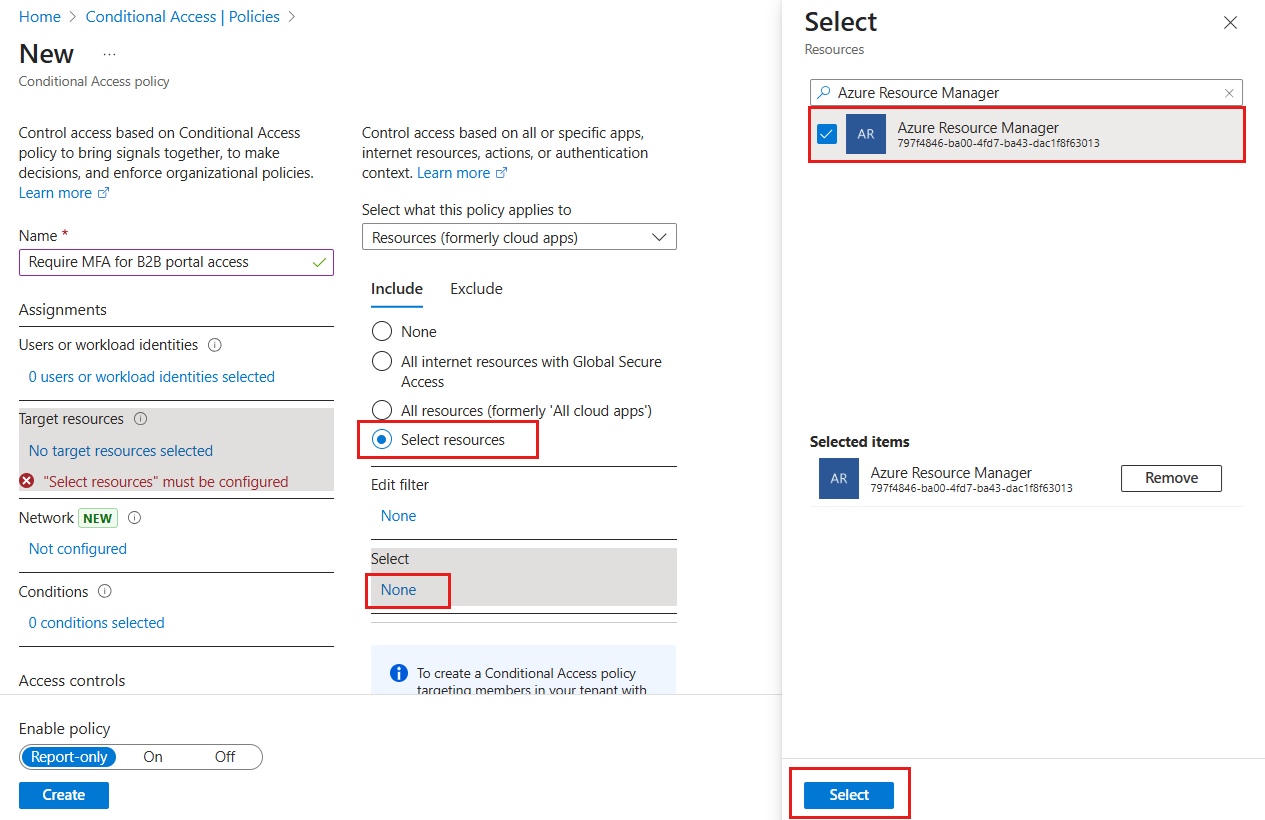

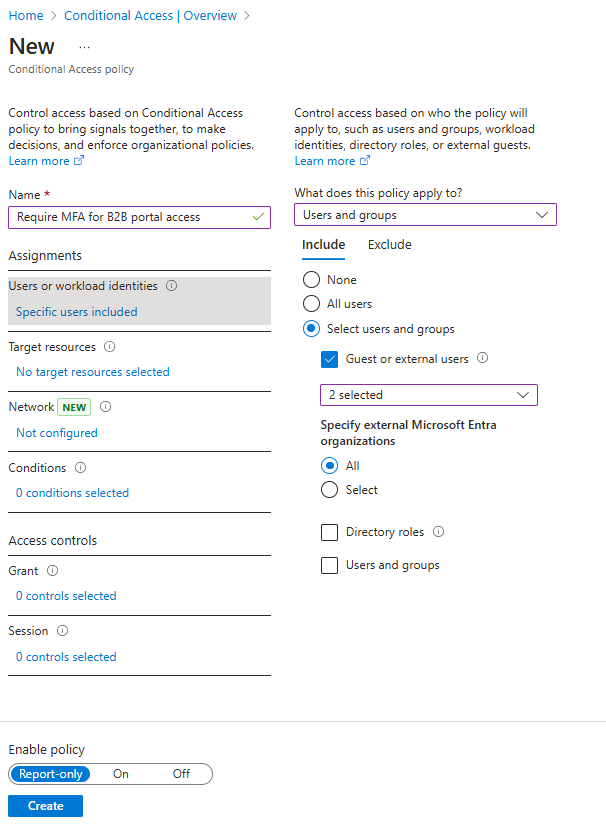

为策略命名,例如 要求使用 MFA 以便于访问 B2B 门户。 为命名策略创建有意义的标准。

在“分配”下,选择“用户或工作负载标识” 。

- 在“包括”下,选择“选择用户和组”,然后选择“来宾或外部用户”。 可以将策略分配给不同的外部用户类型、内置的目录角色或用户和组。

在“目标资源资源>”(以前是云应用)下>,选择>“选择资源”,选择“Azure 资源管理器”,然后选择资源。

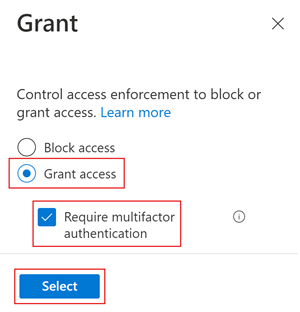

在“访问控制”“授予”下,依次选择“"授予访问权限”、“需要多重身份验证”和“选择”。

在“启用策略”下,选择“开”。

选择创建。

测试条件访问策略

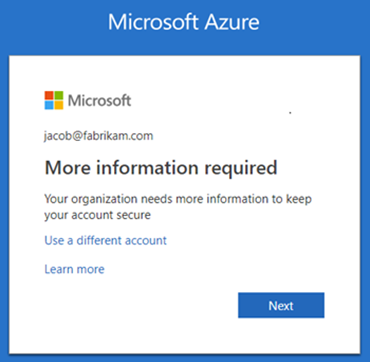

使用测试用户名和密码登录到 Microsoft Entra 管理中心。

应会看到有关更多身份验证方法的请求。 此策略可能一段时间后才会生效。

注意

还可以配置 跨租户访问设置 ,以信任来自 Microsoft Entra 主租户的 MFA。 这让外部 Microsoft Entra 用户可以使用在他们自己的租户中注册的 MFA,而不是在资源租户中注册。

注销。

清理资源

不再需要测试用户和测试条件访问策略时,请将其删除。

- 以 Microsoft Entra 管理员身份登录到 Azure 门户。

- 在左侧窗格中,选择“Microsoft Entra ID”。

- 在“管理”下,选择“用户” 。

- 选择测试用户,然后选择“删除用户”。

- 在左侧窗格中,选择“Microsoft Entra ID”。

- 在 “安全性”下,选择 “条件访问>策略”。

- 在 “策略名称 ”列表中,选择测试策略的上下文菜单(...),然后选择“ 删除”,然后通过选择“ 是”进行确认。

后续步骤

在本教程中,你创建了一个条件访问策略,它要求来宾用户在登录你的某个云应用时使用 MFA。 若要详细了解如何添加来宾用户进行协作,请转到 Microsoft Entra 管理中心中添加 Microsoft Entra B2B 协作用户。