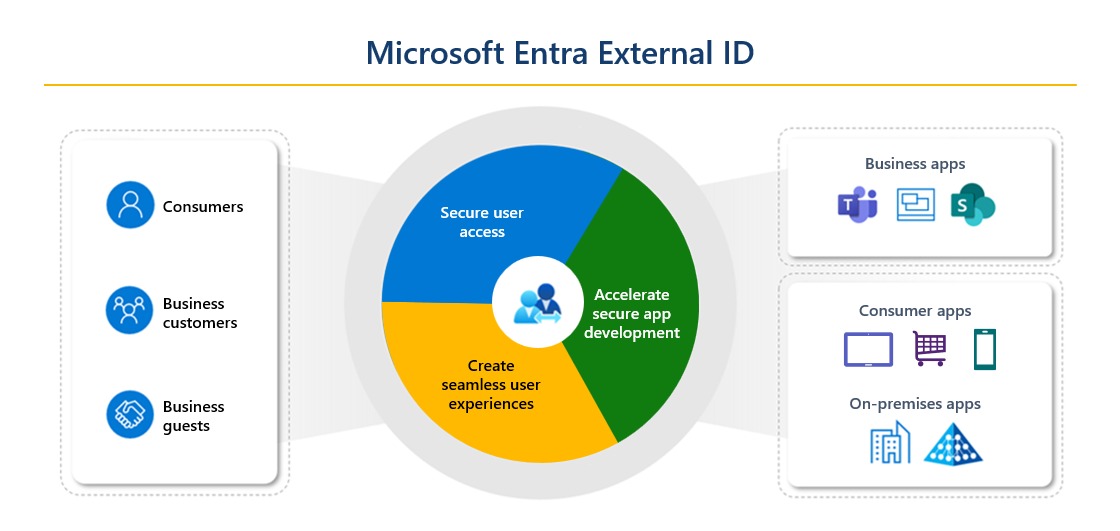

Microsoft Entra 外部 ID 结合了与组织外部人员合作的强大解决方案。 借助外部 ID 功能,可以允许外部标识安全地访问应用和资源。 无论你是与外部合作伙伴、消费者还是业务客户合作,用户都可以自带标识。 这些身份可以从公司或政府颁发的帐户到社交身份提供者。

这些场景包括在 Microsoft Entra 外部 ID 的范围内:

如果你是组织或创建使用者应用的开发人员,请使用外部 ID 快速将身份验证和客户标识和访问管理 (CIAM) 添加到应用程序。 注册应用、创建自定义登录体验,并在外部配置中管理 Microsoft Entra 租户中的应用用户。 此租户与您的员工和组织资源是独立的。

如果想要使员工能够与业务合作伙伴和来宾协作,请使用外部 ID 进行 B2B 协作。 允许通过邀请安全访问你的企业应用。 确定来宾对包含员工和组织资源的 Microsoft Entra 租户的访问权限级别,该租户是员工配置中的租户。

Microsoft Entra 外部 ID 是一种灵活的解决方案,适用于需要身份验证和 CIAM 的面向消费者的应用开发人员,以及寻求安全 B2B 协作的企业。

与业务来宾协作

通过外部 ID 实现的 B2B 协作使员工能够与外部业务合作伙伴协作。 可以邀请任何人使用其专属凭据登录 Microsoft Entra 组织,以便他们可以访问您想与之共享的应用和资源。 在需要让业务来宾访问 Office 365 应用、软件即服务 (SaaS) 应用和业务线应用程序时,请使用 B2B 协作。 没有与业务来宾关联的凭据。 相反,他们使用其所属组织或身份提供者进行身份验证,随后您的组织会检查用户是否有资格进行来宾协作。

可通过多种方式添加业务来宾到您的组织,以进行协作:

邀请用户使用他们的 Microsoft Entra 帐户、Microsoft 帐户或你启用的社交标识参与协作。 管理员可使用 Microsoft Entra 管理中心或 PowerShell 邀请用户进行协作。 用户使用其工作帐户、学校帐户或其他电子邮件帐户通过简单的兑换过程登录到共享资源。

使用 Microsoft Entra 权利管理,这是一种标识治理功能,通过自动化访问请求工作流、访问分配、审核和到期处理,帮助您大规模管理外部用户的标识和访问。

对于业务来宾,需要在与员工相同的目录中为其创建一个用户对象。 可以像目录中的其他用户对象一样管理此用户对象,将其添加到组等。 可以将权限分配给用户对象(用于授权),同时允许他们使用其现有凭据(用于身份验证)。

可以使用跨租户访问设置来管理与其他 Microsoft Entra 组织以及在 Azure 云中的协作。 对于与非 Azure AD 外部用户和组织之间的协作,请使用外部协作设置。

相关技术

有多种 Microsoft Entra 技术与同外部用户和组织协作相关。 设计外部 ID 协作模型时,请考虑这些其他功能。

Azure Active Directory B2C

重要

自 2025 年 5 月 1 日起,Azure AD B2C 将不再可供新客户购买。 若要了解详细信息,请参阅常见问题解答中的 Azure AD B2C 是否仍可供购买 ?

Azure Active Directory B2C (Azure AD B2C) 是 Microsoft 用于客户标识和访问管理的旧解决方案。 Azure AD B2C 包含一个单独的基于使用者的目录,可以通过 Azure AD B2C 服务在 Azure 门户中管理该目录。 每个 Azure AD B2C 租户都是独特的,且不同于其他 Microsoft Entra ID 和 Azure AD B2C 租户。 Azure AD B2C 门户体验与 Microsoft Entra ID 相似,但存在一些重要差异,如使用 Identity Experience Framework 自定义用户旅程的能力。

有关 Azure AD B2C 租户与 Microsoft Entra 租户有何不同的详细信息,请参阅 Azure AD B2C 中的支持的 Microsoft Entra 功能。 有关配置和管理 Azure AD B2C 的详细信息,请参阅 Azure AD B2C 文档。

Microsoft Entra 企业来宾注册的权限管理

作为邀请方组织,你可能事先不知道需要访问你的资源的各个外部协作者是谁。 需要为合作伙伴公司的用户提供一种方式,让他们根据你所控制的策略自行注册。 若要使其他组织中的用户能够请求访问权限,可以使用 Microsoft Entra 权利管理来配置管理外部用户访问权限的策略。 批准后,这些用户将配置来宾帐户,并分配到组、应用程序和 SharePoint Online 站点。

条件访问

组织可以使用条件访问策略,通过将相应的访问控制(如 MFA)应用于外部用户来增强安全性。

组织可以针对外部 B2B 协作用户强制实施条件访问策略,其方式与为组织的全职员工和成员启用策略的方式相同。 对于 Microsoft Entra 跨租户场景而言,如果条件访问策略要求 MFA 或设备合规,则您现在可以信任来自外部用户的本组织的 MFA 和设备符合性声明。 启用信任设置时,在身份验证期间,Microsoft Entra ID 将检查用户的 MFA 声明或设备 ID 的凭据,以确定是否已满足该策略。 若是如此,将授予外部用户无缝登录共享资源的权限。 否则,将在用户所在的主租户中启动 MFA 或设备质询。 详细了解适用于外部用户的身份验证流和条件访问。

多租户应用程序

如果向许多组织提供软件即服务 (SaaS) 应用程序,可以将应用程序配置为可接受来自任何 Microsoft Entra 租户的登录。 此配置称为“使应用程序成为多租户应用程序”。 在任何 Microsoft Entra 租户中,用户同意使用其帐户配合您的应用程序后,即可登录到您的应用程序。 请参阅如何启用多租户登录。

Microsoft Graph API

除了下一部分列出的功能之外,还支持通过 Microsoft Graph API 实现自动化的所有外部 ID 功能。 有关详细信息,请参阅使用 Microsoft Graph 管理 Microsoft Entra 标识和网络访问。

Microsoft Graph 不支持的功能

| 外部 ID 功能 | 受以下版本支持: | 自动化解决方法 |

|---|---|---|

| 确定你所属的组织 | 员工租户 | 租户 - 列出 Azure Resource Manager API。 对于 Teams 共享频道,请使用 Get tenantReferences Microsoft Graph API。 |

用于 B2B 协作的 Microsoft Entra Microsoft Graph API

跨租户访问设置 API:Microsoft Graph 跨租户访问 API 允许以编程方式创建可在 Azure 门户中配置的相同 B2B 协作策略。 使用这些 API,可以为入站和出站协作设置策略。 例如,默认情况下,可以允许或阻止每个人的功能,并限制对特定组织、组、用户和应用程序的访问。 API 还允许接受来自其他 Microsoft Entra 组织的多重身份验证 (MFA) 和设备声明(合规声明和 Microsoft Entra 混合联接声明)。

B2B 协作邀请管理器:Microsoft Graph 中的邀请管理器 API 可用于为业务来宾用户打造独有的加入体验。 例如,可以使用创建邀请 API 自动将自定义的邀请电子邮件直接发送给 B2B 用户。 或者,您的应用程序可以使用创建响应中返回的 inviteRedeemUrl,通过您选择的通信机制向受邀用户发送您自己的邀请。