对于目前使用密码的企业,通行密钥 (FIDO2) 为工作者提供了无需输入用户名或密码即可进行身份验证的无缝方式。 密钥 (FIDO2) 可提高工作者的工作效率,并提高安全性。

本文介绍了在组织中启用通行密钥的要求和步骤。 完成这些步骤后,组织中的用户可以使用存储在 FIDO2 安全密钥或 Microsoft Authenticator 中的密码注册并登录到其Microsoft Entra 帐户。

有关在 Microsoft Authenticator 中启用通行密钥的详细信息,请参阅如何在 Microsoft Authenticator 中启用通行密钥。

有关通行密钥身份验证的详细信息,请参阅支持使用 Microsoft Entra ID 进行 FIDO2 身份验证。

注释

Microsoft Entra ID 目前支持存储在 FIDO2 安全密钥和 Microsoft Authenticator 中的设备绑定通行密钥。 Microsoft 致力于使用通行密钥保护客户和用户。 我们正在为工作帐户投资同步密钥和设备绑定的密钥。

要求

- 用户必须在过去五分钟内完成多重身份验证(MFA),然后才能注册通行密钥(FIDO2)。

- 用户需要 符合使用 Microsoft Entra ID 或 Microsoft Authenticator 证明条件的 FIDO2 安全密钥 。

- 设备必须支持密钥(FIDO2)身份验证。 对于已联接到 Microsoft Entra ID 的 Windows 设备,可在 Windows 10 版本 1903 或更高版本上获得最佳体验。 已建立混合联接的设备必须运行 Windows 10 版本 2004 或更高版本。

Windows、macOS、Android 和 iOS 上的主要应用场景都支持密钥 (FIDO2)。 有关受支持的场景的详细信息,请参阅 Microsoft Entra ID 中对 FIDO2 身份验证的支持。

注释

即将在 Android 上的 Edge 中支持同一设备注册。

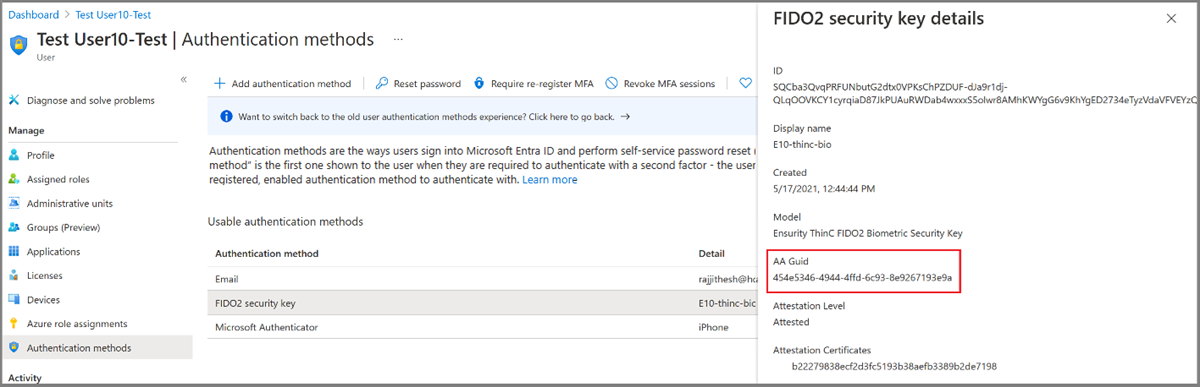

通行密钥 (FIDO2) 验证器证明 GUID (AAGUID)

FIDO2 规范要求每个安全密钥供应商在注册期间提供 Authenticator 证明 GUID (AAGUID)。 AAGUID 是指示密钥类型的 128 位标识符,如制造商和型号。 桌面设备和移动设备上的通行密钥 (FIDO2) 提供程序也需要在注册期间提供 AAGUID。

注释

供应商必须确保该供应商所产生的所有完全相同的安全密钥或通行密钥 (FIDO2) 提供程序的 AAGUID 相同,并且不同于(概率较高)所有其他类型安全密钥或通行密钥 (FIDO2) 提供程序的 AAGUID。 为了确保这一点,应随机生成给定安全密钥模型或密钥 (FIDO2) 提供程序的 AAGUID。 有关详细信息,请参阅 Web 身份验证:用于访问公钥凭据的 API - 级别 2 (w3.org)。

可以与安全密钥供应商合作,确定密钥 (FIDO2) 的 AAGUID,或查看符合使用 Microsoft Entra ID 进行证明条件的 FIDO2 安全密钥。 如果已注册密钥 (FIDO2),可查看用户的密钥 (FIDO2) 的身份验证方法详细信息来找到 AAGUID。

启用通行密钥 (FIDO2) 身份验证方法

至少以身份验证策略管理员的身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>身份验证方法>策略。

在“通行密钥 (FIDO2)”方法下,将开关设置为“启用”。 选择“所有用户”或“添加组”以选择特定组。 仅支持安全组。

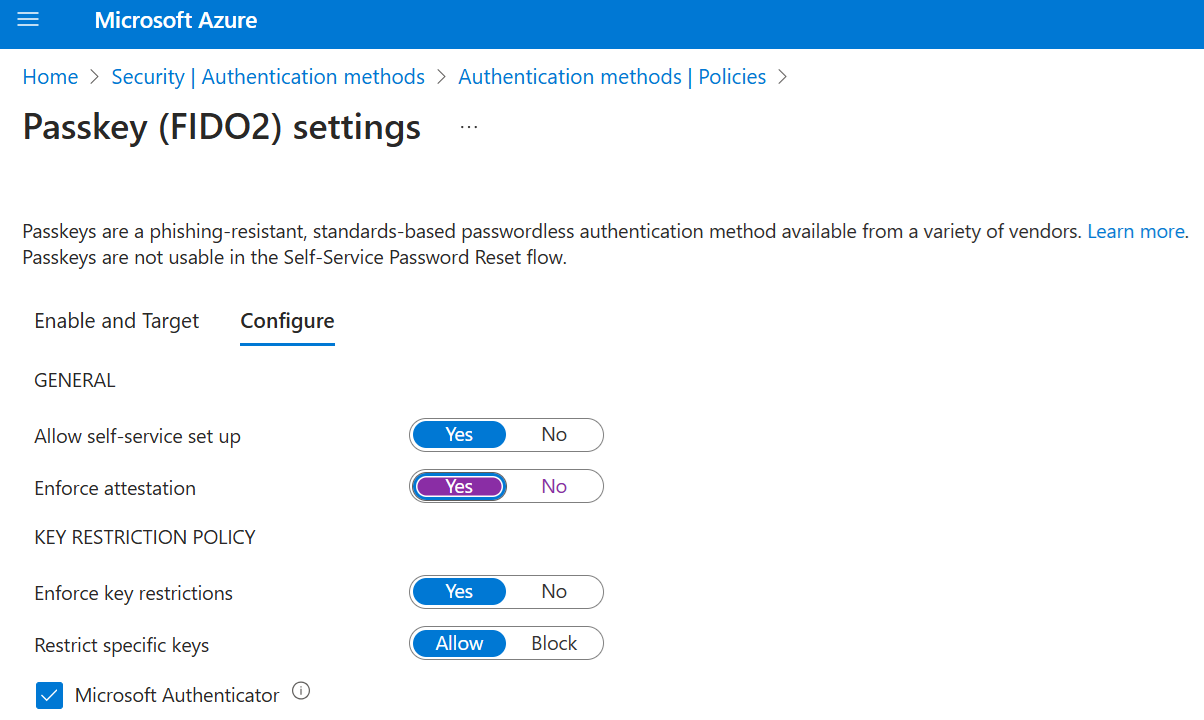

在“配置”选项卡上:

将“允许自助设置”设置为“是”。 如果设置为“否”,则用户无法使用“安全信息”来注册密钥,即使身份验证方法策略启用密钥 (FIDO2) 也是如此。

如果贵组织希望确保 FIDO2 安全密钥模型或密钥提供程序真实且来自合法供应商,请将“强制证明”设置为“是”。

- FIDO2 安全密钥的元数据需要发布并通过 FIDO 联盟元数据服务进行验证,同时还必须通过微软的另一套验证测试。 有关详细信息,请参阅成为与 Microsoft 兼容的 FIDO2 安全密钥供应商。

- Microsoft Authenticator 中的密钥也支持证明。 有关详细信息,请参阅 密钥证明如何与 Authenticator配合使用。

警告

如果将 “强制证明 ”设置为 “否”,用户可以注册任何类型的通行密钥。 将 “强制证明 ”设置为 “是 ”,以确保用户只能注册设备绑定的密钥。

证明强制实施控制是否仅在注册期间允许通行密钥 (FIDO2)。 如果后面将“强制证明”设置为“是”,则会阻止未经证明就注册密钥 (FIDO2) 的用户登录。

密钥限制策略

- 仅当贵组织希望仅允许或禁止特定安全密钥模型或密钥提供程序(通过其 AAGUID 进行识别),才能将“强制密钥证明”设置为“是”。 可以与安全密钥供应商合作,确定通行密钥的 AAGUID。 如果已注册通行密钥,可查看用户的通行密钥的身份验证方法详细信息来找到 AAGUID。

警告

对于注册和身份验证,密钥限制设置了特定模型或提供程序的可用性。 如果更改密钥限制,并移除以前允许的 AAGUID,那么以前注册允许方法的用户无法再使用该方法来进行登录。

完成配置后,选择“保存”。

注释

如果在尝试保存时发现错误,请在一个操作中将多个组替换为单个组,然后再次单击“保存”。

删除密钥 (FIDO2)

若要删除与用户帐户关联的密钥 (FIDO2),请从用户的身份验证方法中删除该密钥。

- 登录 Microsoft Entra 管理中心并搜索需要删除密钥 (FIDO2) 的用户。

- 选择“身份验证方法”,右键单击“密钥(设备绑定)”,然后选择“删除”。>

已知问题

安全密钥预配

安全密钥的管理员预配处于预览版状态。 请参阅 Microsoft Graph 和自定义客户端代表用户预配 FIDO2 安全密钥。

来宾用户

不支持为内部或外部来宾用户注册通行密钥(FIDO2)凭据,还包括资源租户中的 B2B 协作用户。

UPN 更改

如果用户的 UPN 发生更改,将无法再修改密钥 (FIDO2) 来考虑更改。 如果用户具有密钥 (FIDO2),则需要登录“安全信息”,删除旧密钥 (FIDO2),然后添加新密钥。