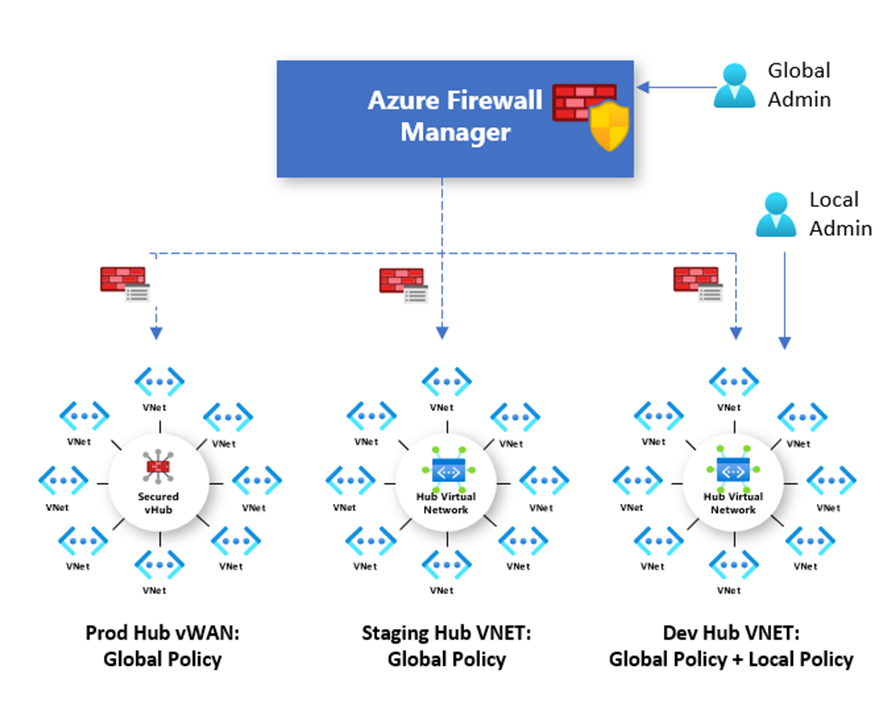

建议使用防火墙策略来配置 Azure 防火墙。 它是一个全局资源,可跨安全虚拟中心和中心虚拟网络中的多个 Azure 防火墙实例使用。 策略跨区域和订阅工作。

策略的创建和关联

可以通过多种方式创建和管理策略,包括 Azure 门户、REST API、模板、Azure PowerShell、CLI 和 Terraform。

还可以使用门户或 Azure PowerShell 迁移 Azure 防火墙中的现有经典规则以创建策略。 有关详细信息,请参阅如何将 Azure 防火墙配置迁移到 Azure 防火墙策略。

策略可以与在虚拟 WAN(创建安全虚拟中心)或虚拟网络(创建中心虚拟网络)中部署的一个或多个防火墙相关联。 防火墙可以驻留在链接到帐户的任何区域或订阅中。

经典规则和策略

Azure 防火墙同时支持经典规则和策略,但建议使用策略。 下表对策略和经典规则进行了比较:

| 主题 | Policy | 经典规则 |

|---|---|---|

| 包含 | NAT、网络、应用程序规则、自定义 DNS 和 DNS 代理设置、IP 组和威胁智能设置(包括允许列表)、IDPS、TLS 检查、Web 类别、URL 筛选 | NAT、网络和应用程序规则、自定义 DNS 和 DNS 代理设置、IP 组和威胁智能设置(包括允许列表) |

| 保护 | 虚拟中心(VWAN)和虚拟网络 | 仅虚拟网络 |

| 门户体验 | 使用防火墙管理器的集中式管理 | 独立的防火墙体验 |

| 支持多个防火墙 | 防火墙策略是可跨防火墙使用的独立资源 | 手动导出和导入规则,或使用第三方管理解决方案 |

| 定价 | 根据防火墙关联计费。 请参阅定价。 | 免费 |

| 支持的部署机制 | 门户、REST API、模板、Azure PowerShell 和 CLI | 门户、REST API、模板、PowerShell 和 CLI。 |

基本、标准和高级版策略

Azure 防火墙支持基本、标准和高级版策略。 下表总结了这些策略之间的差异:

| 策略类型 | 功能支持 | 防火墙 SKU 支持 |

|---|---|---|

| 基本策略 | NAT 规则、网络规则、应用程序规则 IP 组 威胁情报(警报) |

基本 |

| 标准版策略 | NAT 规则、网络规则、应用程序规则 自定义 DNS、DNS 代理 IP 组 Web 类别 威胁智能 |

标准或高级 |

| 高级版策略 | 支持所有标准版功能,以及: TLS 检查 Web 类别 URL 筛选 IDPS |

高级 |

分层策略

可以从头开始创建新的防火墙策略,也可以从现有策略继承。 继承允许 DevOps 在组织授权的基础策略上定义本地防火墙策略。

使用非空父策略创建新策略时,它将继承父策略的所有规则集合。 父策略和子策略必须位于同一区域。 但是,无论防火墙策略存储在何处,都可以与任何区域中的防火墙相关联。

规则继承

从父策略继承的网络规则集合始终优先于定义为新策略一部分的网络规则集合。 相同的逻辑也适用于应用程序规则集合。 不管继承如何,在应用程序规则集合之前处理网络规则集合。

NAT 规则集合不会继承,因为它们特定于单个防火墙。 如果要使用 NAT 规则,则必须在子策略中定义它们。

威胁情报模式和白名单继承

威胁情报模式也继承自父策略。 虽然可以在子策略中重写此设置,但它必须采用更严格的模式 - 不能禁用它。 例如,如果父策略设置为“仅警报”,则子策略可以设置为“警报”和“拒绝”,但不能设置为较宽松的模式。

同样,威胁情报的允许列表从父策略继承而来,并且子策略可以将其他 IP 地址附加到此列表中。

通过继承,对父策略进行的任何更改会自动应用到关联的防火墙子策略。

内置的高可用性

内置高可用性,因此无需进行任何配置。 可以在任何区域中创建一个 Azure 防火墙策略对象,并将其全局链接到同一 Entra ID 租户下的多个 Azure 防火墙实例。 如果创建策略的区域出现故障并具有配对区域,则 ARM(Azure 资源管理器)对象元数据会自动故障转移到次要区域。 在故障转移期间,或者如果没有配对项的单个区域仍处于故障状态,你无法修改 Azure 防火墙策略对象。 但是,链接到防火墙策略的 Azure 防火墙实例将继续运行。 有关详细信息,请参阅 Azure 中的跨区域复制:业务连续性和灾难恢复。

定价

策略根据防火墙关联计费。 存在零个或一个防火墙关联的策略是免费的。 存在多个防火墙关联的策略按固定费率计费。 有关详细信息,请参阅 Azure 防火墙管理器定价。

后续步骤

- 了解如何部署 Azure 防火墙 - 教程:在 Azure 门户中使用 Azure 防火墙管理器保护云网络

- 详细了解 Azure 网络安全