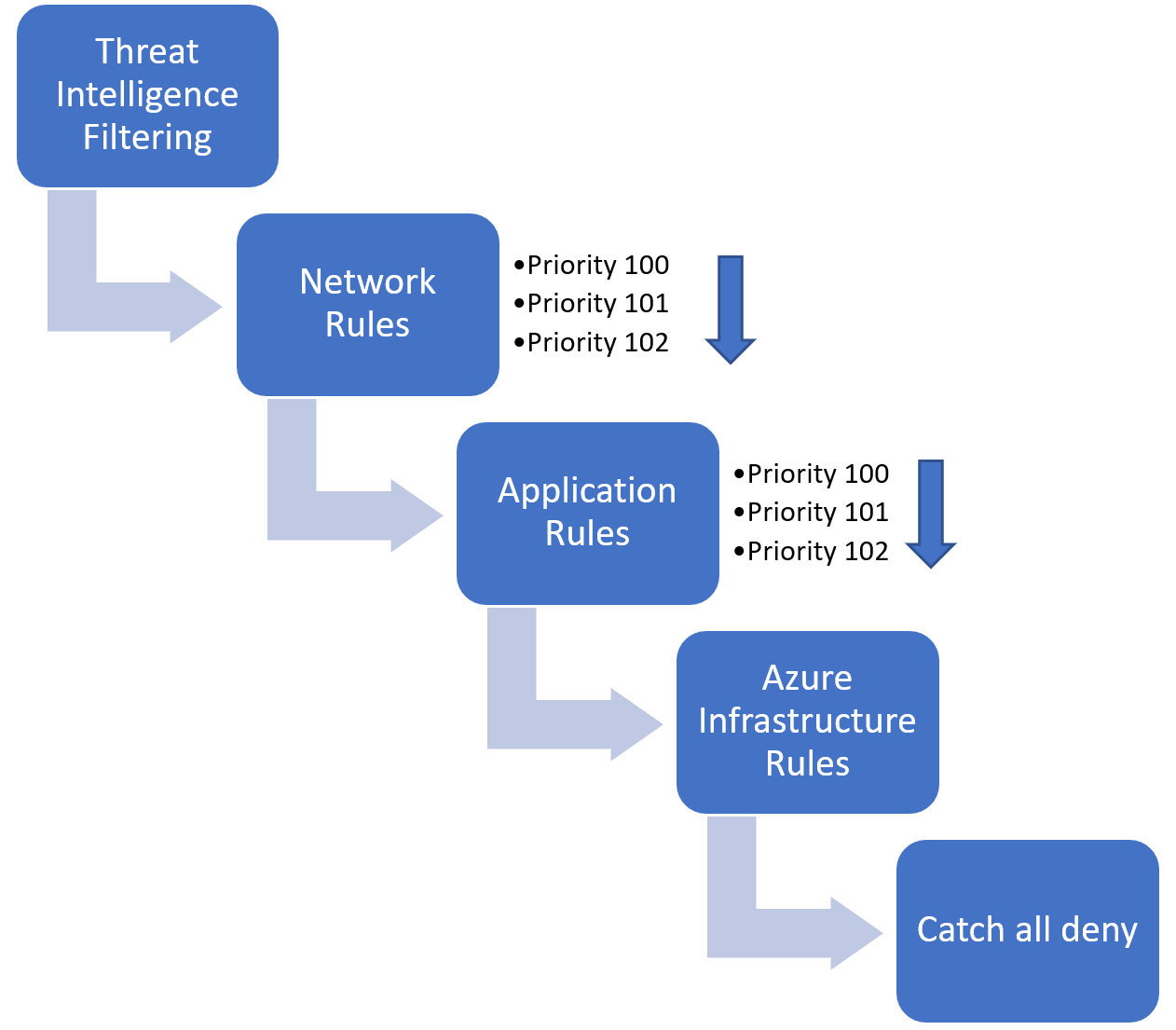

Azure 防火墙具有 NAT 规则、网络规则和应用程序规则。 规则是根据规则类型进行处理的。

网络规则和应用程序规则

首先将应用网络规则,然后应用应用程序规则。 规则将终止。 因此,如果在网络规则中找到匹配项,则不会处理应用程序规则。 如果没有网络规则匹配项,并且数据包协议是 HTTP/HTTPS,则应用程序规则会评估数据报。 如果仍未找到匹配项,则会根据基础结构规则集合评估数据包。 如果仍然没有匹配项,则默认情况下会拒绝该数据包。

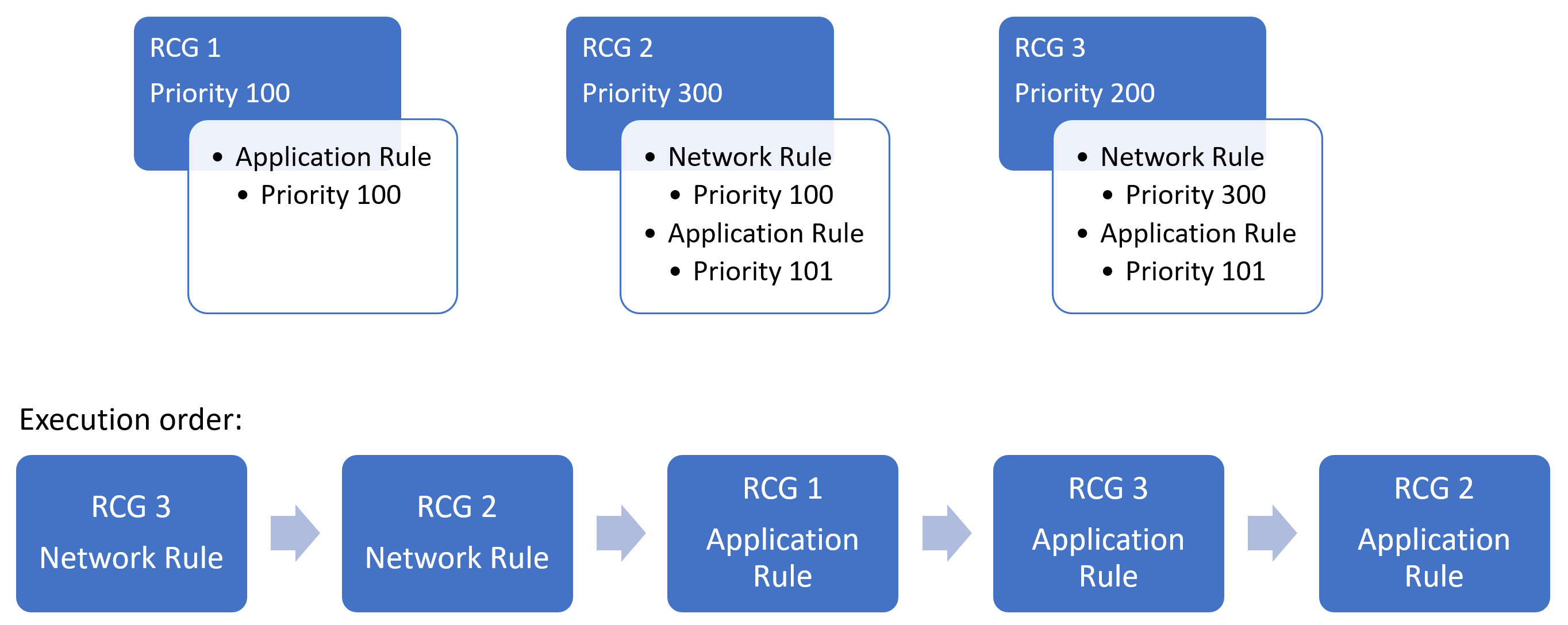

处理逻辑的示例

示例方案: Azure 防火墙策略中存在三个规则集合组。 每个规则集合组都有一系列应用程序规则和网络规则。

在所示图表中,首先执行网络规则,然后执行应用程序规则,因为 Azure 防火墙的规则处理逻辑指出:网络规则的执行优先级始终高于应用程序规则。

NAT 规则

可以通过配置目标网络地址转换 (DNAT) 来启用入站 Internet 连接,如使用 Azure 门户通过 Azure Firewall DNAT 筛选入站流量中所述。 NAT 规则会在网络规则之前按优先级应用。 如果找到匹配项,流量将根据 DNAT 规则进行转换并获得防火墙允许。 这意味着流量不会由其他网络规则进行进一步的处理。 出于安全原因,推荐的方法是添加特定的 Internet 源以允许 DNAT 访问网络,并避免使用通配符。

应用程序规则不适用于入站连接。 因此,如果要筛选入站 HTTP/S 流量,应使用 Web 应用程序防火墙 (WAF)。 有关详细信息,请参阅什么是 Azure Web 应用程序防火墙?

继承的规则

继承自父策略的网络规则集合始终优先于定义为新策略一部分的网络规则集合。 相同的逻辑也适用于应用程序规则集合。 但是,不管是否继承,网络规则集合始终在应用程序规则集合之前进行处理。

默认情况下,策略会继承其父策略的威胁情报模式。 可以通过在策略设置页中将威胁情报模式设置为其他值来覆盖此行为。 只能使用更严格的值替代行为。 例如,如果父策略设置为“仅警报”,则可将此本地策略配置为“发出警报并拒绝”,但无法将其关闭。