控制出站网络访问是整个网络安全计划的重要组成部分。 例如,你可能想要限制对网站的访问, 或者限制可以访问的出站 IP 地址和端口。

可以控制 Azure 子网的出站网络访问的一种方法是使用 Azure 防火墙。 使用 Azure 防火墙,可以配置:

- 应用程序规则,用于定义可从子网访问的完全限定域名 (FQDN)。

- 网络规则,用于定义源地址、协议、目标端口和目标地址。

将网络流量路由到用作子网默认网关的防火墙时,网络流量受到配置的防火墙规则的控制。

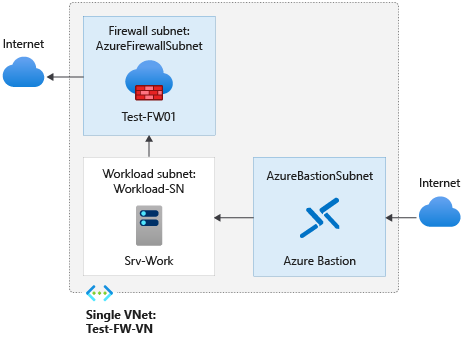

在本文中,你将创建一个包含三个子网的简化 VNet,以便于部署。 对于生产部署,我们建议使用中心辐射模型,其中,防火墙在其自身的 VNet 中。 工作负荷服务器在包含一个或多个子网的同一区域中的对等 VNet 内。

- AzureFirewallSubnet - 防火墙在此子网中。

- Workload-SN - 工作负荷服务器在此子网中。 此子网的网络流量通过防火墙。

- AzureBastionSubnet - 用于 Azure Bastion 的子网,Azure Bastion 用于连接到工作负载服务器。

有关 Azure Bastion 的详细信息,请参阅什么是 Azure Bastion?

重要

小时定价从部署 Bastion 的时刻开始计算,而无论出站数据使用情况如何。 有关详细信息,请参阅定价和 SKU。 如果要将 Bastion 部署为教程或测试的一部分,建议在使用完此资源后将其删除。

在本文中,学习如何:

- 设置测试网络环境

- 部署防火墙

- 创建默认路由

- 配置一个应用程序规则以允许访问 www.qq.com

- 配置网络规则,以允许访问外部 DNS 服务器

- 测试防火墙

如果需要,可以使用 Azure 门户完成此过程。

如果没有 Azure 订阅,请在开始前创建一个试用版订阅。

先决条件

此过程要求在本地运行 PowerShell。 必须安装 Azure PowerShell 模块。 运行 Get-Module -ListAvailable Az 即可查找版本。 如果需要进行升级,请参阅 Install Azure PowerShell module(安装 Azure PowerShell 模块)。 验证 PowerShell 版本以后,请运行 Connect-AzAccount -Environment AzureChinaCloud,以便创建与 Azure 的连接。

设置网络

首先,创建一个资源组用于包含部署防火墙所需的资源。 然后创建 VNet、子网和测试服务器。

创建资源组

资源组包含用于部署的所有资源。

New-AzResourceGroup -Name Test-FW-RG -Location "China East"

创建虚拟网络和 Azure Bastion 主机

此虚拟网络有三个子网:

注意

AzureFirewallSubnet 子网的大小为 /26。 有关子网大小的详细信息,请参阅 Azure 防火墙常见问题解答。

$Bastionsub = New-AzVirtualNetworkSubnetConfig -Name AzureBastionSubnet -AddressPrefix 10.0.0.0/27

$FWsub = New-AzVirtualNetworkSubnetConfig -Name AzureFirewallSubnet -AddressPrefix 10.0.1.0/26

$Worksub = New-AzVirtualNetworkSubnetConfig -Name Workload-SN -AddressPrefix 10.0.2.0/24

现在,创建虚拟网络:

$testVnet = New-AzVirtualNetwork -Name Test-FW-VN -ResourceGroupName Test-FW-RG `

-Location "China East" -AddressPrefix 10.0.0.0/16 -Subnet $Bastionsub, $FWsub, $Worksub

创建 Azure Bastion 主机的公共 IP 地址

$publicip = New-AzPublicIpAddress -ResourceGroupName Test-FW-RG -Location "China East" `

-Name Bastion-pip -AllocationMethod static -Sku standard

创建 Azure Bastion 主机

New-AzBastion -ResourceGroupName Test-FW-RG -Name Bastion-01 -PublicIpAddress $publicip -VirtualNetwork $testVnet

创建虚拟机

现在创建工作负载虚拟机,将其置于相应的子网中。 出现提示时,请键入该虚拟机的用户名和密码。

创建工作负载虚拟机。 出现提示时,请键入该虚拟机的用户名和密码。

#Create the NIC

$wsn = Get-AzVirtualNetworkSubnetConfig -Name Workload-SN -VirtualNetwork $testvnet

$NIC01 = New-AzNetworkInterface -Name Srv-Work -ResourceGroupName Test-FW-RG -Location "China East" -Subnet $wsn

#Define the virtual machine

$SecurePassword = ConvertTo-SecureString "<choose a password>" -AsPlainText -Force

$Credential = New-Object System.Management.Automation.PSCredential ("<choose a user name>", $SecurePassword);

$VirtualMachine = New-AzVMConfig -VMName Srv-Work -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Srv-Work -ProvisionVMAgent -EnableAutoUpdate -Credential $Credential

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC01.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2019-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName Test-FW-RG -Location "China East" -VM $VirtualMachine -Verbose

注意

Azure 会为未分配公共 IP 地址的 VM 或位于内部基本 Azure 负载均衡器的后端池中的 VM 提供默认出站访问 IP。 默认出站访问 IP 机制会提供不可配置的出站 IP 地址。

发生以下事件之一时,将禁用默认出站访问 IP:

- 将公共 IP 地址分配给 VM。

- 虚拟机被放置在标准负载平衡器的后端池中,有无出站规则均可。

- 向 VM 的子网分配了 Azure NAT 网关资源。

在灵活业务流程模式下通过使用虚拟机规模集创建的 VM 没有默认的出站访问权限。

有关 Azure 中的出站连接的详细信息,请参阅 Azure 中的默认出站访问权限和使用用于出站连接的源网络地址转换 (SNAT)。

部署防火墙

现在,将防火墙部署到虚拟网络。

# Get a Public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName Test-FW-RG `

-Location "China East" -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name Test-FW01 -ResourceGroupName Test-FW-RG -Location "China East" -VirtualNetwork $testVnet -PublicIpAddress $FWpip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

记下专用 IP 地址。 稍后在创建默认路由时需要用到此地址。

创建默认路由

创建一个禁用 BGP 路由传播的表

$routeTableDG = New-AzRouteTable `

-Name Firewall-rt-table `

-ResourceGroupName Test-FW-RG `

-location "China East" `

-DisableBgpRoutePropagation

#Create a route

Add-AzRouteConfig `

-Name "DG-Route" `

-RouteTable $routeTableDG `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $testVnet `

-Name Workload-SN `

-AddressPrefix 10.0.2.0/24 `

-RouteTable $routeTableDG | Set-AzVirtualNetwork

配置应用程序规则

此应用程序规则允许对 www.qq.com 进行出站访问。

$AppRule1 = New-AzFirewallApplicationRule -Name Allow-QQ -SourceAddress 10.0.2.0/24 `

-Protocol http, https -TargetFqdn www.qq.com

$AppRuleCollection = New-AzFirewallApplicationRuleCollection -Name App-Coll01 `

-Priority 200 -ActionType Allow -Rule $AppRule1

$Azfw.ApplicationRuleCollections.Add($AppRuleCollection)

Set-AzFirewall -AzureFirewall $Azfw

Azure 防火墙包含默认情况下允许的基础结构 FQDN 的内置规则集合。 这些 FQDN 特定于平台,不能用于其他目的。 有关详细信息,请参阅基础结构 FQDN。

配置网络规则

此网络规则允许对端口 53 (DNS) 上的两个 IP 地址进行出站访问。

$NetRule1 = New-AzFirewallNetworkRule -Name "Allow-DNS" -Protocol UDP -SourceAddress 10.0.2.0/24 `

-DestinationAddress 209.244.0.3,209.244.0.4 -DestinationPort 53

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 200 `

-Rule $NetRule1 -ActionType "Allow"

$Azfw.NetworkRuleCollections.Add($NetRuleCollection)

Set-AzFirewall -AzureFirewall $Azfw

更改 Srv-Work 网络接口的主要和辅助 DNS 地址

为了在此过程中进行测试,请配置服务器的主要和辅助 DNS 地址。 这并不是一项常规的 Azure 防火墙要求。

$NIC01.DnsSettings.DnsServers.Add("209.244.0.3")

$NIC01.DnsSettings.DnsServers.Add("209.244.0.4")

$NIC01 | Set-AzNetworkInterface

测试防火墙

现在测试防火墙,以确认它是否按预期方式工作。

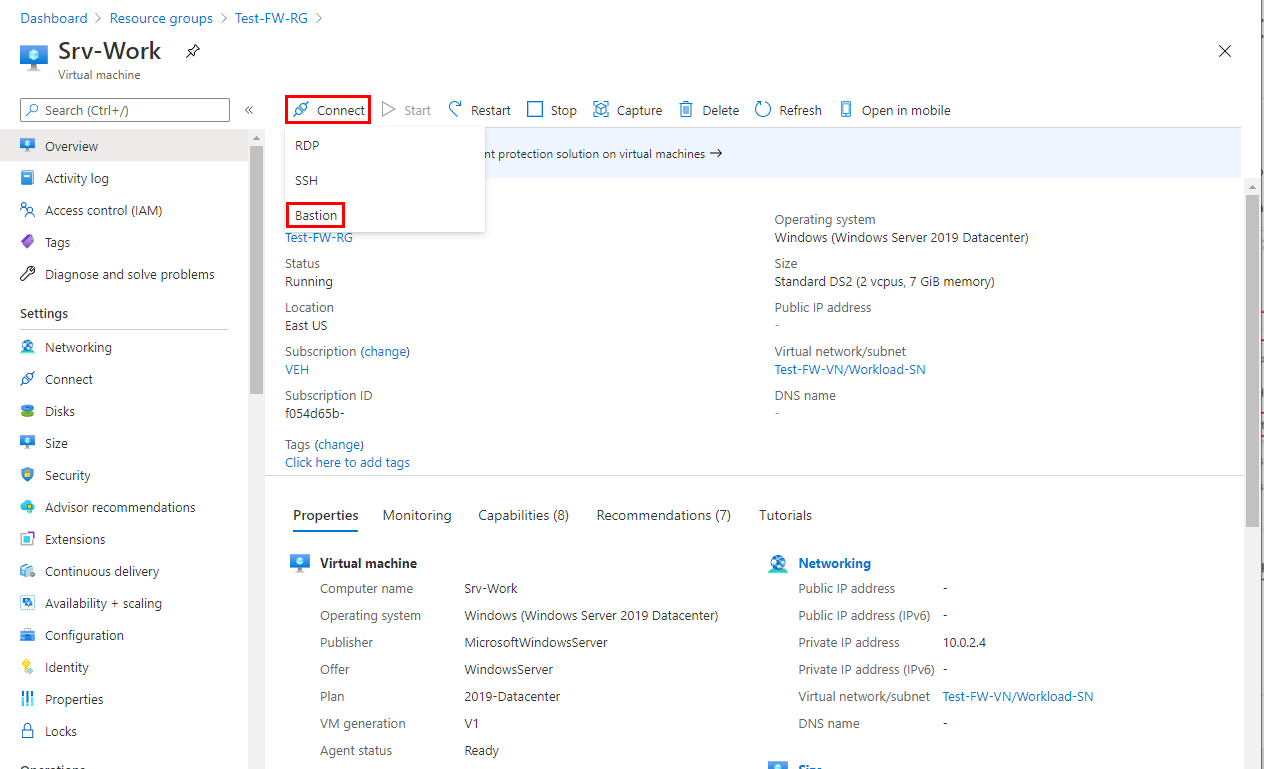

使用 Bastion 连接到 Srv-Work 虚拟机,然后登录。

在 Srv-Work 上,打开 PowerShell 窗口并运行以下命令:

nslookup www.qq.com nslookup www.microsoft.com这两个命令都应返回应答,表明 DNS 查询正在通过防火墙。

运行以下命令:

Invoke-WebRequest -Uri https://www.qq.com Invoke-WebRequest -Uri https://www.qq.com Invoke-WebRequest -Uri https://www.microsoft.com Invoke-WebRequest -Uri https://www.microsoft.comwww.qq.com请求应成功,并且www.microsoft.com请求应失败。 这表明防火墙规则按预期运行。

现已验证防火墙规则可正常工作:

- 可以使用配置的外部 DNS 服务器解析 DNS 名称。

- 可以浏览到一个允许的 FQDN,但不能浏览到其他任何 FQDN。

清理资源

可以将防火墙资源保留到下一教程使用。不再需要时,请删除 Test-FW-RG 资源组,以删除与防火墙相关的所有资源:

Remove-AzResourceGroup -Name Test-FW-RG